Introduzione ai tenant Microsoft Entra

Come istituto di istruzione, è possibile iscriversi per una versione di valutazione gratuita di Microsoft 365 Education e completare una procedura guidata di verifica dell'idoneità per acquistare sottoscrizioni a prezzi accademici.

Creazione di un tenant Microsoft Entra

Quando si esegue l'iscrizione per una sottoscrizione a pagamento o di valutazione di Microsoft 365 Education, viene creato un tenant Microsoft Entra come parte dei servizi di Office 365 sottostanti. Allo stesso modo, quando si esegue l'iscrizione ad Azure viene creato un tenant di Microsoft Entra.

I clienti devono essere proprietari di un piano di licenza Microsoft a pagamento per creare un tenant di Microsoft Entra aggiuntivo.

Importante

Quando si crea un tenant Microsoft Entra, è necessario specificare un'area logica che determinerà la posizione del data center. Questo deve essere scelto con molta attenzione perché non può essere modificato dopo la creazione.

Per altre informazioni, vedere la guida alla distribuzione Microsoft 365 Education.

Che cos'è un tenant Microsoft Entra?

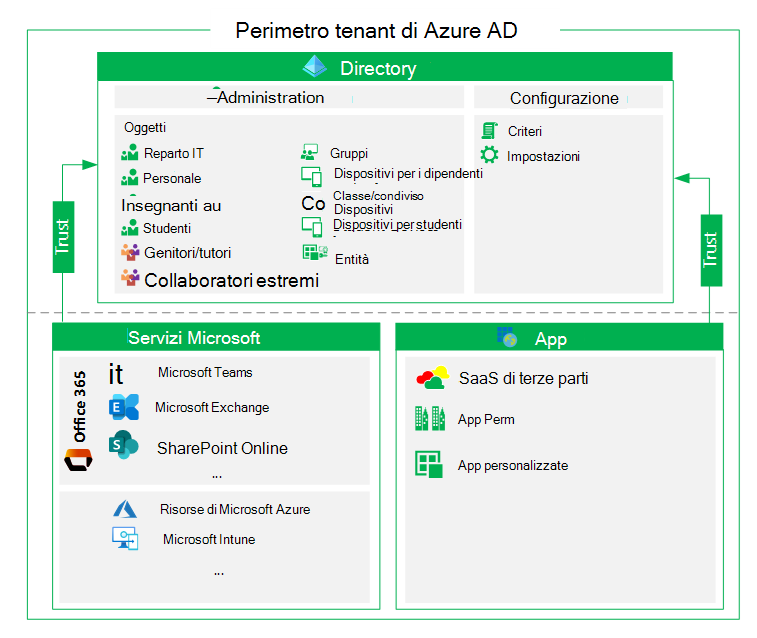

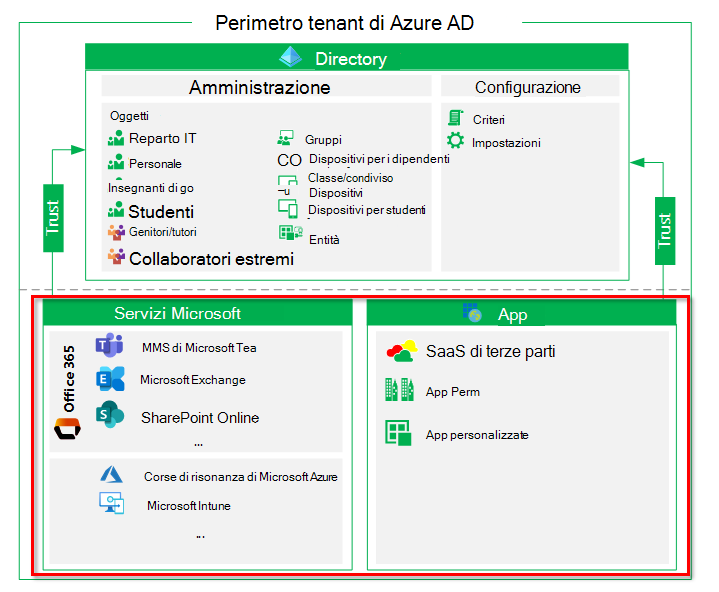

Un tenant Microsoft Entra offre funzionalità di gestione delle identità e degli accessi (IAM) alle applicazioni e alle risorse usate dall'organizzazione. Un'identità è un oggetto directory che può essere autenticato e autorizzato per l'accesso a una risorsa. Esistono oggetti di identità per identità umane come studenti e insegnanti e identità non umane come dispositivi per classi e studenti, applicazioni e principi di servizio.

Il tenant Microsoft Entra è un limite di sicurezza delle identità che è sotto il controllo del reparto IT dell'organizzazione. All'interno di questo limite di sicurezza, l'amministrazione di oggetti (ad esempio gli oggetti utente) e la configurazione delle impostazioni a livello di tenant sono controllate dagli amministratori IT.

Risorse in un tenant

Microsoft Entra ID viene usato per concedere agli oggetti che rappresentano identità l'accesso a risorse come le applicazioni e le risorse di Azure sottostanti, che possono includere database e Learning Management Systems (LMS).

Accesso alle app che usano Microsoft Entra ID

Alle identità può essere concesso l'accesso a molti tipi di applicazioni, tra cui, a titolo esemplificazionale:

Servizi di produttività Microsoft come Exchange Online, Microsoft Teams e SharePoint Online

Servizi IT Microsoft come Azure Sentinel, Microsoft Intune e Microsoft Defender ATP

Microsoft Strumenti di sviluppo, ad esempio Azure DevOps

Applicazioni di terze parti, ad esempio Learning Management Systems (LMS)

Applicazioni locali integrate con funzionalità di accesso ibrido, ad esempio Microsoft Entra proxy di applicazione

Applicazioni personalizzate sviluppate internamente

Le applicazioni che usano Microsoft Entra ID richiedono la configurazione e la gestione degli oggetti directory nel tenant Microsoft Entra attendibile. Esempi di oggetti directory includono registrazioni di applicazioni, entità servizio, gruppi ed estensioni degli attributi dello schema.

Anche se alcune applicazioni possono avere più istanze per tenant, ad esempio un'istanza di test e un'istanza di produzione, alcuni servizi Microsoft, ad esempio Exchange Online possono avere solo un'istanza per tenant.

Accesso agli oggetti directory

Le identità, le risorse e le relative relazioni vengono rappresentate in un tenant Microsoft Entra come oggetti directory. Esempi di oggetti directory includono utenti, gruppi, entità servizio e registrazioni delle app.

Quando gli oggetti si trovano in un tenant Microsoft Entra, si verifica quanto segue:

Visibilità. Le identità possono individuare o enumerare risorse, utenti, gruppi e accedere ai log di report e controllo di utilizzo se dispongono delle autorizzazioni appropriate. Ad esempio, un membro della directory può individuare gli utenti nella directory con autorizzazioni utente predefinite.

Le applicazioni possono influire sugli oggetti. Le applicazioni possono modificare gli oggetti directory tramite Microsoft Graph come parte della logica di business. Esempi tipici includono la lettura o l'impostazione degli attributi utente, l'aggiornamento del calendario dell'utente e l'invio di messaggi di posta elettronica per conto dell'utente. Il consenso è necessario per consentire alle applicazioni di influire sul tenant. Gli amministratori possono fornire il consenso per tutti gli utenti. Per altre informazioni, vedere Autorizzazioni e consenso nella Microsoft Identity Platform.

Nota

Prestare attenzione quando si usano le autorizzazioni dell'applicazione. Ad esempio, con Exchange Online, è necessario definire l'ambito delle autorizzazioni dell'applicazione per cassette postali e autorizzazioni specifiche.

Limitazioni e limiti del servizio. Il comportamento di runtime di una risorsa potrebbe attivare la limitazione per evitare un uso eccessivo o una riduzione del servizio. La limitazione può verificarsi a livello di applicazione, tenant o intero servizio. In genere si verifica quando un'applicazione ha un numero elevato di richieste all'interno o tra i tenant.

Ogni tenant ha un limite totale di oggetti. Per impostazione predefinita, un tenant è limitato a 50.000 oggetti totali. Dopo l'aggiunta di un dominio personalizzato, il limite aumenta a 300.000. È possibile aumentare ulteriormente questo limite di oggetti contattando il team EDU Customer Success Team . È consigliabile che un singolo tenant Microsoft Entra non superi 1 milione di utenti, che in genere equivale a circa 3 milioni di oggetti totali. Per altre informazioni sui limiti del servizio in Microsoft Entra ID, vedere Microsoft Entra limiti e restrizioni del servizio.

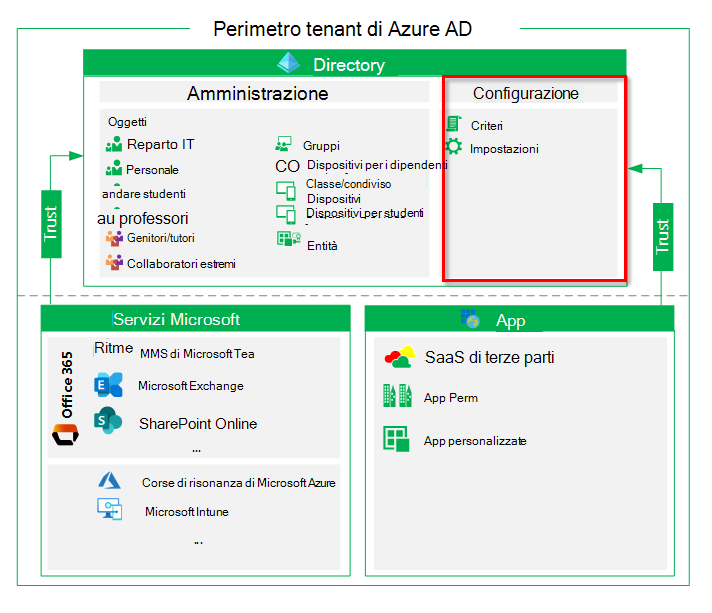

Configurazione in un tenant

I criteri e le impostazioni in Microsoft Entra ID influiscono sulle risorse nel tenant Microsoft Entra tramite configurazioni di destinazione o a livello di tenant.

Esempi di criteri e impostazioni a livello di tenant includono:

Identità esterne. Gli amministratori globali per il tenant identificano e controllano le identità esterne di cui è possibile effettuare il provisioning nel tenant.

Indica se consentire le identità esterne nel tenant

Da quali domini è possibile aggiungere identità esterne

Indica se gli utenti possono invitare utenti da altri tenant

Percorsi denominati. Gli amministratori globali possono creare percorsi denominati, che possono quindi essere usati per:

Bloccare l'accesso da posizioni specifiche.

Attivare criteri di accesso condizionale, ad esempio MFA.

Metodi di autenticazione consentiti. Gli amministratori globali impostano i metodi di autenticazione consentiti per il tenant.

Opzioni self-service. Gli amministratori globali impostano le opzioni self-service, ad esempio la reimpostazione della password self-service e creano gruppi di Office 365 a livello di tenant.

L'implementazione di alcune configurazioni a livello di tenant può essere definita in base all'ambito purché non vengano sostituite dai criteri di amministrazione globale. Ad esempio:

Se il tenant è configurato per consentire le identità esterne, un amministratore delle risorse può comunque escludere tali identità dall'accesso a una risorsa.

Se il tenant è configurato per consentire la registrazione del dispositivo personale, un amministratore delle risorse può escludere tali dispositivi dall'accesso a risorse specifiche.

Se sono configurati percorsi denominati, un amministratore delle risorse può configurare criteri che consentono o escludono l'accesso da tali posizioni.

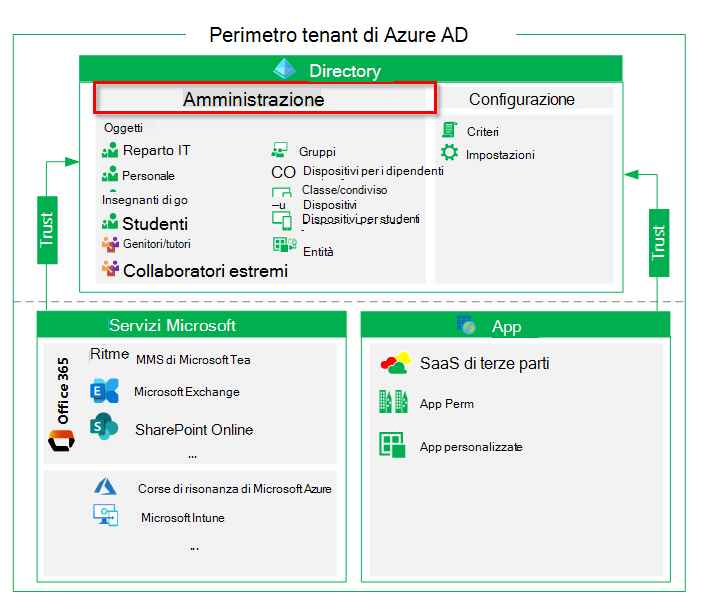

Amministrazione in un tenant

L'amministrazione include la gestione degli oggetti Identity e l'implementazione con ambito delle configurazioni a livello di tenant. Gli oggetti includono utenti, gruppi e dispositivi e principi di servizio. È possibile definire l'ambito degli effetti delle configurazioni a livello di tenant per l'autenticazione, l'autorizzazione, le opzioni self-service e così via.

Gli amministratori a livello di tenant, o amministratori globali, possono:

Concedere l'accesso a qualsiasi risorsa a qualsiasi utente

Assegnare ruoli delle risorse a qualsiasi utente

Assegnare ruoli di amministratore con ambito inferiore a qualsiasi utente

Amministrazione di oggetti directory

Gli amministratori gestiscono il modo in cui gli oggetti Identity possono accedere alle risorse e in quali circostanze. Possono anche disabilitare, eliminare o modificare gli oggetti directory in base ai relativi privilegi. Gli oggetti Identity includono:

Le identità dell'organizzazione, ad esempio le seguenti, sono rappresentate da oggetti utente:

Amministratori

Utenti dell'organizzazione

Sviluppatori dell'organizzazione

Testare gli utenti **

Le identità esterne rappresentano utenti esterni all'organizzazione, ad esempio:

Partner o altri istituti di istruzione di cui viene effettuato il provisioning con account locali nell'ambiente dell'organizzazione

Partner o altri istituti di istruzione di cui viene effettuato il provisioning tramite collaborazione B2B di Azure

Gruppi sono rappresentati da oggetti come:

Gruppi di sicurezza

Gruppi di Office 365

I dispositivi sono rappresentati da oggetti come:

Microsoft Entra dispositivi aggiunti ibridi (computer locali sincronizzati da Active Directory locale)

Dispositivi aggiunti a Microsoft Entra

Microsoft Entra dispositivi mobili registrati usati dai dipendenti per accedere alle applicazioni aziendali.

Nota

In un ambiente ibrido le identità vengono in genere sincronizzate dall'ambiente Active Directory locale usando Microsoft Entra Connect.

Amministrazione dei servizi di identità

Gli amministratori con autorizzazioni appropriate possono gestire il modo in cui i criteri a livello di tenant vengono implementati a livello di gruppi di risorse, gruppi di sicurezza o applicazioni. Quando si valuta l'amministrazione delle risorse, tenere presente quanto segue. Ognuno può essere un motivo per mantenere insieme le risorse o isolarle.

Un'identità assegnata a un ruolo di amministratore dell'autenticazione può richiedere agli amministratori di ripetere la registrazione per l'autenticazione MFA o FIDO.

Un amministratore dell'accesso condizionale (CA) può creare criteri ca che richiedono agli utenti l'accesso a app specifiche per farlo solo da dispositivi di proprietà dell'organizzazione. Possono anche definire l'ambito delle configurazioni. Ad esempio, anche se le identità esterne sono consentite nel tenant, possono escludere tali identità dall'accesso a una risorsa.

Un amministratore di applicazioni cloud può concedere il consenso alle autorizzazioni dell'applicazione per conto di tutti gli utenti.

Un amministratore globale può assumere il controllo di una sottoscrizione.

Licenze

I servizi cloud a pagamento Microsoft, ad esempio Office 365, richiedono licenze. Queste licenze vengono assegnate a ogni utente che deve accedere ai servizi. Microsoft Entra ID è l'infrastruttura sottostante che supporta la gestione delle identità per tutti i servizi cloud Microsoft e archivia le informazioni sugli stati di assegnazione delle licenze per gli utenti. In genere, gli amministratori usano uno dei portali di gestione (Office o Azure) e i cmdlet di PowerShell per gestire le licenze. Microsoft Entra ID supporta le licenze basate su gruppi che consentono di assegnare una o più licenze di prodotto a un gruppo di utenti.

Microsoft Entra ID in scenari di Microsoft 365 Education

Microsoft Entra ID consente a studenti e docenti di accedere a risorse e servizi, tra cui:

Accesso e autorizzazione alle risorse

I domini per l'accesso e la posta elettronica sono configurati per l'autenticazione cloud in Microsoft Entra ID.

La maggior parte delle funzionalità di collaborazione esterna usa Microsoft Entra collaborazione B2B.

Funzionalità di Microsoft Office 365

Microsoft Entra le identità vengono assegnate Office 365 licenze, che attiva il provisioning.

Office 365 oggetti, ad esempio liste di distribuzione, Gruppi moderne, contatti e Microsoft Teams, sono rappresentati da oggetti directory Microsoft Entra e gestiti in Microsoft Entra ID.

Office 365 servizi forniscono l'autorizzazione usando gruppi di Microsoft Entra.

L'accesso a Office 365 viene controllato tramite Microsoft Entra ID.

Governance e sicurezza

Le funzionalità di gestione e sicurezza, ad esempio Intune for Education, si basano su utenti, gruppi, dispositivi e criteri Microsoft Entra.

Privileged Identity Management consentire l'accesso JIT (Just-in-Time) e Just Enough Administration (JEA) alle operazioni con privilegi.

Funzionalità di governance, ad esempio verifiche di accesso.

-

Microsoft Entra ID offre le funzionalità ibride per la sincronizzazione da Active Directory locale a Microsoft Entra Connect.

Microsoft Entra Connect consente di configurare il metodo di autenticazione appropriato per l'organizzazione, inclusi la sincronizzazione dell'hash delle password, l'autenticazione pass-through o l'integrazione della federazione con AD FS o il provider di identità SAML non Microsoft.

API per effettuare il provisioning di oggetti directory da SIS tramite School Data Sync