Zero Trust piano di distribuzione con Microsoft 365

Questo articolo fornisce un piano di distribuzione per la creazione di sicurezza Zero Trust con Microsoft 365. Zero Trust è un nuovo modello di sicurezza che presuppone la violazione e verifica ogni richiesta come se provenisse da una rete non controllata. Indipendentemente dalla posizione di origine della richiesta o dalla risorsa a cui accede, il modello di Zero Trust ci insegna a "non considerare mai attendibile, verificare sempre".

Usare questo articolo insieme a questo poster.

architettura di sicurezza Zero Trust

Un approccio Zero Trust si estende in tutto il digital estate e funge da filosofia di sicurezza integrata e strategia end-to-end.

Questa illustrazione fornisce una rappresentazione degli elementi primari che contribuiscono a Zero Trust.

Nella figura:

- L'applicazione dei criteri di sicurezza è al centro di un'architettura Zero Trust. Ciò include l'autenticazione a più fattori con accesso condizionale che tiene conto del rischio dell'account utente, dello stato del dispositivo e di altri criteri e criteri impostati.

- Identità, dispositivi, dati, app, rete e altri componenti dell'infrastruttura sono tutti configurati con la sicurezza appropriata. I criteri configurati per ognuno di questi componenti sono coordinati con la strategia di Zero Trust complessiva. Ad esempio, i criteri dei dispositivi determinano i criteri per i dispositivi integri e i criteri di accesso condizionale richiedono dispositivi integri per l'accesso ad app e dati specifici.

- La protezione dalle minacce e l'intelligence monitorano l'ambiente, rilevano i rischi correnti e interviene in modo automatizzato per correggere gli attacchi.

Per altre informazioni su Zero Trust, vedere Il Centro indicazioni Zero Trust Microsoft.

Distribuzione di Zero Trust per Microsoft 365

Microsoft 365 è stato creato intenzionalmente con molte funzionalità di sicurezza e protezione delle informazioni che consentono di creare Zero Trust nell'ambiente. Molte delle funzionalità possono essere estese per proteggere l'accesso ad altre app SaaS usate dall'organizzazione e ai dati all'interno di queste app.

Questa illustrazione rappresenta il lavoro di distribuzione delle funzionalità di Zero Trust. Questo lavoro è suddiviso in unità di lavoro che possono essere configurate insieme, a partire dal basso e lavorando verso l'alto per garantire che il lavoro dei prerequisiti sia completato.

In questa illustrazione:

- Zero Trust inizia con una base di protezione delle identità e dei dispositivi.

- Le funzionalità di protezione dalle minacce si basano su questa base per fornire monitoraggio e correzione in tempo reale delle minacce alla sicurezza.

- La protezione delle informazioni e la governance forniscono controlli sofisticati mirati a tipi specifici di dati per proteggere le informazioni più preziose e per rispettare gli standard di conformità, inclusa la protezione delle informazioni personali.

Questo articolo presuppone che si stia usando l'identità cloud. Se sono necessarie indicazioni per questo obiettivo, vedere Distribuire l'infrastruttura di identità per Microsoft 365.

Consiglio

Quando si conoscono i passaggi e il processo di distribuzione end-to-end, è possibile usare la guida alla distribuzione avanzata Configura il modello di sicurezza di Microsoft Zero Trust quando si accede al interfaccia di amministrazione di Microsoft 365. Questa guida illustra come applicare Zero Trust principi per i pilastri della tecnologia standard e avanzata. Per esaminare la guida senza accedere, passare al portale di installazione di Microsoft 365.

Passaggio 1: Configurare Zero Trust protezione dall'identità e dall'accesso ai dispositivi: criteri del punto di partenza

Il primo passaggio consiste nel creare la base Zero Trust configurando la protezione dell'identità e dell'accesso ai dispositivi.

Passare a Zero Trust protezione dell'identità e dell'accesso ai dispositivi per istruzioni dettagliate. Questa serie di articoli descrive un set di configurazioni dei prerequisiti per l'identità e l'accesso ai dispositivi e un set di Microsoft Entra accesso condizionale, Microsoft Intune e altri criteri per proteggere l'accesso a Microsoft 365 per app e servizi cloud aziendali, altri servizi SaaS e applicazioni locali pubblicate con Microsoft Entra'applicazione procura.

| Include | Prerequisiti | Non include |

|---|---|---|

Criteri di identità e accesso ai dispositivi consigliati per tre livelli di protezione:

Indicazioni aggiuntive per:

|

Microsoft E3 o E5 Microsoft Entra ID in una di queste modalità:

|

Registrazione del dispositivo per i criteri che richiedono dispositivi gestiti. Vedere il passaggio 2. Gestire gli endpoint con Intune per registrare i dispositivi |

Per iniziare, implementare il livello del punto iniziale. Questi criteri non richiedono la registrazione dei dispositivi nella gestione.

Passaggio 2: Gestire gli endpoint con Intune

Registrare quindi i dispositivi nella gestione e iniziare a proteggerli con controlli più sofisticati.

Per istruzioni dettagliate, vedere Gestire i dispositivi con Intune.

| Include | Prerequisiti | Non include |

|---|---|---|

Registrare i dispositivi con Intune:

Configurare i criteri:

|

Registrare gli endpoint con Microsoft Entra ID | Configurazione delle funzionalità di protezione delle informazioni, tra cui:

Per queste funzionalità, vedere Passaggio 5. Proteggere e gestire i dati sensibili (più avanti in questo articolo). |

Per altre informazioni, vedere Zero Trust per Microsoft Intune.

Passaggio 3: Aggiungere Zero Trust protezione dell'identità e dell'accesso ai dispositivi: Criteri aziendali

Con i dispositivi registrati nella gestione, è ora possibile implementare il set completo di criteri di identità e accesso ai dispositivi Zero Trust consigliati, che richiedono dispositivi conformi.

Tornare a Criteri comuni di identità e accesso ai dispositivi e aggiungere i criteri nel livello Enterprise.

Passaggio 4: Valutare, pilotare e distribuire Microsoft Defender XDR

Microsoft Defender XDR è una soluzione XDR (Extended Detection and Response) che raccoglie, correla e analizza automaticamente i dati di segnale, minaccia e avviso provenienti dall'ambiente Microsoft 365, inclusi endpoint, posta elettronica, applicazioni e identità.

Passare a Evaluate and pilot Microsoft Defender XDR (Valutare e Microsoft Defender XDR pilota) per una guida metodica alla sperimentazione e alla distribuzione di componenti Microsoft Defender XDR.

| Include | Prerequisiti | Non include |

|---|---|---|

Configurare l'ambiente di valutazione e pilota per tutti i componenti:

Protezione dalle minacce Analizzare e rispondere alle minacce |

Vedere le indicazioni per leggere i requisiti di architettura per ogni componente di Microsoft Defender XDR. | Microsoft Entra ID Protection non è incluso in questa guida alla soluzione. È incluso nel passaggio 1. Configurare Zero Trust protezione dall'identità e dall'accesso ai dispositivi. |

Per altre informazioni, vedere gli articoli aggiuntivi Zero Trust seguenti:

Passaggio 5: Proteggere e gestire i dati sensibili

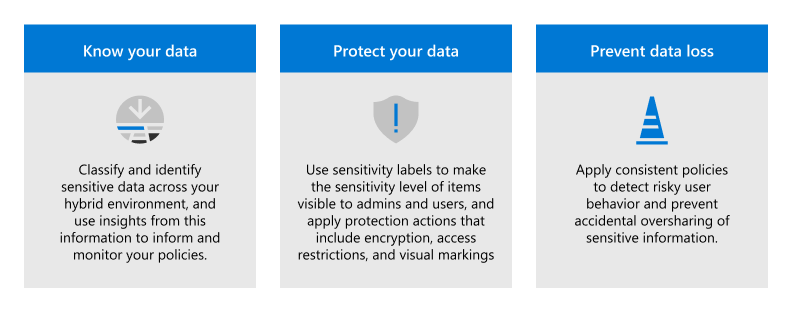

Implementare Microsoft Purview Information Protection per individuare, classificare e proteggere le informazioni sensibili ovunque si trovino o viaggino.

Microsoft Purview Information Protection funzionalità sono incluse in Microsoft Purview e offrono gli strumenti per conoscere i dati, proteggere i dati e prevenire la perdita di dati.

Anche se questo lavoro è rappresentato nella parte superiore dello stack di distribuzione illustrato in precedenza in questo articolo, è possibile iniziare il lavoro in qualsiasi momento.

Microsoft Purview Information Protection offre un framework, un processo e funzionalità che è possibile usare per raggiungere obiettivi aziendali specifici.

Per altre informazioni su come pianificare e distribuire la protezione delle informazioni, vedere Distribuire una soluzione Microsoft Purview Information Protection.

Se si distribuisce la protezione delle informazioni per le normative sulla privacy dei dati, questa guida alla soluzione fornisce un framework consigliato per l'intero processo: Distribuire la protezione delle informazioni per le normative sulla privacy dei dati con Microsoft 365.