Passaggio 1. Aumentare la sicurezza di accesso per i lavoratori ibridi con la MFA.

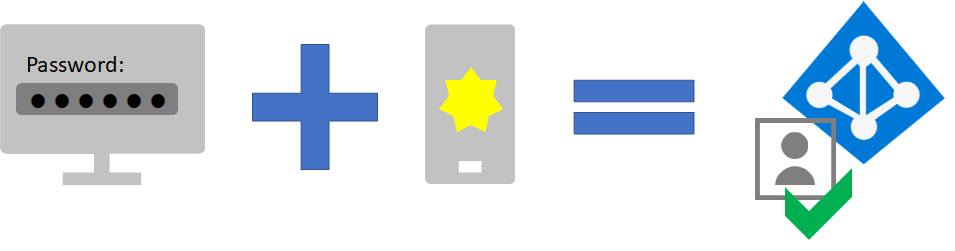

Per aumentare la sicurezza degli accessi dei ruoli di lavoro ibridi, usare l'autenticazione a più fattori. La MFA richiede che gli accessi utente siano soggetti a un'ulteriore verifica oltre alla password dell'account utente. Anche se un utente malintenzionato determina una password dell'account utente, deve anche essere in grado di rispondere a un'ulteriore verifica, ad esempio un SMS inviato a uno smartphone prima che venga concesso l'accesso.

Per tutti gli utenti, inclusi i lavoratori ibridi e in particolare gli amministratori, Microsoft consiglia vivamente la MFA.

Sono disponibili tre modi per richiedere agli utenti di utilizzare la MFA in base al piano Microsoft 365.

| Piano | Consiglio |

|---|---|

| Tutti i piani di Microsoft 365 (senza licenze Microsoft Entra ID P1 o P2) | Abilitare le impostazioni predefinite di sicurezza nell Microsoft Entra ID. Le impostazioni predefinite di sicurezza nell'ID Microsoft Entra includono L'autenticazione a più fattori per utenti e amministratori. |

| Microsoft 365 E3 (include licenze Microsoft Entra ID P1) | Usare i criteri comuni di accesso condizionale per configurare i criteri seguenti: - Richiedere la MFA per amministratori - Richiedere la MFA per tutti gli utenti - Bloccare l'autenticazione legacy |

| Microsoft 365 E5 (include licenze Microsoft Entra ID P2) | Sfruttando la funzionalità nell Microsoft Entra ID, iniziare a implementare il set consigliato di accesso condizionale di Microsoft e i criteri correlati, ad esempio: - Richiesta dell'autenticazione a più fattori quando il rischio di accesso è medio o alto. - Blocca i client che non supportano l'autenticazione moderna. - Richiesta di modifica della password da parte degli utenti ad alto rischio. |

Impostazioni predefinite per la sicurezza

Le impostazioni predefinite di sicurezza sono una nuova funzionalità per gli abbonamenti a pagamento o di valutazione di Microsoft 365 e Office 365 creati dopo il 21 ottobre 2019. Queste sottoscrizioni hanno impostazioni predefinite di sicurezza attivate, che richiede a tutti gli utenti di usare MFA con l'app Microsoft Authenticator.

Gli utenti hanno 14 giorni per registrarsi per la MFA con l'app Microsoft Authenticator dai propri smartphone, periodo che inizia dalla prima volta che accedono dopo aver abilitato le impostazioni predefinite di sicurezza. Trascorsi 14 giorni, l'utente non sarà in grado di accedere fino al completamento della registrazione della MFA.

Le impostazioni di sicurezza predefinite garantiscono che tutte le organizzazioni dispongano di un livello base di sicurezza per l'accesso degli utenti abilitato per impostazione predefinita. È possibile disabilitare le impostazioni predefinite di sicurezza a favore della MFA con criteri di accesso condizionale o per singoli account.

Per altre informazioni, vedere questa panoramica delle impostazioni predefinite di sicurezza.

Criteri di accesso condizionale

I criteri di accesso condizionale sono un insieme di regole che specificano le condizioni in base alle quali gli accessi vengono valutati e consentiti. Ad esempio, è possibile creare un criterio di accesso condizionale che indichi:

- Se il nome dell'account utente corrisponde a un membro di un gruppo per utenti a cui sono assegnati i ruoli di amministratore di Exchange, utenti, password, sicurezza, SharePoint o globale, richiedere la MFA prima di consentire l'accesso.

Questo criterio consente di richiedere l'autenticazione a più fattori in base all'appartenenza al gruppo, anziché configurare i singoli account utente per l'autenticazione a più fattori quando vengono assegnati o non assegnati tramite questi ruoli di amministratore.

È inoltre possibile utilizzare i criteri di accesso condizionale per funzionalità più avanzate, come la necessità di eseguire l'accesso da un dispositivo conforme, ad esempio il proprio portatile che esegue Windows 11 o 10.

L'accesso condizionale richiede licenze Microsoft Entra ID P1, incluse in Microsoft 365 E3 ed E5.

Per altre informazioni, vedere questa panoramica dell'accesso condizionale.

supporto Microsoft Entra ID Protection

Con Microsoft Entra ID Protection, è possibile creare un criterio di accesso condizionale aggiuntivo che indica:

- Se il rischio di accesso corrisponde a medio o alto, è richiesta la MFA.

Microsoft Entra ID Protection richiede licenze Microsoft Entra ID P2, incluse in Microsoft 365 E5.

Per altre informazioni, vedere Accesso condizionale basato sul rischio.

Con Microsoft Entra ID Protection, è anche possibile creare un criterio per richiedere agli utenti di registrarsi per l'autenticazione a più fattori. Per altre informazioni, vedere Configurare i criteri di registrazione dell'autenticazione a più fattori Microsoft Entra

Usare questi metodi insieme

Tenere presente quanto segue:

- Non è possibile abilitare le impostazioni predefinite di sicurezza se sono abilitati criteri di accesso condizionale.

- Non è possibile abilitare alcun criterio di accesso condizionale se sono abilitate le impostazioni predefinite di sicurezza.

Se le impostazioni predefinite di sicurezza sono abilitate, a tutti i nuovi utenti viene richiesta la registrazione della MFA e l'utilizzo dell'app Microsoft Authenticator.

Questa tabella mostra i risultati dell'abilitazione della MFA con impostazioni predefinite di sicurezza e criteri di accesso condizionale.

| Metodo | Abilitato | Disattivato | Metodo di autenticazione aggiuntivo |

|---|---|---|---|

| Impostazioni predefinite per la sicurezza | Non è possibile utilizzare i criteri di accesso condizionale | È possibile utilizzare i criteri di accesso condizionale | App Microsoft Authenticator |

| Criteri di accesso condizionale | Se alcuni sono abilitati, non è possibile abilitare le impostazioni predefinite per la sicurezza | Se sono tutti disabilitati, è possibile abilitare le impostazioni predefinite per la sicurezza | Specificato dall'utente durante la registrazione della MFA |

Consentire agli utenti di reimpostare le loro password

La reimpostazione della password self-service consente agli utenti di reimpostare le proprie password senza bisogno dell'intervento del personale IT. Gli utenti possono reimpostare rapidamente le password in qualsiasi momento e da qualsiasi luogo. Per altre informazioni, vedere Pianificare una distribuzione di reimpostazione della password self-service Microsoft Entra.

Accedere alle app SaaS con ID Microsoft Entra

Oltre a fornire l'autenticazione cloud per gli utenti, Microsoft Entra ID può anche essere il modo centrale per proteggere tutte le app, in locale, nel cloud Microsoft o in un altro cloud. Integrando le app in Microsoft Entra ID, è possibile semplificare l'individuazione delle applicazioni necessarie per i lavoratori ibridi e l'accesso sicuro.

Risorse tecniche per amministratori per MFA e identità

- Primi 5 modi in cui l'ID Microsoft Entra consente di abilitare il lavoro remoto

- Infrastruttura di identità per Microsoft 365

- Video di training dell'ID Microsoft Entra di Azure Academy

Risultati del Passaggio 1

Dopo la distribuzione della MFA, gli utenti:

- Devono utilizzare la MFA per gli accessi.

- Hanno completato il processo di registrazione della MFA e la usano per tutti gli accessi.

- Possono usare la reimpostazione della password self-service per reimpostare le proprie password.

Passaggio successivo

Proseguire con Passaggio 2 per fornire l'accesso remoto alle app e ai servizi locali.