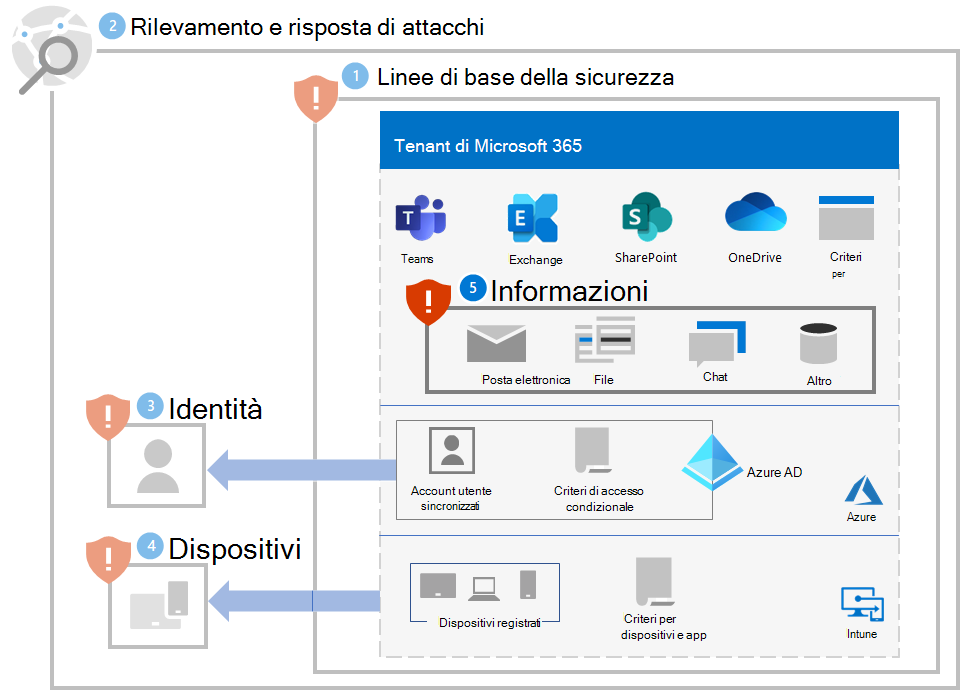

Passaggio 5. Protezione delle informazioni

Poiché gli utenti malintenzionati ransomware esamineranno anche i dati locali presenti nei file, database e altri tipi di server, uno dei modi migliori per proteggere tali dati consiste nel eseguirne la migrazione al tenant di Microsoft 365. Una volta eseguita la migrazione, tali dati possono essere protetti tramite funzionalità predefinite di mitigazione e ripristino, ad esempio il controllo delle versioni, il cestino e il ripristino dei file.

Per fornire una protezione aggiuntiva delle informazioni sensibili nel tenant di Microsoft 365:

- Individuare le informazioni riservate.

- Implementare autorizzazioni rigorose ed eliminare l'accesso ampio (ad esempio, impedire a troppi utenti di avere capacità di scrittura, modifica ed eliminazione).

- Protezione delle informazioni riservate.

Nota

Per indicazioni dettagliate sulla distribuzione per la protezione delle informazioni in un tenant di Microsoft 365, vedere Distribuire la protezione delle informazioni per le normative sulla privacy dei dati. Sebbene sia destinata alle normative sulla privacy dei dati, gran parte delle linee guida si applica anche alla protezione ransomware.

Individuare le informazioni riservate

La prima attività è identificare i tipi e osizionidelle informazioni riservate nel tenant, che possono includere i tipi seguenti:

- Dati sensibili

- Proprietà privata o intellettuale

- Regolamentate, tali normative regionali che specificano la protezione delle informazioni personali

- Piani di ripristino IT

Per ogni tipo di informazioni riservate, determinare quanto segue:

Utilizzo delle informazioni nell'organizzazione

Misura relativa del suo valore monetario se è stato trattenuto per riscatto (ad esempio alto, medio, basso)

La posizione corrente, ad esempio una cartella di OneDrive o SharePoint o una sede di collaborazione, ad esempio un team di Microsoft Teams

Autorizzazioni correnti, costituite da:

Account utente che hanno accesso

Azioni consentite a ogni account che ha accesso

Implementare autorizzazioni rigorose per le posizioni con informazioni riservate

L'implementazione di autorizzazioni rigorose all'interno del tenant di Microsoft 365 usa il principio dei privilegi minimi per posizioni e sedi di comunicazione, che in Microsoft 365 sono in genere cartelle di OneDrive, siti e cartelle di SharePoint e team.

Sebbene sia più facile creare posizioni di archiviazione file o team con accesso ampio (ad esempio l'impostazione predefinita di tutti gli utenti dell'organizzazione), per le informazioni riservate, gli account utente consentiti e le azioni consentite devono essere limitati al set minimo necessario per soddisfare i requisiti aziendali e di collaborazione.

Dopo che un utente malintenzionato ransomware si è infiltrato nel tenant, tenta di inoltrare i privilegi compromettendo le credenziali degli account utente con ambiti più ampi di autorizzazioni nel tenant, ad esempio gli account del ruolo amministratore o gli account utente che hanno accesso a informazioni sensibili.

In base a questo comportamento tipico dell'utente malintenzionato, esistono due livelli di difficoltà per l'utente malintenzionato:

- Bassa: Un utente malintenzionato può usare un account con autorizzazioni ridotte e individuare le informazioni riservate a causa dell'ampio accesso in tutto il tenant.

- superiore: Un utente malintenzionato non può usare un account con autorizzazioni ridotte e individuare le informazioni riservate a causa di autorizzazioni restrittive. Devono inoltrare le autorizzazioni determinando e compromettendo quindi le credenziali di un account che ha accesso a una posizione con informazioni riservate, ma potrebbe essere in grado di eseguire solo un set limitato di azioni.

Per le informazioni riservate, è necessario aumentare il livello di difficoltà.

È possibile garantire autorizzazioni rigorose nel tenant seguendo questa procedura:

- Dal tentativo di individuare le informazioni riservate, esaminare le autorizzazioni per le posizioni delle informazioni riservate.

- Implementare autorizzazioni rigorose per le informazioni riservate rispettando al tempo stesso i requisiti aziendali e di collaborazione e informare gli utenti interessati.

- Eseguire la gestione delle modifiche per gli utenti in modo che le posizioni future per le informazioni riservate vengano create e gestite con autorizzazioni rigorose.

- Controllare e monitorare le posizioni per le informazioni riservate per assicurarsi che non vengano concesse autorizzazioni generali.

Vedere Configurare condivisione di file e collaborazione sicure con Microsoft Teams per indicazioni dettagliate. Un esempio di sede di comunicazione e collaborazione con autorizzazioni rigorose per le informazioni riservate è un team di con isolamento della sicurezza.

Protezione delle informazioni riservate

Per proteggere le informazioni sensibili nel caso in cui un utente malintenzionato ransomware ne ottenga l'accesso:

Usare accesso controllato alle cartelle per rendere più difficile per le applicazioni non autorizzate modificare i dati nelle cartelle controllate.

Usare Microsoft Purview Information Protection e le etichette di riservatezza e applicarle alle informazioni riservate. Le etichette di riservatezza possono essere configurate per crittografia e autorizzazioni aggiuntive con account utente definiti e azioni consentite. Un file etichettato con questo tipo di etichetta di riservatezza esfiltrato dal tenant sarà utilizzabile solo per un account utente definito nell'etichetta.

Usare Microsoft Purview Prevenzione della perdita dei dati (DLP) per rilevare, avvisare e bloccare la condivisione rischiosa, accidentale o inappropriata dei dati contenenti informazioni personali o riservate in base alle etichette di riservatezza, sia internamente che esternamente.

Usa Microsoft Defender for Cloud Apps per bloccare i download di informazioni riservate, ad esempio i file. Puoi anche usare i Criteri di rilevamento anomalie di Defender for Cloud Apps per rilevare un'elevata frequenza di caricamenti di file o attività di eliminazione dei file.

Impatto sugli utenti e gestione delle modifiche

Le modifiche amministrative alle autorizzazioni generali possono comportare l'accesso negato agli utenti o l'impossibilità di eseguire alcune azioni.

Inoltre, per la protezione delle informazioni riservate nel tenant di Microsoft 365, eseguire il training degli utenti a:

- Creare sedi di comunicazione e collaborazione con autorizzazioni rigorose (il set minimo di account utente per l'accesso e le azioni minime consentite per ogni account).

- Applicare le etichette di riservatezza appropriate alle informazioni riservate.

- Usare accesso controllato alle cartelle.

Configurazione risultante

Ecco la protezione ransomware per il tenant per i passaggi da 1 a 5.

Risorse ransomware aggiuntive

Informazioni chiave di Microsoft:

- La minaccia crescente del ransomware, Post di blog di Microsoft On the Issues del 20 luglio 2021

- Ransomware gestito da umani

- Distribuire rapidamente le misure di prevenzione ransomware

- Report Microsoft sulla difesa digitale 2021 (vedere le pagine 10-19)

- Ransomware: report di analisi delle minacce pervasivo e in corso nel portale di Microsoft Defender

- Approccio e procedure consigliate e case study per il ransomware del team Detection and Response Team (DART) di Microsoft

Microsoft 365:

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Playbook di risposta agli eventi imprevisti ransomware

- Protezione da malware e ransomware

- Proteggere il pc Windows 10 da ransomware

- Gestione di ransomware in SharePoint Online

- Report di analisi delle minacce per ransomware nel portale di Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Difese di Azure dagli attacchi ransomware

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Piano di backup e ripristino per la protezione da ransomware

- Proteggere da ransomware con Backup di Microsoft Azure (video di 26 minuti)

- Ripristino da una compromissione dell'identità sistemica

- Rilevamento avanzato di attacchi multistage in Microsoft Sentinel

- Rilevamento fusioni per ransomware in Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Post di blog del team Microsoft Security:

3 passaggi per prevenire e ripristinare da ransomware (settembre 2021)

Guida alla lotta contro i ransomware gestiti dall'uomo: parte 1 (settembre 2021)

Passaggi chiave su come il team Microsoft Detection and Response (DART) conduce indagini sugli incidenti ransomware.

Guida alla lotta contro i ransomware gestiti dall'uomo: parte 2 (settembre 2021)

Consigli e procedure consigliate.

-

Vedere la sezione Ransomware.

Attacchi ransomware umani: un’emergenza evitabile (marzo 2020)

Include analisi della catena di attacchi effettivi.

Norsk Hydro risponde agli attacchi ransomware con la trasparenza (dicembre 2019)