Configurare l'autenticazione utente con Microsoft Entra ID

L'autenticazione di un agente consente agli utenti di accedere, dando all'agente l'accesso a una risorsa o informazioni limitate.

Questo articolo spiega come configurare Microsoft Entra ID come provider di servizi. Per informazioni su altri provider di servizi e sull'autenticazione utente in generale, vedi Configurare l'autenticazione utente in Copilot Studio.

Se hai i diritti di amministrazione del tenant puoi configurare le autorizzazioni API. Altrimenti, è necessario chiedere a un amministratore del tenant di farlo al posto tuo.

Prerequisiti

Informazioni su come aggiungere l'autenticazione dell'utente a un argormento

Completa i primi passaggi nel portale di Azure e i due passaggi finali in Copilot Studio.

Creare una registrazione app

Accedi al portale Azure usando un account amministratore nello stesso tenant del tuo agente.

Vai a Registrazioni app.

Seleziona Nuova registrazione e immetti un nome per la registrazione. Non modificare le registrazioni delle app esistenti.

Può essere utile usare il nome dell'agente in un secondo momento. Ad esempio, se il tuo agente si chiama "Contoso Sales Help", potresti denominare la registrazione dell'app "ContosoSalesReg".

In Tipi di account supportati, seleziona Account in qualsiasi tenant organizzativo (qualsiasi directory di Microsoft Entra ID - Multitenant) e account Microsoft personali (ad esempio Skype, Xbox).

Lascia la sezione URI di reindirizzamento vuota per ora. Immetti tali informazioni nei passaggi successivi.

Selezionare Registrazione.

Una volta completata la registrazione, vai a Panoramica.

Copia l'ID applicazione (client) e incollalo in un file temporaneo. Ti servirà in un secondo momento.

Aggiungere l'URL di reindirizzamento

In Gestisci seleziona Autenticazione.

In Configurazioni della piattaforma seleziona Aggiungi una piattaforma, quindi seleziona Web.

In URI di reindirizzamento, inserisci

https://token.botframework.com/.auth/web/redirecte seleziona Configura.Questa azione ti riporta alla pagina Configurazioni piattaforma.

In URI di reindirizzamento per la piattaforma Web, seleziona Aggiungi URI.

Immetti

https://europe.token.botframework.com/.auth/web/redirecte seleziona Salva.Nota

Il riquadro di configurazione dell'autenticazione in Copilot Studio potrebbe mostrare il seguente URL di reindirizzamento:

https://unitedstates.token.botframework.com/.auth/web/redirect. L'utilizzo di quell'URL fa fallire l'autenticazione; utilizza l'URI.Nella sezione Concessione implicita e flussi ibridi, seleziona Token di accesso (usati per flussi impliciti) e ID token (usati per i flussi impliciti).

Seleziona Salva.

Generare un segreto client

Seleziona Certificati e segreti in Gestisci.

Nella sezione Segreti client seleziona Nuovo segreto client.

Immetti una descrizione (facoltativa). Ne viene fornita una se lasciato vuoto.

Seleziona il periodo di scadenza. Seleziona il periodo più breve rilevante per la vita dell'agente.

Selezionare Aggiungi per creare il segreto.

Conserva il valore del segreto in un file provvisorio protetto. Ti servirà quando configuri l'autenticazione dell'agente successivamente.

Suggerimento

Non uscire dalla pagina prima di aver copiato il valore del segreto client. In caso contrario, il valore verrà offuscato e sarà necessario generare un nuovo segreto client.

Configurare l'autenticazione manuale

In Copilot Studio, vai su Impostazioni per l'agente e seleziona Sicurezza.

Seleziona Autenticazione.

Seleziona Autentica manualmente.

Lascia Richiedi agli utenti di accedere abilitata.

Immetti i seguenti valori per le proprietà:

Provider di servizi: seleziona Azure Active Directory v2.

ID client: immetti l'ID applicazione (client) copiato in precedenza dal portale di Azure.

Segreto client: immetti il segreto client generato in precedenza dal portale di Azure.

Ambiti: immetti

profile openid.

Seleziona Salva per completare la configurazione.

Configurare autorizzazioni API

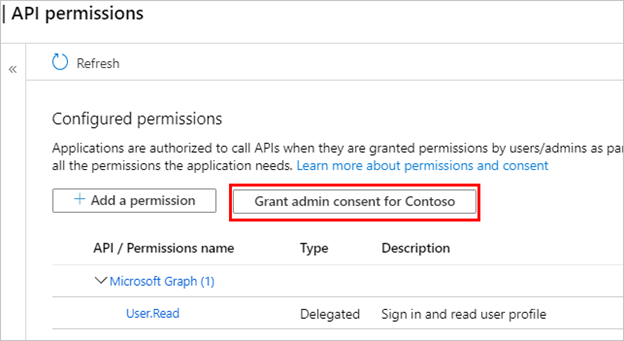

Vai ad Autorizzazioni API.

Seleziona Concedi consenso amministratore per <nome del tenant> e quindi Sì. Se il pulsante non è disponibile, potrebbe essere necessario chiedere a un amministratore del tenant di inserirlo per te.

Importante

Per evitare che gli utenti debbano fornire il consenso per ciascuna applicazione, qualcuno con il ruolo di amministratore dell'applicazione o amministratore dell'applicazione cloud può concedere il consenso a livello di tenant alle registrazioni dell'applicazione.

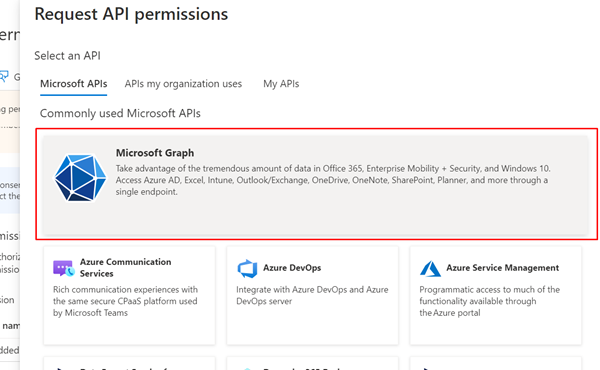

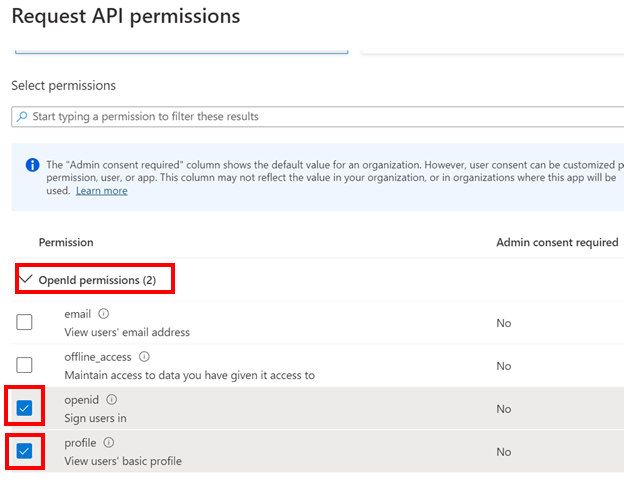

Seleziona Aggiungi un'autorizzazione, quindi seleziona Microsoft Graph.

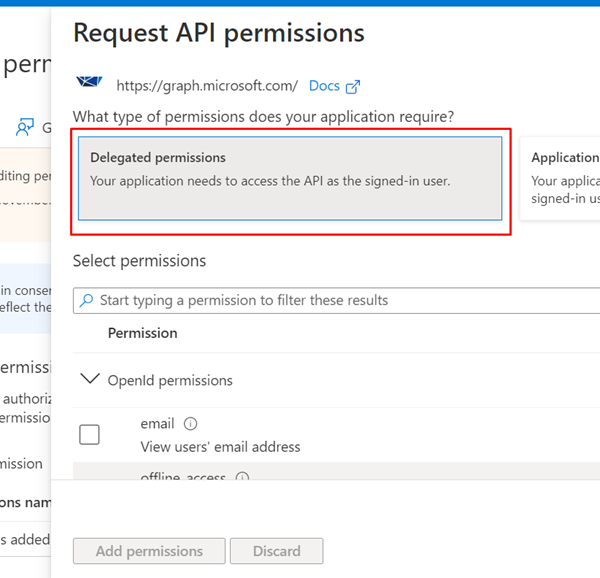

Seleziona Autorizzazioni delegate.

Espandi Autorizzazioni OpenId e attiva openid e profilo.

Selezionare Aggiungi autorizzazioni.

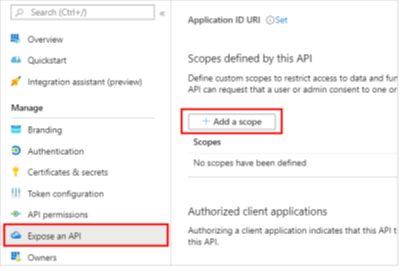

Definire l'ambito personalizzato per l'agente

Gli ambiti ti consentono di determinare i ruoli utente e amministratore e i diritti di accesso. Crea un ambito personalizzato per la registrazione dell'app canvas creata in un passaggio successivo.

Vai a Esponi un'API e seleziona Aggiungi un ambito.

Imposta le proprietà seguenti. Puoi lasciare vuote le altre proprietà.

Proprietà valore Nome ambito Immetti un nome che abbia senso nel tuo ambiente, ad esempio Test.ReadChi può concedere il consenso? Seleziona Amministratori e utenti Nome visualizzato consenso dell'amministratore Immetti un nome che abbia senso nel tuo ambiente, ad esempio Test.ReadDescrizione consenso dell'amministratore Immetti Allows the app to sign the user in.Provincia Seleziona Abilitato Seleziona Aggiungi ambito.

Configurare l'autenticazione in Copilot Studio

In Copilot Studio, in Impostazioni, seleziona Sicurezza>Autenticazione.

Seleziona Autentica manualmente.

Lascia Richiedi agli utenti di accedere abilitata.

Seleziona un Fornitore di servizi e fornisci i valori richiesti. Vedi Configurazione dell'autenticazione manuale in Copilot Studio.

Seleziona Salva.

Suggerimento

L'URL di scambio del token viene utilizzato per scambiare il token On-Behalf-Of (OBO) con il token di accesso richiesto. Per ulteriori informazioni, vedi Configura Single Sign-on con Microsoft Entra ID.

Nota

Gli ambiti dovrebbero includere profile openid e quanto segue, a seconda del caso d'uso:

-

Sites.Read.All Files.Read.Allper SharePoint -

ExternalItem.Read.Allper il grafico delle connessioni -

https://[OrgURL]/user_impersonationper nodi Prompt e dati strutturati Dataverse - Ad esempio, Dati struttura Dataverse o Nodo richiesta dovrebbero avere i seguenti ambiti:

profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

Testare l'agente

Pubblicare l'agente.

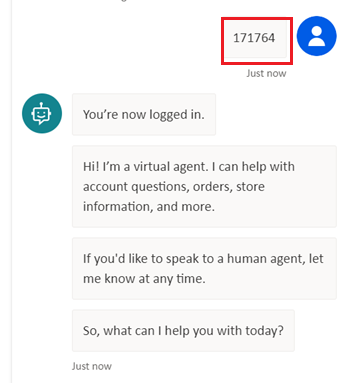

Nel riquadro Test agente invia un messaggio al tuo agente.

Quando l'agente risponde, seleziona Accedi.

Si apre una nuova scheda nel browser che ti chiede di accedere.

Accedi, quindi copia il codice di convalida visualizzato.

Incolla il codice nella chat agente per completare il processo di accesso.