Connettore Microsoft Identity Manager per Microsoft Graph

Sommario

Il connettore Microsoft Identity Manager per Microsoft Graph consente scenari di integrazione aggiuntivi per i clienti Microsoft Entra ID P1 o P2. Appaiono nel metaverse di sincronizzazione MIM oggetti aggiuntivi ottenuti dall'API Microsoft Graph v1 e beta.

Scenari trattati

Gestione del ciclo di vita dell'account B2B

Lo scenario iniziale per il connettore Microsoft Identity Manager per Microsoft Graph è un connettore che consente di automatizzare la gestione del ciclo di vita degli account di Active Directory Domain Services per gli utenti esterni. In questo scenario, un'organizzazione sincronizza i dipendenti con Microsoft Entra ID dai Servizi di dominio Active Directory utilizzando Microsoft Entra Connect e ha anche invitato gli ospiti nella directory Microsoft Entra. L'invito di un ospite comporta la creazione di un oggetto utente esterno nella directory Microsoft Entra dell'organizzazione, che non si trova nel Servizi di dominio Active Directory (AD DS) dell'organizzazione. L'organizzazione vuole quindi concedere a tali utenti guest l'accesso a applicazioni locali basate su Windows o su Kerberos, tramite il proxy dell'applicazione Microsoft Entra o altri meccanismi del gateway. Per scopi di identificazione e delega, il proxy dell'applicazione Microsoft Entra richiede a ogni utente di avere il proprio account di Active Directory Domain Services.

Per scoprire come configurare la sincronizzazione MIM per creare e gestire automaticamente gli account di Active Directory Domain Services per gli utenti guest, dopo aver letto le istruzioni contenute in questo articolo, continuate a leggere l'articolo "Collaborazione business-to-business (B2B) di Microsoft Entra con MIM 2016 e il Microsoft Entra Application Proxy". Questo articolo illustra le regole di sincronizzazione necessarie per il connettore.

Altri scenari di gestione delle identità

Il connettore può essere usato per altri scenari specifici di gestione delle identità che coinvolgono la creazione, la lettura, l'aggiornamento e l'eliminazione di oggetti utente, gruppo e contatto in Microsoft Entra ID, oltre alla sincronizzazione di utenti e gruppi con Microsoft Entra ID. Quando si valutano potenziali scenari, tenere presente che questo connettore non può essere utilizzato in uno scenario che comporti una sovrapposizione dei flussi di dati o un conflitto di sincronizzazione attuale o potenziale con una distribuzione di Microsoft Entra Connect. Microsoft Entra Connect è l'approccio consigliato per integrare le directory locali con Microsoft Entra ID, sincronizzando utenti e gruppi da le directory locali a Microsoft Entra ID. Microsoft Entra Connect offre molte altre funzionalità di sincronizzazione e abilita scenari come il writeback delle password e del dispositivo, che non sono possibili per gli oggetti creati da MIM. Se i dati vengono inseriti in Servizi di dominio Active Directory, ad esempio, assicurarsi che vengano esclusi da Microsoft Entra Connect che tenta di associare tali oggetti nella directory Microsoft Entra. Né questo connettore può essere usato per apportare modifiche agli oggetti Microsoft Entra, creati da Microsoft Entra Connect.

Preparazione all'uso del connettore per Microsoft Graph

Autorizzazione del connettore per recuperare o gestire oggetti nella directory di Microsoft Entra

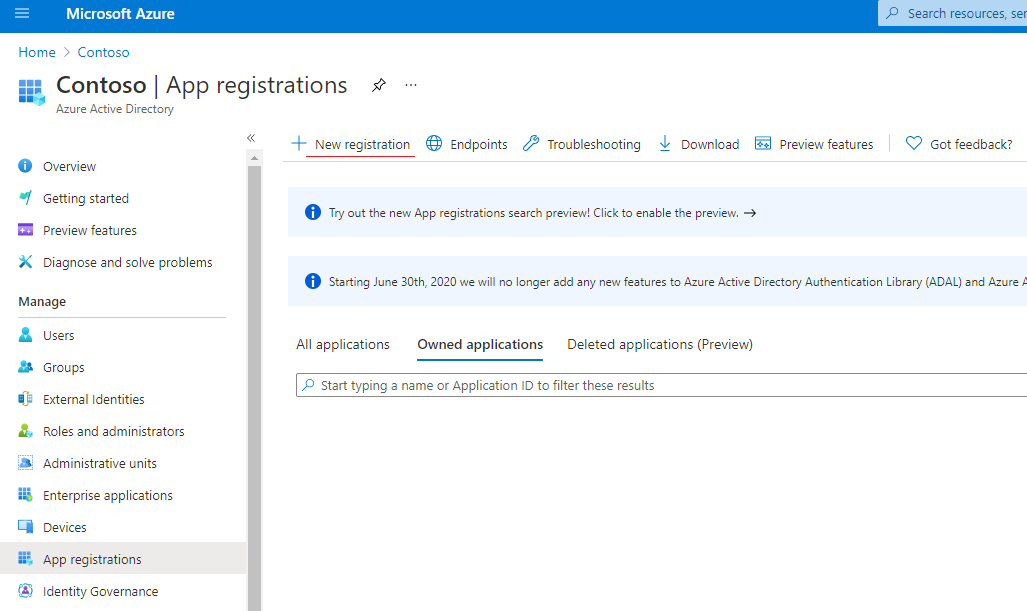

Il connettore richiede la creazione di un'applicazione Web/API in Microsoft Entra ID, affinché possa essere autorizzata con le autorizzazioni appropriate per operare sugli oggetti Microsoft Entra tramite Microsoft Graph.

Immagine 1. Registrazione di una nuova applicazione

Nel portale di Azure, apri l'applicazione che hai creato e salva l'ID applicazione come ID client da usare in seguito nella pagina di connettività di MA:

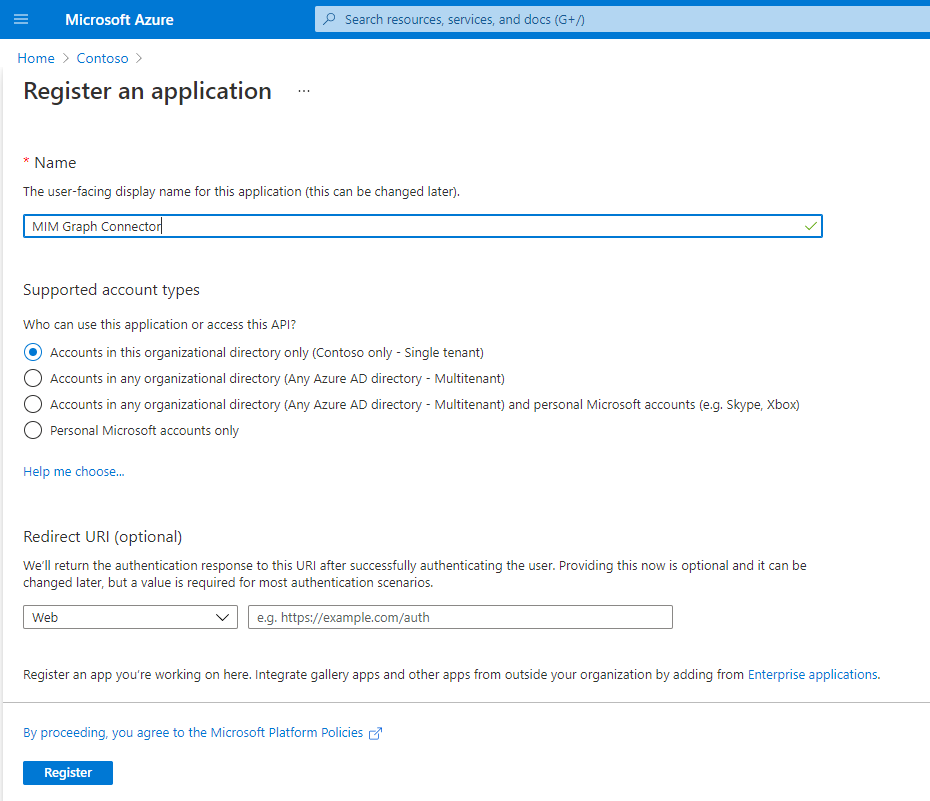

Generare un nuovo segreto client aprendo certificati & segreti. Impostare una descrizione chiave e selezionare la durata massima. Salva le modifiche e recupera il segreto del client. Il valore del segreto client non sarà disponibile di nuovo per la visualizzazione dopo aver lasciato la pagina.

Immagine 2. Nuovo segreto del cliente

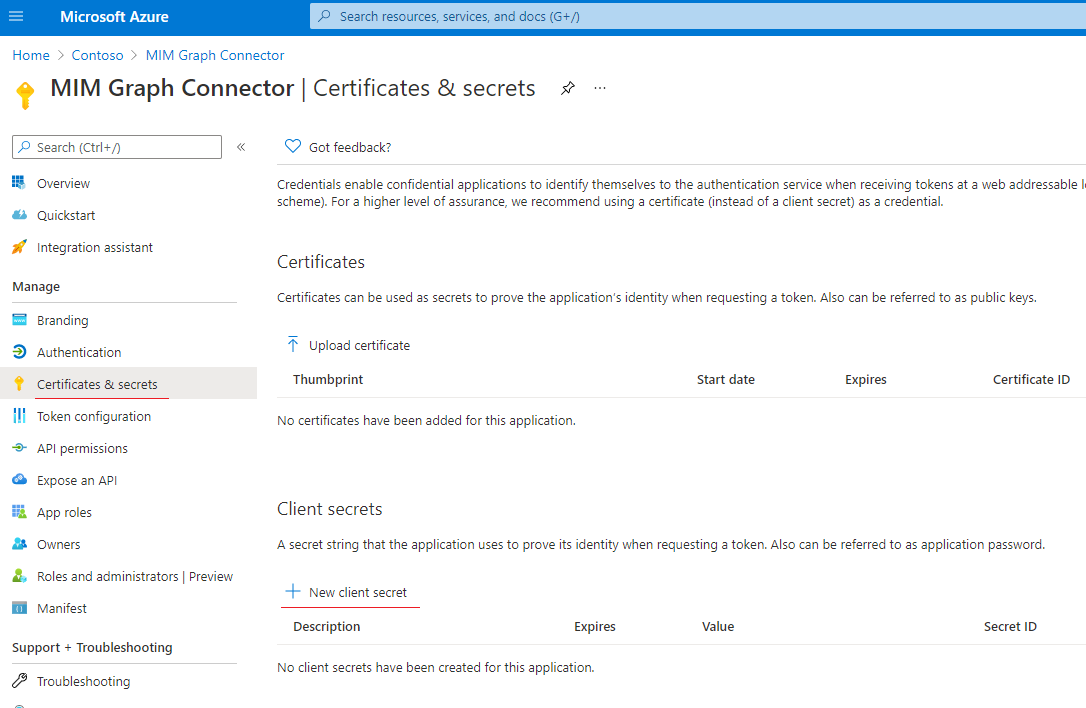

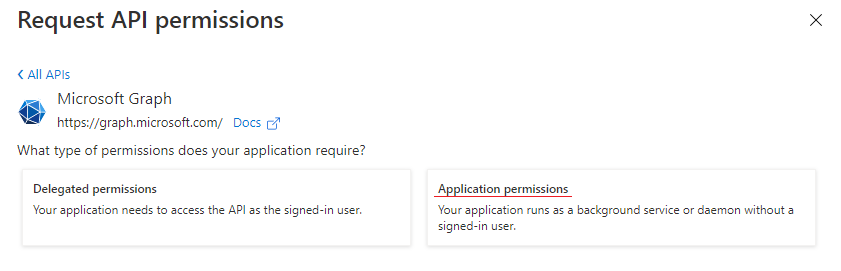

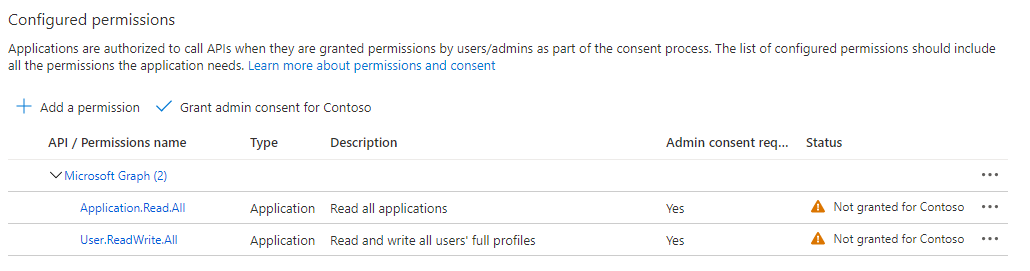

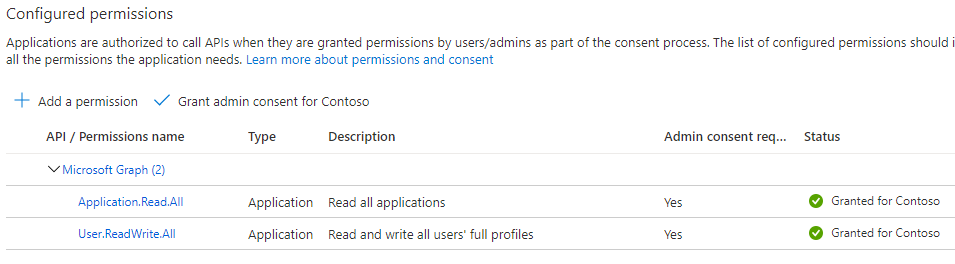

Concedere le autorizzazioni appropriate "Microsoft Graph" all'applicazione aprendo "Autorizzazioni API"

Immagine 3. Aggiungere una nuova API

Immagine 3. Aggiungere una nuova APISelezionare 'Microsoft Graph' Autorizzazioni per l'applicazione.

Revocare tutte le autorizzazioni non necessarie.

L'autorizzazione seguente deve essere aggiunta all'applicazione per consentire l'uso dell'API Microsoft Graph, a seconda dello scenario:

Operazione con oggetto Autorizzazione richiesta Tipo di autorizzazione rilevamento dello schema Application.Read.AllApplicazione Importa gruppo Group.Read.AlloGroup.ReadWrite.AllApplicazione Importa utente User.Read.All,User.ReadWrite.All,Directory.Read.AlloDirectory.ReadWrite.AllApplicazione Altre informazioni sulle autorizzazioni necessarie sono disponibili nel riferimento alle autorizzazioni di .

Nota

L'autorizzazione Application.Read.All è obbligatoria per il rilevamento dello schema e deve essere concessa indipendentemente dal tipo di oggetto con cui il connettore lavorerà.

- Concedere il consenso amministratore per le autorizzazioni selezionate.

Installazione del connettore

- Prima di installare il connettore, assicurarsi di disporre degli elementi seguenti nel server di sincronizzazione:

- Microsoft .NET 4.6.2 Framework o versione successiva

- Microsoft Identity Manager 2016 SP2 e deve usare l'hotfix 4.4.1642.0 KB4021562 o versione successiva.

Il connettore per Microsoft Graph, oltre ad altri connettori per Microsoft Identity Manager 2016 SP2, è disponibile come download dal Centro download Microsoft .

Riavviare il servizio di sincronizzazione MIM.

Configurazione del connettore

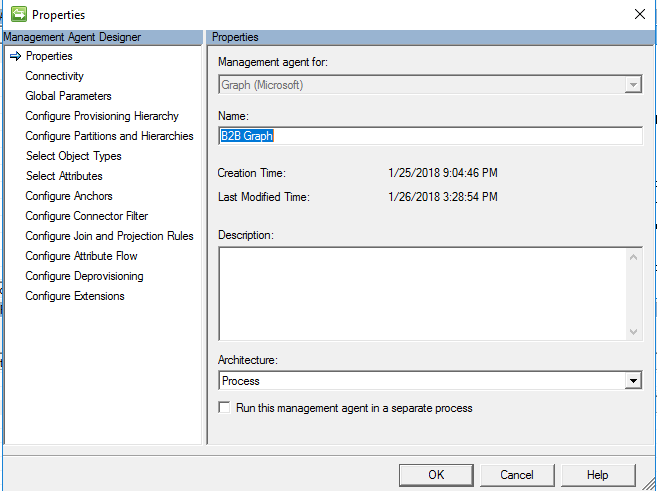

- Nell'interfaccia utente di Synchronization Service Manager selezionare Connectors e Create. Selezionare Graph (Microsoft), creare un connettore e assegnare un nome descrittivo.

- Nell'interfaccia utente del servizio di sincronizzazione MIM specificare l'ID applicazione e il segreto client generato. Ogni agente di gestione configurato nella sincronizzazione MIM deve avere una propria applicazione in Microsoft Entra ID per evitare di eseguire l'importazione in parallelo per la stessa applicazione.

Immagine 4. Pagina Connettività

La pagina di connettività (immagine 4) contiene la versione dell'API Graph usata e il nome del tenant. L'ID client e il segreto client rappresentano l'ID applicazione e il valore chiave dell'applicazione creata in precedenza in Microsoft Entra ID.

Per impostazione predefinita, il connettore utilizza la versione v1.0 e gli endpoint di login e Graph del servizio globale di Microsoft Graph. Se il tenant si trova in un cloud nazionale, sarà necessario modificare la configurazione per usare gli endpoint per il cloud nazionale. Si noti che alcune funzionalità di Graph presenti nel servizio globale potrebbero non essere disponibili in tutti i cloud nazionali.

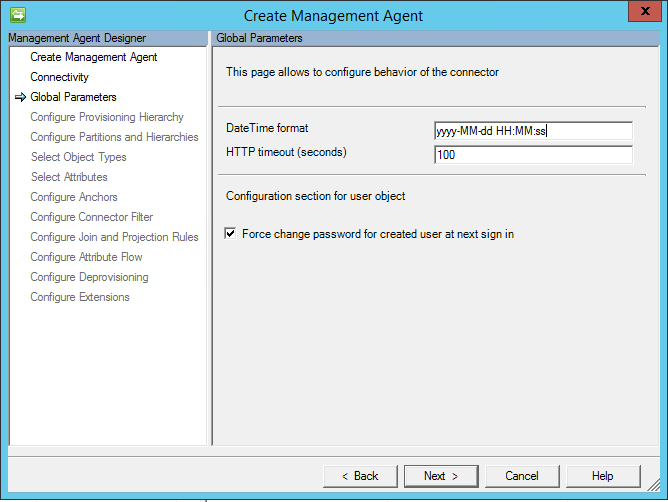

- Apportare le modifiche necessarie nella pagina Parametri globali:

Immagine 5. Pagina Parametri globali

La pagina Parametri globali contiene le impostazioni seguenti:

Formato DateTime: formato usato per qualsiasi attributo con tipo Edm.DateTimeOffset. Tutte le date vengono convertite in stringa utilizzando tale formato durante l'importazione. Il formato impostato viene applicato per qualsiasi attributo, che salva la data.

Timeout HTTP (secondi): timeout in secondi che verrà usato durante ogni chiamata HTTP a Graph.

Forzare la modifica della password per l'utente creato al prossimo accesso: questa opzione è usata per i nuovi utenti che verranno creati durante l'esportazione. Se l'opzione è abilitata, la proprietà forceChangePasswordNextSignIn verrà impostata su true, altrimenti sarà impostata su false.

Configurazione dello schema e delle operazioni del connettore

- Configurare lo schema. Il connettore supporta l'elenco seguente di tipi di oggetto quando viene usato con l'endpoint Graph v1.0:

Utente

Importazione completa/differenziale

Esportazione (aggiunta, aggiornamento, eliminazione)

Gruppo

Importazione completa/differenziale

Esportazione (aggiunta, aggiornamento, eliminazione)

I tipi di oggetto aggiuntivi possono essere visibili quando si configura il connettore per l'uso dell'endpoint beta di Graph.

Elenco dei tipi di attributo supportati:

Edm.BooleanEdm.StringEdm.DateTimeOffset(stringa nello spazio del connettore)microsoft.graph.directoryObject(riferimento nello spazio connettore a uno degli oggetti supportati)microsoft.graph.contact

Gli attributi multivalore (raccolta) sono supportati anche per qualsiasi tipo dell'elenco precedente.

Il connettore usa l'attributo 'id' per ancoraggio e DN per tutti gli oggetti. Pertanto, la ridenominazione non è necessaria, perché l'API Graph non consente a un oggetto di modificare l'attributo id.

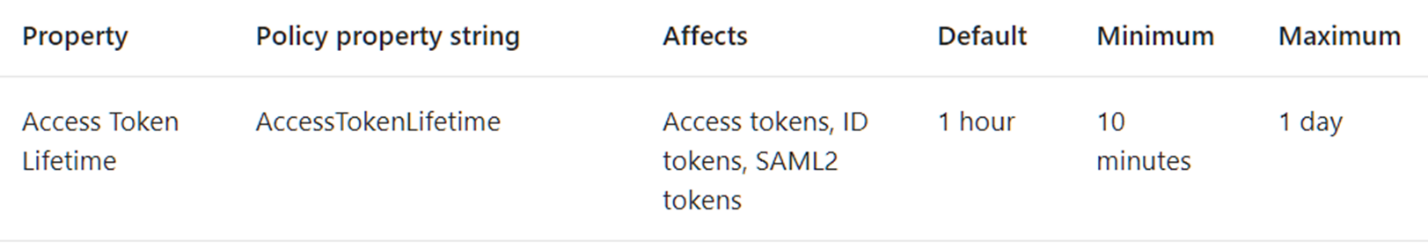

Durata del token di accesso

Un'applicazione Graph richiede un token di accesso per l'accesso all'API Graph. Un connettore richiederà un nuovo token di accesso per ogni iterazione di importazione (l'iterazione di importazione dipende dalle dimensioni della pagina). Per esempio:

L'ID Microsoft Entra contiene 10000 oggetti

La dimensione della pagina impostata nel connettore è 5000

In questo caso saranno presenti due iterazioni durante l'importazione, ognuna di esse restituirà 5000 oggetti a Sync. Quindi, un nuovo token di accesso verrà richiesto due volte.

Durante l'esportazione verrà richiesto un nuovo token di accesso per ogni oggetto che deve essere aggiunto/aggiornato/eliminato.

Filtri di query

Gli endpoint dell'API Graph offrono la possibilità di limitare il numero di oggetti restituiti dalle query GET introducendo il parametro $filter.

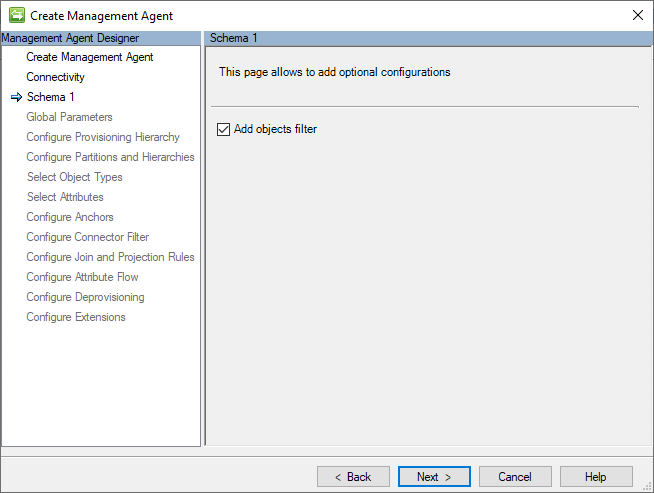

Per consentire l'uso dei filtri di query per migliorare il ciclo di prestazioni dell'importazione completa, nella pagina Schema 1 delle proprietà del connettore, abilitare la casella di controllo Aggiungi filtro oggetti.

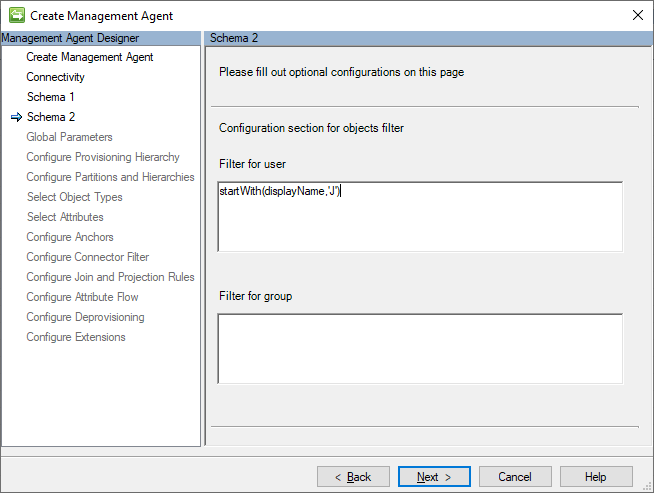

Successivamente, nella pagina schema 2, digitare un'espressione da usare per filtrare utenti, gruppi, contatti o entità del servizio.

Nella schermata precedente, il filtro startsWith(displayName,'J') è impostato per leggere solo gli utenti il cui valore dell'attributo displayName inizia con 'J'.

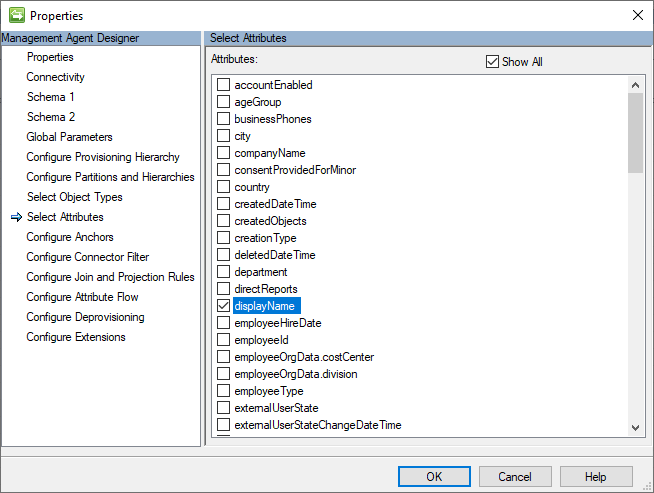

Assicurarsi che l'attributo usato nell'espressione di filtro sia selezionato nelle proprietà del connettore.

immagine della pagina delle impostazioni del connettore

Per altre informazioni sull'utilizzo dei parametri di query $filter, vedere questo articolo: Usare i parametri di query per personalizzare le risposte.

Nota

L'endpoint di query delta attualmente non offre funzionalità di filtro, pertanto l'utilizzo dei filtri è limitato solo all'importazione completa. Riceverai un errore durante il tentativo di avviare l'esecuzione dell'importazione differenziale con filtri di query abilitati.

Risoluzione dei problemi

Abilitare i log

In caso di problemi in Graph, è possibile usare i log per localizzare il problema. È quindi possibile abilitare le tracce in allo stesso modo di come si fa per i connettori generici. In alternativa, aggiungere quanto segue a miiserver.exe.config (all'interno della sezione system.diagnostics/sources):

<source name="ConnectorsLog" switchValue="Verbose">

<listeners>

<add initializeData="ConnectorsLog"

type="System.Diagnostics.EventLogTraceListener, System, Version=4.0.0.0,

Culture=neutral, PublicKeyToken=b77a5c561934e089"

name="ConnectorsLogListener" traceOutputOptions="LogicalOperationStack,

DateTime, Timestamp, Callstack" />

<remove name="Default" />

</listeners>

</source>

Nota

Se l'opzione 'Esegui questo agente di gestione in un processo separato' è abilitata, dllhost.exe.config deve essere usata invece di miiserver.exe.config.

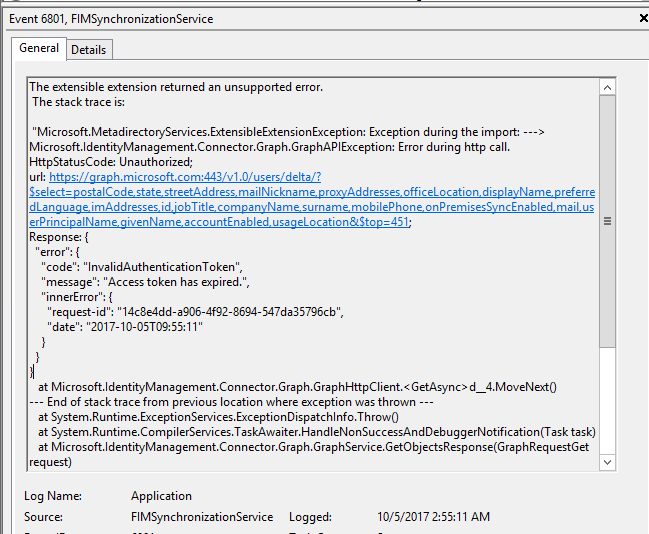

errore del token di accesso scaduto

Il connettore potrebbe restituire l'errore HTTP 401 Non autorizzato, messaggio "Il token di accesso è scaduto".:

Immagine 6. Token di accesso scaduto. Errore

La causa di questo problema potrebbe essere la configurazione della durata del token di accesso dal lato Azure. Per impostazione predefinita, il token di accesso scade dopo 1 ora. Per aumentare il tempo di scadenza, consultare questo articolo.

Esempio dell'utilizzo della versione di anteprima pubblica del modulo Azure AD PowerShell

New-AzureADPolicy -Definition @('{"TokenLifetimePolicy":{"Version":1, "AccessTokenLifetime":"5:00:00"}}') -DisplayName "OrganizationDefaultPolicyScenario" -IsOrganizationDefault $true -Type "TokenLifetimePolicy"

Passaggi successivi

- Graph Explorer, ideale per la risoluzione dei problemi di chiamata HTTP

- Criteri di gestione delle versioni, supporto e modifiche incompatibili per Microsoft Graph

- Distribuzioni nazionali del cloud di Microsoft Graph

- Scaricare il connettore Microsoft Identity Manager per Microsoft GraphDistribuzione end-to-end di MIM B2B