Creare Azure Key Vault per il wrapping in Power Apps

Per firmare automaticamente il tuo pacchetto di app per dispositivi mobili Android o iOS durante il Passaggio 2 della procedura guidata di wrapping, è necessario disporre di Azure Key Vault configurato. Azure Key Vault è un servizio basato sul cloud progettato per fornire una soluzione di archiviazione sicura per i segreti, che può includere certificati, password, chiavi e altre informazioni riservate. Per ulteriori informazioni su Azure Key Vault, vedi Introduzione ad Azure Key Vault.

In questo articolo imparerai come usare un Azure Key Vault esistente o come creare un nuovo portale di Azure.

Prerequisiti

- Sottoscrizione di Microsoft Entra per creare Key Vault.

- Accesso come amministratore per il tuo tenant.

- Devi disporre di un account Apple iscritto al Programma per sviluppatori Apple o al Programma per sviluppatori Apple Enterprise.

- Crea un certificato di distribuzione o un Profilo di provisioning ad hoc o profilo di provisioning aziendale.

Crea Azure Key Vault e configura l'URI dell'insieme di credenziali delle chiavi

Per creare una nuova entità servizio di Azure per l'applicazione Microsoft Entra 1P 4e1f8dc5-5a42-45ce-a096-700fa485ba20 (WrapKeyVaultAccessApp), accedi al tuo tenant come amministratore. Quindi, esegui il seguente script in PowerShell:

Connect-AzureAD -TenantId <your tenant ID>

New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Segui questi passaggi per assicurarti che l'entità servizio che rappresenta la tua app, ad esempio l'app Esegui il wrapping dell'accesso all'insieme di credenziali delle chiavi, disponga delle autorizzazioni di accesso necessarie, aggiungi un'assegnazione di ruolo Lettore in Controllo di accesso (IAM) della tua sottoscrizione predefinita. Questo dovrebbe essere presente anche nell'IAM sia della sottoscrizione che dell'insieme di credenziali delle chiavi.

A sinistra, seleziona la scheda Controllo di accesso (IAM), quindi seleziona Aggiungi > Aggiungi un'assegnazione di ruolo.

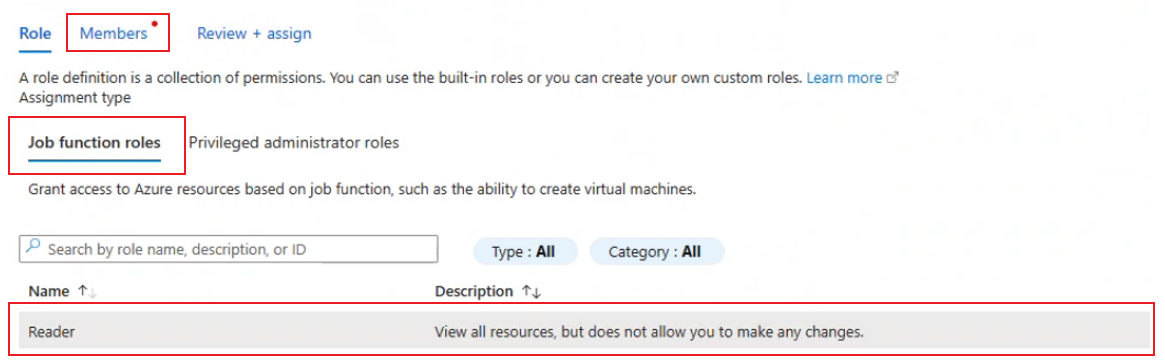

Seleziona la scheda Membri e quindi Ruoli Funzione processo. Assicurati che il ruolo Lettore sia selezionato.

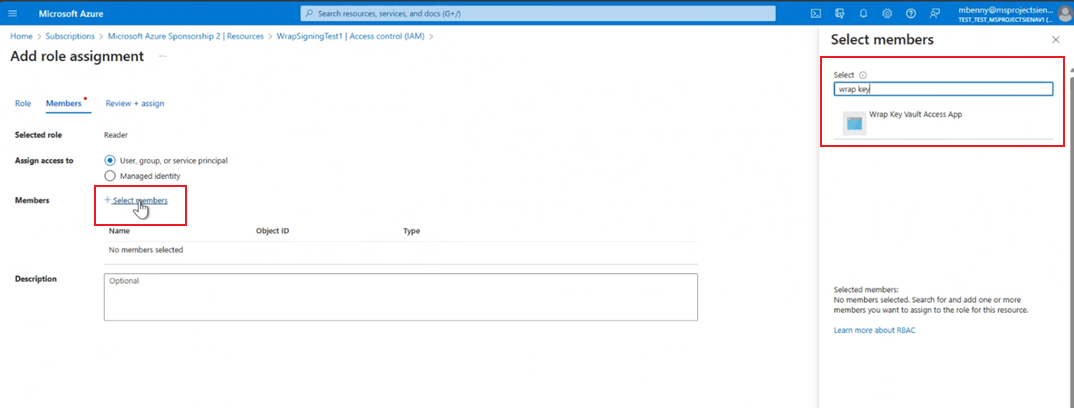

Nella scheda Membri seleziona Seleziona membro e nella casella di testo a destra inserisci App Esegui il wrapping dell'accesso all'insieme di credenziali delle chiavi e cercala.

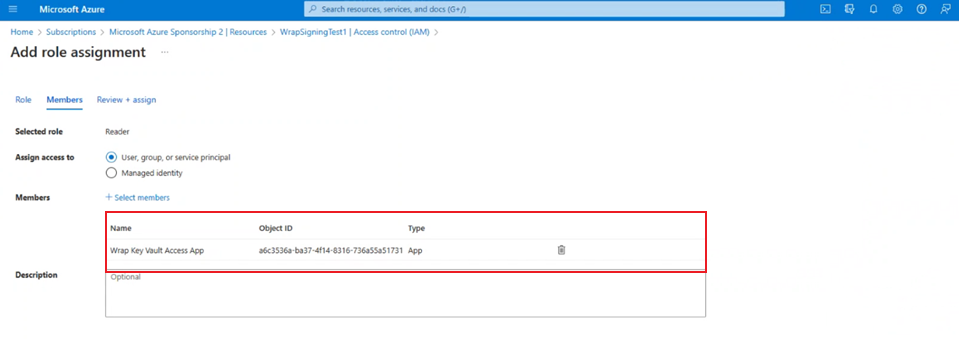

Seleziona App Esegui il wrapping dell'accesso all'insieme di credenziali delle chiavi e quindi seleziona Rivedi + assegna per assegnare il ruolo Lettore.

Crea o accedi all'insieme di credenziali delle chiavi esistente. Assicurati che questo insieme di credenziali delle chiavi si trovi nella sottoscrizione predefinita per il tenant. Ulteriori informazioni: Creare un Key Vault mediante il portale di Azure.

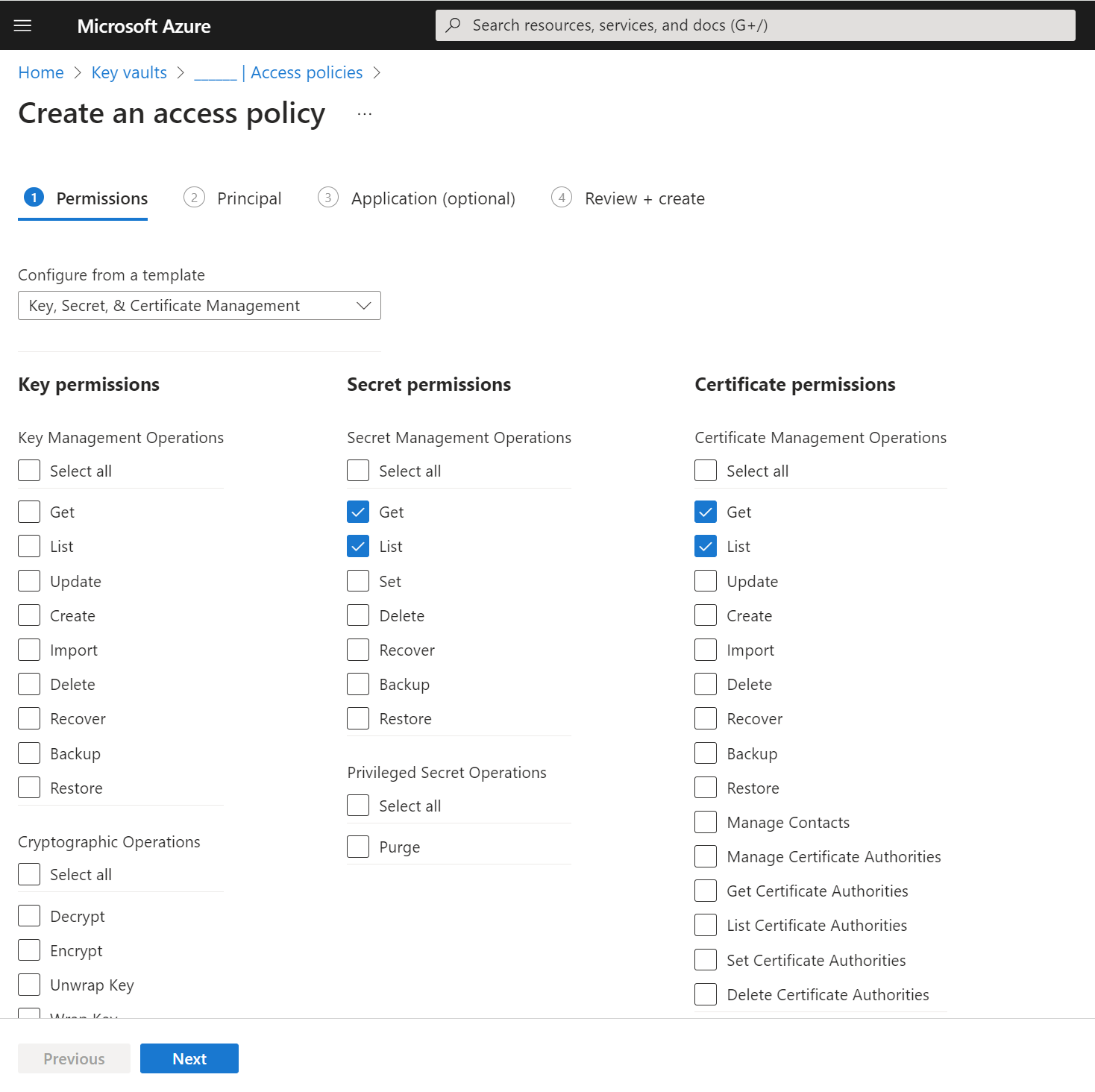

Aggiungi criteri di accesso per l'insieme di credenziali delle chiavi. Per Autorizzazioni del segreto e Autorizzazioni certificato accertati che le autorizzazioni Get e List siano selezionate.

Scegli una delle seguenti opzioni, a seconda del tuo dispositivo:

Android

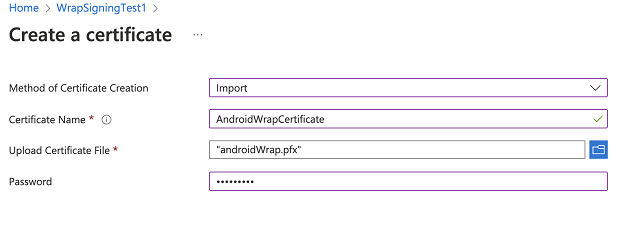

Genera il file .pfx e quindi procedi a caricarlo nella sezione del certificato dell'insieme di credenziali delle chiavi. Ulteriori informazioni: Generare le chiavi

Nota

Assicurati che il nome del certificato sia incluso nel passaggio del tag e che la password corrisponda a quella immessa per il parametro store pass utilizzato nella creazione del file .pfx durante il passaggio 2.

iOS

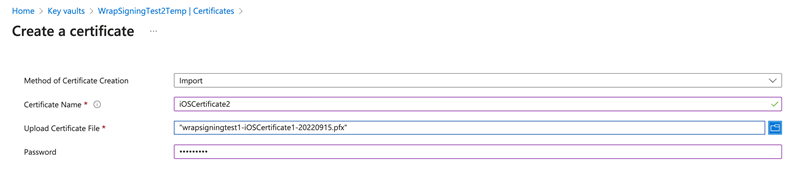

- Seleziona .cer nell'app Accesso Portachiavi per installarlo. Per ulteriori informazioni, vedi Creare il certificato di distribuzione.

- Fai clic con il pulsante destro del mouse sul file del certificato per esportare il file come file .p12, seleziona Esporta, quindi seleziona il formato file .p12.

- L'estensione del certificato iOS (.p12) deve essere rinominata in .pfx poiché è il formato accettato dall'insieme di credenziali delle chiavi

Nota

Quando carichi nell'insieme di credenziali delle chiavi, dovrai fornire la password che hai impostato nel passaggio precedente per il file .p12.

Crea il profilo di provisioning ed esegui questo comando per codificarlo in base64:

- Mac:

base64 -i example.mobileprovision - Windows:

certutil -encode data.txt tmp.b64

- Mac:

Carica la stringa

base64ottenuta dal passaggio precedente nel segreto dell'insieme di credenziali delle chiavi. Successivamente, carica il file .pfx nel certificato dell'insieme di credenziali delle chiavi.

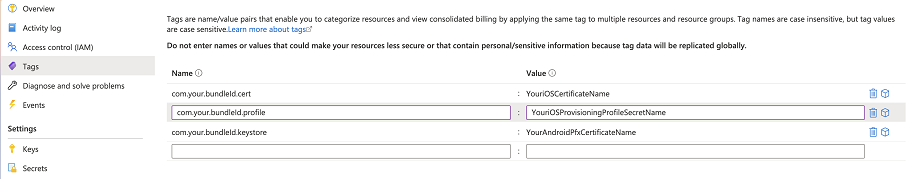

Una volta che i certificati iOS o Android sono creati e caricati, aggiungi tre tag con il nome come ID bundle e il valore corrispondente al nome dei certificati caricati.

Risoluzione dei problemi

Per la risoluzione dei problemi, vedi Risoluzione dei problemi con la funzione di avvolgimento in Power Apps.