Gestire la chiave di crittografia

Tutti gli ambienti di Microsoft Dataverse usano SQL Server Transparent Data Encryption (TDE) per eseguire la crittografia dei dati in tempo reale se scritti su disco, detta anche crittografia in inattività.

Per impostazione predefinita, Microsoft memorizza e gestisce la chiave di crittografia del database per i tuoi ambienti, così non devi farlo tu. La funzionalità di gestione delle chiavi nell'interfaccia di amministrazione di Microsoft Power Platform offre agli amministratori la possibilità di gestire autonomamente la chiave di crittografia dei database associata al tenant Dataverse.

Importante

- A partire dal 2 giugno 2023, questo servizio verrà aggiornato alla chiave di crittografia gestita dal cliente. I nuovi clienti che hanno bisogno di gestire autonomamente la propria chiave di crittografia utilizzeranno il servizio aggiornato, poiché non è più offerto.

- Le chiavi di crittografia del database autogestito sono disponibili solo per i clienti che hanno più di 1000 licenze Power Apps per utente o più di 1000 licenze Dynamics 365 Enterprise o più di 1000 licenze da una combinazione di entrambe in un singolo tenant. Per aderire a questo programma, invia una richiesta di supporto.

La gestione della chiave di crittografia è applicabile solo ai database dell'ambiente SQL di Azure. Le seguenti funzionalità e servizi continuano a utilizzare la chiave di crittografia gestita da Microsoft per crittografare i propri dati e non possono essere crittografati con la chiave di crittografia autogestita:

- Copiloti e funzionalità di intelligenza artificiale generativa in Microsoft Power Platform e Microsoft Dynamics 365

- Ricerca di Dataverse

- Tabelle elastiche

- CRM Mobile Offline

- Log attivitò (portale di Microsoft 365)

- Exchange (sincronizzazione lato server)

Nota

- La funzionalità di crittografia del database autogestito deve essere attivata dal tenant prima di poter utilizzare la funzionalità. Microsoft

- Per utilizzare le funzionalità di gestione della crittografia dei dati per un ambiente, è necessario creare il ambiente dopo l'attivazione della funzionalità di autogestione della chiave di crittografia del database Microsoft.

- Dopo aver attivato la funzionalità nel tenant, tutti i nuovi ambienti vengono creati solo con l'archiviazione SQL di Azure. Questi ambienti, indipendentemente dal fatto che siano crittografati con Bring-Your-Own-Key (BYOK) o con una chiave gestita da Microsoft, hanno restrizioni relative alle dimensioni di caricamento dei file, non possono utilizzare i servizi Cosmos e Datalake e gli indici di ricerca sono crittografati con una chiave gestita da Dataverse . Microsoft Per utilizzare questi servizi, devi eseguire la migrazione della chiave gestita dal cliente.

- È possibile utilizzare file e immagini con dimensioni inferiori a 128 MB se la versione del tuo ambiente è 9.2.21052.00103 o superiore.

- La maggior parte degli ambienti esistenti ha file e log archiviati in database SQL non di Azure. Questi ambienti non possono essere utilizzati per la chiave di crittografia gestita automaticamente. Solo i nuovi ambienti (dopo aver eseguito la registrazione a questo programma) possono essere abilitati con la chiave di crittografia gestita automaticamente.

Introduzione alla gestione delle chiavi

Con la gestione delle chiavi, gli amministratori possono fornire una propria chiave di crittografia o generare automaticamente una chiave di crittografia utilizzata per proteggere il database per un ambiente

La funzionalità di gestione delle chiavi supporta i file di chiave di crittografia BYOK e PFX, ad esempio quelli archiviati in un modulo di sicurezza dell'hardware (HSM). Per utilizzare la chiave di crittografia di caricamento sono necessarie chiavi di crittografia pubbliche e private.

La funzionalità di gestione delle chiavi elimina la complessità della gestione delle chiavi di crittografia usando Azure Key Vault per archiviare in modo sicuro le chiavi di crittografia. Azure Key Vault aiuta a salvaguardare le chiavi di crittografia e i segreti usati dalle applicazioni e dai servizi cloud. La funzionalità di gestione delle chiavi non richiede una sottoscrizione di Azure Key Vault e per la maggior parte delle situazioni non è necessario accedere alle chiavi di crittografia utilizzate per Dataverse all'interno del vault.

La funzionalità di gestione delle chiavi ti consente di eseguire le attività seguenti.

Abilitare l'autogestione delle chiavi di crittografia dei database associate agli ambienti.

Generare nuove chiavi di crittografia o caricare file di chiave di crittografia esistenti con estensione BYOK o PFX.

Bloccare e sbloccare gli ambienti del tenant.

Avviso

Mentre un tenant è bloccato, tutti gli ambienti nel tenant non sono accessibili da alcuno. Ulteriori informazioni: Bloccare il tenant.

Informazioni sul rischio potenziale derivato dalla gestione delle chiavi

Come per qualsiasi applicazione aziendale critica, il personale dell'organizzazione con l'accesso a livello di amministratore deve essere considerato affidabile. Prima di utilizzare la funzionalità di gestione delle chiavi, è importante comprendere il rischio derivato dalla gestione delle chiavi di crittografia dei database. È immaginabile che un amministratore scorretto (una persona a cui è assegnato o dispone dell'accesso a livello di amministratore con l'intenzione di nuocere alla sicurezza o ai processi aziendali di un'organizzazione) che opera nell'organizzazione può utilizzare la funzionalità di gestione delle chiavi per creare una chiave e utilizzarla per bloccare tutti gli ambienti del tenant.

Considera la seguente serie di eventi.

L'amministratore malintenzionato accede all'interfaccia di amministrazione di Power Platform, passa alla scheda Ambienti e seleziona Gestisci chiave di crittografia. L'amministratore malintenzionato quindi crea una nuova chiave con una password e scarica la chiave di crittografia nella sua unità locale e attiva la nuova chiave. Ora tutti i database dell'ambiente sono crittografati con la nuova chiave. Successivamente, l'amministratore malintenzionato blocca il tenant con la chiave appena scaricata e quindi si appropria o elimina la chiave di crittografia scaricata.

Queste azioni comporteranno la disabilitazione di tutti gli ambienti nel tenant dall'accesso online e renderanno tutti i backup di database non repristinabili.

Importante

Per impedire all'amministratore malintenzionato di interrompere le operazioni aziendali bloccando il database, la funzionalità delle chiavi gestite non consente il blocco degli ambienti del tenant per le 72 successive alla modifica o all'attivazione della chiave di crittografia. Questo offre agli altri amministratori fino a 72 ore per eseguire il rollback dei cambi di chiave non autorizzati.

Requisiti delle chiavi di crittografia

Se fornisci una tua chiave di crittografia, la chiave deve soddisfare questi requisiti che sono accettati da Azure Key Vault.

- Il formato di file della chiave di crittografia deve essere PFX o BYOK.

- RSA a 2.048-bit.

- Tipo di chiave RSA-HSM (richiede una Microsoft richiesta di supporto).

- I file di chiave di crittografia PFX devono essere protetti da password.

Per ulteriori informazioni sulla generazione e sul trasferimento di una chiave protetta da HSM in Internet, vedi Come generare e trasferire le chiavi protette da HSM per l'insieme di credenziali delle chiavi di Azure. Solo la chiave HSM del fornitore nCipher è supportata. Prima di generare la chiave HSM, vai alla finestra Gestisci chiavi di crittografia/Crea nuova chiave dell'interfaccia di amministrazione di Power Platform per ottenere l'ID sottoscrizione per l'area geografica dell'ambiente. Devi copiare e incollare questo ID sottoscrizione nel tuo HSM per creare la chiave. Ciò garantirà che solo Azure Key Vault possa aprire il file.

Attività di gestione delle chiavi

Per semplificare le attività di gestione delle chiavi, le attività vengono suddivise in tre aree:

- Genera o carica la chiave di crittografia per un tenant

- Attiva una chiave di crittografia per un tenant

- Gestisci la crittografia per un ambiente

Gli amministratori possono utilizzare i cmdlet interfaccia di amministrazione di Power Platform o modulo di amministrazione di Power Platform per eseguire le attività di gestione delle chiavi di protezione del tenant descritte qui.

Generare o caricare la chiave di crittografia per un tenant

Tutte le chiavi di crittografia vengono archiviate in Azure Key Vault e può esserci una sola chiave attiva alla volta. Poiché la chiave attiva viene utilizzato per crittografare tutti gli ambienti nel tenant, gestire la crittografia avviene a livello di tenant. Dopo aver attivato la chiave, ogni singolo ambiente può quindi essere selezionato per utilizzare la chiave per la crittografia.

Utilizza questa procedura per impostare la funzionalità di gestione delle chiavi per la prima volta per un ambiente o per modificare (o alternare) una chiave di crittografia per un ambiente già autogestito.

Avviso

Quando si esegue i passaggi qui descritti per la prima volta, si acconsente esplicitamente all'autogestione delle chiavi di crittografia. Altre informazioni: Informazioni sul rischio potenziale derivato dalla gestione delle chiavi.

Accedi a Power Platform ambiente, come amministratore (amministratore Dynamics 365 o Microsoft Power Platform amministratore).

Selezionare la scheda Ambienti e quindi sulla barra degli strumenti selezionare Gestisci chiavi di crittografia.

Selezionare Conferma per accettare il rischio di gestione delle chiavi.

Nella barra degli strumenti selezionare Nuova chiave.

Nel riquadro sinistro, completare i dettagli per generare o caricare una chiave:

- Selezionare un'area: Questa opzione è disponibile solo se il tenant è multiarea.

- Immettere un Nome chiave.

- Scegli una delle seguenti opzioni:

- Per creare una nuova chiave selezionare Genera nuovo (.pfx). Ulteriori informazioni: Generare una nuova chiave (.pfx).

- Per utilizzare la chiave generata, selezionare Carica (.pfx o .byok). Ulteriori informazioni: Caricare una chiave (.pfx o .byok).

Seleziona Avanti.

Generare una nuova chiave (.pfx)

- Digitare una password e quindi immettere nuovamente la password per confermare.

- Selezionare Crea e quindi selezionare la notifica di creazione del file nel browser.

- Il file della chiave di crittografia .PFX viene scaricato nella cartella di download predefinita del Web browser. Salvare il file in una posizione sicura (è consigliabile che della chiave venga eseguito un backup con relativa password).

Caricare una chiave (.pfx o .byok)

- Selezionare Carica la chiave, selezionare il file .pfx o .byok1 e quindi selezionare Apri.

- Immetti la password per la chiave e quindi fai clic su Crea.

1 Per i file della chiave di crittografia BYOK, accertati di utilizzare l'ID sottoscrizione come illustrato sullo schermo quando esporti la chiave di crittografia dal modulo di protezione hardware locale. Ulteriori informazioni: Come generare e trasferire chiavi con protezione HSM per Azure Key Vault.

Nota

Per ridurre il numero di passaggi per amministratore per gestire il processo chiave, la chiave viene automaticamente attivata quando viene caricata per la prima volta. Tutti i successivi caricamenti di chiavi richiedono un passaggio aggiuntivo per attivare la chiave.

Attivare una chiave di crittografia per un tenant

Dopo che una chiave di crittografia viene generata o caricata per il tenant, può essere attivata.

- Accedi a Power Platform ambiente, come amministratore (amministratore Dynamics 365 o Microsoft Power Platform amministratore).

- Selezionare la scheda Ambienti e quindi sulla barra degli strumenti selezionare Gestisci chiavi di crittografia.

- Selezionare Conferma per accettare il rischio di gestione delle chiavi.

- Selezionare una chiave con stato Disponibile e quindi selezionare Attiva chiave nella barra degli strumenti.

- Seleziona Conferma per accettare la modifica della chiave.

Quando si attiva una chiave per il tenant, ci vuole del tempo prima che il servizio di gestione delle chiavi attivi la chiave. Lo stato Stato della chiave visualizza la chiave come Installazione quando la chiave nuova o caricata è attivata. Una volta che la chiave viene attivata, accade quanto segue:

- Tutti gli ambienti crittografati vengono automaticamente crittografati con la chiave attiva (non ci sono tempi di inattività con questa azione).

- Una volta attivata, la chiave di crittografia verrà applicata a tutti gli ambienti in cui la chiave di crittografia è stata modificata da fornita a autogestita. Microsoft

Importante

Per semplificare il processo di gestione delle chiavi in modo che tutti gli ambienti vengono gestiti dalla stessa chiave, la chiave attiva non può essere aggiornata se ci sono ambienti bloccati. Tutti gli ambienti bloccati devono essere sbloccati prima di poter attivare una nuova chiave. Se ci sono ambienti bloccati che non devono essere sbloccati, devono essere eliminati.

Nota

Dopo che una chiave di crittografia è attivata, non è possibile attivare un altra chiave per 24 ore.

Gestire la crittografia per un ambiente

Per impostazione predefinita, ogni ambiente viene crittografato con la chiave di crittografia fornita da Microsoft. Dopo che una chiave di crittografia è attivata per il tenant, gli amministratori possono può scegliere di cambiare la crittografia predefinita e utilizzare la chiave di crittografia attivata. Per utilizzare la chiave attivata, eseguire la procedura seguente.

Applicare la chiave di crittografia in un ambiente

- Accedi all'interfaccia di amministrazione di Power Platform utilizzando le credenziali del ruolo di amministratore di ambiente o amministratore di sistema.

- Fare clic sulla scheda Ambienti.

- Aprire un ripristinare Microsoft-fornito criptato.

- Seleziona Vedi tutto.

- Nella sezione Crittografia ambiente, selezionare Gestisci.

- Selezionare Conferma per accettare il rischio di gestione delle chiavi.

- Selezionare Applica questa chiave per accettare la modifica di crittografia per utilizzare la chiave attivata.

- Selezionare Conferma per accettare che si sta gestendo direttamente la chiave e che esiste un tempo di inattività per questa azione.

Restituisce una chiave di crittografia gestita alla chiave di crittografia fornita da Microsoft

Tornando alla chiave di crittografia fornita da Microsoft, ambiente torna al comportamento predefinito, in cui Microsoft gestisce la chiave di crittografia per te.

- Accedi all'interfaccia di amministrazione di Power Platform utilizzando le credenziali del ruolo di amministratore di ambiente o amministratore di sistema.

- Selezionare la scheda Ambienti e quindi selezionare un ambiente crittografato con una chiave autogestita.

- Seleziona Vedi tutto.

- Nella sezione Crittografia ambiente, selezionare Gestisci e quindi Conferma.

- In Tornare alla gestione della chiave di crittografia standard selezionare Torna.

- Per gli ambienti di produzione, confermare l'ambiente immettendo il nome dell'ambiente.

- per tornare alla gestione della chiave di crittografia standard selezionare Conferma.

Bloccare il tenant

Poiché esiste una sola chiave attiva per tenant, bloccare la crittografia per il tenant disabilita tutti gli ambienti nel tenant. Tutti gli ambienti bloccati restano inaccessibili a chiunque, incluso Microsoft, finché un Power Platform amministratore della tua organizzazione non li sblocca utilizzando la chiave utilizzata per bloccarli.

Attenzione

Non bloccare mai gli ambienti del tenant nell'ambito del processo aziendale normale. Quando si blocca un Dataverse tenant, tutti gli ambienti verranno disattivati completamente e non saranno accessibili a nessuno, incluso Microsoft. Inoltre, i servizi ad esempio di sincronizzazione e manutenzione vengono tutti arrestati. Se si decide di lasciare il servizio, bloccare il tenant può garantire che i dati online non siano accessibili mai più da nessuno.

Notare quanto segue sul blocco degli ambienti del tenant:

- Gli ambienti bloccati non possono essere ripristinati da un backup.

- Gli ambienti bloccati vengono eliminati se non è sbloccati dopo 28 giorni.

- Non è possibile bloccare ambienti per 72 ore dopo la modifica della chiave di crittografia.

- Il blocco di un tenant blocca tutti gli ambienti attivi nel tenant.

Importante

- È necessario attendere almeno ora dopo il blocco degli ambienti attivi prima che sia possibile sbloccarli.

- Una volta iniziato il processo di blocco, tutte le chiavi di crittografia con stato Attivo o Disponibile vengono eliminate. Il processo di blocco potrebbe richiedere fino a un'ora e durante questo tempo sbloccare gli ambienti bloccati non è consentito.

- Accedi a Power Platform interfaccia di amministrazione, come amministratore (amministratore Dynamics 365 o Microsoft Power Platform amministratore).

- Selezionare la scheda Ambienti e quindi sulla barra dei comandi selezionare Gestisci chiavi di crittografia.

- Selezionare la chiave Attiva e quindi selezionare Blocca ambienti attivi.

- Nel riquadro destro selezionare Carica chiave attiva, individuare e selezionare la chiave, digitare la password e quindi selezionare Blocca.

- Quando viene richiesto, digitare il testo visualizzate sullo schermo per confermare che si desidera bloccare tutti gli ambienti nell'area e quindi selezionare Conferma.

Sbloccare ambienti bloccati

Per sbloccare gli ambienti innanzitutto occorre caricare e quindi attivare la chiave di crittografia del tenant con la stessa chiave usata per bloccare il tenant. Si noti che gli ambienti bloccati non vengono sbloccati automaticamente una volta che la chiave è stata attivato. Ogni ambiente bloccato deve essere sbloccato singolarmente.

Importante

- È necessario attendere almeno ora dopo il blocco degli ambienti attivi prima che sia possibile sbloccarli.

- Il processo di sblocco può richiedere fino a un'ora. Una volta sbloccata la chiave, la si può usare per Gestire la crittografia per un ambiente.

- Non è possibile generare una nuova chiave o caricare una chiave esistente finché tutti gli ambienti bloccati non vengono sbloccati.

Sbloccare la chiave di crittografia

- Accedi a Power Platform interfaccia di amministrazione, come amministratore (amministratore Dynamics 365 o Microsoft Power Platform amministratore).

- Selezionare la scheda Ambienti e quindi selezionare Gestisci chiavi di crittografia.

- Selezionare una chiave con stato Bloccato e quindi selezionare Sblocca chiave nella barra dei comandi.

- Selezionare Carica chiave bloccata, individuare e selezionare la chiave usata per bloccare il tenant, digitare la password e quindi selezionare Sblocca. La chiave entra in stato Installazione. È necessario attendere finché la chiave è in stato Attivo prima di poter sbloccare gli ambienti bloccati.

- Per sbloccare un ambiente, vedere la sezione successiva.

Sbloccare gli ambienti

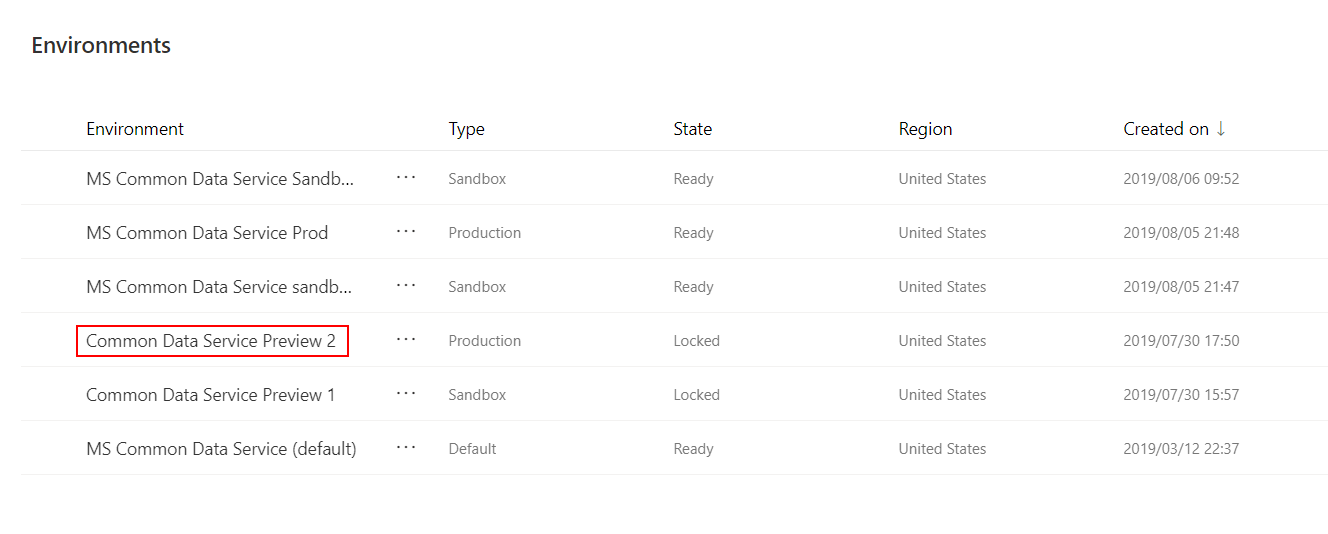

Selezionare la scheda ambienti, quindi selezionare il nome dell'ambiente bloccato.

Suggerimento

Non selezionare la riga. Selezionare il nome dell'ambiente.

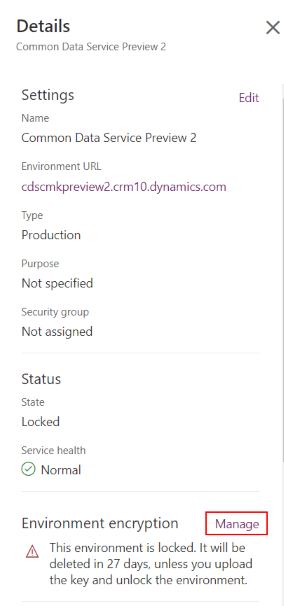

Nella sezione Dettagli, selezionare Vedi tutto per visualizzare il riquadro Dettagli a destra.

Nella sezione Crittografia ambiente nel riquadro Dettagli selezionare Gestisci.

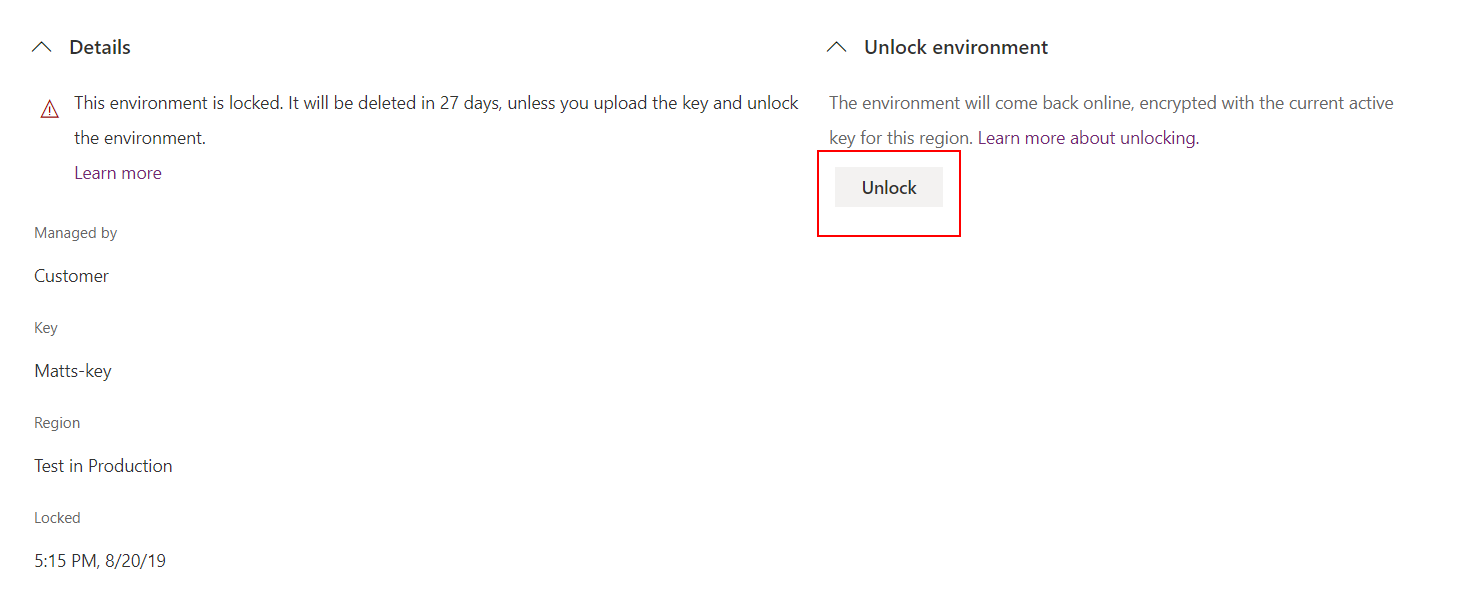

Nella pagina Crittografia ambiente, selezionare Sblocca.

Selezionare Conferma per confermare che si vuole sbloccare l'ambiente .

Ripetere i passaggi precedenti per sbloccare gli altri ambienti.

Operazioni del database di ambienti

Un tenant cliente può disporre di ambienti crittografati mediante la chiave gestita e di ambienti crittografati con la chiave gestita dal cliente. Microsoft Per mantenere l'integrità e la protezione dei dati, sono disponibili i seguenti controlli durante la gestione delle operazioni del database di ambiente.

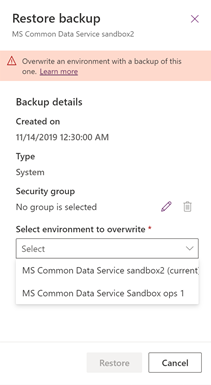

Ripristina Il ambiente da sovrascrivere (il ripristino su ambiente) è limitato allo stesso ambiente da cui è stato eseguito il backup o a un altro ambiente crittografato con la stessa chiave gestita dal cliente.

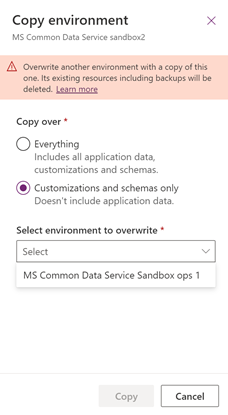

Copia Il ambiente da sovrascrivere (quello copiato su ambiente) è limitato a un altro ambiente crittografato con la stessa chiave gestita dal cliente.

Nota

Se è stato creato un ambiente di investigazione del supporto per risolvere il problema di supporto in un ambiente gestito dal cliente, la chiave di crittografia per l'ambiente di investigazione del supporto deve essere cambiata in chiave gestita dal cliente prima di poter eseguire l'operazione di copia dell'ambiente.

Reimposta I dati crittografati di ambiente verranno eliminati, inclusi i backup. Dopo aver reimpostato ambiente, la crittografia ambiente tornerà alla chiave gestita. Microsoft