Consigli per la crittografia dei dati

Si applica alla raccomandazione della checklist di sicurezza ben progettata: Power Platform

| SE:06 | Crittografa i dati utilizzando metodi moderni e standard di settore per tutelare la riservatezza e l'integrità. Allinea l'ambito di crittografia con le classificazioni dei dati e dai priorità ai metodi di crittografia della piattaforma nativa. |

|---|

Se i tuoi dati non sono protetti, possono essere modificati in modo dannoso, con conseguente perdita di integrità e riservatezza.

Questa guida descrive i consigli per crittografare e proteggere i tuoi dati. La crittografia è il processo che utilizza algoritmi di crittografia per rendere i dati illeggibili e bloccarli con una chiave. Nello stato crittografato, i dati non possono essere decifrati. Possono essere decrittografati solo utilizzando una chiave accoppiata con la chiave di crittografia.

Definizioni

| Terms | Definizione |

|---|---|

| Certificati | File digitali che contengono le chiavi pubbliche per la crittografia o la decrittografia. |

| Decrittografia | Il processo in cui i dati crittografati vengono sbloccati con un codice segreto. |

| Crittografia | Il processo mediante il quale i dati vengono resi illeggibili e bloccati con un codice segreto. |

| Chiavi | Un codice segreto utilizzato per bloccare o sbloccare i dati crittografati. |

Strategie di progettazione chiave

Obblighi organizzativi o requisiti normativi potrebbero imporre meccanismi di crittografia. Ad esempio, potrebbe essere necessario che i dati rimangano solo nell'area selezionata e che le copie dei dati vengano conservate in tale area.

Questi requisiti rappresentano spesso il minimo di base. Cerca un livello di protezione più elevato. Sei responsabile della prevenzione contro le perdite di riservatezza e le manomissioni dei dati sensibili, siano essi dati di utenti esterni o dati di dipendenti.

I dati sono la risorsa più preziosa e insostituibile di un'organizzazione e la crittografia funge da ultima e più forte linea di difesa in una strategia di sicurezza dei dati a più livelli. Microsoft I servizi e i prodotti cloud aziendali utilizzano la crittografia per salvaguardare i dati dei clienti e aiutarti a mantenerne il controllo.

Scenari di crittografia

I meccanismi di crittografia probabilmente devono proteggere i dati in tre fasi:

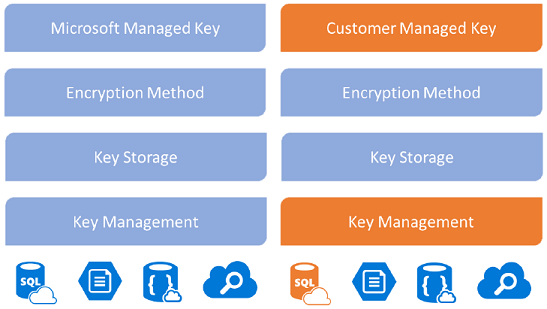

I dati a riposo sono tutte le informazioni conservate in oggetti di archiviazione. Per impostazione predefinita, Microsoft memorizza e gestisce la chiave di crittografia del database per i tuoi ambienti utilizzando una chiave gestita da Microsoft. Tuttavia, Power Platform fornisce una chiave di crittografia gestita dal cliente (CMK) per un maggiore controllo della protezione dei dati, in cui è possibile gestire autonomamente la chiave di crittografia del database.

I dati in elaborazione sono dati che vengono utilizzati come parte di uno scenario interattivo o quando vengono toccati da un processo in background, come un aggiornamento. Power Platform carica i dati elaborati nello spazio di memoria di uno o più carichi di lavoro del servizio. Per facilitare la funzionalità del carico di lavoro, i dati archiviati in memoria non sono crittografati.

I dati in transito sono informazioni trasferite tra componenti, posizioni o programmi. Azure utilizza protocolli di trasporto standard del settore, come Transport layer Security (TLS), tra i dispositivi degli utenti e i data center e all'interno dei data center stessi. Microsoft

Meccanismi di crittografia nativi

Per impostazione predefinita, Microsoft memorizza e gestisce la chiave di crittografia del database per i tuoi ambienti utilizzando una chiave gestita da Microsoft. Tuttavia, Power Platform fornisce una chiave di crittografia gestita dal cliente (CMK) per un maggiore controllo della protezione dei dati, in cui è possibile gestire autonomamente la chiave di crittografia del database. La chiave di crittografia risiede in Azure Key Vault, che consente di ruotare o scambiare la chiave di crittografia su richiesta. Ti consente inoltre di impedire in qualsiasi momento l'accesso di Microsoft ai dati dei tuoi clienti revocando la chiave di accesso ai nostri servizi.

Chiavi di crittografia

Per impostazione predefinita, i servizi utilizzano chiavi di crittografia gestite da per crittografare e decrittografare i dati. Power Platform Microsoft Azure è responsabile della gestione delle chiavi.

Puoi scegliere le chiavi gestite dal cliente. Power Platform usa ancora le tue chiavi, ma sei responsabile delle operazioni con chiave.

Facilitazione di Power Platform

Le sezioni seguenti descrivono le caratteristiche e le funzionalità di Power Platform che puoi utilizzare per crittografare i tuoi dati.

Chiave gestita del cliente

Per impostazione predefinita, tutti i dati dei clienti archiviati in Power Platform vengono crittografati utilizzando una chiave di crittografia gestita in modo sicuro. Microsoft Le organizzazioni con requisiti di privacy e conformità dei dati per proteggere i propri dati e gestire le proprie chiavi possono utilizzare la funzionalità della chiave gestita dal cliente. La chiave gestita dal cliente fornisce una protezione aggiuntiva dei dati grazie alla quale gestisci autonomamente la chiave di crittografia dei dati associata al tuo ambiente Dataverse. L'utilizzo di questa funzionalità consente di ruotare o scambiare le chiavi di crittografia su richiesta. Inoltre, impedisce Microsoft di poter accedere ai tuoi dati quando revochi la chiave dal servizio. Per ulteriori informazioni, vedi Gestire la tua chiave di crittografia gestita dal cliente in .

Residenza dei dati

Un tenant Azure Active Directory (Azure AD) ospita le informazioni rilevanti per un'organizzazione e la sua sicurezza. Quando un tenant Azure AD si registra per i servizi Power Platform, il paese o l'area geografica selezionati dal tenant viene mappato all'area geografica di Azure più adatta in cui esiste la distribuzione Power Platform. Power Platform archivia i dati del cliente nell'area geografica di Azure assegnata al tenant oppure geografia principale, tranne nei casi in cui le organizzazioni distribuiscono servizi in più aree geografiche.

I servizi Power Platform sono disponibili in aree geografiche di Azure specifiche. Per maggiori informazioni su dove sono disponibili i servizi, dove sono archiviati i tuoi dati e come vengono utilizzati, consulta il Power Platform Centro protezione Microsoft . Gli impegni relativi all'ubicazione dei dati dei clienti a riposo sono specificati nei Termini di elaborazione dei dati dei Microsoft Termini dei servizi online. Microsoft fornisce anche centri dati per entità sovrane.

L'accesso alle funzionalità di intelligenza artificiale generativa provenienti da regioni al di fuori degli Stati Uniti comporta lo spostamento di dati oltre i confini regionali. Copilot Studio Questo spostamento di dati può essere abilitato e disabilitato in Power Platform. Per saperne di più, consulta la sezione Regioni interessate dai copiloti e dalle funzionalità di intelligenza artificiale generativa. La residenza geografica dei dati in Microsoft Copilot Studio fornisce un framework solido per garantire la sicurezza dei dati e la conformità alle normative locali. Oltre alle funzionalità di sicurezza native, Copilot Studio sfrutta l'infrastruttura di Azure per fornire opzioni di residenza dei dati sicure e conformi. Scopri di più sulla residenza dei dati e Copilot Studio in Residenza dei dati geografici in Copilot Studio e Sicurezza e residenza dei dati geografici in Copilot Studio.

Dati inattivi

Salvo diversa indicazione nella documentazione, i dati del cliente rimangono nella loro fonte originale (ad esempio, Dataverse o SharePoint). Tutti i dati resi persistenti da Power Platform vengono crittografati per impostazione predefinita utilizzando chiavi gestite da Microsoft.

Dati in elaborazione

I dati sono in elaborazione quando vengono utilizzati come parte di uno scenario interattivo o quando un processo in background come l'aggiornamento tocca questi dati. Power Platform carica i dati elaborati nello spazio di memoria di uno o più carichi di lavoro del servizio. Per facilitare la funzionalità del carico di lavoro, i dati archiviati in memoria non sono crittografati.

Dati in transito

Power Platform richiede che tutto il traffico HTTP in entrata sia crittografato utilizzando TLS 1.2 o versioni successive. Le richieste che tentano di utilizzare TLS 1.1 o versioni precedenti vengono rifiutate.

Per altre informazioni, vedi Informazioni sulla crittografia dei dati in Power Platform e Archiviazione e governance dei dati in Power Platform.

Informazioni correlate

- Informazioni sulla crittografia dei dati

- Archiviazione e governance dei dati in Power Platform

- Power Platform Domande frequenti sulla sicurezza

- Gestisci la chiave di crittografia gestita dal cliente

Elenco di controllo della sicurezza

Fai riferimento alla serie completa di elementi consigliati.