Introduzione all'estensione Microsoft Purview per Chrome

Usare queste procedure per implementare l'estensione Microsoft Purview per Chrome.

Consiglio

Introduzione a Microsoft Copilot per la sicurezza per esplorare nuovi modi per lavorare in modo più intelligente e veloce usando la potenza dell'intelligenza artificiale. Altre informazioni su Microsoft Copilot per la sicurezza in Microsoft Purview.

Nota

L'estensione Microsoft Purview per Chrome è applicabile solo ai dispositivi Windows. L'estensione non è necessaria per l'applicazione della prevenzione della perdita di dati nei dispositivi macOS.

Prima di iniziare

Per usare l'estensione Microsoft Purview per Chrome, è necessario eseguire l'onboarding del dispositivo in Prevenzione della perdita dei dati degli endpoint. Esaminare questi articoli se non si ha familiarita' con la prevenzione della perdita dei dati o della prevenzione della perdita dei dati degli endpoint:

- Informazioni sull'estensione per Chrome di Microsoft Purview

- Informazioni sulla prevenzione della perdita dei dati di Microsoft Purview

- Creare e distribuire criteri di prevenzione della perdita dei dati

- Informazioni sulla prevenzione della perdita di dati degli endpoint

- Introduzione alla prevenzione della perdita di dati degli endpoint

- Strumenti e metodi di onboarding per dispositivi Windows 10/11

- Configurazione del proxy del dispositivo e delle impostazioni di connessione internet per Information Protection

- Uso della prevenzione della perdita di dati degli endpoint

Licenze per SKU o sottoscrizioni

Prima di iniziare, è necessario verificare l'abbonamento a Microsoft 365 e gli eventuali componenti aggiuntivi. Per accedere e usare la funzionalità DLP endpoint, è necessario disporre di una delle sottoscrizioni o dei componenti aggiuntivi seguenti:

- Microsoft 365 E5

- Microsoft 365 A5 (EDU)

- Microsoft 365 E5 Compliance

- Microsoft 365 A5 Compliance

- Microsoft 365 E5 Information Protection and Governance

- Microsoft 365 A5 Information Protection and Governance

Per indicazioni dettagliate sulle licenze, vedere Indicazioni dettagliate sulle licenze di Microsoft 365 per la sicurezza e la conformità.

- L'organizzazione deve avere una licenza per Endpoint DLP.

- I dispositivi devono eseguire Windows 10 x64 (build 1809 o successiva).

- Il dispositivo deve avere il client Antimalware versione 4.18.2202.x o successiva. Controllare la versione corrente aprendo l'app Sicurezza di Windows , selezionare l'icona Impostazioni e quindi selezionare Informazioni su.

Autorizzazioni

I dati provenienti dalla prevenzione della perdita dei dati degli endpoint possono essere visualizzati in Esplora attività. Sono disponibili sette ruoli che concedono l'autorizzazione per visualizzare e interagire con Esplora attività. L'account usato per accedere ai dati deve essere membro di almeno uno di essi.

- Amministratore globale

- Amministratore di conformità

- Amministratore della sicurezza

- Amministratore dati di conformità

- Ruolo con autorizzazioni di lettura globali

- Amministratore che legge i dati di sicurezza

- Amministratore che legge i report

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere usato solo negli scenari in cui non è possibile usare un ruolo con privilegi inferiori.

Ruoli e gruppi di ruoli

Esistono ruoli e gruppi di ruoli che è possibile usare per ottimizzare i controlli di accesso.

Ecco un elenco di ruoli applicabili. Per altre informazioni, vedere Autorizzazioni nel portale di conformità di Microsoft Purview.

- Amministratore di Information Protection

- Analista di Information Protection

- Investigatore di Information Protection

- Lettore di Information Protection

Ecco un elenco di gruppi di ruoli applicabili. Per altre informazioni, vedere Autorizzazioni nel portale di conformità di Microsoft Purview.

- Azure Information Protection

- Amministratori di Information Protection

- Analisti di Information Protection

- Investigatori di Information Protection

- Lettori di Information Protection

Flusso di lavoro complessivo per l'installazione

La distribuzione dell'estensione è un processo in più fasi. È possibile scegliere di installarlo in un computer alla volta oppure usare Microsoft Intune o Criteri di gruppo per le distribuzioni a livello di organizzazione.

- Preparazione dei dispositivi.

- Configurazione di base SelfHost su un singolo computer

- Eseguire la distribuzione con Microsoft Intune

- Eseguire la distribuzione con Criteri di gruppo

- Testare l'estensioneUsare il dashboard di gestione degli avvisi per visualizzare gli avvisi DLP di Chrome

- Visualizzazione dei dati DLP di Chrome in Esplora attività

Preparazione dell'infrastruttura

Se stai implementando l'estensione per tutti i tuoi dispositivi Windows 10/11 monitorati, devi rimuovere Google Chrome dall'app non consentita e dagli elenchi di browser non consentiti. Per altre informazioni, vedere Browser non consentiti. Se lo si sta implementando solo in alcuni dispositivi, è possibile lasciare Chrome nel browser non consentito o negli elenchi di app non consentite. L'estensione ignora le restrizioni di entrambi gli elenchi per i computer in cui è installato.

Preparazione dei dispositivi

- Usare le procedure descritte in questi articoli per eseguire l'onboarding dei dispositivi:

Introduzione alla prevenzione della perdita dei dati degli endpoint

Seguire Chrome Enterprise Policy List & Management | Documentazione per distribuire la stringa

ExtensionManifestV2Availabilitydel Registro di sistema in nella chiave dell'organizzazione:Software\Policies\Google\Chrome\ExtensionManifestV2Availability

Configurazione di base Selfhost su un singolo computer

Si tratta del metodo consigliato.

Passare a Estensione di Microsoft Purview - Chrome Web Store (google.com).

Installare l'estensione usando le istruzioni contenute nella pagina del Chrome Web Store.

Eseguire la distribuzione con Microsoft Intune

Usare questo metodo di configurazione per le distribuzioni a livello di organizzazione.

Procedura di installazione forzata di Microsoft Intune

Usando il catalogo delle impostazioni, seguire questa procedura per gestire le estensioni di Chrome:

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Passare a Profili di configurazione.

Selezionare Crea profilo.

Selezionare Windows 10 e versioni successive come piattaforma.

Selezionare Catalogo impostazioni come tipo di profilo.

Selezionare Personalizzato come nome del modello.

Selezionare Crea.

Immettere un nome e una descrizione facoltativa nella scheda Informazioni di base e selezionare Avanti.

Selezionare Aggiungi impostazioni nella scheda Impostazioni di configurazione .

Selezionare GoogleChrome Extensions.Select Google Chrome Extensions(Google >Google Chrome>Extensions).

Selezionare Configura l'elenco delle app e delle estensioni installate forzatamente.

Impostare l'interruttore su Abilitato.

Immettere il valore seguente per le estensioni e gli ID app e l'URL di aggiornamento:

echcggldkblhodogklpincgchnpgcdco;https://clients2.google.com/service/update2/crx.Seleziona Avanti.

Aggiungere o modificare i tag di ambito nella scheda Tag ambito in base alle esigenze e selezionare Avanti.

Aggiungere gli utenti, i dispositivi e i gruppi di distribuzione necessari nella scheda Assegnazioni e selezionare Avanti.

Aggiungere le regole di applicabilità nella scheda Regole di applicabilità in base alle esigenze e selezionare Avanti.

Selezionare Crea.

Eseguire la distribuzione tramite Criteri di gruppo

Se non si vuole usare Microsoft Intune, è possibile usare i criteri di gruppo per distribuire l'estensione nell'organizzazione.

Aggiunta dell'estensione di Chrome all'elenco ForceInstall

Nell'editor di gestione di Criteri di gruppo passare all'unità organizzativa.

Espandere il percorso seguente Configurazione computer/utente>Criteri>Modelli amministrativi>Modelli amministrativi classici>Google>Google Chrome>Estensioni. Questo percorso può variare a seconda della configurazione.

Selezionare Configura l'elenco delle estensioni con installazione forzata.

Fare clic con il pulsante destro del mouse e selezionare Modifica.

Selezionare Abilitato.

Selezionare Visualizza.

In Valore, aggiungere la voce seguente:

echcggldkblhodogklpincgchnpgcdco;https://clients2.google.com/service/update2/crxSelezionare OK, poi Applica.

Testare l'estensione

Caricare nel servizio cloud o accedere tramite browser non consentiti a Uscita cloud

- Creare o ottenere un elemento sensibile e provare a caricare un file in uno dei domini di servizio con restrizioni dell'organizzazione. I dati riservati devono corrispondere a uno dei tipi di informazioni sensibili predefiniti o a uno dei tipi di informazioni sensibili dell'organizzazione. Dovrebbe essere visualizzata una notifica di tipo avviso popup DLP nel dispositivo da cui si sta testando che mostra che questa azione non è consentita quando il file è aperto.

Simulare altri scenari DLP in Chrome

Dopo aver rimosso Chrome dall'elenco di browser/app non consentiti, è possibile eseguire gli scenari di simulazione seguenti per verificare che il comportamento soddisfi i requisiti dell'organizzazione:

- Copiare dati da un elemento sensibile a un altro documento tramite gli Appunti

- Per eseguire il test, aprire un file protetto da azioni di copia negli Appunti nel browser Chrome e provare a copiare i dati dal file.

- Risultato previsto: notifica di tipo avviso popup DLP che mostra che questa azione non è consentita quando il file è aperto.

- Stampa di un documento

- Per eseguire il test, aprire un file protetto dalle azioni di stampa nel browser Chrome e provare a stampare il file.

- Risultato previsto: notifica di tipo avviso popup DLP che mostra che questa azione non è consentita quando il file è aperto.

- Copia nel supporto rimovibile USB

- Per eseguire il test, provare a salvare il file in un archivio multimediale rimovibile.

- Risultato previsto: notifica di tipo avviso popup DLP che mostra che questa azione non è consentita quando il file è aperto.

- Copia in condivisione di rete

- Per eseguire un test, provare a salvare il file in una condivisione di rete.

- Risultato previsto: notifica di tipo avviso popup DLP che mostra che questa azione non è consentita quando il file è aperto.

Usare il dashboard di gestione degli avvisi per visualizzare gli avvisi DLP di Chrome

Aprire la pagina Prevenzione della perdita dei dati nel Portale conformità di Microsoft Purview e selezionare Avvisi.

Fare riferimento alle procedure in Introduzione al dashboard Avvisi per la prevenzione della perdita dei dati e Analizzare gli eventi imprevisti di perdita dei dati con Microsoft Defender XDR per visualizzare gli avvisi per i criteri di prevenzione della perdita dei dati degli endpoint.

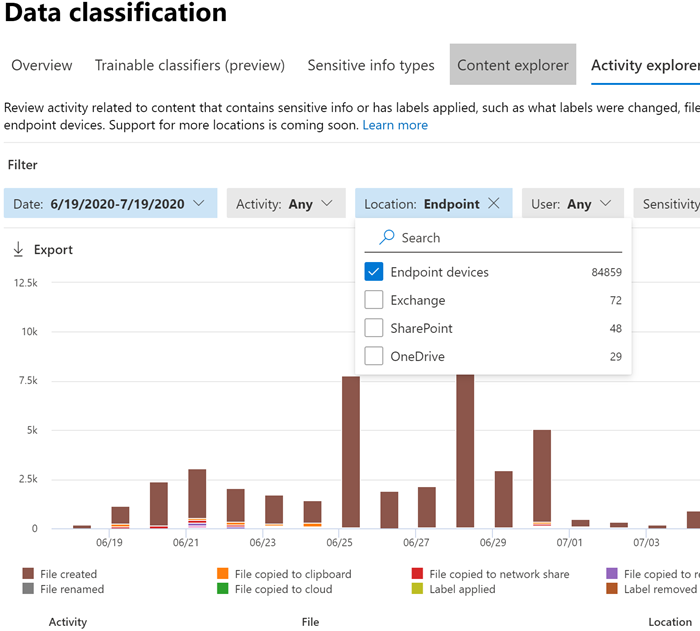

Visualizzazione dei dati DLP di Chrome in Esplora attività

Aprire la pagina Classificazione dei dati per il dominio nel Portale conformità di Microsoft Purview e scegliere Esplora attività.

Vedere le procedure in Introduzione a Esplora attività per accedere a tutti i dati relativi ai dispositivi endpoint e filtrarli.

Problemi noti e limitazioni

- La modalità in incognito non è supportata e deve essere disabilitata.

Passaggi successivi

Dopo aver eseguito l'onboarding dei dispositivi e aver potuto visualizzare i dati delle attività in Esplora attività, è possibile passare al passaggio successivo in cui si creano criteri DLP che proteggono gli elementi sensibili.

Vedere anche

- Informazioni sulla prevenzione della perdita di dati degli endpoint

- Uso della prevenzione della perdita di dati degli endpoint

- Informazioni sulla prevenzione della perdita di dati

- Creare e distribuire criteri di prevenzione della perdita dei dati

- Introduzione a Esplora attività

- Microsoft Defender ATP

- Strumenti e metodi di onboarding per i dispositivi Windows 10

- Abbonamento a Microsoft 365

- Dispositivi aggiunti a Microsoft Entra

- Scaricare il nuovo Microsoft Edge basato su Chromium