Amazon RDS Multicloud Scanning Connector per Microsoft Purview (anteprima pubblica)

Multicloud Scanning Connector per Microsoft Purview consente di esplorare i dati dell'organizzazione tra i provider di servizi cloud, tra cui Amazon Web Services, oltre ai servizi di archiviazione di Azure.

Importante

Al momento questa funzionalità è disponibile in anteprima. Le Condizioni aggiuntive per l'uso per le anteprime di Microsoft Azure includono termini legali aggiuntivi che si applicano alle funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora rilasciate nella disponibilità generale.

Questo articolo descrive come usare Microsoft Purview per analizzare i dati strutturati attualmente archiviati in Amazon RDS, inclusi i database Microsoft SQL e PostgreSQL, e individuare i tipi di informazioni sensibili presenti nei dati. Si apprenderà anche come identificare i database Amazon RDS in cui i dati sono attualmente archiviati per semplificare la protezione delle informazioni e la conformità dei dati.

Per questo servizio, usare Microsoft Purview per fornire un account Microsoft con accesso sicuro ad AWS, in cui verranno eseguiti i connettori di analisi multicloud per Microsoft Purview. I connettori di analisi multicloud per Microsoft Purview usano questo accesso ai database Amazon RDS per leggere i dati e quindi segnalano in Azure i risultati dell'analisi, inclusi solo i metadati e la classificazione. Usare i report di classificazione ed etichettatura di Microsoft Purview per analizzare ed esaminare i risultati dell'analisi dei dati.

Importante

I connettori di analisi multicloud per Microsoft Purview sono componenti aggiuntivi separati per Microsoft Purview. I termini e le condizioni per i connettori di analisi multicloud per Microsoft Purview sono contenuti nel contratto in base al quale sono stati ottenuti i servizi di Microsoft Azure. Per altre informazioni, vedere Informazioni legali di Microsoft Azure all'indirizzo https://azure.microsoft.com/support/legal/.

Ambito di Microsoft Purview per Amazon RDS

Motori di database supportati: l'archiviazione dati strutturata di Amazon RDS supporta più motori di database. Microsoft Purview supporta Amazon RDS con/basato su Microsoft SQL e PostgreSQL.

Numero massimo di colonne supportate: l'analisi delle tabelle rds con più di 300 colonne non è supportata.

Supporto per l'accesso pubblico: Microsoft Purview supporta l'analisi solo con VPC collegamento privato in AWS e non include l'analisi dell'accesso pubblico.

Aree supportate: Microsoft Purview supporta solo i database Amazon RDS che si trovano nelle aree AWS seguenti:

- Stati Uniti orientali (Ohio)

- Stati Uniti orientali (N. Virginia)

- Stati Uniti occidentali (N. California)

- Stati Uniti occidentali (Oregon)

- Europa (Francoforte)

- Asia Pacifico (Tokyo)

- Asia Pacifico (Singapore)

- Asia Pacifico (Sydney)

- Europa (Irlanda)

- Europa (Londra)

- Europa (Parigi)

Requisiti degli indirizzi IP: il database RDS deve avere un indirizzo IP statico. L'indirizzo IP statico viene usato per configurare AWS PrivateLink, come descritto in questo articolo.

Problemi noti: la funzionalità seguente non è attualmente supportata:

- Pulsante Test connessione . I messaggi di stato dell'analisi indicheranno eventuali errori correlati alla configurazione della connessione.

- Selezione di tabelle specifiche nel database da analizzare.

- Derivazione dei dati.

Per ulteriori informazioni consulta:

- Gestire e aumentare le quote per le risorse con Microsoft Purview

- Origini dati e tipi di file supportati in Microsoft Purview

- Usare endpoint privati per l'account Microsoft Purview

Prerequisiti

Assicurarsi di aver eseguito i prerequisiti seguenti prima di aggiungere il database Amazon RDS come origini dati di Microsoft Purview e analizzare i dati di Servizi Desktop remoto.

- È necessario essere un'origine dati Microsoft Purview Amministrazione.

- È necessario un account Microsoft Purview. Creare un'istanza dell'account Microsoft Purview, se non è ancora disponibile.

- È necessario un database Amazon RDS PostgreSQL o Microsoft SQL, con dati.

Configurare AWS per consentire a Microsoft Purview di connettersi al VPC di Servizi Desktop remoto

Microsoft Purview supporta l'analisi solo quando il database è ospitato in un cloud privato virtuale (VPC), in cui è possibile accedere al database RDS solo dall'interno dello stesso VPC.

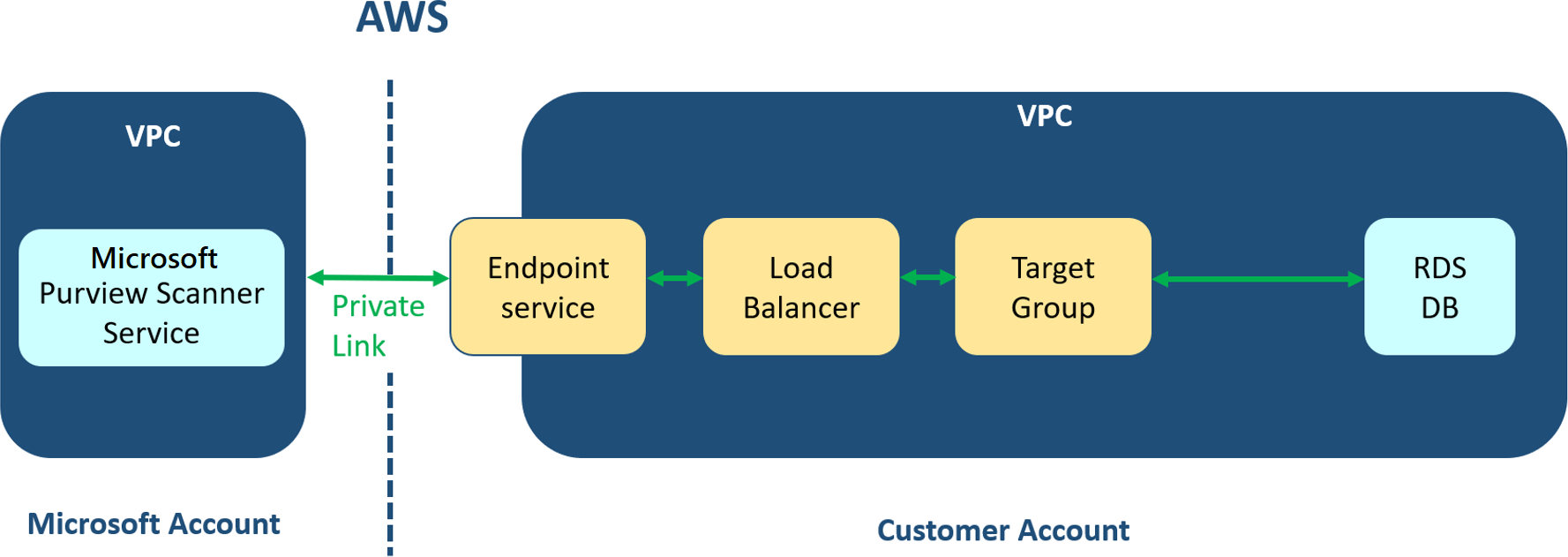

I connettori di analisi multicloud di Azure per il servizio Microsoft Purview vengono eseguiti in un account Microsoft separato in AWS. Per analizzare i database RDS, l'account Microsoft AWS deve essere in grado di accedere ai database RDS nel VPC. Per consentire questo accesso, è necessario configurare AWS PrivateLink tra RDS VPC (nell'account del cliente) e VPC in cui vengono eseguiti i connettori di analisi multicloud per Microsoft Purview (nell'account Microsoft).

Il diagramma seguente mostra i componenti sia nell'account del cliente che nell'account Microsoft. Evidenziati in giallo sono i componenti che è necessario creare per abilitare la connettività RDS VPC nel proprio account al VPC in cui vengono eseguiti i connettori di analisi multicloud per Microsoft Purview nell'account Microsoft.

Importante

Tutte le risorse AWS create per la rete privata di un cliente incorreranno in costi aggiuntivi per la fattura AWS del cliente.

Configurare AWS PrivateLink usando un modello CloudFormation

La procedura seguente descrive come usare un modello AWS CloudFormation per configurare AWS PrivateLink, consentendo a Microsoft Purview di connettersi al VPC rds. Questa procedura viene eseguita in AWS ed è destinata a un amministratore AWS.

Questo modello CloudFormation è disponibile per il download dal repository GitHub di Azure e consente di creare un gruppo di destinazione, un servizio di bilanciamento del carico e un servizio endpoint.

Se nello stesso VPC sono presenti più server RDS, eseguire questa procedura una sola volta, specificando tutti gli indirizzi IP e le porte del server Servizi Desktop remoto. In questo caso, l'output di CloudFormation includerà porte diverse per ogni server RDS.

Quando si registrano questi server Servizi Desktop remoto come origini dati in Microsoft Purview, usare le porte incluse nell'output anziché le porte del server RDS reali.

Se si dispone di server RDS in più VPN, eseguire questa procedura per ognuna delle VPN.

Consiglio

È anche possibile eseguire questa procedura manualmente. Per altre informazioni, vedere Configurare AWS PrivateLink manualmente (avanzate).

Per preparare il database RDS con un modello CloudFormation:

Scaricare il modello CloudFormation RDSPrivateLink_CloudFormation.yaml necessario per questa procedura dal repository GitHub di Azure:

A destra della pagina GitHub collegata selezionare Scarica per scaricare il file ZIP.

Estrarre il file .zip in un percorso locale in modo da poter accedere al file RDSPrivateLink_CloudFormation.yaml .

Nel portale AWS passare al servizio CloudFormation . In alto a destra della pagina selezionare Crea stack>con nuove risorse (standard).

Nella pagina Prerequisito - Preparare il modello selezionare Modello pronto.

Nella sezione Specifica modello selezionare Carica un file modello. Selezionare Scegli file, passare al file RDSPrivateLink_CloudFormation.yaml scaricato in precedenza e quindi selezionare Avanti per continuare.

Nella sezione Nome stack immettere un nome per lo stack. Questo nome verrà usato, insieme a un suffisso aggiunto automaticamente, per i nomi delle risorse creati più avanti nel processo. Quindi:

- Assicurarsi di usare un nome significativo per lo stack.

- Assicurarsi che il nome dello stack non sia più lungo di 19 caratteri.

Nell'area Parametri immettere i valori seguenti, usando i dati disponibili nella pagina del database RDS in AWS:

Nome Descrizione Porta endpoint & Immettere l'indirizzo IP risolto dell'URL e della porta dell'endpoint rds. Ad esempio: 192.168.1.1:5432

- Se è configurato un proxy rds, usare l'indirizzo IP dell'endpoint di lettura/scrittura del proxy per il database pertinente. È consigliabile usare un proxy RDS quando si usa Microsoft Purview, perché l'indirizzo IP è statico.

- Se sono presenti più endpoint dietro lo stesso VPC, immettere fino a 10 endpoint separati da virgole. In questo caso, viene creato un singolo servizio di bilanciamento del carico al VPC, consentendo una connessione da Amazon RDS Multicloud Scanning Connector per Microsoft Purview in AWS a tutti gli endpoint RDS nel VPC.Rete Immettere l'ID VPC VPC IPv4 CIDR Immettere il valore CIDR del VPC. È possibile trovare questo valore selezionando il collegamento VPC nella pagina del database RDS. Ad esempio: 192.168.0.0/16Subnet Selezionare tutte le subnet associate al VPC. Sicurezza Selezionare il gruppo di sicurezza VPC associato al database RDS. Al termine, selezionare Avanti per continuare.

Le impostazioni nelle opzioni Configura stack sono facoltative per questa procedura.

Definire le impostazioni in base alle esigenze per l'ambiente. Per altre informazioni, selezionare i collegamenti Altre informazioni per accedere alla documentazione di AWS. Al termine, selezionare Avanti per continuare.

Nella pagina Verifica verificare che i valori selezionati siano corretti per l'ambiente. Apportare le modifiche necessarie e quindi selezionare Crea stack al termine.

Controllare le risorse da creare. Al termine, i dati rilevanti per questa procedura vengono visualizzati nelle schede seguenti:

Eventi: mostra gli eventi/attività eseguiti dal modello CloudFormation

Risorse: mostra il gruppo di destinazione, il servizio di bilanciamento del carico e il servizio endpoint appena creati

Output: visualizza il valore ServiceName e l'indirizzo IP e la porta dei server Servizi Desktop remoto

Se sono configurati più server Servizi Desktop remoto, viene visualizzata una porta diversa. In questo caso, usare la porta mostrata qui anziché la porta effettiva del server RDS quando si registra il database RDS come origine dati Microsoft Purview.

Nella scheda Output copiare il valore della chiave ServiceName negli Appunti.

Si userà il valore della chiave ServiceName nel portale di governance di Microsoft Purview quando si registra il database RDS come origine dati Microsoft Purview. Immettere la chiave ServiceName nel campo Connetti alla rete privata tramite il servizio endpoint .

Registrare un'origine dati Amazon RDS

Per aggiungere il server Amazon RDS come origine dati Microsoft Purview:

In Microsoft Purview passare alla pagina Mappa dati e selezionare

Nella pagina Origini selezionare Registra. Nella pagina Registra origini visualizzata a destra selezionare la scheda Database e quindi selezionare Amazon RDS (PostgreSQL) o Amazon RDS (SQL).

Immettere i dettagli per l'origine:

Campo Descrizione Nome Immettere un nome significativo per l'origine, ad esempio AmazonPostgreSql-UpsNome del server Immettere il nome del database Servizi Desktop remoto nella sintassi seguente: <instance identifier>.<xxxxxxxxxxxx>.<region>.rds.amazonaws.com

È consigliabile copiare questo URL dal portale di Amazon RDS e assicurarsi che l'URL includa l'area AWS.Port Immettere la porta usata per connettersi al database RDS:

-Postgresql:5432

- Microsoft SQL:1433

Se AWS PrivateLink è stato configurato usando un modello CloudFormation e sono presenti più server RDS nello stesso VPC, usare le porte elencate nella scheda Output cloudFormation anziché le porte del server RDS lette.Connettersi alla rete privata tramite il servizio endpoint Immettere il valore della chiave ServiceName ottenuto alla fine della procedura precedente.

Se il database RDS è stato preparato manualmente, usare il valore Nome servizio ottenuto alla fine del passaggio 5: Creare un servizio endpoint.Raccolta (facoltativo) Selezionare una raccolta a cui aggiungere l'origine dati. Per altre informazioni, vedere Gestire le origini dati in Microsoft Purview (anteprima). Selezionare Registra quando si è pronti per continuare.

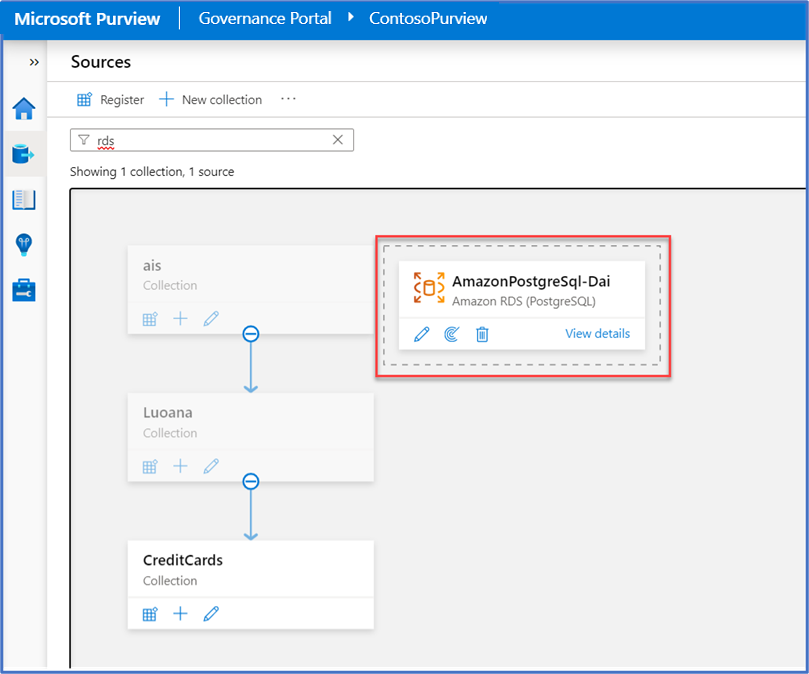

L'origine dati RDS viene visualizzata nella mappa o nell'elenco Origini. Ad esempio:

Creare le credenziali di Microsoft Purview per l'analisi di Servizi Desktop remoto

Le credenziali supportate per le origini dati di Amazon RDS includono solo l'autenticazione con nome utente/password, con una password archiviata in un segreto di Azure KeyVault.

Creare un segreto per le credenziali di Servizi Desktop remoto da usare in Microsoft Purview

Aggiungere la password a un keyvault di Azure come segreto. Per altre informazioni, vedere Impostare e recuperare un segreto da Key Vault usando portale di Azure.

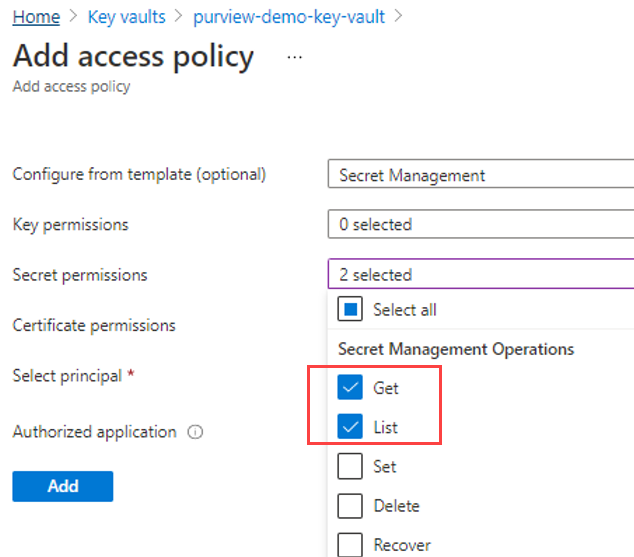

Aggiungere un criterio di accesso a KeyVault con autorizzazioni Get ed List . Ad esempio:

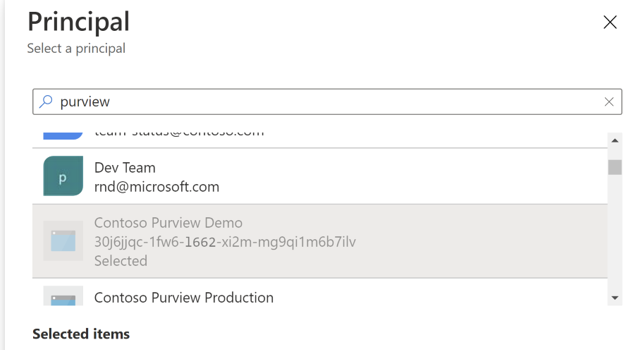

Quando si definisce l'entità per il criterio, selezionare l'account Microsoft Purview. Ad esempio:

Selezionare Salva per salvare l'aggiornamento dei criteri di accesso. Per altre informazioni, vedere Assegnare un criterio di accesso di Azure Key Vault.

In Microsoft Purview aggiungere una connessione KeyVault per connettere KeyVault con il segreto rds a Microsoft Purview. Per altre informazioni, vedere Credenziali per l'autenticazione di origine in Microsoft Purview.

Creare l'oggetto credenziali di Microsoft Purview per Servizi Desktop remoto

In Microsoft Purview creare un oggetto credenziali da usare durante l'analisi dell'account Amazon RDS.

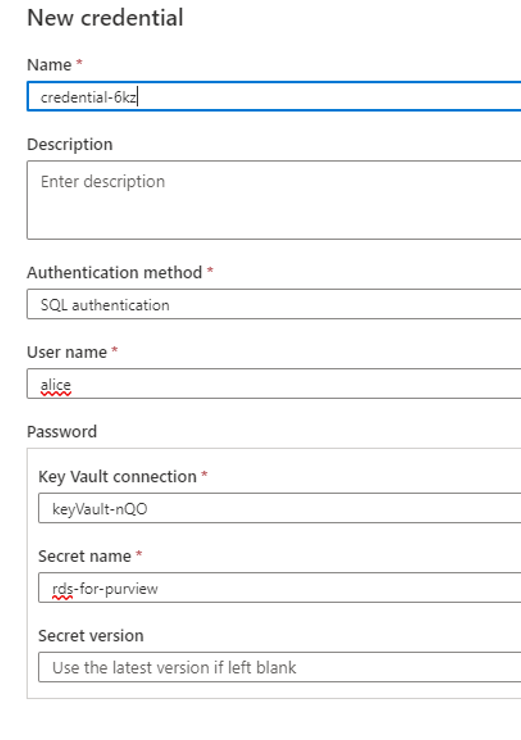

Nell'area Gestione Microsoft Purview selezionare Sicurezza e accesso>Credenziali>nuove.

Selezionare Autenticazione SQL come metodo di autenticazione. Immettere quindi i dettagli per il Key Vault in cui vengono archiviate le credenziali di Servizi Desktop remoto, inclusi i nomi del Key Vault e del segreto.

Ad esempio:

Per altre informazioni, vedere Credenziali per l'autenticazione di origine in Microsoft Purview.

Analizzare un database Amazon RDS

Per configurare un'analisi di Microsoft Purview per il database RDS:

Nella pagina Microsoft Purview Sources (Origini Microsoft Purview) selezionare l'origine dati Amazon RDS da analizzare.

Selezionare

Nuova analisi per iniziare a definire l'analisi. Nel riquadro aperto a destra immettere i dettagli seguenti e quindi selezionare Continua.

Nuova analisi per iniziare a definire l'analisi. Nel riquadro aperto a destra immettere i dettagli seguenti e quindi selezionare Continua.- Nome: immettere un nome significativo per l'analisi.

- Nome database: immettere il nome del database da analizzare. È necessario trovare i nomi disponibili all'esterno di Microsoft Purview e creare un'analisi separata per ogni database nel server Servizi Desktop remoto registrato.

- Credenziali: selezionare le credenziali create in precedenza per i connettori di analisi multicloud per Microsoft Purview per accedere al database RDS.

Nel riquadro Selezionare un set di regole di analisi selezionare il set di regole di analisi che si vuole usare o crearne uno nuovo. Per altre informazioni, vedere Creare un set di regole di analisi.

Nel riquadro Imposta trigger di analisi selezionare se si vuole eseguire l'analisi una sola volta o in un momento ricorrente e quindi selezionare Continua.

Nel riquadro Rivedi l'analisi esaminare i dettagli e quindi selezionare Salva ed esegui oppure Salva per eseguirlo in un secondo momento.

Durante l'esecuzione dell'analisi, selezionare Aggiorna per monitorare lo stato dell'analisi.

Nota

Quando si usano i database PostgreSQL di Amazon RDS, sono supportate solo le analisi complete. Le analisi incrementali non sono supportate perché PostgreSQL non dispone di un valore di ora dell'ultima modifica .

Esplorare i risultati dell'analisi

Dopo aver completato un'analisi di Microsoft Purview nei database di Amazon RDS, eseguire il drill-down nell'area Mappa dati di Microsoft Purview per visualizzare la cronologia delle analisi. Selezionare un'origine dati per visualizzarne i dettagli e quindi selezionare la scheda Analisi per visualizzare le analisi attualmente in esecuzione o completate.

Usare le altre aree di Microsoft Purview per scoprire i dettagli sul contenuto nel patrimonio dati, inclusi i database Amazon RDS:

Esplorare i dati rds nel catalogo. Il catalogo di Microsoft Purview mostra una visualizzazione unificata in tutti i tipi di origine e i risultati dell'analisi rds vengono visualizzati in modo simile a Azure SQL. È possibile esplorare il catalogo usando filtri o esplorare gli asset e spostarsi nella gerarchia. Per ulteriori informazioni consulta:

Visualizzare i report informazioni dettagliate per visualizzare le statistiche per la classificazione, le etichette di riservatezza, i tipi di file e altri dettagli sul contenuto.

Tutti i report di Microsoft Purview Insight includono i risultati dell'analisi di Amazon RDS, insieme al resto dei risultati delle origini dati di Azure. Se pertinente, un tipo di asset Amazon RDS viene aggiunto alle opzioni di filtro dei report.

Per altre informazioni, vedere Informazioni su Data Estate Insights in Microsoft Purview.

Visualizzare i dati di Servizi Desktop remoto in altre funzionalità di Microsoft Purview, ad esempio le aree Analisi e Glossario . Per ulteriori informazioni consulta:

Configurare AWS PrivateLink manualmente (avanzate)

Questa procedura descrive i passaggi manuali necessari per preparare il database RDS in un VPC per la connessione a Microsoft Purview.

Per impostazione predefinita, è consigliabile usare un modello CloudFormation, come descritto in precedenza in questo articolo. Per altre informazioni, vedere Configurare AWS PrivateLink usando un modello CloudFormation.

Passaggio 1: Recuperare l'indirizzo IP dell'endpoint di Amazon RDS

Individuare l'indirizzo IP dell'endpoint Amazon RDS, ospitato all'interno di un'istanza di Amazon VPC. Questo indirizzo IP verrà usato più avanti nel processo quando si crea il gruppo di destinazione.

Per recuperare l'indirizzo IP dell'endpoint Servizi Desktop remoto:

In Amazon RDS passare al database RDS e identificare l'URL dell'endpoint. Si trova in Sicurezza della connettività&, come valore dell'endpoint.

Consiglio

Usare il comando seguente per ottenere un elenco dei database nell'endpoint:

aws rds describe-db-instancesUsare l'URL dell'endpoint per trovare l'indirizzo IP del database Amazon RDS. Ad esempio, usare uno dei metodi seguenti:

Ping:

ping <DB-Endpoint>nslookup:

nslookup <Db-Endpoint>Nslookup online. Immettere il valore endpoint del database nella casella di ricerca e selezionare Trova record DNS. NSLookup.io mostra l'indirizzo IP nella schermata successiva.

Passaggio 2: Abilitare la connessione Servizi Desktop remoto da un servizio di bilanciamento del carico

Per assicurarsi che la connessione a Servizi Desktop remoto sia consentita dal servizio di bilanciamento del carico creato più avanti nel processo:

Trovare l'intervallo IP VPC.

In Amazon RDS passare al database RDS. Nell'area Sicurezza connettività & selezionare il collegamento VPC per trovare l'intervallo IP (CIDR IPv4).

Nell'area Vpn , l'intervallo IP viene visualizzato nella colonna CIDR IPv4 .

Consiglio

Per eseguire questo passaggio tramite l'interfaccia della riga di comando, usare il comando seguente:

aws ec2 describe-vpcsPer altre informazioni, vedere ec2 — Informazioni di riferimento sui comandi dell'interfaccia della riga di comando di AWS 1.19.105 (amazon.com).

Creare un gruppo di sicurezza per questo intervallo IP.

Aprire la console amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/ e passare a Gruppi di sicurezza.

Selezionare Crea gruppo di sicurezza e quindi creare il gruppo di sicurezza, assicurandosi di includere i dettagli seguenti:

- Nome gruppo di sicurezza: immettere un nome significativo

- Descrizione: immettere una descrizione per il gruppo di sicurezza

- VPC: selezionare il VPC del database RDS

In Regole in ingresso selezionare Aggiungi regola e immettere i dettagli seguenti:

- Tipo: selezionare TCP personalizzato

- Intervallo di porte: immettere la porta del database RDS

- Origine: selezionare Personalizzato e immettere l'intervallo IP VPC del passaggio precedente.

Scorrere fino alla fine della pagina e selezionare Crea gruppo di sicurezza.

Associare il nuovo gruppo di sicurezza a Servizi Desktop remoto.

In Amazon RDS passare al database RDS e selezionare Modifica.

Scorrere verso il basso fino alla sezione Connettività e nel campo Gruppo di sicurezza aggiungere il nuovo gruppo di sicurezza creato nel passaggio precedente. Scorrere quindi verso il basso fino alla fine della pagina e selezionare Continua.

Nella sezione Pianificazione delle modifiche selezionare Applica immediatamente per aggiornare immediatamente il gruppo di sicurezza.

Selezionare Modifica istanza del database.

Consiglio

Per eseguire questo passaggio tramite l'interfaccia della riga di comando, usare i comandi seguenti:

aws ec2 create-security-group--description <value>--group-name <value>[--vpc-id <value>]Per altre informazioni, vedere create-security-group — AWS CLI 1.19.105 Command Reference (amazon.com).

aws rds --db-instance-identifier <value> --vpc-security-group-ids <value>Per altre informazioni, vedere modify-db-instance — AWS CLI 1.19.105 Command Reference (amazon.com).

Passaggio 3: Creare un gruppo di destinazione

Per creare il gruppo di destinazione in AWS:

Aprire la console di Amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/ e passare aGruppi di destinazionedi bilanciamento del> carico.

Selezionare Crea gruppo di destinazione e creare il gruppo di destinazione, assicurandosi di includere i dettagli seguenti:

- Tipo di destinazione: selezionare indirizzi IP (facoltativo)

- Protocollo: selezionare TCP

- Porta: immettere la porta del database RDS

- VPC: immettere il VPC del database RDS

Nota

È possibile trovare la porta del database RDS e i valori VPC nella pagina del database RDS, in Sicurezza della connettività &

Al termine, selezionare Avanti per continuare.

Nella pagina Registra destinazioni immettere l'indirizzo IP del database RDS e quindi selezionare Includi come in sospeso di seguito.

Dopo aver visualizzato la nuova destinazione elencata nella tabella Destinazioni , selezionare Crea gruppo di destinazione nella parte inferiore della pagina.

Consiglio

Per eseguire questo passaggio tramite l'interfaccia della riga di comando, usare il comando seguente:

aws elbv2 create-target-group --name <tg-name> --protocol <db-protocol> --port <db-port> --target-type ip --vpc-id <db-vpc-id>Per altre informazioni, vedere create-target-group — AWS CLI 2.2.7 Command Reference (amazonaws.com).

aws elbv2 register-targets --target-group-arn <tg-arn> --targets Id=<db-ip>,Port=<db-port>Per altre informazioni, vedere Register-targets — AWS CLI 2.2.7 Command Reference (amazonaws.com).

Passaggio 4: Creare un servizio di bilanciamento del carico

È possibile creare un nuovo servizio di bilanciamento del carico di rete per inoltrare il traffico all'indirizzo IP di Servizi Desktop remoto oppure aggiungere un nuovo listener a un servizio di bilanciamento del carico esistente.

Per creare un servizio di bilanciamento del carico di rete per inoltrare il traffico all'indirizzo IP di Servizi Desktop remoto:

Aprire la console di Amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/ e passare a Bilanciamento del carico di Bilanciamento>del carico.

Selezionare Crea Load Balancer>Rete Load Balancer e quindi selezionare o immettere i valori seguenti:

Schema: selezionare Interno

VPC: selezionare il VPC del database RDS

Mapping: assicurarsi che rds sia definito per tutte le aree AWS e quindi assicurarsi di selezionare tutte queste aree. Queste informazioni sono disponibili nel valore della zona di disponibilità nella pagina Database Servizi Desktop remoto nella scheda Sicurezza connettività&.

Listener e routing:

- Protocollo: selezionare TCP

- Porta: selezionare la porta del database RDS

- Azione predefinita: selezionare il gruppo di destinazione creato nel passaggio precedente

Nella parte inferiore della pagina selezionare Crea Load Balancer>Visualizza servizi di bilanciamento del carico.

Attendere alcuni minuti e aggiornare la schermata finché la colonna Stato del nuovo Load Balancer non è Attiva.

Consiglio

Per eseguire questo passaggio tramite l'interfaccia della riga di comando, usare i comandi seguenti:

aws elbv2 create-load-balancer --name <lb-name> --type network --scheme internal --subnet-mappings SubnetId=<value>Per altre informazioni, vedere create-load-balancer — AWS CLI 2.2.7 Command Reference (amazonaws.com).

aws elbv2 create-listener --load-balancer-arn <lb-arn> --protocol TCP --port 80 --default-actions Type=forward,TargetGroupArn=<tg-arn>Per altre informazioni, vedere create-listener — AWS CLI 2.2.7 Command Reference (amazonaws.com).

Per aggiungere un listener a un servizio di bilanciamento del carico esistente:

Aprire la console di Amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/ e passare a Bilanciamento del carico di Bilanciamento>del carico.

Selezionare i listener del servizio di> bilanciamento > del caricoAggiungi listener.

Nell'area Protocollo : porta della scheda Listener selezionare TCP e immettere una nuova porta per il listener.

Consiglio

Per eseguire questo passaggio tramite l'interfaccia della riga di comando, usare il comando seguente: aws elbv2 create-listener --load-balancer-arn <value> --protocol <value> --port <value> --default-actions Type=forward,TargetGroupArn=<target_group_arn>

Per altre informazioni, vedere la documentazione di AWS.

Passaggio 5: Creare un servizio endpoint

Dopo aver creato il Load Balancer e il relativo stato è Attivo, è possibile creare il servizio endpoint.

Per creare il servizio endpoint:

Aprire la console di Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/ e passare a Virtual Private Cloud > Endpoint Services.

Selezionare Crea servizio endpoint e nell'elenco a discesa Servizi di bilanciamento del carico disponibili selezionare il nuovo servizio di bilanciamento del carico creato nel passaggio precedente o il servizio di bilanciamento del carico in cui è stato aggiunto un nuovo listener.

Nella pagina Crea servizio endpoint deselezionare la selezione per l'opzione Richiedi accettazione per endpoint .

Nella parte inferiore della pagina selezionare Creachiusuraservizio>.

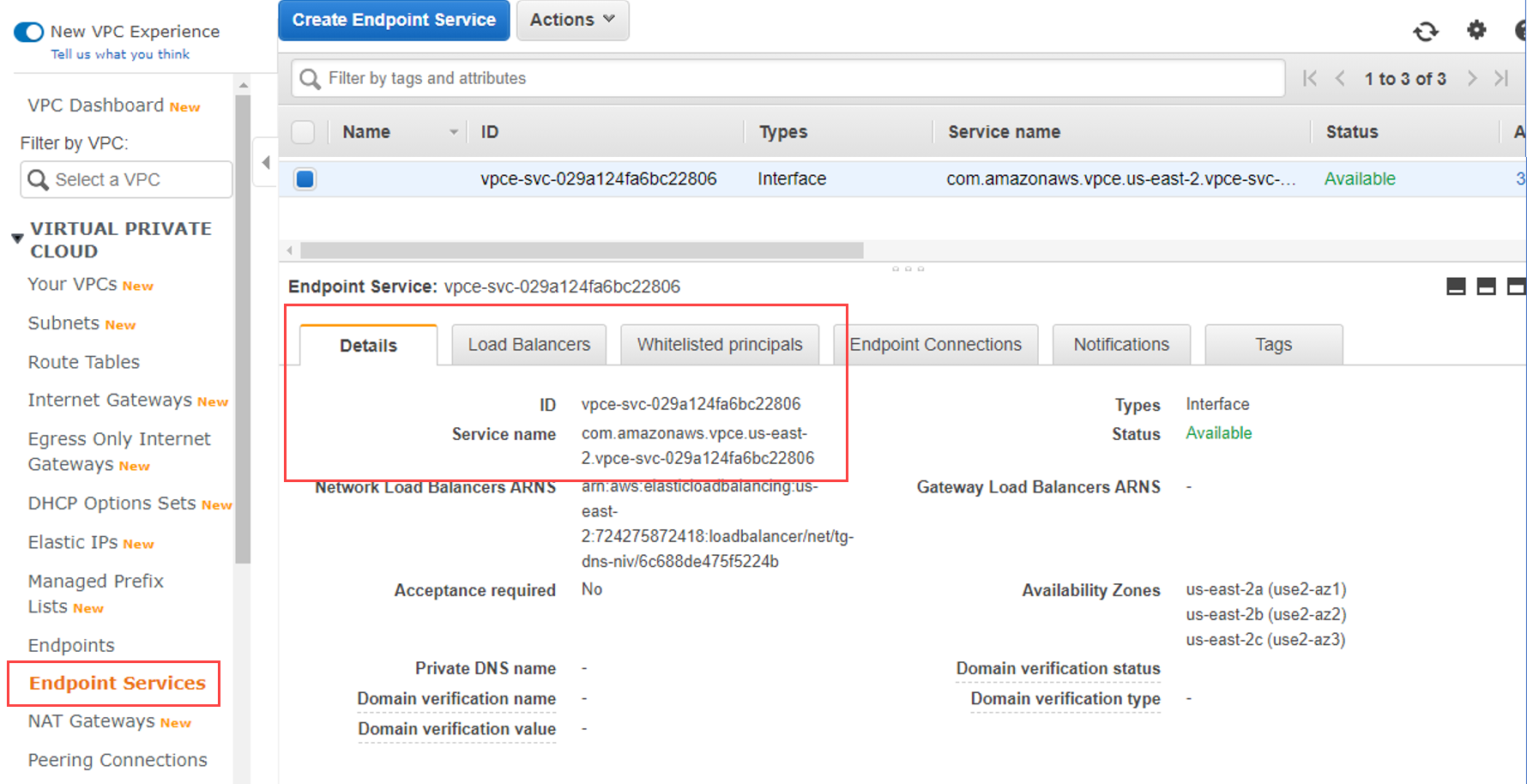

Tornare alla pagina Servizi endpoint :

- Selezionare il nuovo servizio endpoint creato.

- Nella scheda Consenti entità selezionare Aggiungi entità.

- Nel campo Entità da aggiungere > ARN immettere

arn:aws:iam::181328463391:root. - Selezionare Aggiungi entità.

Nota

Quando si aggiunge un'identità, usare un asterisco (*****) per aggiungere le autorizzazioni per tutte le entità. In questo modo tutte le entità, in tutti gli account AWS, possono creare un endpoint per il servizio endpoint. Per altre informazioni, vedere la documentazione di AWS.

Consiglio

Per eseguire questo passaggio tramite l'interfaccia della riga di comando, usare i comandi seguenti:

aws ec2 create-vpc-endpoint-service-configuration --network-load-balancer-arns <lb-arn> --no-acceptance-requiredPer altre informazioni, vedere create-vpc-endpoint-service-configuration — Informazioni di riferimento sui comandi dell'interfaccia della riga di comando di AWS 2.2.7 (amazonaws.com).

aws ec2 modify-vpc-endpoint-service-permissions --service-id <endpoint-service-id> --add-allowed-principals <purview-scanner-arn>Per altre informazioni, vedere modify-vpc-endpoint-service-permissions — Informazioni di riferimento sui comandi dell'interfaccia della riga di comando di AWS 2.2.7 (amazonaws.com).For more information, see modify-vpc-endpoint-service-permissions — AWS CLI 2.2.7 Command Reference (amazonaws.com).

Per copiare il nome del servizio da usare in Microsoft Purview:

Dopo aver creato il servizio endpoint, è possibile copiare il valore del nome del servizio nel portale di governance di Microsoft Purview quando si registra il database RDS come origine dati di Microsoft Purview.

Individuare il nome del servizio nella scheda Dettagli per il servizio endpoint selezionato.

Consiglio

Per eseguire questo passaggio tramite l'interfaccia della riga di comando, usare il comando seguente: Aws ec2 describe-vpc-endpoint-services

Per altre informazioni, vedere describe-vpc-endpoint-services — AWS CLI 2.2.7 Command Reference (amazonaws.com).

Risolvere i problemi di connessione VPC

Questa sezione descrive gli errori comuni che possono verificarsi durante la configurazione della connessione VPC con Microsoft Purview e come risolverli.

Nome del servizio VPC non valido

Se viene visualizzato un errore di Invalid VPC service name o Invalid endpoint service in Microsoft Purview, seguire questa procedura per risolvere i problemi:

Assicurarsi che il nome del servizio VPC sia corretto. Ad esempio:

Assicurarsi che Microsoft ARN sia elencato nelle entità consentite:

arn:aws:iam::181328463391:rootPer altre informazioni, vedere Passaggio 5: Creare un servizio endpoint.

Assicurarsi che il database RDS sia elencato in una delle aree supportate. Per altre informazioni, vedere Ambito di Microsoft Purview per Amazon RDS.

Zona di disponibilità non valida

Se viene visualizzato un errore di Invalid Availability Zone in Microsoft Purview, assicurarsi che il servizio Desktop remoto sia definito per almeno una delle tre aree seguenti:

- us-east-1a

- us-east-1b

- us-east-1c

Per altre informazioni, vedere la documentazione di AWS.

Errori di Servizi Desktop remoto

In Microsoft Purview possono essere visualizzati gli errori seguenti:

Unknown database. In questo caso, il database definito non esiste. Verificare che il nome del database configurato sia correttoFailed to login to the Sql data source. The given auth credential does not have permission on the target database.In questo caso, il nome utente e la password non sono corretti. Controllare le credenziali e aggiornarle in base alle esigenze.

Passaggi successivi

Altre informazioni sui report di Microsoft Purview Insight: