Esercitazione: Configurare l'accesso alle origini dati per l'identità del servizio gestito di Microsoft Purview su larga scala

Per analizzare le origini dati, Microsoft Purview richiede l'accesso a tali origini. Questa esercitazione è destinata ai proprietari delle sottoscrizioni di Azure e agli amministratori dell'origine dati di Microsoft Purview. Consente di identificare l'accesso richiesto e di configurare le regole di autenticazione e di rete necessarie per Microsoft Purview tra le origini dati di Azure.

Nella parte 2 di questa serie di esercitazioni:

- Individuare le origini dati e preparare un elenco di sottoscrizioni di origini dati.

- Eseguire uno script per configurare qualsiasi controllo degli accessi in base al ruolo mancante o configurazioni di rete necessarie nelle origini dati in Azure.

- Esaminare il report di output.

Prerequisiti

- Sottoscrizioni di Azure in cui si trovano le origini dati. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

- Un account Microsoft Purview.

- Una risorsa Key Vault di Azure in ogni sottoscrizione con origini dati, ad esempio database Azure SQL, Azure Synapse Analytics o Istanza gestita di SQL di Azure.

- Script di configurazione MSI di Microsoft Purview .

Nota

Lo script di configurazione MSI di Microsoft Purview è disponibile solo per Windows. Questo script è attualmente supportato per Microsoft Purview Managed Identity (MSI).

Importante

È consigliabile testare e verificare tutte le modifiche eseguite dallo script nell'ambiente di Azure prima di distribuirle nell'ambiente di produzione.

Preparare l'elenco delle sottoscrizioni di Azure per le origini dati

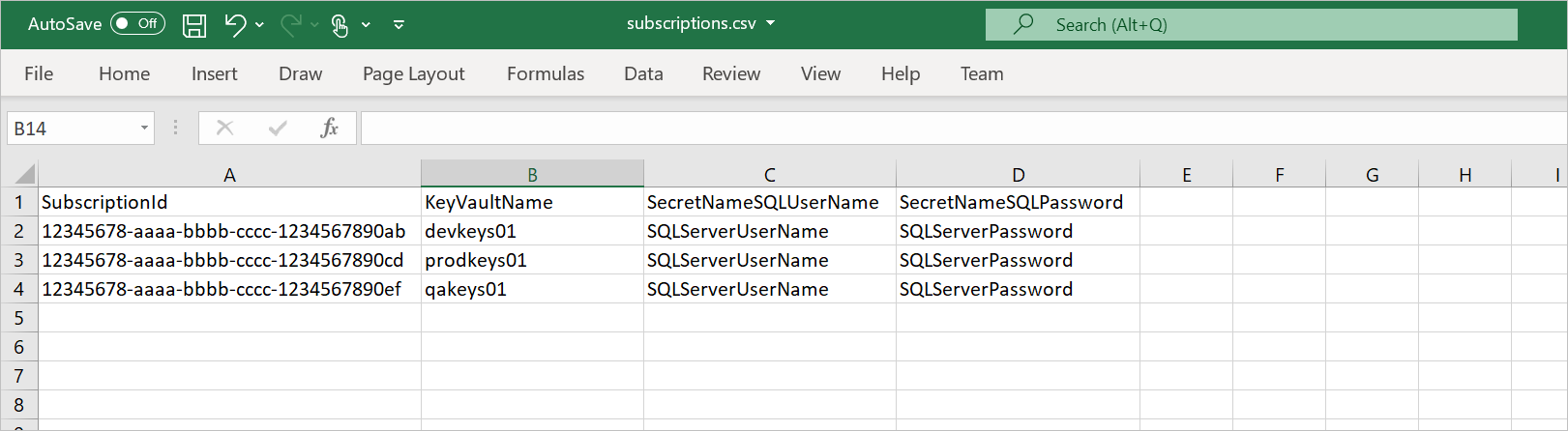

Prima di eseguire lo script, creare un file di .csv , ad esempio "C:\temp\Subscriptions.csv) con quattro colonne:

| Nome colonna | Descrizione | Esempio |

|---|---|---|

SubscriptionId |

ID sottoscrizione di Azure per le origini dati. | 12345678-aaaa-bbbb-cccc-1234567890ab |

KeyVaultName |

Nome dell'insieme di credenziali delle chiavi esistente distribuito nella sottoscrizione dell'origine dati. | ContosoDevKeyVault |

SecretNameSQLUserName |

Nome di un segreto di Azure Key Vault esistente che contiene un nome utente Microsoft Entra che può accedere a Azure Synapse, database Azure SQL o Istanza gestita di SQL di Azure usando Microsoft Entra l'autenticazione. | ContosoDevSQLAdmin |

SecretNameSQLPassword |

Nome di un segreto di Azure Key Vault esistente che contiene una password utente Microsoft Entra che può accedere a Azure Synapse, database Azure SQL o Istanza gestita di SQL di Azure usando Microsoft Entra l'autenticazione. | ContosoDevSQLPassword |

File di .csv di esempio:

Nota

Se necessario, è possibile aggiornare il nome e il percorso del file nel codice.

Eseguire lo script e installare i moduli di PowerShell necessari

Seguire questa procedura per eseguire lo script dal computer Windows:

Scaricare lo script di configurazione MSI di Microsoft Purview nel percorso desiderato.

Nel computer immettere PowerShell nella casella di ricerca sulla barra delle applicazioni di Windows. Nell'elenco di ricerca selezionare e tenere premuto (o fare clic con il pulsante destro del mouse) Windows PowerShell e quindi selezionare Esegui come amministratore.

Nella finestra di PowerShell immettere il comando seguente. Sostituire

<path-to-script>con il percorso della cartella del file di script estratto.dir -Path <path-to-script> | Unblock-FileImmettere il comando seguente per installare i cmdlet di Azure:

Install-Module -Name Az -AllowClobber -Scope CurrentUserSe viene visualizzato il messaggio di richiesta per il provider NuGet per continuare, immettere Y e quindi selezionare Invio.

Se viene visualizzato il prompt Repository non attendibile, immettere A e quindi selezionare Invio.

Ripetere i passaggi precedenti per installare i

Az.Synapsemoduli eAzureAD.

L'installazione dei moduli necessari potrebbe richiedere fino a un minuto.

Raccogliere altri dati necessari per eseguire lo script

Prima di eseguire lo script di PowerShell per verificare l'idoneità delle sottoscrizioni dell'origine dati, ottenere i valori degli argomenti seguenti da usare negli script:

AzureDataType: scegliere una delle opzioni seguenti come tipo di origine dati per verificare l'idoneità per il tipo di dati tra le sottoscrizioni:BlobStorageAzureSQLMIAzureSQLDBADLSGen2ADLSGen1SynapseAll

PurviewAccount: nome della risorsa dell'account Microsoft Purview esistente.PurviewSub: ID sottoscrizione in cui viene distribuito l'account Microsoft Purview.

Verificare le autorizzazioni

Assicurarsi che l'utente disponga dei ruoli e delle autorizzazioni seguenti:

Per eseguire lo script nell'ambiente Azure sono necessarie almeno le autorizzazioni seguenti:

| Ruolo | Ambito | Perché è necessario? |

|---|---|---|

| Lettore globale | Microsoft Entra tenant | Per leggere Azure SQL Amministrazione appartenenza al gruppo utenti e l'identità del servizio gestito di Microsoft Purview |

| Amministratore dell'applicazione | Microsoft Entra tenant | Per assegnare il ruolo Lettore di directory a istanze gestite Azure SQL |

| Collaboratore | Sottoscrizione o gruppo di risorse in cui viene creato l'account Microsoft Purview | Per leggere la risorsa dell'account Microsoft Purview e creare una risorsa e un segreto Key Vault |

| Proprietario o amministratore dell'accesso utente | Gruppo di gestione o sottoscrizione in cui si trovano le origini dati di Azure | Per assegnare il controllo degli accessi in base al ruolo |

| Collaboratore | Gruppo di gestione o sottoscrizione in cui si trovano le origini dati di Azure | Per configurare la configurazione di rete |

| SQL Amministrazione (autenticazione Microsoft Entra) | istanze del server Azure SQL o istanze gestite Azure SQL | Per assegnare il ruolo db_datareader a Microsoft Purview |

| Accesso all'insieme di credenziali delle chiavi di Azure | Accesso per ottenere/elencare Key Vault segreto per l'autenticazione di database, Istanza gestita di SQL di Azure o Azure Synapse Azure SQL |

Eseguire lo script di conformità lato client

Eseguire lo script completando questi passaggi:

Usare il comando seguente per passare alla cartella dello script. Sostituire

<path-to-script>con il percorso della cartella del file estratto.cd <path-to-script>Eseguire il comando seguente per impostare i criteri di esecuzione per il computer locale. Immettere A per Sì in Tutti quando viene richiesto di modificare i criteri di esecuzione.

Set-ExecutionPolicy -ExecutionPolicy UnrestrictedEseguire lo script con i parametri seguenti. Sostituire i

DataTypesegnaposto ,PurviewNameeSubscriptionID..\purview-msi-configuration.ps1 -AzureDataType <DataType> -PurviewAccount <PurviewName> -PurviewSub <SubscriptionID>Quando si esegue il comando, è possibile che venga visualizzata due volte una finestra popup che richiede di accedere ad Azure e Microsoft Entra ID usando le credenziali di Microsoft Entra.

La creazione del report può richiedere alcuni minuti, a seconda del numero di sottoscrizioni e risorse di Azure nell'ambiente.

Potrebbe essere richiesto di accedere alle istanze di Azure SQL Server se le credenziali nell'insieme di credenziali delle chiavi non corrispondono. È possibile specificare le credenziali o selezionare INVIO per ignorare il server specifico.

Al termine del processo, visualizzare il report di output per esaminare le modifiche.

Ulteriori informazioni

Quali origini dati sono supportate dallo script?

Attualmente, lo script supporta le origini dati seguenti:

- Archiviazione BLOB di Azure (BlobStorage)

- Azure Data Lake Storage Gen2 (ADLSGen2)

- Azure Data Lake Storage Gen1 (ADLSGen1)

- Database Azure SQL (AzureSQLDB)

- Istanza gestita di SQL di Azure (AzureSQLMI)

- pool dedicato Azure Synapse (Synapse)

Quando si esegue lo script, è possibile scegliere tutte o una di queste origini dati come parametro di input.

Quali configurazioni sono incluse nello script?

Questo script consente di completare automaticamente le attività seguenti:

Archiviazione BLOB di Azure (BlobStorage)

- Controllo degli accessi in base al ruolo. Assegnare il ruolo Lettore controllo degli accessi in base al ruolo di Azure a Microsoft Purview MSI nell'ambito selezionato. Verificare l'assegnazione.

- Controllo degli accessi in base al ruolo. Assegnare il ruolo Lettore dati blob di archiviazione controllo degli accessi in base al ruolo di Azure all'identità del servizio gestito di Microsoft Purview in ognuna delle sottoscrizioni sotto l'ambito selezionato. Verificare le assegnazioni.

- Networking. Segnalare se l'endpoint privato viene creato per l'archiviazione e abilitato per l'archiviazione BLOB.

- Endpoint del servizio. Se l'endpoint privato è disattivato, verificare se l'endpoint di servizio è attivato e abilitare Consenti ai servizi Microsoft attendibili di accedere a questo account di archiviazione.

Azure Data Lake Storage Gen2 (ADLSGen2)

- Controllo degli accessi in base al ruolo. Assegnare il ruolo Lettore controllo degli accessi in base al ruolo di Azure a Microsoft Purview MSI nell'ambito selezionato. Verificare l'assegnazione.

- Controllo degli accessi in base al ruolo. Assegnare il ruolo Lettore dati blob di archiviazione controllo degli accessi in base al ruolo di Azure all'identità del servizio gestito di Microsoft Purview in ognuna delle sottoscrizioni sotto l'ambito selezionato. Verificare le assegnazioni.

- Networking. Segnalare se l'endpoint privato viene creato per l'archiviazione e abilitato per l'archiviazione BLOB.

- Endpoint del servizio. Se l'endpoint privato è disattivato, verificare se l'endpoint di servizio è attivato e abilitare Consenti ai servizi Microsoft attendibili di accedere a questo account di archiviazione.

Azure Data Lake Storage Gen1 (ADLSGen1)

- Networking. Verificare che l'endpoint del servizio sia attivato e abilitare Consenti a tutti i servizi di Azure di accedere a questo account Data Lake Storage Gen1 in Data Lake Storage.

- Autorizzazioni. Assegnare l'accesso in lettura/esecuzione all'identità del servizio gestito di Microsoft Purview. Verificare l'accesso.

Database Azure SQL (AzureSQLDB)

SQL Server istanze:

- Rete. Indica se l'endpoint pubblico o l'endpoint privato è abilitato.

- Firewall. Se l'endpoint privato è disattivato, verificare le regole del firewall e abilitare Consenti ai servizi e alle risorse di Azure di accedere a questo server.

- Microsoft Entra amministrazione. Abilitare l'autenticazione Microsoft Entra per Azure SQL database.

Database SQL:

- Ruolo SQL. Assegnare il ruolo db_datareader a Microsoft Purview MSI.

Istanza gestita di SQL di Azure (AzureSQLMI)

Istanza gestita di SQL server:

Rete. Verificare che l'endpoint pubblico o l'endpoint privato sia attivato. Segnalare se l'endpoint pubblico è disattivato.

ProxyOverride. Verificare che Istanza gestita di SQL di Azure sia configurato come proxy o reindirizzamento.

Networking. Aggiornare le regole del gruppo di sicurezza di rete per consentire l'accesso in ingresso di AzureCloud alle istanze di SQL Server sulle porte richieste:

- Reindirizzamento: 1433 e 11000-11999

o

- Proxy: 3342

Verificare questo accesso.

Microsoft Entra amministrazione. Abilitare l'autenticazione Microsoft Entra per Istanza gestita di SQL di Azure.

Database SQL:

- Ruolo SQL. Assegnare il ruolo db_datareader a Microsoft Purview MSI.

pool dedicato Azure Synapse (Synapse)

Controllo degli accessi in base al ruolo. Assegnare il ruolo Lettore controllo degli accessi in base al ruolo di Azure a Microsoft Purview MSI nell'ambito selezionato. Verificare l'assegnazione.

Controllo degli accessi in base al ruolo. Assegnare il ruolo Lettore dati blob di archiviazione controllo degli accessi in base al ruolo di Azure all'identità del servizio gestito di Microsoft Purview in ognuna delle sottoscrizioni sotto l'ambito selezionato. Verificare le assegnazioni.

SQL Server istanze (pool dedicati):

- Rete. Indica se l'endpoint pubblico o privato è attivato.

- Firewall. Se l'endpoint privato è disattivato, verificare le regole del firewall e abilitare Consenti ai servizi e alle risorse di Azure di accedere a questo server.

- Microsoft Entra amministrazione. Abilitare l'autenticazione Microsoft Entra per Azure SQL database.

Database SQL:

- Ruolo SQL. Assegnare il ruolo db_datareader a Microsoft Purview MSI.

Passaggi successivi

In questa esercitazione si è appreso come:

- Identificare l'accesso richiesto e configurare le regole di autenticazione e di rete necessarie per Microsoft Purview tra le origini dati di Azure.

Passare all'esercitazione successiva per informazioni su come registrare ed analizzare più origini in Microsoft Purview.