Panoramica di Microsoft Cloud Security Benchmark (v1)

Microsoft Cloud Security Benchmark (MCSB) fornisce procedure consigliate e raccomandazioni prescrittive per migliorare la sicurezza dei carichi di lavoro, dei dati e dei servizi in Azure e nell'ambiente multi-cloud. Questo benchmark è incentrato sulle aree di controllo incentrate sul cloud con input da una serie di linee guida per la sicurezza di Microsoft e del settore olistiche che includono:

- Cloud Adoption Framework: indicazioni sulla sicurezza, tra cui strategia, ruoli e responsabilità, procedure consigliate per la sicurezza top 10 di Azure e implementazione di riferimento.

- Azure Well-Architected Framework: linee guida per la protezione dei carichi di lavoro in Azure.

- Workshop del Chief Information Security Officer (CISO):linee guida del programma e strategie di riferimento per accelerare la modernizzazione della sicurezza usando Zero Trust principi.

- Altri standard e framework per la sicurezza dei provider di servizi cloud e di settore: esempi includono Amazon Web Services (AWS) Well-Architected Framework, Center for Internet Security (CIS), National Institute of Standards and Technology (NIST) e Payment Card Industry Data Security Standard (PCI-DSS).

Novità di Microsoft Cloud Security Benchmark v1

Nota

Microsoft Cloud Security Benchmark è il successore di Azure Security Benchmark (ASB), che è stato rinominato nell'ottobre 2022.

Il supporto di Google Cloud Platform in MCSB è ora disponibile come funzionalità di anteprima sia nelle linee guida per il benchmark MCSB che in Microsoft Defender for Cloud.

Ecco le novità di Microsoft Cloud Security Benchmark v1:

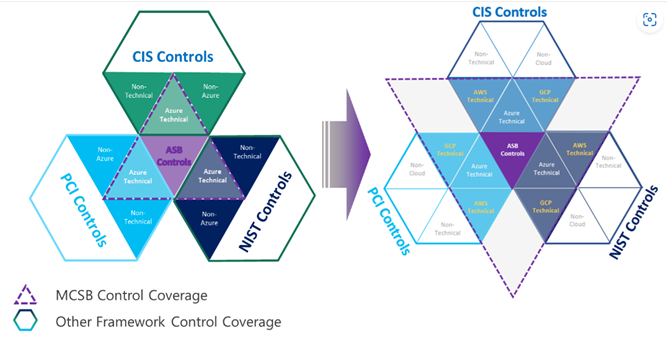

Framework di sicurezza multi-cloud completo: le organizzazioni spesso devono creare uno standard di sicurezza interno per riconciliare i controlli di sicurezza in più piattaforme cloud per soddisfare i requisiti di sicurezza e conformità in ognuno di essi. Questo richiede spesso ai team di sicurezza di ripetere la stessa implementazione, monitoraggio e valutazione nei diversi ambienti cloud (spesso per standard di conformità diversi). In questo modo si crea un sovraccarico, un costo e un impegno superflui. Per risolvere questo problema, l'ASB è stato migliorato a MCSB per facilitare il lavoro rapido con cloud diversi tramite:

- Fornire un singolo framework di controllo per soddisfare facilmente i controlli di sicurezza nei cloud

- Offrire un'esperienza utente coerente per il monitoraggio e l'applicazione del benchmark di sicurezza multi-cloud in Defender for Cloud

- Rimanere allineati agli standard di settore (ad esempio, CIS, NIST, PCI)

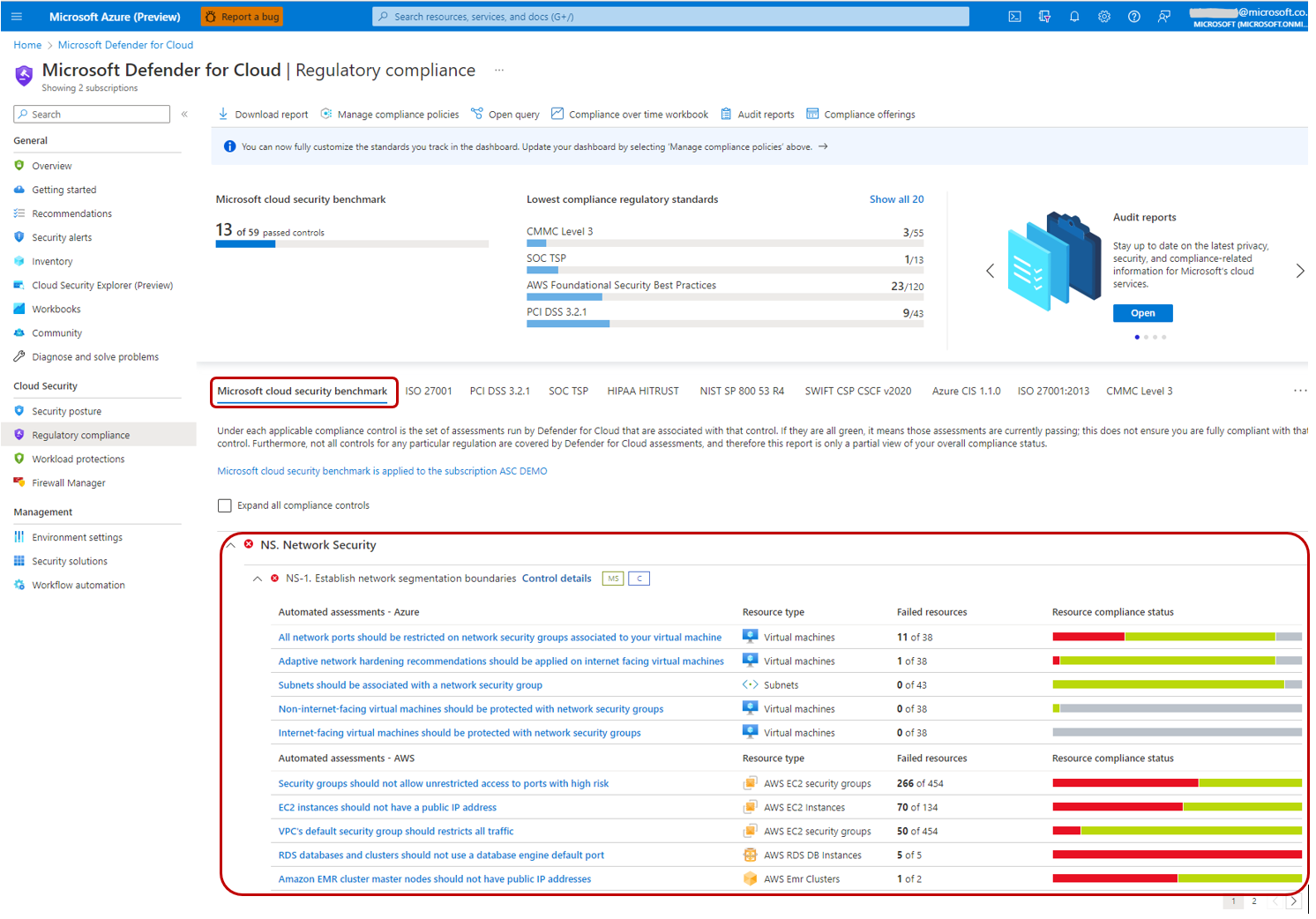

Monitoraggio automatizzato del controllo per AWS in Microsoft Defender for Cloud: è possibile usare Microsoft Defender per dashboard di conformità alle normative cloud per monitorare l'ambiente AWS con MCSB esattamente come si monitora l'ambiente Di Azure. Sono stati sviluppati circa 180 controlli AWS per le nuove linee guida per la sicurezza AWS in MCSB, consentendo di monitorare l'ambiente AWS e le risorse in Microsoft Defender for Cloud.

Aggiornamento delle linee guida e dei principi di sicurezza di Azure esistenti: durante questo aggiornamento sono state aggiornate anche alcune delle linee guida e dei principi di sicurezza di Azure esistenti, in modo da poter rimanere aggiornati con le funzionalità e le funzionalità di Azure più recenti.

Controlli

| Domini di controllo | Descrizione |

|---|---|

| Sicurezza di rete (NS) | Sicurezza di rete copre i controlli per proteggere e proteggere le reti, tra cui la protezione delle reti virtuali, la creazione di connessioni private, la prevenzione e la mitigazione di attacchi esterni e la protezione del DNS. |

| Identity Management (IM) | Identity Management illustra i controlli per stabilire controlli di identità e accesso sicuri usando sistemi di gestione delle identità e degli accessi, tra cui l'uso di Single Sign-On, autenticazioni complesse, identità gestite (e entità servizio) per le applicazioni, l'accesso condizionale e il monitoraggio delle anomalie degli account. |

| Accesso con privilegi (PA) | L'accesso con privilegi copre i controlli per proteggere l'accesso con privilegi al tenant e alle risorse, tra cui una gamma di controlli per proteggere il modello amministrativo, gli account amministrativi e le workstation di accesso con privilegi contro rischi intenzionali e accidentali. |

| Protezione dei dati (DP) | La protezione dei dati copre il controllo della protezione dei dati inattivi, in transito e tramite meccanismi di accesso autorizzati, tra cui individuare, classificare, proteggere e monitorare gli asset di dati sensibili usando il controllo di accesso, la crittografia, la gestione delle chiavi e la gestione dei certificati. |

| Gestione asset (AM) | Gestione asset copre i controlli per garantire la visibilità e la governance della sicurezza sulle risorse, incluse le raccomandazioni sulle autorizzazioni per il personale di sicurezza, l'accesso alla sicurezza all'inventario delle risorse e la gestione delle approvazioni per servizi e risorse (inventario, traccia e correzione). |

| Registrazione e rilevamento delle minacce (LT) | La registrazione e il rilevamento delle minacce illustra i controlli per rilevare le minacce nel cloud e abilitare, raccogliere e archiviare i log di controllo per i servizi cloud, tra cui l'abilitazione di processi di rilevamento, indagine e correzione con controlli per generare avvisi di alta qualità con il rilevamento delle minacce nativo nei servizi cloud; include anche la raccolta di log con un servizio di monitoraggio cloud, la centralizzazione dell'analisi della sicurezza con siem, sincronizzazione dell'ora e conservazione dei log. |

| Risposta agli eventi imprevisti | La risposta agli eventi imprevisti copre i controlli nel ciclo di vita della risposta agli eventi imprevisti: preparazione, rilevamento e analisi, contenimento e attività post-evento imprevisto, tra cui l'uso di servizi di Azure (ad esempio Microsoft Defender per Cloud e Sentinel) e/o altri servizi cloud per automatizzare il processo di risposta agli eventi imprevisti. |

| Comportamento e gestione delle vulnerabilità (PV) | La gestione del comportamento e della vulnerabilità è incentrata sui controlli per valutare e migliorare il comportamento di sicurezza del cloud, tra cui l'analisi delle vulnerabilità, i test di penetrazione e la correzione, nonché il rilevamento della configurazione della sicurezza, la creazione di report e la correzione nelle risorse cloud. |

| Endpoint Security (ES) | Endpoint Security illustra i controlli nel rilevamento e nella risposta degli endpoint, tra cui l'uso del rilevamento degli endpoint e della risposta (EDR) e del servizio antimalware per gli endpoint negli ambienti cloud. |

| Backup e ripristino (BR) | Backup e ripristino illustra i controlli per garantire che i backup di dati e configurazione nei diversi livelli di servizio vengano eseguiti, convalidati e protetti. |

| DevOps Security (DS) | DevOps Security illustra i controlli correlati alla progettazione e alle operazioni di sicurezza nei processi DevOps, inclusa la distribuzione di controlli di sicurezza critici (ad esempio test di sicurezza statici delle applicazioni, gestione delle vulnerabilità) prima della fase di distribuzione per garantire la sicurezza durante il processo DevOps; include anche argomenti comuni, ad esempio la modellazione delle minacce e la sicurezza dell'approvvigionamento software. |

| Governance e strategia (GS) | La governance e la strategia forniscono indicazioni per garantire una strategia di sicurezza coerente e un approccio di governance documentato per guidare e sostenere la garanzia della sicurezza, tra cui la definizione di ruoli e responsabilità per le diverse funzioni di sicurezza cloud, la strategia tecnica unificata e i criteri e gli standard di supporto. |

Raccomandazioni in Microsoft Cloud Security Benchmark

Ogni raccomandazione include le informazioni seguenti:

- ID: ID benchmark corrispondente alla raccomandazione.

- CIS Controls v8 ID(s): i controlli CIS Controls v8 che corrispondono alla raccomandazione.

- CIS Controls v7.1 ID(s): i controlli CIS Controls v7.1 che corrispondono alla raccomandazione (non disponibile nel Web a causa del motivo della formattazione).

- ID PCI-DSS v3.2.1: i controlli PCI-DSS v3.2.1 che corrispondono alla raccomandazione.

- NIST SP 800-53 r4 ID/i: I controlli NIST SP 800-53 r4 (moderate e alti) corrispondono a questa raccomandazione.

- Principio di sicurezza: la raccomandazione si concentra sul "cosa", spiegando il controllo a livello tecnologico indipendente.

- Linee guida di Azure: il consiglio è incentrato sulla "modalità", che illustra le funzionalità tecniche di Azure e le nozioni di base sull'implementazione.

- Indicazioni su AWS: la raccomandazione è incentrata sul "come", spiegando le funzionalità tecniche e le nozioni di base sull'implementazione di AWS.

- Implementazione e contesto aggiuntivo: i dettagli di implementazione e altro contesto pertinente che si collega agli articoli della documentazione sull'offerta di servizi azure e AWS.

- Stakeholder della sicurezza dei clienti: le funzioni di sicurezza dell'organizzazione del cliente che possono essere responsabili, responsabili o consultate per il rispettivo controllo. Può essere diverso dall'organizzazione all'organizzazione a seconda della struttura dell'organizzazione di sicurezza dell'azienda e dei ruoli e delle responsabilità configurati in relazione alla sicurezza di Azure.

I mapping dei controlli tra MCSB e benchmark del settore (ad esempio CIS, NIST e PCI) indicano solo che è possibile usare una o più funzionalità di Azure specifiche per soddisfare completamente o parzialmente un requisito di controllo definito in questi benchmark del settore. È necessario tenere presente che tale implementazione non si traduce necessariamente nella conformità completa dei controlli corrispondenti in questi benchmark del settore.

Microsoft accoglie il feedback dettagliato e la partecipazione attiva al benchmark della sicurezza del cloud Microsoft. Se si vuole fornire l'input diretto, inviare un messaggio di posta elettronica all'indirizzo benchmarkfeedback@microsoft.com.

Scarica

È possibile scaricare la copia offline benchmark e baseline in formato foglio di calcolo.

Passaggi successivi

- Vedere il primo controllo di sicurezza: Sicurezza di rete

- Leggere l'introduzione al benchmark di sicurezza del cloud Microsoft

- Informazioni sui concetti fondamentali sulla sicurezza di Azure