Proteggere gli ambienti DevOps per Zero Trust

La protezione degli ambienti DevOps non è più una scelta per gli sviluppatori. Gli hacker si spostano a sinistra, quindi è necessario implementare principi Zero Trust che includono la verifica in modo esplicito, usare l'accesso con privilegi minimi e presupporre violazioni negli ambienti DevOps.

Questo articolo descrive le procedure consigliate per proteggere gli ambienti DevOps con un approccio Zero Trust per impedire agli hacker di compromettere le caselle degli sviluppatori, infettare le pipeline di rilascio con script dannosi e ottenere l'accesso ai dati di produzione tramite ambienti di test.

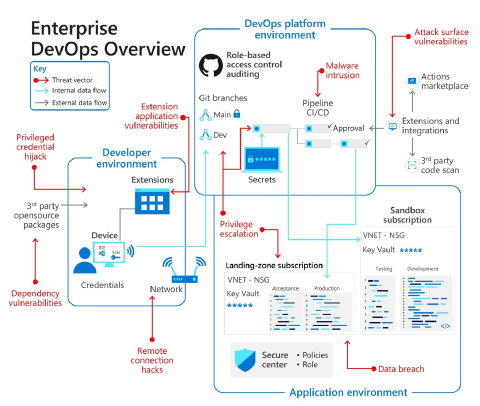

L'eBook Protezione degli ambienti DevOps aziendali include la visualizzazione seguente degli ambienti per sviluppatori, della piattaforma DevOps e delle applicazioni, insieme alle potenziali minacce alla sicurezza per ognuna.

Si noti nel diagramma precedente il modo in cui le connessioni tra ambienti e integrazioni esterne espandono il panorama delle minacce. Queste connessioni possono aumentare le opportunità per gli hacker di compromettere il sistema.

Gli attori malintenzionati stanno estendendo l'intera azienda per compromettere gli ambienti DevOps, ottenere l'accesso e sbloccare nuovi pericoli. Gli attacchi vanno oltre l'ampiezza tipica delle violazioni della sicurezza informatica per inserire codice dannoso, presupporre identità sviluppatore potenti e rubare il codice di produzione.

Man mano che le aziende passano a scenari onnipresenti e di lavoro da qualsiasi posizione, devono rafforzare la sicurezza dei dispositivi. Gli uffici di sicurezza informatica potrebbero non comprendere in modo coerente dove e come gli sviluppatori proteggono e compilano il codice. Gli utenti malintenzionati sfruttano questi punti deboli con attacchi di connessione remota e furti di identità degli sviluppatori.

Gli strumenti DevOps sono punti di ingresso chiave per gli hacker, dall'automazione della pipeline ai repository di convalida del codice e del codice. Se gli attori malintenzionati infettano il codice prima che raggiunga i sistemi di produzione, nella maggior parte dei casi, può passare attraverso checkpoint di sicurezza informatica. Per evitare la compromissione, assicurarsi che i team di sviluppo siano coinvolti con verifiche peer, controlli di sicurezza con plug-in di sicurezza dell'IDE, standard di codifica sicuri e revisione dei rami.

I team di sicurezza informatica hanno lo scopo di impedire agli utenti malintenzionati di insebolire gli ambienti di produzione. Tuttavia, gli ambienti ora includono strumenti e prodotti della supply chain. La violazione dello strumento open source può aumentare i rischi globali per la sicurezza informatica.

Per altre informazioni sugli articoli specifici dello sviluppatore, vedere gli articoli DevSecOps seguenti nella sezione Linee guida per gli sviluppatori del Centro linee guida Zero Trust:

- Proteggere l'ambiente della piattaforma DevOps consente di implementare i principi Zero Trust nell'ambiente della piattaforma DevOps ed evidenzia le procedure consigliate per la gestione dei segreti e dei certificati.

- Proteggere l'ambiente di sviluppo consente di implementare principi Zero Trust negli ambienti di sviluppo con procedure consigliate per privilegi minimi, sicurezza dei rami e strumenti di attendibilità, estensioni e integrazioni.

- Incorporare la sicurezza Zero Trust nel flusso di lavoro dello sviluppatore consente di innovare in modo rapido e sicuro.

Passaggi successivi

- Accelerare e proteggere il codice con Azure DevOps con strumenti che offrono agli sviluppatori il codice più veloce e sicuro per l'esperienza cloud.

- Iscriversi all'interfaccia della riga di comando per sviluppatori di Azure, uno strumento open source che accelera il tempo necessario per iniziare a usare Azure.

- Configurare Azure per considerare attendibile l'OIDC di GitHub come identità federata. OpenID Connessione (OIDC) consente ai flussi di lavoro di GitHub Actions di accedere alle risorse in Azure senza dover archiviare le credenziali di Azurecome segreti GitHub di lunga durata.

- Il centro risorse DevOps consente di usare procedure DevOps, metodi Agile, controllo della versione Git, DevOps in Microsoft e come valutare lo stato di avanzamento di DevOps dell'organizzazione.

- Informazioni su come la soluzione Microsoft DevSecOps integra la sicurezza in ogni aspetto del ciclo di vita del recapito software per abilitare DevSecOps o DevOps sicuro per le app nel cloud (e ovunque) con Azure e GitHub.

- Implementare i principi Zero Trust come descritto nel memorandum 22-09 (a supporto dell'ordine esecutivo degli Stati Uniti 14028, Miglioramento della sicurezza informatica nazionale) usando Microsoft Entra ID come sistema centralizzato di gestione delle identità.