Integrazioni degli endpoint

![]()

Gli endpoint sono dispositivi che accedono alle risorse e alle applicazioni di un'organizzazione. Le aree di lavoro moderne includono un'ampia gamma di dispositivi che richiedono l'accesso sia all'interno che all'esterno della rete aziendale.

Le soluzioni Zero Trust per gli endpoint riguardano la verifica della sicurezza dei dispositivi che accedono ai dati di lavoro, incluse le applicazioni in esecuzione nei dispositivi. I partner possono integrarsi con le soluzioni endpoint di Microsoft per verificare la sicurezza dei dispositivi e delle app, applicare i criteri con privilegi minimi e prepararsi in anticipo per le violazioni.

Queste linee guida sono destinate a provider di software e partner tecnologici che vogliono migliorare le proprie soluzioni di sicurezza degli endpoint integrandosi con i prodotti Microsoft.

Guida all'integrazione zero trust per endpoint

Questa guida all'integrazione include istruzioni per l'integrazione con i prodotti seguenti:

- Microsoft Defender per endpoint, che consente alle reti aziendali di prevenire, rilevare, analizzare e rispondere alle minacce avanzate.

- Microsoft Endpoint Manager, che fornisce protezione e sicurezza per i dispositivi usati dai dipendenti e le applicazioni eseguite in tali dispositivi.

- Microsoft Defender per IoT, che garantisce la sicurezza tra le reti di tecnologia operativa (OT).

Microsoft Defender per endpoint

Microsoft Defender per endpoint è una piattaforma di sicurezza degli endpoint aziendale progettata per aiutare le reti aziendali a prevenire, rilevare, analizzare e rispondere alle minacce avanzate. Usa una combinazione di sensori comportamentali degli endpoint, analisi della sicurezza cloud e intelligence sulle minacce.

Defender per endpoint supporta applicazioni di terze parti per migliorare le funzionalità di rilevamento, analisi e intelligence sulle minacce della piattaforma. Inoltre, i partner possono estendere le offerte di sicurezza esistenti oltre al framework aperto e un set completo di API per creare estensioni e integrazioni con Defender per endpoint.

La pagina Microsoft Defender per endpoint partner opportunità e scenari descrive diverse categorie di integrazioni supportate. Inoltre, altre idee per gli scenari di integrazione possono includere:

- Correzione delle minacce di streamlining: Microsoft Defender per endpoint può accettare risposte immediate o assistita dall'operatore per risolvere gli avvisi. I partner possono sfruttare le azioni di risposta degli endpoint, ad esempio l'isolamento del computer, la quarantena dei file per bloccare IoC nell'endpoint gestito.

- Combinare il controllo di accesso alla rete con la sicurezza dei dispositivi: i punteggi di rischio o esposizione possono essere usati per implementare e applicare criteri per l'accesso alla rete e alle applicazioni.

Per diventare un partner della soluzione Defender per endpoint, è necessario seguire e completare i passaggi disponibili in Diventare un partner Microsoft Defender per endpoint.

Microsoft Endpoint Manager

Microsoft Endpoint Manager, che include Microsoft Intune e Microsoft Configuration Manager, fornisce protezione e sicurezza per i dispositivi usati dai dipendenti e le applicazioni eseguite su tali dispositivi. Endpoint Manager include criteri di conformità dei dispositivi che assicurano che i dipendenti accedano alle applicazioni e ai dati dai dispositivi che soddisfano i criteri di sicurezza aziendali. Include anche i criteri di protezione delle applicazioni che forniscono controlli di sicurezza basati sulle applicazioni per i dispositivi completamente gestiti e di proprietà dei dipendenti.

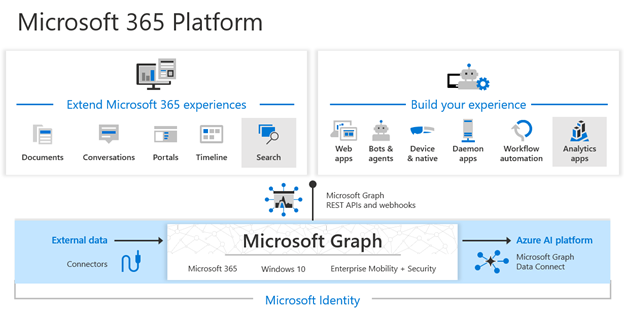

Per l'integrazione con Microsoft Endpoint Manager, gli ISV useranno Microsoft Graph e Microsoft Endpoint Manager Application Management SDK. L'integrazione di Endpoint Manager con l'API Graph consente una qualsiasi delle stesse funzionalità offerte dalla console di amministrazione per Endpoint Manager (Intune). Informazioni quali lo stato di conformità del dispositivo, la configurazione dei criteri di conformità, le impostazioni dei criteri di protezione delle applicazioni e altro ancora sono disponibili tramite l'API Graph. Inoltre, è possibile automatizzare le attività in Endpoint Manager che migliorano ulteriormente la storia zero trust del cliente. Le indicazioni generali per l'uso di Intune in Microsoft Graph sono disponibili nel repository della documentazione di Microsoft Graph. In questo caso ci concentriamo sugli scenari correlati a Zero Trust.

Verificare che i dispositivi seguano gli standard di sicurezza e conformità

Le soluzioni ISV possono sfruttare le informazioni sui criteri e la conformità dei dispositivi di Endpoint Manager per supportare il principio Zero Trust di Verify in modo esplicito. I dati di conformità relativi a utenti e dispositivi di Endpoint Manager consentono all'applicazione ISV di determinare il comportamento di rischio di un dispositivo in relazione all'uso dell'applicazione. Eseguendo queste verifiche, l'ISV garantisce che i dispositivi che usano il servizio siano conformi agli standard e ai criteri di sicurezza e conformità dei clienti.

L'API Microsoft Graph consente agli ISV di integrarsi con Endpoint Manager (Intune) tramite un set di API RESTful. Queste API sono le stesse usate dalla console di Endpoint Manager per visualizzare, creare, gestire, distribuire e creare report su tutte le azioni, i dati e le attività in Intune. Gli elementi di interesse specifico per gli ISV che supportano le iniziative Zero Trust sono la possibilità di visualizzare lo stato di conformità dei dispositivi e configurare regole e criteri di conformità. Vedere i consigli di Microsoft per l'uso di Microsoft Entra ID e Endpoint Manager per la configurazione e la conformità Zero Trust: Proteggere gli endpoint con Zero Trust. Le regole di conformità di Endpoint Manager sono fondamentali per il supporto dell'accesso condizionale basato su dispositivo tramite Microsoft Entra ID. Gli ISV devono anche visualizzare la funzionalità di accesso condizionale e le API per comprendere come completare gli scenari per la conformità degli utenti e dei dispositivi e l'accesso condizionale.

Idealmente come ISV, l'applicazione si connette alle API Microsoft Graph come applicazione cloud e stabilisce una connessione da servizio a servizio. Le applicazioni multi-tenant forniscono isv con definizione e controllo dell'applicazione centralizzata e consentono ai clienti di fornire il consenso individuale all'applicazione ISV che opera sui dati del tenant. Esaminare le informazioni su Tenancy in Microsoft Entra ID per la registrazione e la creazione di applicazioni Microsoft Entra single o multi-tenant. L'autenticazione dell'applicazione può sfruttare l'ID Microsoft Entra per l'accesso Single Sign-On.

Dopo aver creato l'applicazione, sarà necessario accedere alle informazioni sul dispositivo e sulla conformità usando l'API Microsoft Graph. La documentazione per l'uso di Microsoft Graph è disponibile in Microsoft Graph Dev Center. L'API Graph è un set RESTful di API che seguono gli standard ODATA per l'accesso ai dati e l'esecuzione di query.

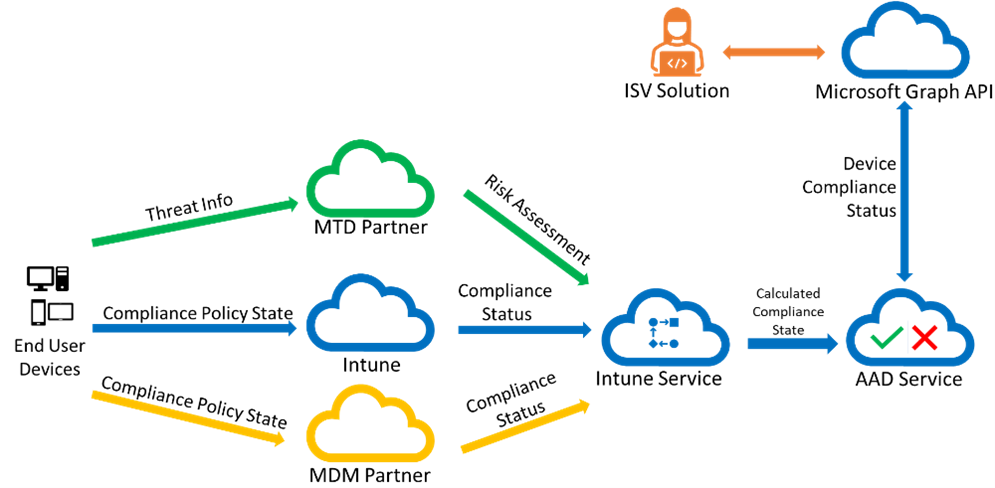

Ottenere lo stato di conformità del dispositivo

Questo diagramma illustra il flusso delle informazioni di conformità dei dispositivi dal dispositivo alla soluzione ISV. I dispositivi degli utenti finali ricevono criteri da Intune, da un partner mobile threat defense (MTD) o da un partner di conformità mdm (Mobile Device Management). Dopo che le informazioni di conformità vengono raccolte dai dispositivi, Intune calcola lo stato di conformità complessivo di ogni dispositivo e lo archivia in Microsoft Entra ID. Usando l'API Microsoft Graph, la soluzione può leggere e rispondere allo stato di conformità del dispositivo, applicando i principi di Zero Trust.

Quando viene registrato con Intune, viene creato un record del dispositivo in Intune con dettagli aggiuntivi sul dispositivo, incluso lo stato di conformità del dispositivo. Intune inoltra lo stato di conformità del dispositivo a Microsoft Entra ID, dove Microsoft Entra ID archivia anche lo stato di conformità con ogni dispositivo. Effettuando un'operazione GET su https://graph.microsoft.com/v1.0/deviceManagement/managedDevices è possibile visualizzare tutti i dispositivi registrati per un tenant e il relativo stato di conformità. In alternativa, è possibile eseguire una query https://graph.microsoft.com/v1.0/devices per ottenere un elenco dei dispositivi registrati e registrati da Microsoft Entra e il relativo stato di conformità.

Ad esempio, questa richiesta:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Restituisce:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

È anche possibile recuperare un elenco di criteri di conformità, le relative distribuzioni e lo stato di utenti e dispositivi per tali criteri di conformità. Le informazioni per chiamare Graph per ottenere informazioni sui criteri di conformità iniziano qui: Ottenere deviceCompliancePolicy - Microsoft Graph v1.0. Un buon background sui criteri di conformità dei dispositivi e sul modo in cui vengono usati sono i criteri di conformità dei dispositivi in Microsoft Intune - Azure.

Dopo aver identificato un criterio specifico, è possibile eseguire una query per ottenere lo stato di un dispositivo per una determinata impostazione dei criteri di conformità. Ad esempio, supponendo che sia stato distribuito un criterio di conformità per richiedere un passcode al blocco, eseguire una query su Get deviceComplianceSettingState per lo stato specifico di tale impostazione. Indica se il dispositivo è conforme o non conforme all'impostazione di blocco passcode. Questo stesso approccio può essere usato per altri criteri di conformità dei dispositivi distribuiti dai clienti.

Le informazioni di conformità sono fondamentali per la funzionalità di accesso condizionale di Microsoft Entra ID. Intune determina la conformità del dispositivo in base ai criteri di conformità e scrive lo stato di conformità in Microsoft Entra ID. I clienti usano quindi criteri di accesso condizionale per determinare se vengono eseguite azioni per la mancata conformità, incluso il blocco degli utenti dall'accesso ai dati aziendali da un dispositivo non conforme.

Per altre informazioni sull'integrazione della conformità dei dispositivi con l'accesso condizionale, vedere Criteri di conformità dei dispositivi in Microsoft Intune .

Seguire il principio di accesso con privilegi minimi

Un'integrazione ISV con Endpoint Manager vuole anche assicurarsi che l'applicazione supporti il principio Zero Trust per applicare l'accesso con privilegi minimi. L'integrazione di Endpoint Manager supporta due metodi importanti per il controllo di accesso: autorizzazioni delegate o autorizzazioni dell'applicazione. L'applicazione ISV deve usare uno dei modelli di autorizzazione. Le autorizzazioni delegate offrono un controllo granulare sugli oggetti specifici in Endpoint Manager a cui l'applicazione ha accesso, ma richiede che un amministratore acceda con le proprie credenziali. Per confronto, le autorizzazioni dell'applicazione consentono all'app isv di accedere o controllare classi di dati e oggetti, anziché singoli oggetti specifici, ma non richiede che un utente accinga l'accesso.

Oltre a creare l'applicazione come applicazione a tenant singolo o multi-tenant (preferito), è necessario dichiarare le autorizzazioni delegate o dell'applicazione richieste dall'applicazione per accedere alle informazioni di Endpoint Manager ed eseguire azioni su Endpoint Manager. Per informazioni introduttive sulle autorizzazioni, vedere Avvio rapido: Configurare un'app per accedere a un'API Web.

Microsoft Defender per IoT

Le architetture di rete della tecnologia operativa (OT) spesso differiscono dall'infrastruttura IT tradizionale, usando tecnologie uniche con protocolli proprietari. I dispositivi OT possono anche avere piattaforme obsolete con connettività e potenza limitate o requisiti di sicurezza specifici ed esposizione univoca agli attacchi fisici.

Distribuire Microsoft Defender per IoT per applicare principi di attendibilità zero alla rete OT, monitorando il traffico per comportamenti anomali o non autorizzati quando il traffico attraversa siti e zone. Controllare le minacce e le vulnerabilità specifiche dei dispositivi OT, riducendo i rischi rilevati.

Velocizzare le operazioni condividendo i dati di Defender per IoT nel Centro operazioni di sicurezza (SOC) e in altre parti dell'organizzazione. Eseguire l'integrazione con servizi Microsoft, ad esempio Microsoft Sentinel e Defender per endpoint o altri servizi partner, inclusi i sistemi SIEM e di ticketing. Ad esempio:

Inoltrare i dati degli avvisi locali direttamente ai SIEM, ad esempio Splunk, IBM QRadar e altro ancora. Splunk e IBM QRadar supportano anche l'inserimento dell'hub eventi, che è possibile usare per inoltrare gli avvisi cloud da Defender per IoT.

Eseguire l'integrazione con Operational Technology Manager di ServiceNow per importare i dati di Defender per IoT in ServiceNow e azioni basate sui rischi con il contesto del processo di produzione.

Per altre informazioni, vedi:

- Introduzione al monitoraggio della sicurezza OT

- Zero Trust e le reti OT

- Monitorare con Zero Trust

- Catalogo di integrazione di Defender per IoT