Elenco di controllo RaMP: convalidare in modo esplicito l'attendibilità per tutte le richieste di accesso

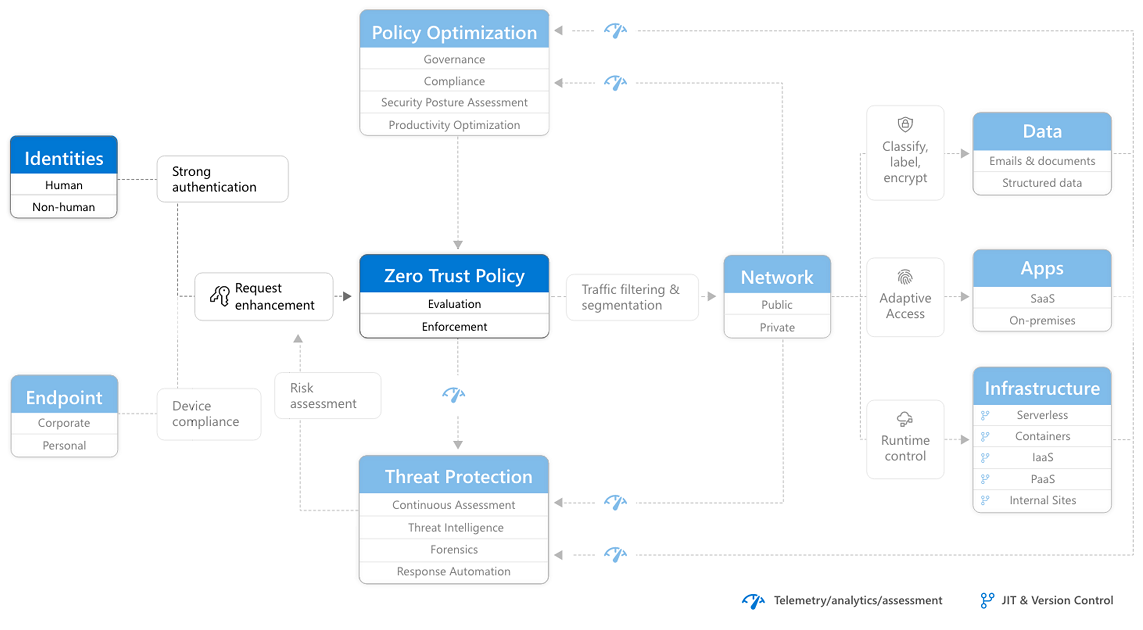

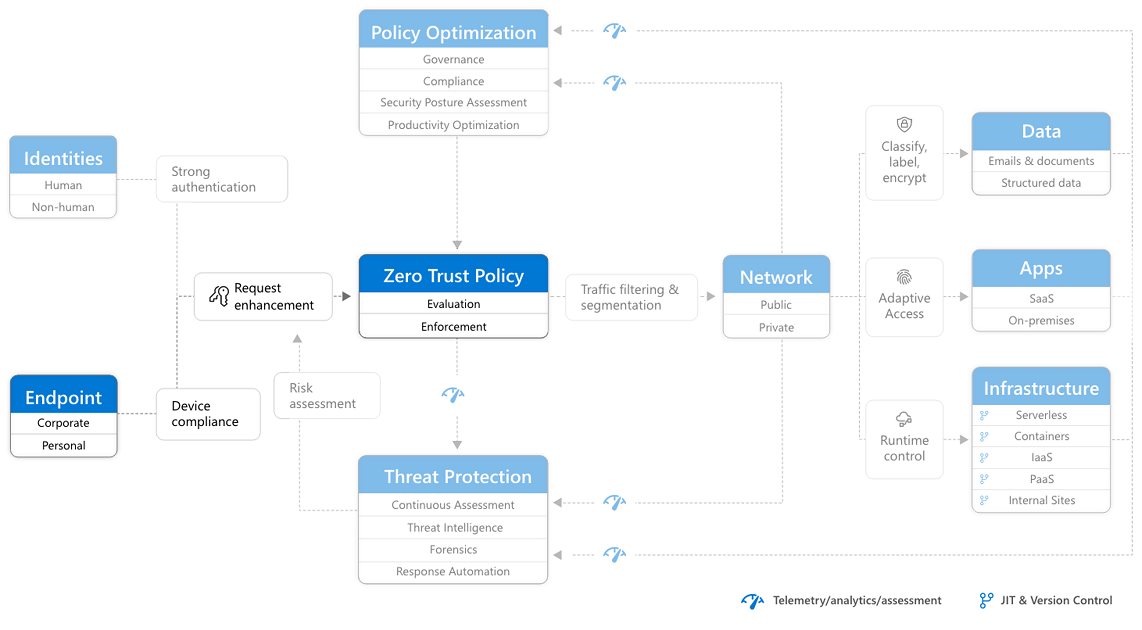

Questo elenco di controllo RaMP (Rapid Modernization Plan) consente di stabilire un perimetro di sicurezza per le applicazioni cloud e i dispositivi mobili che usano l'identità come piano di controllo e convalida in modo esplicito l'attendibilità per gli account utente e i dispositivi prima di consentire l'accesso, sia per le reti pubbliche che private.

Per essere produttivi, i dipendenti (utenti) devono essere in grado di usare:

- Le credenziali dell'account per verificare la propria identità.

- L'endpoint (dispositivo), ad esempio un PC, un tablet o un telefono.

- Le applicazioni a cui sono state fornite per svolgere il proprio lavoro.

- Una rete in cui il traffico passa tra dispositivi e applicazioni, sia in locale che nel cloud.

Ognuno di questi elementi è il bersaglio degli utenti malintenzionati e deve essere protetto con il principio centrale "mai attendibile, sempre verificare" di Zero Trust.

Questo elenco di controllo include l'uso di Zero Trust per convalidare in modo esplicito l'attendibilità per tutte le richieste di accesso per:

Dopo aver completato questo lavoro, questa parte dell'architettura Zero Trust sarà stata compilata.

Identità

Verificare e proteggere ogni identità con autenticazione avanzata nell'intero patrimonio digitale con Microsoft Entra ID, una soluzione completa di gestione delle identità e degli accessi con sicurezza integrata che connette centinaia di milioni di persone alle app, ai dispositivi e ai dati ogni mese.

Responsabilità dei membri del programma e del progetto

Questa tabella descrive la protezione complessiva degli account utente in termini di gerarchia di gestione del progetto di gestione del programma di sponsorizzazione per determinare e guidare i risultati.

| Lead | Proprietario | Responsabilità |

|---|---|---|

| CISO, CIO o Director of Identity Security | Sponsorizzazione dei dirigenti | |

| Responsabile del programma da Identity Security o Identity Architect | Guidare i risultati e la collaborazione tra team | |

| Security Architect | Consigliare su configurazione e standard | |

| Identity Security o Identity Architect | Implementare le modifiche di configurazione | |

| Amministratore identità | Aggiornare gli standard e i documenti dei criteri | |

| Governance della sicurezza o amministratore delle identità | Monitorare per garantire la conformità | |

| Team di formazione utenti | Assicurarsi che le linee guida per gli utenti riflettano gli aggiornamenti dei criteri |

Obiettivi di distribuzione

Soddisfare questi obiettivi di distribuzione per proteggere le identità con privilegi con Zero Trust.

| Fatto | Obiettivo di distribuzione | Proprietario | Documentazione |

|---|---|---|---|

| 1. Distribuire l'accesso con privilegi protetti per proteggere gli account utente amministrativi. | Implementatore IT | Protezione dell'accesso con privilegi per le distribuzioni ibride e cloud in Microsoft Entra ID | |

| 2. Distribuire Microsoft Entra Privileged Identity Management (PIM) per un processo di approvazione JIT limitato al tempo per l'uso di account utente con privilegi. | Implementatore IT | Pianificare una distribuzione di Privileged Identity Management |

Soddisfare questi obiettivi di distribuzione per proteggere le identità utente con Zero Trust.

| Fatto | Obiettivo di distribuzione | Proprietario | Documentazione |

|---|---|---|---|

| 1. Abilitare la reimpostazione della password self-service (SSPR), che offre funzionalità di reimpostazione delle credenziali | Implementatore IT | Pianificare una distribuzione di reimpostazione della password self-service di Microsoft Entra | |

| 2. Abilitare l'autenticazione a più fattori (MFA) e selezionare i metodi appropriati per MFA | Implementatore IT | Pianificare una distribuzione dell'autenticazione a più fattori Di Microsoft Entra | |

| 3. Abilitare la registrazione utente combinata per la directory per consentire agli utenti di registrarsi per la reimpostazione della password self-service e L'autenticazione a più fattori in un unico passaggio | Implementatore IT | Abilitare la registrazione combinata delle informazioni di sicurezza in Microsoft Entra ID | |

| 4. Configurare un criterio di accesso condizionale per richiedere la registrazione MFA. | Implementatore IT | Procedura: Configurare i criteri di registrazione dell'autenticazione a più fattori di Microsoft Entra | |

| 5. Abilitare i criteri basati sui rischi per l'utente e l'accesso per proteggere l'accesso degli utenti alle risorse. | Implementatore IT | Procedura: configurare e abilitare i criteri di rischio | |

| 6. Rilevare e bloccare le password vulnerabili note e le relative varianti e bloccare termini deboli aggiuntivi specifici dell'organizzazione. | Implementatore IT | Eliminare le password dannose usando la protezione password di Microsoft Entra | |

| 7. Distribuire Microsoft Defender per identità ed esaminare e attenuare eventuali avvisi aperti (in parallelo con le operazioni di sicurezza). | Team di operazioni per la sicurezza | Microsoft Defender per identità | |

| 8. Distribuire credenziali senza password. | Implementatore IT | Pianificare una distribuzione dell'autenticazione senza password in Microsoft Entra ID |

È stata creata la sezione Identità dell'architettura Zero Trust.

Endpoint

Assicurarsi lo stato di conformità e integrità prima di concedere l'accesso agli endpoint (dispositivi) e ottenere visibilità su come accedono alla rete.

Responsabilità dei membri del programma e del progetto

Questa tabella descrive la protezione complessiva degli endpoint in termini di gerarchia di gestione di sponsorizzazione/programma/gestione dei progetti per determinare e guidare i risultati.

| Lead | Proprietario | Responsabilità |

|---|---|---|

| CISO, CIO o Director of Identity Security | Sponsorizzazione dei dirigenti | |

| Responsabile del programma da Identity Security o Identity Architect | Guidare i risultati e la collaborazione tra team | |

| Security Architect | Consigliare su configurazione e standard | |

| Identity Security o un architetto della sicurezza dell'infrastruttura | Implementare le modifiche di configurazione | |

| Amministratore della gestione dei dispositivi mobili (MDM) | Aggiornare gli standard e i documenti dei criteri | |

| Governance della sicurezza o amministratore MDM | Monitorare per garantire la conformità | |

| Team di formazione utenti | Assicurarsi che le linee guida per gli utenti riflettano gli aggiornamenti dei criteri |

Obiettivi di distribuzione

Soddisfare questi obiettivi di distribuzione per proteggere gli endpoint (dispositivi) con Zero Trust.

| Fatto | Obiettivo di distribuzione | Proprietario | Documentazione |

|---|---|---|---|

| 1. Registrare i dispositivi con Microsoft Entra ID. | Amministratore MDM | Identità dei dispositivi | |

| 2. Registrare i dispositivi e creare profili di configurazione. | Amministratore MDM | Panoramica della gestione dei dispositivi | |

| 3. Connettere Defender per endpoint a Intune (in parallelo con le operazioni di sicurezza). | Amministratore della sicurezza delle identità | Configurare Microsoft Defender per endpoint in Intune | |

| 4. Monitorare la conformità del dispositivo e il rischio per l'accesso condizionale. | Amministratore della sicurezza delle identità | Usare i criteri di conformità per configurare regole per i dispositivi gestiti con Intune | |

| 5. Implementare una soluzione di protezione delle informazioni di Microsoft Purview e integrarsi con i criteri di accesso condizionale. | Amministratore della sicurezza delle identità | Usare le etichette di riservatezza per proteggere il contenuto |

A questo punto è stata compilata la sezione Endpoint dell'architettura Zero Trust.

App

Poiché le app vengono usate da utenti malintenzionati per infiltrarsi nell'organizzazione, è necessario assicurarsi che le app usino servizi, ad esempio Microsoft Entra ID e Intune, che forniscono protezione Zero Trust o sono protetti da attacchi.

Responsabilità dei membri del programma e del progetto

Questa tabella descrive un'implementazione Zero Trust per le app in termini di gerarchia di gestione di sponsorizzazione/programma/gestione dei progetti per determinare e guidare i risultati.

| Lead | Proprietario | Responsabilità |

|---|---|---|

| CISO, CIO o Director of Application Security | Sponsorizzazione dei dirigenti | |

| Responsabile del programma dalla gestione delle app | Guidare i risultati e la collaborazione tra team | |

| Identity Architect | Consigliare la configurazione di Microsoft Entra per le app Aggiornare gli standard di autenticazione per le app locali |

|

| Progettista per sviluppatori | Consigliare la configurazione e gli standard per le app locali e cloud interne | |

| Architetto di rete | Implementare le modifiche di configurazione della VPN | |

| Cloud Network Architect | Implementare Microsoft Entra Application Proxy | |

| Governance della sicurezza | Monitorare per garantire la conformità |

Obiettivi di distribuzione

Soddisfare questi obiettivi di distribuzione per garantire la protezione Zero Trust per le app cloud Microsoft, le app SaaS di terze parti, le app PaaS personalizzate e le app locali.

| Fatto | Tipo di utilizzo di app o app | Obiettivi di distribuzione | Proprietario | Documentazione |

|---|---|---|---|---|

| App SaaS di terze parti e app PaaS personalizzate registrate con Microsoft Entra ID | La registrazione dell'app Microsoft Entra usa l'autenticazione, la certificazione e i criteri di consenso delle app di Microsoft Entra. Usare i criteri di accesso condizionale di Microsoft Entra e i criteri MAM di Intune e i criteri di protezione delle applicazioni (APP) per consentire l'utilizzo delle app. |

Identity Architect | Gestione delle applicazioni in Microsoft Entra ID | |

| App cloud abilitate e registrate in Microsoft Entra ID, Google e Salesforce | Usare la governance delle app in Microsoft Defender per il cloud App per la visibilità del comportamento delle app, la governance con l'applicazione dei criteri e il rilevamento e la correzione degli attacchi basati su app. | Ingegnere della sicurezza | Sintesi | |

| App SaaS di terze parti e app PaaS personalizzate non registrate con Microsoft Entra ID | Registrarli con Microsoft Entra ID per l'autenticazione, la certificazione e i criteri di consenso delle app. Usare i criteri di accesso condizionale di Microsoft Entra e i criteri MAM e APP di Intune. |

Progettista di app | Integrazione di tutte le app con Microsoft Entra ID | |

| Utenti locali che accedono alle applicazioni locali, incluse le applicazioni in esecuzione in server locali e basati su IaaS | Assicurarsi che le app supportino protocolli di autenticazione moderni, ad esempio OAuth/OIDC e SAML. Contattare il fornitore dell'applicazione per gli aggiornamenti per proteggere l'accesso utente. | Identity Architect | Vedere la documentazione del fornitore | |

| Utenti remoti che accedono alle applicazioni locali tramite una connessione VPN | Configurare l'appliance VPN in modo che usi l'ID Microsoft Entra come provider di identità | Architetto di rete | Vedere la documentazione del fornitore | |

| Utenti remoti che accedono alle applicazioni Web locali tramite una connessione VPN | Pubblicare le applicazioni tramite il proxy dell'applicazione Microsoft Entra. Gli utenti remoti devono accedere solo all'applicazione pubblicata, indirizzata al server Web locale tramite un connettore proxy dell'applicazione. Le connessioni sfruttano l'autenticazione avanzata di Microsoft Entra e limitano gli utenti e i propri dispositivi per accedere a una singola applicazione alla volta. Al contrario, l'ambito di una tipica VPN di accesso remoto è costituito da tutte le posizioni, i protocolli e le porte dell'intera rete locale. |

Cloud Network Architect | Accesso remoto alle applicazioni locali con il proxy dell'applicazione Microsoft Entra |

Dopo aver completato questi obiettivi di distribuzione, si creerà la sezione App dell'architettura Zero Trust.

Rete

Il modello Zero Trust presuppone la violazione e verifica ogni richiesta come se abbia avuto origine da una rete non controllata. Anche se si tratta di una pratica comune per le reti pubbliche, si applica anche alle reti interne dell'organizzazione che vengono in genere firewallte da Internet pubblico.

Per rispettare Zero Trust, l'organizzazione deve risolvere le vulnerabilità di sicurezza nelle reti pubbliche e private, sia in locale che nel cloud, e assicurarsi di verificare in modo esplicito, usare l'accesso con privilegi minimi e presupporre la violazione. I dispositivi, gli utenti e le app non devono essere intrinsecamente attendibili perché si trovano nelle reti private.

Responsabilità dei membri del programma e del progetto

Questa tabella descrive un'implementazione Zero Trust per le reti pubbliche e private in termini di gerarchia di gestione di sponsorizzazione/programma/gestione dei progetti per determinare e guidare i risultati.

| Lead | Proprietario | Responsabilità |

|---|---|---|

| CISO, CIO o Director of Network Security | Sponsorizzazione dei dirigenti | |

| Responsabile del programma dalla leadership di rete | Guidare i risultati e la collaborazione tra team | |

| Security Architect | Consigliare la configurazione e gli standard dei criteri di accesso e crittografia | |

| Architetto di rete | Consigli sulle modifiche all'architettura di rete e al filtro del traffico | |

| Ingegneri di rete | Modifiche alla configurazione della segmentazione di progettazione | |

| Implementatori di rete | Modificare la configurazione delle apparecchiature di rete e aggiornare i documenti di configurazione | |

| Governance della rete | Monitorare per garantire la conformità |

Obiettivi di distribuzione

Soddisfare questi obiettivi di distribuzione per garantire la protezione Zero Trust per le reti pubbliche e private, sia per il traffico locale che per il traffico basato sul cloud. Questi obiettivi possono essere eseguiti in parallelo.

| Fatto | Obiettivo di distribuzione | Proprietario | Documentazione |

|---|---|---|---|

| Richiedere la crittografia per tutte le connessioni al traffico, inclusi i componenti IaaS e tra utenti e app locali. | Security Architect | Componenti IaaS di Azure IPsec per dispositivi Windows locali |

|

| Limitare l'accesso ai dati e alle applicazioni critiche in base ai criteri (identità utente o dispositivo) o al filtro del traffico. | Architetto della sicurezza o Architetto di rete | Criteri di accesso per Defender per il cloud App controllo app per l'accesso condizionale Windows Firewall per dispositivi Windows |

|

| Distribuire la segmentazione di rete locale con controlli del traffico in ingresso e in uscita con micro-perimetri e micro-segmentazione. | Network Architect o Network Engineer | Vedere la documentazione relativa alla rete locale e ai dispositivi perimetrali. | |

| Usare il rilevamento delle minacce in tempo reale per il traffico locale. | Analisti secops | Protezione dalle minacce di Windows Microsoft Defender per endpoint |

|

| Distribuire la segmentazione della rete cloud con controlli del traffico in ingresso e in uscita con micro-perimetri e micro segmentazione. | Network Architect o Network Engineer | Raccomandazioni per la rete e la connettività | |

| Usare il rilevamento delle minacce in tempo reale per il traffico cloud. | Network Architect o Network Engineer | Firewall di Azure filtro basato sull'intelligence sulle minacce Firewall di Azure Sistema di rilevamento e prevenzione delle intrusioni di rete Premium (IDPS) |

Dopo aver completato questi obiettivi di distribuzione, si creerà la sezione Rete dell'architettura Zero Trust.

Passaggio successivo

Continuare l'iniziativa di accesso e produttività degli utenti con Dati, Conformità e Governance.