Collegare istanze di SQL Server ad Azure Arc su larga scala con uno script

Si applica a: SQL Server

Importante

Azure Arc installa in automatico l'estensione Azure per SQL Server quando in un server connesso ad Azure Arc è installato SQL Server. Tutte le risorse dell'istanza di SQL Server vengono create in automatico in Azure, fornendo una piattaforma di gestione centralizzata per tutte le istanze di SQL Server.

Per connettere automaticamente le istanze di SQL Server, vedere Connettere automaticamente SQL Server ad Azure Arc.

Usare il metodo in questo articolo, se il server è già connesso ad Azure, ma l'estensione di Azure per SQL Server non viene implementata automaticamente.

Se l'estensione viene implementata utilizzando questo metodo, viene creato un tag ArcSQLServerExtensionDeployment = Disabled sulla risorsa computer Arc.

Questo articolo descrive come collegare più istanze di SQL Server installate su molteplici computer Windows o Linux ad Azure Arc come singola attività con uno script. Dopo che i computer sono collegati ad Azure, Azure Arc installa automaticamente l'estensione di Azure per SQL Server. Per ulteriori informazioni, vedi Collegare in automatico SQL Server ad Azure Arc.

Per un'esperienza ottimale, usa Microsoft Entra ID. Tramite Microsoft Entra ID puoi definire un’entità servizio. L'entità servizio è un'identità di gestione limitata speciale, alla quale viene concessa solo l'autorizzazione minima necessaria per collegare i computer ad Azure e per creare risorse di Azure per il server abilitato per Azure Arc e per SQL Server abilitato per Azure Arc.

Prima di iniziare, esamina i prerequisiti e accertati di aver creato un ruolo personalizzato che soddisfa le autorizzazioni necessarie.

Connettere più istanze

Azure PowerShell deve essere installato in ogni computer.

Creare l'entità servizio. Utilizzare il cmdlet

New-AzADServicePrincipal. Verificare di archiviare l'output in una variabile. In caso contrario non sarà possibile recuperare la password necessaria successivamente.$sp = New-AzADServicePrincipal -DisplayName "Arc-for-servers" -Role <your custom role> $spConcedere all'entità servizio le autorizzazioni per accedere a Microsoft Graph.

Nota

- Quando si crea un'entità servizio, è necessario essere un proprietario o un amministratore Accesso utente nella sottoscrizione che si vuole usare per l'onboarding. Se non si hanno autorizzazioni sufficienti per creare assegnazioni di ruolo, l'entità servizio potrebbe essere creata, ma non sarà in grado di eseguire l'onboarding dei computer. Le istruzioni per creare un ruolo personalizzato sono disponibili in prerequisiti.

Recuperare la password archiviata nella variabile

$sp:$credential = New-Object pscredential -ArgumentList "temp", $sp.PasswordCredentials.SecretText $credential.GetNetworkCredential().passwordRecuperare il valore dell'ID tenant dell'entità servizio:

$tenantId= (Get-AzContext).Tenant.IdCopiare e salvare i valori di password, ID applicazione e ID tenant usando le procedure di sicurezza appropriate. Se si dimentica o si perde la password dell'entità servizio, è possibile reimpostarla usando il cmdlet

New-AzADSpCredential.Nota

Si noti che Azure Arc per server non supporta attualmente l'accesso con un certificato, pertanto l'entità servizio deve avere un segreto con cui eseguire l'autenticazione.

Scaricare lo script di PowerShell dal portale seguendo le istruzioni riportate in Connettere l'istanza SQL Server ad Azure Arc.

Aprire lo script in un'istanza di amministrazione di PowerShell ISE e sostituire le variabili di ambiente seguenti usando i valori generati durante il provisioning dell'entità servizio descritto in precedenza. Queste variabili sono inizialmente vuote.

$servicePrincipalAppId="{serviceprincipalAppID}" $servicePrincipalSecret="{serviceprincipalPassword}" $servicePrincipalTenantId="{serviceprincipalTenantId}"Esegui lo script in ogni computer obiettivo.

Verificare che l'onboarding sia riuscito

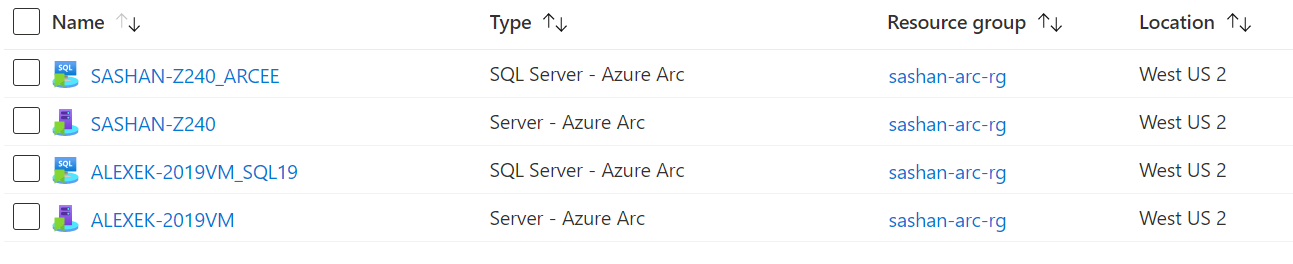

Dopo aver connesso le istanze di SQL Server ad Azure, passare al portale di Azure e visualizzare le risorse di Azure Arc appena create. Entro circa 1 minuto verrà visualizzata una nuova risorsa Server - Azure Arc per ogni computer connesso e una nuova risorsa SQL Server - Azure Arc per ogni istanza di SQL Server registrata. Se queste risorse non vengono create, significa che si è verificato un problema durante il processo di installazione e attivazione dell'estensione. Per scoprire le opzioni per la risoluzione dei problemi, vedere Risolvere i problemi relativi all'estensione Azure per SQL Server.

Passaggi successivi

- Informazioni su come configurare l'istanza di SQL Server per il controllo di funzionamento periodico dell'ambiente con valutazione delle procedure consigliate

- Informazioni su come usare Microsoft Defender per il cloud per proteggere SQL Server con abilitazione di Azure Arc

- Problemi noti: SQL Server abilitato da Azure Arc