Sicurezza

Le organizzazioni sanitarie archiviano informazioni personali e potenzialmente riservate dei clienti. Gli istituti finanziari archiviano numeri di conti, saldi e cronologie delle transazioni. I rivenditori archiviano cronologie degli acquisti, informazioni sugli account e dati demografici dei clienti. Un evento imprevisto per la sicurezza può esporre questi dati sensibili, causando disagi personali o danni finanziari. Come è possibile garantire l'integrità dei dati dei clienti e garantire che i sistemi siano sicuri?

In questa unità vengono illustrati gli elementi importanti del pilastro della sicurezza.

Che cos'è la sicurezza?

La sicurezza riguarda, in definitiva, la protezione dei dati che l'organizzazione usa, archivia e trasmette. I dati archiviati o gestiti dall'organizzazione sono il fulcro degli asset a protezione diretta. Può trattarsi di dati sensibili dei clienti, informazioni finanziarie relative all'organizzazione o dati line-of-business critici che supportano l'organizzazione. È fondamentale proteggere anche l'infrastruttura che contiene i dati e le identità usate per accedervi.

I dati potrebbero essere soggetti a requisiti legali e normativi più rigorosi. Questi requisiti aggiuntivi dipendono dall’area geografica in cui ci si trova, dal tipo di dati archiviati o dal settore in cui opera l'applicazione.

Negli Stati Uniti, ad esempio, il settore sanitario è regolato da una legge nota come Health Insurance Portability and Accountability Act (HIPAA). Nel settore finanziario, il Payment Card Industry Data Security Standard riguarda la gestione dei dati relativi alle carte di credito. Le organizzazioni che archiviano i dati a cui si applicano queste leggi e standard, sono tenuti a garantire che determinate misure di sicurezza siano applicate per la protezione dei dati. In Europa il Regolamento generale sulla protezione dei dati (GDPR) stabilisce le norme per la protezione delle informazioni personali e definisce i diritti individuali in relazione ai dati archiviati. Alcuni paesi/aree geografiche richiedono che determinati tipi di dati non lascino i confini nazionali o dell’area.

Quando si verifica una violazione della sicurezza, possono verificarsi effetti considerevoli sulle finanze e sulla reputazione di organizzazioni e clienti. Una violazione della sicurezza infrange il rapporto di fiducia che i clienti sono disposti a infondere nell'organizzazione e possono influire sulla salute a lungo termine dell'organizzazione.

Difesa avanzata

Un approccio multilivello per proteggere l'ambiente aumenta il comportamento di sicurezza. Questo approccio è comunemente noto come difesa avanzata. I livelli possono essere suddivisi come segue:

- Dati

- Applicazioni

- Macchine virtuali/risorse di calcolo

- Rete

- Perimetro

- Criteri e accesso

- Sicurezza fisica

Ogni livello è incentrato su un'area diversa contro cui possono verificarsi attacchi e crea una profondità di protezione in caso un livello fallisca o un utente malintenzionato riesca a passarlo. Se venisse considerato un solo livello, un utente malintenzionato che riuscisse a superarlo avrebbe libero accesso all'ambiente.

L'uso dei livelli di sicurezza aumenta il numero di operazioni che un utente malintenzionato deve eseguire per riuscire ad accedere ai sistemi e ai dati aziendali. Ogni livello dispone di controlli di sicurezza, tecnologie e funzionalità diversi. Quando si identificano le protezioni da implementare, i costi rappresentano un aspetto importante da considerare. È necessario bilanciare i costi con i requisiti aziendali e il rischio complessivo per l'azienda.

Nessun singolo sistema di sicurezza, controllo o tecnologia protegge completamente l'architettura. La sicurezza non riguarda solo la tecnologia, ma anche le persone e i processi. La creazione di un ambiente che esamina in modo olistico la sicurezza e la rende un requisito per impostazione predefinita consente di garantire che l'organizzazione sia il più sicura possibile.

Garantire la protezione dagli attacchi comuni

A ogni livello, esistono alcuni attacchi comuni da cui è necessario proteggersi. L'elenco seguente non è esaustivo, ma può fornire un'idea del modo in cui ogni livello può venire attaccato e dei tipi di protezione che può essere necessario implementare.

Livello dati: l'esposizione di una chiave di crittografia o l'uso della crittografia debole può lasciare i dati vulnerabili se si verifica un accesso non autorizzato.

Livello applicazione: l'aggiunta e l'esecuzione di malware sono le caratteristiche distintive degli attacchi del livello applicazione. Gli attacchi più comuni sono gli attacchi SQL injection e gli attacchi tramite script da altri siti (XSS).

Livello macchina virtuale/calcolo: il malware è un metodo molto usato per attaccare un ambiente e consiste nell'esecuzione di codice dannoso per compromettere un sistema. Dopo che il malware si è inserito in un sistema, possono verificarsi ulteriori attacchi che potrebbero portare a un'esposizione delle credenziali e allo spostamento laterale in tutto l'ambiente.

Livello di rete: sfruttare le porte aperte a Internet non necessarie è un metodo comune di attacco. Le porte aperte possono includere anche l'apertura dei protocolli SSH o RDP alle macchine virtuali. Con questi protocolli aperti, gli utenti malintenzionati possono eseguire attacchi di forza bruta per accedere ai sistemi aziendali.

Livello perimetrale: gli attacchi Denial of Service (DoS) spesso si verificano a questo livello. Questi attacchi cercano di sovraccaricare le risorse di rete, obbligandole a passare offline o rendendole incapaci di rispondere alle richieste legittime.

Criteri e livello di accesso: questo livello è la posizione in cui si verifica l'autenticazione per l'applicazione. Questo livello può includere protocolli di autenticazione moderni, come OpenID Connect, OAuth o l'autenticazione basata su Kerberos, ad esempio Active Directory. A questo livello, l'esposizione delle credenziali rappresenta un rischio ed è importante limitare le autorizzazioni delle identità. È anche opportuno implementare un sistema di monitoraggio che individui i possibili account compromessi, ad esempio gli accessi da posizioni insolite.

Livello fisico: a questo livello possono verificarsi accessi non autorizzati alle strutture tramite metodi come la progettazione di ingressi e il furto dei badge di sicurezza.

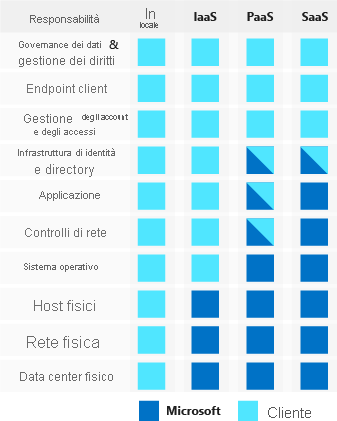

Responsabilità condivisa della sicurezza

Rivedendo il modello di responsabilità condivisa, è possibile incorniciare nuovamente questo modello nel contesto della sicurezza. A seconda del tipo di servizio selezionato, alcune protezioni di sicurezza vengono integrate nel servizio, mentre altre rimangono responsabilità degli utenti. È necessario valutare attentamente i servizi e le tecnologie selezionati per assicurarsi di fornire i controlli di sicurezza appropriati per l'architettura.