Raccomandazioni per l'uso di sottoscrizioni e gruppi di gestione

Alcune procedure di Desktop virtuale Azure, ad esempio l'installazione di Office in un'immagine del disco rigido virtuale master, presuppongono che si disponga dell'accesso con privilegi elevati alla macchina virtuale, indipendentemente dal fatto che sia stato effettuato il provisioning in Azure o nella console di gestione di Hyper-V.

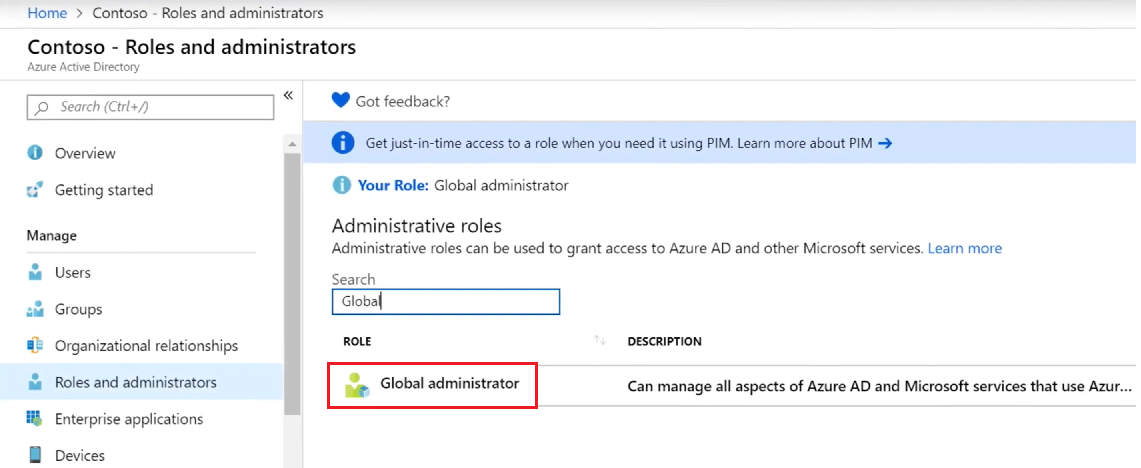

Come amministratore globale in Microsoft Entra ID, potrebbe non essere disponibile l'accesso a tutte le sottoscrizioni e i gruppi di gestione nella directory. Di seguito sono riportati i metodi per elevare i privilegi di accesso a tutte le sottoscrizioni e a tutti i gruppi di gestione.

Motivi per cui può essere necessario elevare i privilegi di accesso

Per consentire l'accesso con privilegi elevati, gli amministratori globali devono considerare gli scenari seguenti.

- Ottenere nuovamente l'accesso a una sottoscrizione o a un gruppo di gestione di Azure quando un utente ha perso l'accesso.

- Concedere a un altro utente o a se stesso l'accesso a una sottoscrizione o a un gruppo di gestione di Azure.

- Visualizzare tutte le sottoscrizioni o tutti i gruppi di gestione di Azure in un'organizzazione.

- Concedere a un'app di automazione (come un'app di fatturazione o di controllo) l'accesso a tutte le sottoscrizioni o a tutti i gruppi di gestione di Azure.

Come funziona l'elevazione dei privilegi di accesso?

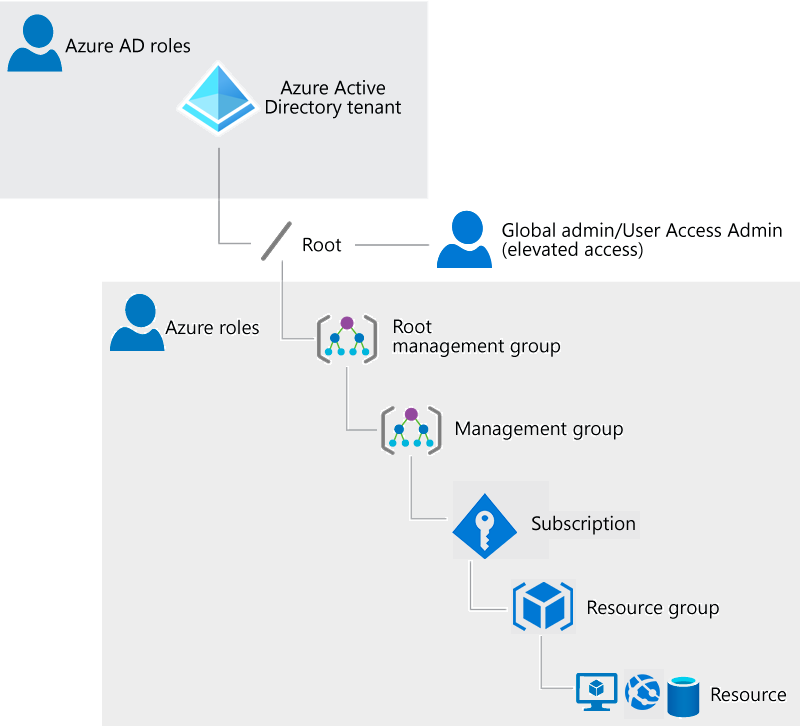

Microsoft Entra ID e le risorse di Azure sono protette in modo indipendente l'uno dalle altre.

Le assegnazioni di ruolo di Microsoft Entra non concedono l'accesso alle risorse di Azure e le assegnazioni di ruolo di Azure non concedono l'accesso a Microsoft Entra ID. Tuttavia, gli amministratori globali in Microsoft Entra ID, possono assegnare a sé stessi l'accesso a tutte le sottoscrizioni e i gruppi di gestione di Azure nella directory. Usare questa funzionalità se non si ha accesso alle risorse della sottoscrizione di Azure. Ad esempio, per le macchine virtuali o gli account di archiviazione, è possibile usare i privilegi di amministratore globale per ottenere l'accesso a tali risorse.

Quando si elevano i privilegi di accesso, si viene assegnati al ruolo Amministratore Accesso utenti nell'ambito radice (/). Questo consente di visualizzare tutte le risorse e assegnare l'accesso in qualsiasi sottoscrizione o gruppo di gestione nella directory. Le assegnazioni di ruolo Amministratore accessi utente possono essere rimosse usando Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST.

L'accesso con privilegi elevati dovrebbe essere rimosso una volta apportate le modifiche necessarie nell'ambito radice.

Elevare l'accesso per un Amministratore globale

Seguire questa procedura per eseguire con privilegi elevati l'accesso per un amministratore globale usando il portale di Azure.

- È possibile accedere al portale di Azure o all'interfaccia di amministrazione di Microsoft Entra come amministratore globale.

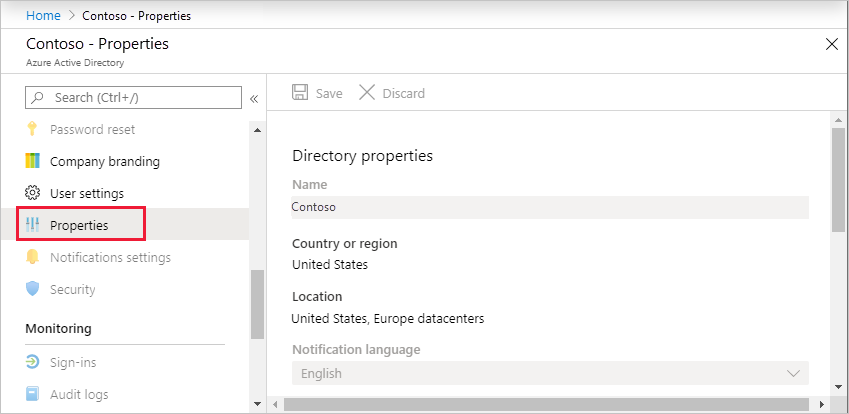

- Aprire ID Microsoft Entra.

- In Gestione selezionare Proprietà.

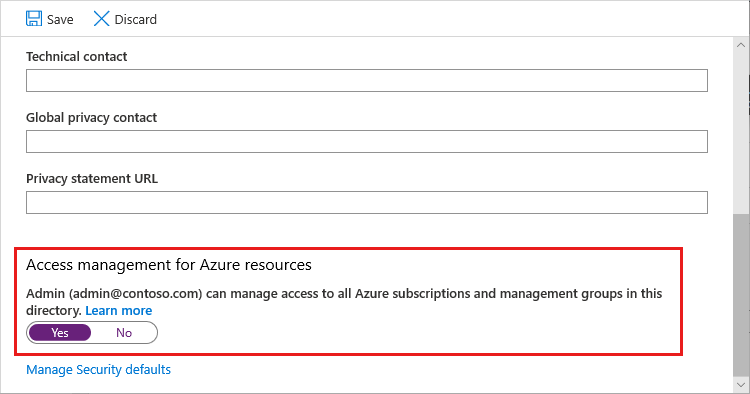

- In Gestione degli accessi per le risorse di Azure impostare l'interruttore su Sì.

Quando si imposta l'interruttore su Sì, si viene assegnati al ruolo Amministratore Accesso utenti nel controllo degli accessi in base al ruolo di Azure nell'ambito radice (/). In questo modo si concede l'autorizzazione per assegnare ruoli in tutte le sottoscrizioni e i gruppi di gestione di Azure associati alla directory di Microsoft Entra. Questo interruttore è disponibile solo per gli utenti a cui è stato assegnato il ruolo di amministratore globale in Microsoft Entra ID.

Quando si imposta l'interruttore su No, il ruolo Amministratore Accesso utenti nel controllo degli accessi in base al ruolo di Azure viene rimosso dall'account utente. Non è più possibile assegnare ruoli in tutte le sottoscrizioni e i gruppi di gestione di Azure associati a questa directory di Microsoft Entra. È possibile visualizzare e gestire solo le sottoscrizioni e i gruppi di gestione di Azure ai quali si ha accesso.

- Fare clic su Salva per salvare l'impostazione.

Questa impostazione non è una proprietà globale e si applica solo all'utente attualmente connesso. Non è possibile elevare i privilegi di accesso per tutti i membri del ruolo Amministratore globale.

- Disconnettersi e accedere nuovamente per aggiornare l'accesso.

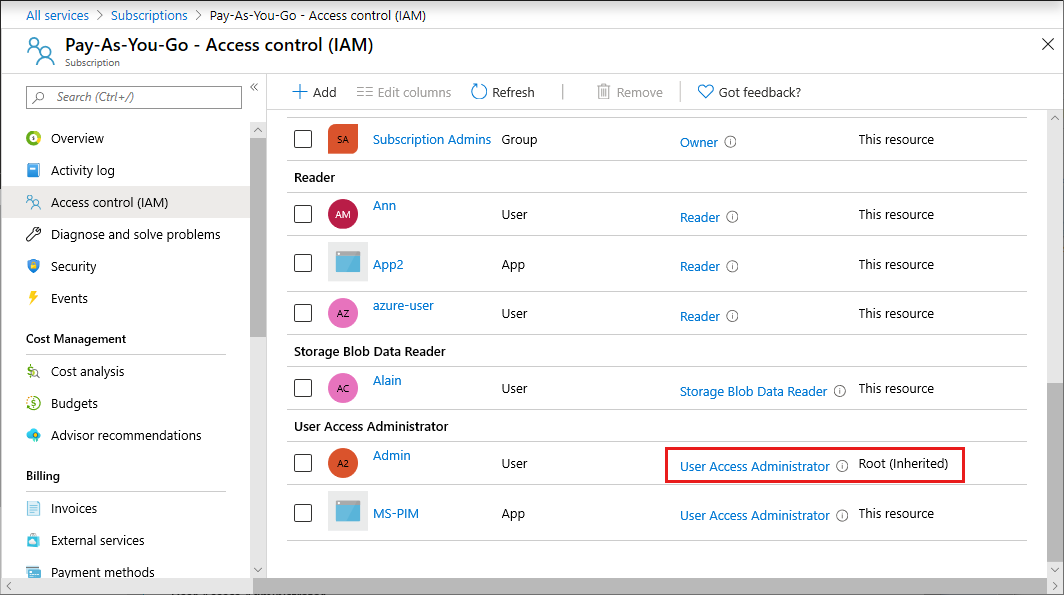

A questo punto dovrebbe essere disponibile l'accesso a tutti i gruppi di gestione e le sottoscrizioni nella directory. Quando si visualizza il riquadro Controllo di accesso (IAM), si noterà che è stato assegnato il ruolo Amministratore Accesso utenti nell'ambito radice.

- Apportare le modifiche necessarie per consentire l'accesso con privilegi elevati.

Rimuovere l'accesso con privilegi elevati

Per rimuovere un'assegnazione di ruolo Amministratore Accesso utenti nell'ambito radice (/), seguire questa procedura.

- Accedere con lo stesso utente usato per elevare i privilegi di accesso.

- Nell'elenco di spostamento, fare clic su Microsoft Entra ID quindi su Proprietà.

- Impostare l'interruttore Gestione degli accessi per le risorse di Azure di nuovo su No. Poiché si tratta di un'impostazione per utente, è necessario essere connessi con lo stesso utente usato per elevare i privilegi di accesso.

Se si tenta di rimuovere l'assegnazione di ruolo Amministratore Accesso utenti nel riquadro Controllo di accesso (IAM), verrà visualizzato il messaggio seguente. Per rimuovere l'assegnazione di ruolo, è necessario impostare l'interruttore su No o usare Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST.

- Disconnettersi come amministratore globale.