In che modo funziona Gestione firewall di Azure

In questa unità viene illustrato il funzionamento di Gestione firewall e le attività che è possibile eseguire con esso. Si esamina anche il funzionamento delle regole del criterio firewall. Come descritto in precedenza, il criterio è l'elemento su cui si basa Gestione firewall. I criteri vengono creati e associati alle istanze di Firewall di Azure in hub virtuali protetti o reti virtuali hub.

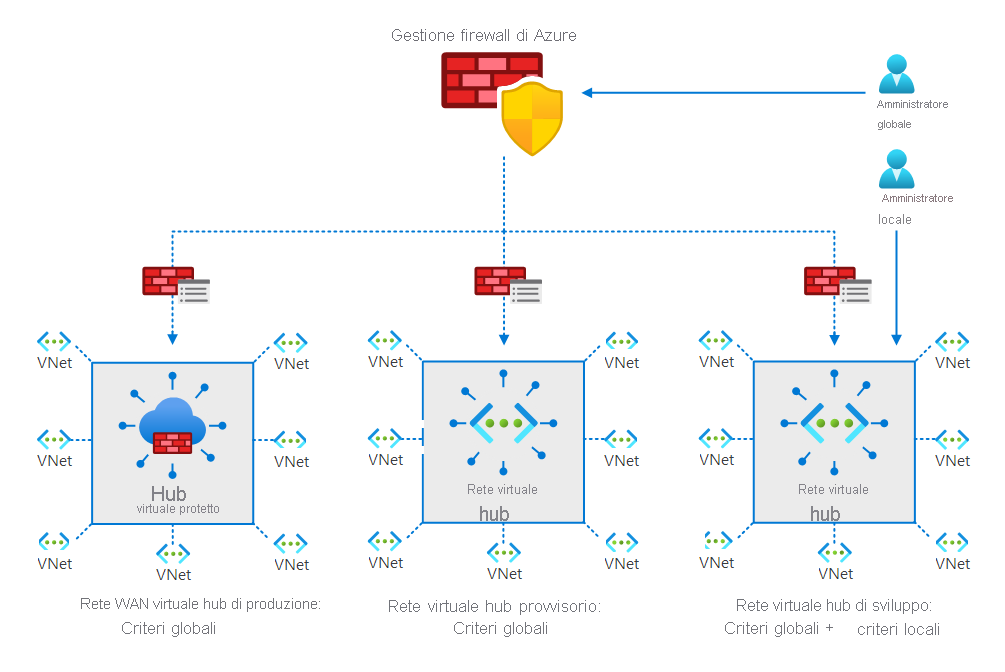

Il diagramma seguente mostra una configurazione tipica. Include un amministratore dell'organizzazione che crea e associa i criteri al livello principale. Questi criteri sono associati sia a un hub virtuale protetto che a due reti virtuali hub. L'amministratore locale può anche configurare e associare i criteri a una delle reti virtuali hub.

I criteri firewall di Azure sono costituiti da regole e impostazioni che controllano il traffico nelle risorse protette. In questa unità si apprenderà:

- Criteri, regole e impostazioni di intelligence sulle minacce di Firewall di Azure.

- Elaborazione delle regole.

- Attività che possono essere eseguite con Gestione firewall.

Definizione di regole per il criterio firewall di Azure

La tabella seguente descrive le impostazioni e le raccolte di regole per il criterio firewall di Azure.

| Raccolta o impostazione di regole | Descrizione |

|---|---|

| Impostazioni dell'intelligence sulle minacce | Abilita il filtro dei criteri di Firewall di Azure in base all'intelligence sulle minacce, in modo da avvisare l'utente in caso di traffico potenzialmente dannoso. Consentono anche di rifiutare il traffico da e verso indirizzi IP e domini noti come dannosi. |

| Raccolta di regole NAT | Consente di configurare le regole di DNAT (Destination Network Address Translation) di Firewall di Azure. Queste regole traslano e filtrano il traffico Internet in ingresso nelle subnet di Azure. |

| Raccolta di regole di rete | Gestisce il traffico non HTTP/S che passa attraverso il firewall. |

| Raccolta di regole dell'applicazione | Gestisce il traffico HTTP/S che passa attraverso il firewall. |

Prima di tutto è necessario decidere quali regole sono necessarie per gestire il traffico. È quindi possibile usare Gestione firewall per creare e configurare i criteri firewall di Azure contenenti queste regole, come illustrato nella figura seguente.

Modalità di elaborazione delle regole

In realtà, una regola NAT è una regola di gestione che indirizza il traffico da indirizzi IP pubblici a privati nelle risorse di Azure. Quando un firewall elabora le regole definite di un criterio, sono le regole di rete e dell'applicazione a determinare se il traffico è consentito. Il processo seguente descrive in che modo queste regole vengono elaborate rispetto al traffico:

Le regole di intelligence sulle minacce vengono elaborate prima delle regole NAT, di rete o dell'applicazione. Quando si stabiliscono le regole, è possibile configurare uno dei due comportamenti seguenti:

- Genera un avviso quando viene attivata la regola (modalità predefinita).

- Attiva un avviso e rifiuta il traffico quando viene attivata la regola.

Successivamente vengono elaborate le regole NAT che determinano la connettività in ingresso alle risorse specificate nelle reti virtuali.

Nota

Se viene trovata una corrispondenza, viene aggiunta in modo implicito una regola di rete corrispondente per consentire il traffico convertito.

- Successivamente vengono applicate le regole di rete. Se una regola di rete corrisponde al traffico, tale regola viene applicata. Non vengono controllate altre regole.

- Se nessuna regola di rete corrisponde e il traffico è HTTP/S, vengono applicate le regole dell'applicazione.

- Se nessuna regola dell'applicazione corrisponde, il traffico viene confrontato con la raccolta di regole dell'infrastruttura.

- Se non vi è ancora alcuna corrispondenza per il traffico, il traffico viene rifiutato in modo implicito.

Nota

Le raccolte di regole dell'infrastruttura definiscono nomi di dominio completi (FQDN) che sono consentiti per impostazione predefinita. Questi FQDN sono specifici di Azure.

Usare Gestione firewall

Gestione firewall consente di:

- Definire le regole per il filtro del traffico tra più istanze di Firewall di Azure in hub virtuali protetti e reti virtuali hub.

- Associare un criterio firewall di Azure a reti virtuali nuove o esistenti. Questa associazione applica criteri firewall coerenti tra più reti virtuali hub.

- Associare un criterio firewall di Azure o un provider del partner di sicurezza ad hub virtuali nuovi o esistenti. Questa associazione applica criteri di sicurezza e routing coerenti tra più hub.

- Associare criteri di Web application firewall a una piattaforma di distribuzione delle applicazioni (il servizio Frontdoor di Azure o il gateway applicazione di Azure).

- Associare le reti virtuali a un piano di protezione DDoS.

Nella figura seguente un amministratore distribuisce un firewall con un criterio firewall per una rete virtuale esistente.