Quando usare il collegamento privato di Azure

Si conosce il collegamento privato e il suo funzionamento. Sono ora necessari alcuni criteri che consentano di valutare se il collegamento privato è una scelta adatta per la propria azienda. Per prendere una decisione, considerare gli obiettivi seguenti:

- Introduzione dei servizi PaaS di Azure nella rete virtuale

- Sicurezza del traffico tra la rete aziendale e il cloud di Azure

- Eliminazione dell'esposizione su Internet per i servizi PaaS

- Accesso alle risorse PaaS di Azure tra reti

- Riduzione del rischio di esfiltrazione di dati

- Offerta ai clienti di un accesso privato ai servizi di Azure creati dall'azienda

Nel quadro della valutazione del collegamento privato di Azure, è noto che Contoso prevede molti di questi obiettivi. Per maggiori dettagli, vedere le sezioni corrispondenti.

Introduzione dei servizi PaaS di Azure nella rete virtuale

A seconda della risorsa e della relativa configurazione, la connessione ai servizi PaaS di Azure può essere complessa. Il collegamento privato riduce tale complessità facendo apparire i servizi di Azure semplicemente come un altro nodo nella rete virtuale di Azure. Con una risorsa di collegamento privato che ora fa parte della rete virtuale, i client possono usare un FQDN relativamente semplice per effettuare la connessione.

Sicurezza del traffico tra la rete aziendale e il cloud di Azure

Ecco uno dei paradossi del cloud computing: perché una macchina virtuale basata sul cloud possa accedere a un servizio nello stesso provider di servizi cloud, la connessione e il traffico devono essere indirizzati all'esterno del cloud. Ciò significa che, sebbene gli endpoint si trovino nel cloud, il traffico deve viaggiare su Internet.

Sfortunatamente, una volta che il traffico lascia il cloud, diventa "pubblico" ed è a rischio. L'elenco di potenziali exploit che gli utenti malintenzionati possono usare per rubare, monitorare o danneggiare il traffico è lungo.

Il collegamento privato elimina il rischio di reindirizzare il traffico in modo che non attraversi Internet. Al contrario, tutto il traffico tra la rete virtuale e una risorsa di collegamento privato si sposta lungo la rete backbone protetta e privata di Microsoft Azure.

Eliminazione dell'esposizione su Internet per i servizi PaaS

La maggior parte delle risorse di Azure PaaS è connessa a Internet. Per impostazione predefinita, queste risorse presentano un endpoint pubblico che offre un indirizzo IP pubblico in modo che i client possano connettersi alla risorsa tramite Internet.

L'endpoint pubblico espone la risorsa a Internet per progettazione. Tuttavia, tale endpoint può anche fungere da punto di attacco per pirati informatici che cercano un modo per infiltrarsi o interferire con il servizio.

Il collegamento privato non esegue alcuna operazione per evitare tali attacchi. Tuttavia, una volta creato un endpoint privato e averne eseguito il mapping alla risorsa di Azure, l'endpoint pubblico della risorsa non è più necessario. Fortunatamente, è possibile configurare la risorsa per disabilitarne l'endpoint pubblico in modo che non sia più attaccabile da Internet.

Accesso alle risorse PaaS di Azure tra reti

Le configurazioni di rete raramente sono costituite da una singola rete virtuale. La maggior parte delle reti include anche uno o entrambi gli elementi seguenti:

Una o più reti con peering connesse tramite il peering di rete virtuale di Azure.

Una o più reti locali connesse mediante peering privato di ExpressRoute o tramite un tunnel VPN.

Senza collegamento privato, queste reti devono creare le proprie connessioni a una risorsa di Azure specifica. Queste connessioni richiedono in genere la rete Internet pubblica. Questo aspetto cambia quando l'endpoint privato esegue il mapping della risorsa di Azure a un indirizzo IP privato nella rete virtuale. Ora tutte le reti con peering possono connettersi direttamente alla risorsa di collegamento privato senza altre configurazioni.

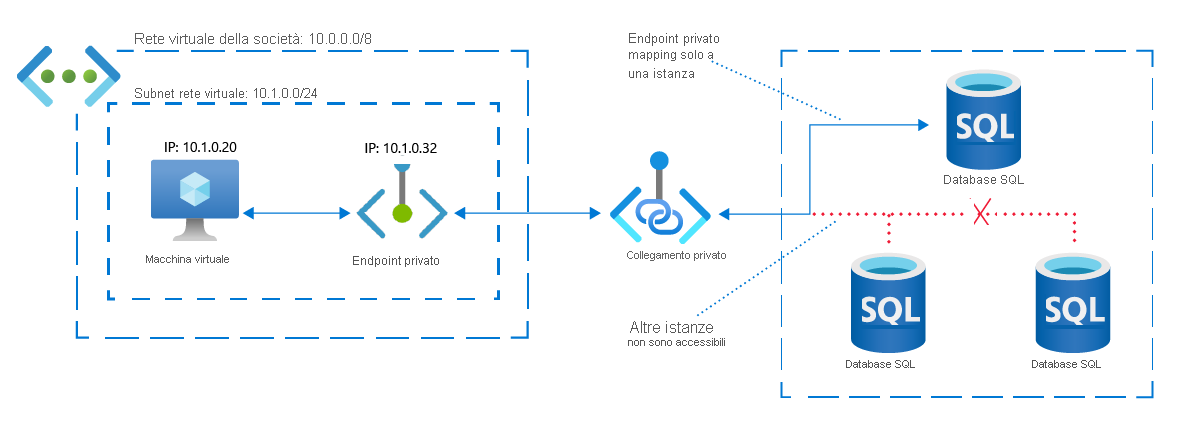

Riduzione del rischio di esfiltrazione di dati

Si supponga che una macchina virtuale nella rete sia connessa a un servizio di Azure. È spesso possibile che un utente della macchina virtuale acceda a più risorse nel servizio di Azure. Ad esempio, se il servizio è Archiviazione di Azure, un utente può accedere a più BLOB, tabelle, file e così via.

Si supponga ora che l'utente sia un Infiltrato malintenzionato che abbia assunto il controllo della macchina virtuale. In questo scenario, l'utente può spostare i dati da lui controllati da una risorsa a un'altra.

Questo scenario è un esempio di esfiltrazione di dati. Il collegamento privato abbassa il rischio di esfiltrazione di dati eseguendo il mapping di un endpoint privato a una singola istanza di una risorsa di Azure. Un utente malintenzionato potrebbe ancora essere in grado di visualizzare i dati, ma non avrebbe modo di copiarli o spostarli in un'altra risorsa.

Offerta ai clienti di un accesso privato ai servizi di Azure creati dall'azienda

Si supponga che l'azienda crei servizi di Azure personalizzati. Chi utilizza tali servizi? Potrebbe trattarsi di qualsiasi utente nell'elenco seguente:

- Utenti che acquistano i prodotti.

- Fornitori o rivenditori della società.

- Dipendenti della società.

Si può affermare che ogni consumer nell'elenco precedente è un cliente del servizio.

C'è un'ottima probabilità che i dati utilizzati e creati da questi clienti siano importanti quanto i dati dell'azienda. Quindi, i dati del cliente meritano lo stesso livello di privacy e sicurezza dei dati aziendali.

Se si ritiene che il collegamento privato sia la scelta migliore per proteggere i dati aziendali, è opportuno estendere il modello di sicurezza ai servizi di Azure personalizzati. Supportando i servizi personalizzati con Azure Load Balancer Standard, è possibile usare il servizio di collegamento privato per consentire ai clienti di accedere al servizio usando un endpoint privato.

Il reparto marketing sarà sicuramente soddisfatto della possibilità di garantire ai clienti un accesso privato e sicuro ai servizi di Azure personalizzati.