Gestire e analizzare gli avvisi

Gestire Esamina avvisi

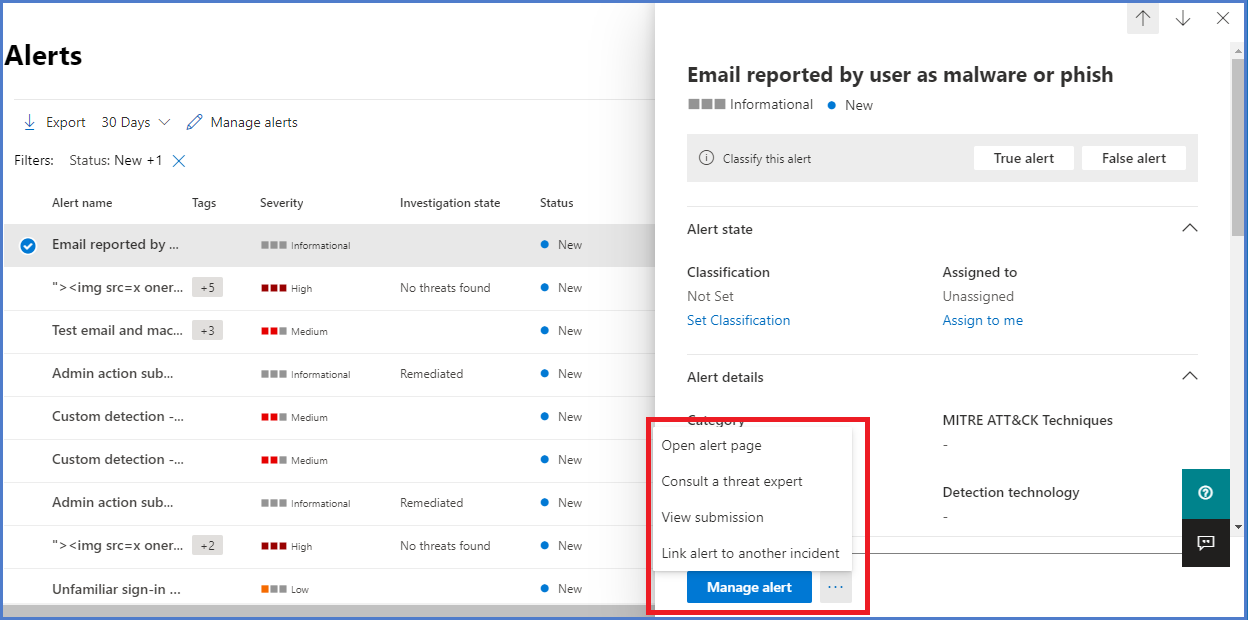

È possibile gestire gli avvisi selezionando un avviso nella coda di avvisi o nella scheda Avvisi della pagina Dispositivo per un singolo dispositivo. Se si seleziona un avviso in una di queste posizioni, viene visualizzato il riquadro Gestione avvisi.

Gestione degli avvisi

È possibile visualizzare e impostare i metadati relativi alla pagina di anteprima dell'avviso o di dettagli dell'avviso.

I campi dei metadati e le azioni includono:

Gravità

Alta (rosso) - Avvisi comunemente visualizzati associati a minacce persistenti avanzate (APT). Questi avvisi indicano un rischio elevato a causa della gravità del danno che possono infliggere ai dispositivi. Alcuni esempi sono le attività degli strumenti di furto delle credenziali, le attività di ransomware non associate ad alcun gruppo, la manomissione dei sensori di sicurezza o tutte le attività dannose che indicano la presenza di un antagonista umano.

Media (arancione) - Avvisi provenienti dai comportamenti di rilevamento degli endpoint e risposta post-violazione che possono far parte di una minaccia persistente avanzata (APT). Sono inclusi i comportamenti osservati tipici delle fasi di attacco, la modifica anomala del Registro di sistema, l'esecuzione di file sospetti e così via. Sebbene alcuni di questi comportamenti potrebbero far parte di test di sicurezza interni, è necessaria un'indagine in quanto potrebbe anche trattarsi di un attacco avanzato.

Bassa (giallo) - Avvisi sulle minacce associate a malware prevalente. Ad esempio, gli strumenti di intrusione e quelli non di tipo malware, come l'esecuzione di comandi di esplorazione, la cancellazione di log e così via, spesso non indicano una minaccia avanzata contro l'organizzazione. Può anche trattarsi del testing di uno strumento di sicurezza isolato da parte di un utente dell'organizzazione.

Informativa (grigio) - Avvisi che possono non essere considerati dannosi per la rete, ma che possono rendere l'organizzazione consapevole dei potenziali problemi di sicurezza.

I livelli di gravità degli avvisi di Antivirus Microsoft Defender (Microsoft Defender AV) e Defender per endpoint sono diversi perché rappresentano ambiti diversi. La gravità delle minacce di Microsoft Defender AV rappresenta la gravità assoluta della minaccia rilevata (malware) e viene assegnata in base al rischio potenziale per il singolo dispositivo se infettato.

La gravità degli avvisi di Defender per endpoint rappresenta la gravità del comportamento rilevato, il rischio effettivo per il dispositivo e, soprattutto, il rischio potenziale per l'organizzazione.

Ad esempio:

La gravità di un avviso di Defender per endpoint su una minaccia rilevata da Microsoft Defender Antivirus che è stata bloccata e non ha infettato il dispositivo viene classificata come "Informativa" perché non si sono verificati danni effettivi.

Un avviso relativo a un malware commerciale che è stato rilevato durante l'esecuzione, ma è stato bloccato e corretto tramite Microsoft Defender AV, viene classificato con un livello di gravità "Bassa" perché può aver causato danni al singolo dispositivo, ma non rappresenta una minaccia per l'organizzazione.

Un avviso relativo a un malware rilevato durante l'esecuzione che può rappresentare una minaccia non solo per il singolo dispositivo ma anche per l'organizzazione, indipendentemente dal fatto che sia stato infine bloccato, può essere classificato con una gravità "Media" o "Alta".

Gli avvisi relativi ai comportamenti sospetti, che non sono stati bloccati o corretti, vengono classificati con un livello di gravità "Bassa", "Media" o "Alta" seguendo le stesse considerazioni relative alle minacce per l'organizzazione.

Categorie

Le categorie di avviso sono strettamente allineate alle tattiche e alle tecniche di attacco nella matrice MITRE ATT&CK Enterprise.

Nota

Le categorie di avviso includono anche elementi (ad esempio Unwanted Software) che non fanno parte delle matrici ATT&CK.

Le categorie sono le seguenti:

Raccolta - Individuazione e raccolta dei dati per l'esfiltrazione

Comando e controllo - Connessione all'infrastruttura di rete controllata da un utente malintenzionato per inoltrare dati o ricevere comandi

Accesso tramite credenziali - Acquisizione di credenziali valide per estendere il controllo sui dispositivi e su altre risorse nella rete

Evasione delle difese - Aggiramento dei controlli di sicurezza, ad esempio disattivando le app per la sicurezza, eliminando impianti ed eseguendo rootkit

Individuazione - Raccolta di informazioni su dispositivi e risorse importanti, ad esempio computer degli amministratori, controller di dominio e file server

Esecuzione - Avvio di strumenti di attacco e codice dannoso, inclusi trojan di accesso remoto e backdoor

Esfiltrazione - Estrazione dei dati dalla rete in una posizione esterna controllata dall'utente malintenzionato

Exploit - Codice di exploit e possibile attività di sfruttamento

Accesso iniziale - Acquisizione di un punto di accesso iniziale nella rete di destinazione, in genere tramite individuazione delle password, exploit o messaggi e-mail di phishing

Spostamento laterale - Spostamento tra dispositivi nella rete di destinazione per raggiungere risorse critiche o ottenere la persistenza della rete

Malware - Backdoor, trojan e altri tipi di codice dannoso

Persistenza - Creazione di punti di estendibilità ad avvio automatico (ASEP, Autostart Extensibility Point) per rimanere attivi anche in caso di riavvii del sistema

Escalation dei privilegi - Acquisizione di livelli di autorizzazione superiori per il codice tramite l'esecuzione nel contesto di un processo o di un account con privilegi

Ransomware - Malware che crittografa i file ed estorce un pagamento per ripristinare l'accesso

Attività sospetta - Attività atipica che può provenire da un malware o essere parte di un attacco

Software indesiderato - App con una bassa reputazione e app che influiscono sulla produttività e sull'esperienza utente, rilevate come applicazioni potenzialmente indesiderate

Stabilire un collegamento a un altro evento imprevisto

È possibile creare un nuovo evento imprevisto dall'avviso o stabilire un collegamento a un evento imprevisto esistente.

Assegnare gli avvisi

Se un avviso non è ancora stato assegnato, è possibile selezionare Assegna a me per prendersene carico.

Elimina avvisi

Ci possono essere scenari in cui è necessario eliminare la visualizzazione degli avvisi in Microsoft Defender Security Center. Defender per endpoint consente di creare regole di eliminazione per avvisi specifici che si sa essere innocui, ad esempio strumenti o processi noti dell'organizzazione.

È possibile creare regole di eliminazione da un avviso esistente. Se necessario, le regole possono essere disabilitate e quindi abilitate di nuovo.

Quando viene creata una regola di eliminazione, questa viene applicata dal momento della creazione. La regola non influirà sugli avvisi esistenti già presenti nella coda prima della creazione della regola stessa. La regola verrà applicata solo agli avvisi che soddisfano le condizioni impostate dopo la sua creazione.

Esistono due contesti per una regola di eliminazione tra cui scegliere:

Eliminare l'avviso sul dispositivo

Eliminare l'avviso nell'organizzazione

Il contesto della regola consente di personalizzare gli elementi visualizzati nel portale e di assicurarsi che vengano esposti solo gli avvisi di sicurezza reali.

Modificare lo stato di un avviso

È possibile classificare gli avvisi come nuovo, in corso o risolto modificandone lo stato durante l'indagine. In questo modo è possibile organizzare e gestire il modo in cui il team può rispondere agli avvisi.

Ad esempio, un responsabile del team può esaminare tutti i nuovi avvisi e decidere di assegnarli alla coda In corso per ulteriori analisi.

In alternativa, il leader del team può assegnare l'avviso alla coda degli elementi risolti se sa che l'avviso non è di tipo dannoso, proviene da un dispositivo irrilevante, ad esempio un dispositivo appartenente a un amministratore della sicurezza, oppure è stato risolto tramite un avviso precedente.

Classificazione degli avvisi

È possibile scegliere di non impostare una classificazione oppure decidere di specificare se un avviso è vero o falso. È importante fornire la classificazione di vero positivo/falso positivo perché viene usata per monitorare la qualità degli avvisi e migliorarne l'accuratezza. Il campo relativo alla determinazione consente di definire un avviso come "vero positivo" per classificarlo ancora più fedelmente.

Aggiungere commenti e visualizzare la cronologia di un avviso

È possibile aggiungere commenti e visualizzare gli eventi cronologici relativi a un avviso per vedere le modifiche apportate in precedenza all'avviso. Ogni volta che viene apportata una modifica o viene aggiunto un commento a un avviso, questo viene registrato nella sezione Commenti e cronologia. I commenti aggiunti vengono visualizzati immediatamente nel riquadro.

Indagine sugli avvisi

Analizzare gli avvisi che influiscono sulla rete, capire cosa significano e come risolverli.

Selezionare un avviso nella coda degli avvisi per passare alla relativa pagina. Questa vista contiene il titolo dell'avviso, gli asset interessati, il riquadro laterale dei dettagli e la cronologia dell'avviso.

Dalla pagina dell'avviso è possibile iniziare l'indagine selezionando gli asset interessati o una delle entità nella visualizzazione struttura ad albero della cronologia dell'avviso. Il riquadro dei dettagli viene popolato automaticamente con altre informazioni sull'elemento selezionato.

Eseguire un'indagine usando la cronologia dell'avviso

I dettagli della cronologia di un avviso descrivono il motivo per cui l'avviso è stato attivato, gli eventi correlati che si sono verificati prima e dopo e le eventuali entità correlate.

È possibile fare clic sulle entità e ogni entità che non è un avviso può essere espansa usando l'icona di espansione sul lato destro della relativa scheda. L'entità selezionata viene indicata da una striscia blu sul lato sinistro della relativa scheda, con l'avviso nel titolo in evidenza.

Quando si seleziona un'entità, il contesto del riquadro dei dettagli passa a questa entità e consentirà di visualizzare altre informazioni e gestire l'entità. Se si selezionano i puntini di sospensione (…) a destra della scheda dell'entità vengono visualizzate tutte le azioni disponibili per tale entità. Le stesse azioni sono visualizzate nel riquadro dei dettagli quando l'entità è selezionata.

Eseguire un'azione dal riquadro dei dettagli

Dopo aver selezionato un'entità di interesse, il riquadro dei dettagli viene modificato in modo da visualizzare le informazioni sul tipo di entità selezionato, le informazioni cronologiche quando disponibili e i controlli per l'esecuzione di un'azione sull'entità direttamente dalla pagina dell'avviso.

Una volta terminata l'indagine, tornare all'avviso di partenza, contrassegnare lo stato dell'avviso come risolto e classificarlo come avviso falso o vero. La classificazione degli avvisi consente di ottimizzare questa funzionalità per aumentare il numero di avvisi veri e ridurre quello di avvisi falsi.

Se si classifica un avviso come vero, è anche possibile selezionare una determinazione.

Se si verifica un falso avviso con un'applicazione line-of-business, creare una regola di eliminazione per evitare questo tipo di avviso in futuro.