Che cos'è il controllo degli accessi in base al ruolo di Azure?

Quando si parla di identità e accesso, la maggior parte delle organizzazioni che stanno valutando l'uso del cloud pubblico è interessata a due aspetti:

- Assicurarsi che gli utenti non abbiano più accesso alle risorse nel cloud quando lasciano l'organizzazione.

- Trovare il giusto equilibrio tra autonomia e governance centrale, ad esempio dando ai team dei progetti la possibilità di creare e gestire macchine virtuali nel cloud, ma controllando a livello centralizzato le reti usate da tali macchine virtuali per comunicare con altre risorse.

Usati insieme, Microsoft Entra ID e il controllo degli accessi in base al ruolo di Azure permettono di raggiungere più facilmente questi obiettivi.

Sottoscrizioni Azure

Prima di tutto, tenere presente che ogni sottoscrizione di Azure è associata a una singola directory di Microsoft Entra. Utenti, gruppi e applicazioni in tale directory possono gestire le risorse nella sottoscrizione di Azure. Le sottoscrizioni usano Microsoft Entra ID per l'accesso Single Sign-On (SSO) e per la gestione degli accessi. È possibile estendere Active Directory locale al cloud usando Microsoft Entra Connect. Questa funzionalità consente ai dipendenti di gestire le sottoscrizioni di Azure usando le identità aziendali esistenti. Quando un account Active Directory locale viene disabilitato, perde automaticamente l'accesso a tutte le sottoscrizioni di Azure connesse a Microsoft Entra ID.

Qual è il controllo degli accessi in base al ruolo (RBAC) di Azure?

Il controllo degli accessi in base al ruolo di Azure è un sistema di autorizzazione basato su Azure Resource Manager che garantisce una gestione degli accessi con granularità fine per le risorse in Azure. Con il controllo degli accessi in base al ruolo di Azure, è possibile concedere agli utenti esattamente il tipo di accesso di cui hanno bisogno per svolgere il proprio lavoro. È ad esempio possibile usare il controllo degli accessi in base al ruolo di Azure per consentire a un dipendente di gestire le macchine virtuali in una sottoscrizione e a un altro di gestire i database SQL all'interno della stessa sottoscrizione.

Il video seguente descrive in modo dettagliato il controllo degli accessi in base al ruolo di Azure:

È possibile concedere l'accesso assegnando il ruolo di Azure appropriato a utenti, gruppi e applicazioni in un ambito specifico. L'ambito di un'assegnazione di ruolo può essere un gruppo di gestione, una sottoscrizione, un gruppo di risorse o una singola risorsa. Un ruolo assegnato a un ambito padre concede anche l'accesso agli ambiti figlio contenuti al suo interno. Ad esempio, un utente con accesso a un gruppo di risorse può gestire tutte le risorse che contiene, come siti Web, macchine virtuali e subnet. Il ruolo di Azure assegnato determina quali risorse l'utente, il gruppo o l'applicazione può gestire in tale ambito.

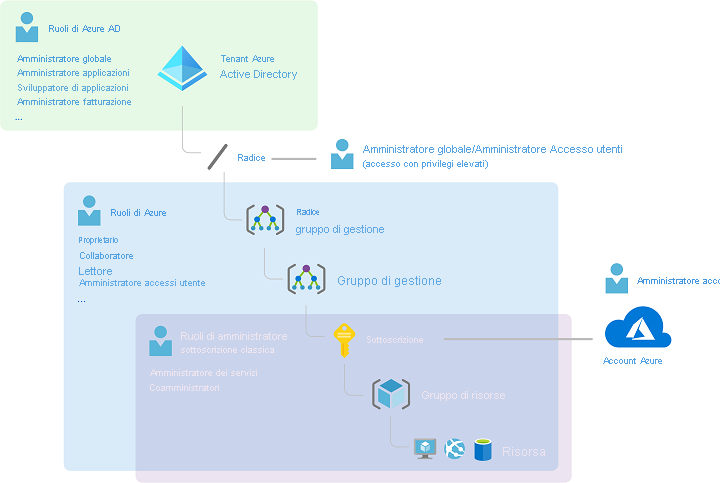

Il diagramma seguente illustra come i ruoli di amministratore di una sottoscrizione classica, i ruoli di Azure e i ruoli di Microsoft Entra siano correlati a livello generale. I ruoli assegnati in un ambito più elevato, ad esempio un'intera sottoscrizione, vengono ereditati dagli ambiti figlio, come le istanze del servizio.

Nel diagramma precedente una sottoscrizione è associata a un solo tenant di Microsoft Entra. Si noti anche che un gruppo di risorse può avere più risorse, ma è associato a un solo abbonamento. Nonostante non sia evidente dal diagramma, una risorsa può essere associata a un solo gruppo di risorse.

Che cosa è possibile fare con il controllo degli accessi in base al ruolo di Azure?

Il controllo degli accessi in base al ruolo di Azure consente di concedere l'accesso a risorse di Azure controllate personalmente. Si supponga di dover gestire l'accesso alle risorse di Azure per i team di sviluppo, progettazione e marketing. Si sono già ricevute le prime richieste di accesso, quindi è importante imparare velocemente come funziona la gestione dell'accesso per le risorse in Azure.

Di seguito sono riportati alcuni scenari che è possibile implementare con il controllo degli accessi in base al ruolo di Azure:

- Consentire a un utente di gestire le macchine virtuali in una sottoscrizione e a un altro utente di gestire le reti virtuali

- Consentire a un gruppo di amministratori di database di gestire database SQL all'interno di una sottoscrizione

- Consentire a un utente di gestire tutte le risorse in un gruppo di risorse, ad esempio le macchine virtuali, i siti Web e le subnet

- Consentire a un'applicazione di accedere a tutte le risorse in un gruppo di risorse

Controllo degli accessi in base al ruolo di Azure nel portale di Azure

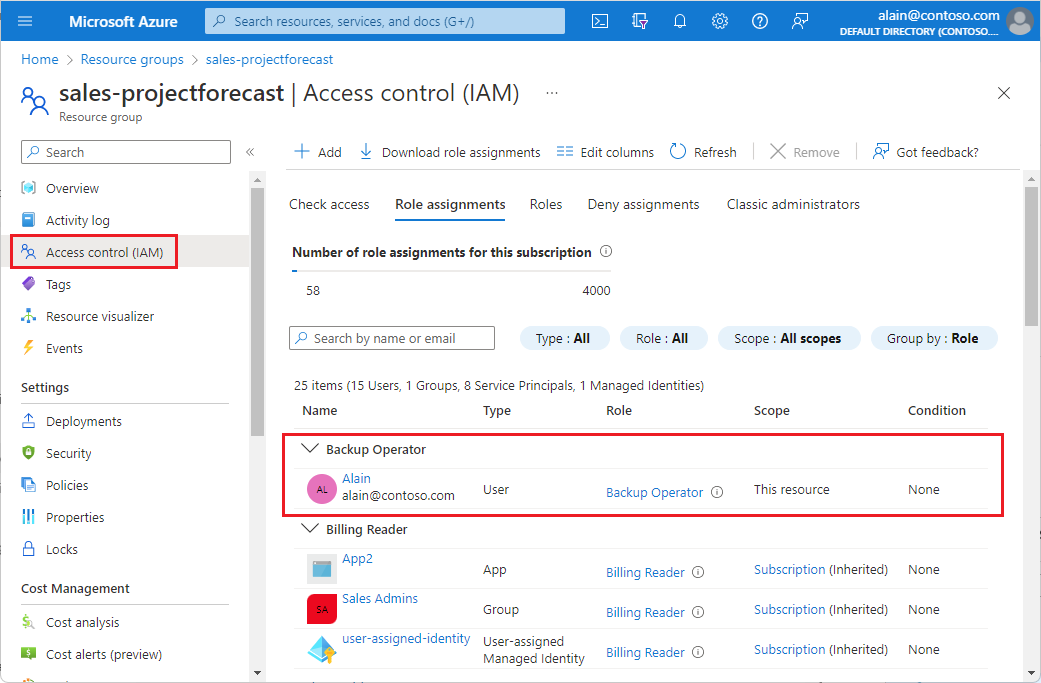

In diverse aree del portale di Azure è presente un riquadro denominato Controllo di accesso (IAM), noto anche come gestione delle identità e degli accessi. Questo riquadro mostra chi ha accesso alle varie aree e con quale ruolo. Può essere usato anche per concedere o rimuovere l'accesso.

Di seguito è illustrato un esempio del riquadro Controllo di accesso (IAM) per un gruppo di risorse. In questo esempio ad Alain è stato assegnato il ruolo Operatore di backup per questo gruppo di risorse.

Come funziona il controllo degli accessi in base al ruolo di Azure?

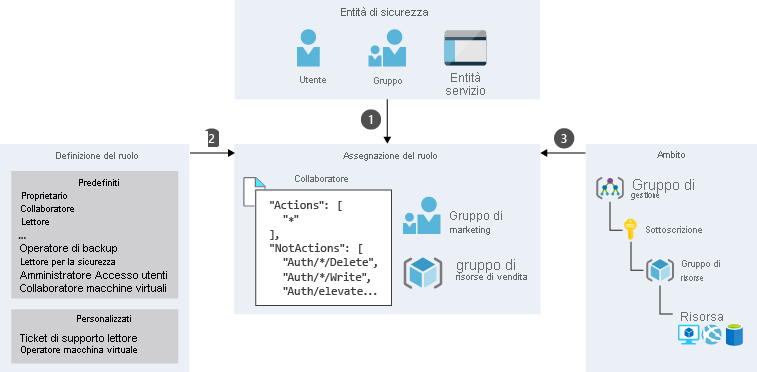

Per controllare l'accesso alle risorse mediante Controllo degli accessi in base al ruolo di Azure, occorre creare assegnazioni di ruolo, che controllano la modalità di applicazione delle autorizzazioni. Per creare un'assegnazione di ruolo sono necessari tre elementi: un'entità di sicurezza, una definizione del ruolo e un ambito. Possiamo riferirci a questi elementi come "chi", "cosa" e "dove".

1. Entità di sicurezza (chi)

Per entità di sicurezza si intende un utente, un gruppo o un'applicazione a cui si vuole concedere l'accesso.

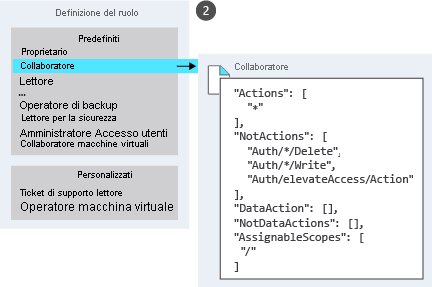

2. Definizione del ruolo (cosa si può fare)

Una definizione di ruolo è una raccolta di autorizzazioni, talvolta semplicemente chiamata ruolo. Una definizione del ruolo elenca le autorizzazioni che definiscono le operazioni che il ruolo può eseguire, ad esempio lettura, scrittura ed eliminazione. I ruoli possono essere di livello superiore, come Proprietario, o specifici, come Collaboratore Macchina virtuale.

Azure include diversi ruoli predefiniti che è possibile usare. I quattro ruoli predefiniti fondamentali sono i seguenti:

- Proprietario: ha accesso completo a tutte le risorse, oltre al diritto di delegare l'accesso ad altri utenti

- Collaboratore: può creare e gestire tutti i tipi di risorse di Azure, ma non può concedere l'accesso ad altri

- Lettore: può visualizzare le risorse di Azure esistenti

- Amministratore accesso utenti: consente di gestire l'accesso degli utenti alle risorse di Azure

Se i ruoli predefiniti non soddisfano le esigenze specifiche dell'organizzazione, è possibile creare ruoli personalizzati.

3. Ambito (dove)

L'ambito definisce il livello di applicazione dell'accesso. È utile se si vuole assegnare a qualcuno il ruolo Collaboratore Sito Web, ma solo per un gruppo di risorse.

In Azure è possibile specificare un ambito su più livelli: gruppo di gestione, sottoscrizione, gruppo di risorse o risorsa. Gli ambiti sono strutturati in una relazione padre-figlio. Quando si concede l'accesso in un ambito padre, le stesse autorizzazioni vengono ereditate dagli ambiti figlio. Ad esempio, se si assegna il ruolo Collaboratore a un gruppo nell'ambito di una sottoscrizione, tale ruolo viene ereditato da tutti i gruppi di risorse e le risorse della sottoscrizione.

Assegnazione di ruolo

Una volta determinato il chi, il cosa e il dove, è possibile unire questi elementi per concedere l'accesso. Un'assegnazione di ruolo è il processo di associazione di un ruolo a un'entità di sicurezza in un particolare ambito ai fini della concessione dell'accesso. Per concedere l'accesso, si creerà un'assegnazione di ruolo. Per revocare l'accesso, si rimuoverà un'assegnazione di ruolo.

Nell'esempio seguente, al gruppo Marketing è stato assegnato il ruolo Collaboratore nell'ambito del gruppo di risorse Sales.

Il controllo degli accessi in base al ruolo di Azure è un modello di autorizzazione

Il controllo degli accessi in base al ruolo di Azure è un modello di autorizzazione. Questo significa che quando a un utente viene assegnato un ruolo, Controllo degli accessi in base al ruolo di Azure autorizza l'utente a eseguire determinate azioni, tra cui lettura, scrittura o eliminazione. Se quindi un'assegnazione di ruolo concede all'utente le autorizzazioni di lettura per un gruppo di risorse e un'altra assegnazione di ruolo concede le autorizzazioni di scrittura per lo stesso gruppo di risorse, l'utente avrà le autorizzazioni di lettura e scrittura per tale gruppo.

Il controllo degli accessi in base al ruolo di Azure include una funzionalità denominata autorizzazioni NotActions. È possibile usare NotActions per creare un set di autorizzazioni non consentite. L'accesso che un ruolo concede (ovvero le autorizzazioni effettive) viene calcolato sottraendo le operazioni NotActions dalle operazioni Actions. Il ruolo Collaboratore, ad esempio, include sia Actions che NotActions. Il carattere jolly (*) in Actions indica che è possibile eseguire tutte le operazioni sul piano di controllo. Quindi le operazioni seguenti vengono sottratte da NotActions, per calcolare le autorizzazioni valide:

- Eliminare ruoli e assegnazioni di ruoli

- Creare ruoli e assegnazioni di ruoli

- Concedere al chiamante l'accesso di tipo Amministratore Accesso utenti a livello dell'ambito del tenant

- Creare o aggiornare gli artefatti del progetto

- Eliminare gli artefatti del progetto