Risoluzione dei problemi di distribuzione dei criteri di protezione delle app in Intune

Questo articolo consente agli amministratori IT di comprendere e risolvere i problemi quando si applicano i criteri di protezione delle app (APP) in Microsoft Intune. Seguire le istruzioni nelle sezioni che si applicano alla situazione. Consultare la guida per altre indicazioni sulla risoluzione dei problemi correlate alle APP, ad esempio Risoluzione dei problemi degli utenti dei criteri di protezione delle app e Risoluzione dei problemi relativi al trasferimento dei dati tra app.

Prima di iniziare

Prima di iniziare la risoluzione dei problemi, raccogliere alcune informazioni di base per comprendere meglio il problema e ridurre il tempo necessario per trovare una risoluzione.

Raccogliere le informazioni di base seguenti:

- Quale impostazione di criterio è o non è applicata? Viene applicato un criterio?

- Qual è l'esperienza utente? Gli utenti hanno installato e avviato l'app di destinazione?

- Quando è iniziato il problema? La protezione delle app ha mai funzionato?

- Quale piattaforma (Android o iOS) presenta il problema?

- Quanti utenti sono interessati? Sono interessati tutti gli utenti o solo alcuni utenti?

- Quanti dispositivi sono interessati? Sono interessati tutti i dispositivi o solo alcuni dispositivi?

- Anche se Intune criteri di protezione delle app non richiedono un servizio di gestione dei dispositivi mobili (MDM), gli utenti interessati usano Intune o una soluzione MDM di terze parti?

- Sono interessate tutte le app gestite o solo le app specifiche? Ad esempio, le app line-of-business (LOB) vengono compilate con il Intune App SDK interessato, ma le app dello Store non lo sono?

- Nel dispositivo vengono usati servizi di gestione diversi da Intune?

Con le informazioni precedenti, è possibile avviare la risoluzione dei problemi.

Flusso di indagine consigliato

La corretta distribuzione dei criteri di protezione delle app si basa sulla corretta configurazione delle impostazioni e di altre dipendenze. Il flusso consigliato per l'analisi dei problemi comuni con Intune APP è il seguente, che viene esaminato in modo più dettagliato in questo articolo:

- Verificare di aver soddisfatto i prerequisiti per la distribuzione dei criteri di protezione delle app.

- Controllare lo stato dei criteri di protezione delle app e controllare la destinazione.

- Verificare che l'utente sia di destinazione.

- Verificare che l'app gestita sia di destinazione.

- Verificare che l'utente sia connesso all'applicazione interessata usando l'account aziendale di destinazione.

- Raccogliere i dati del dispositivo.

Passaggio 1: Verificare i prerequisiti dei criteri di protezione delle app

Il primo passaggio nella risoluzione dei problemi consiste nel verificare se tutti i prerequisiti sono soddisfatti. Anche se è possibile usare Intune'APP indipendentemente da qualsiasi soluzione MDM, è necessario soddisfare i prerequisiti seguenti:

All'utente deve essere assegnata una licenza Intune.

L'utente deve appartenere a un gruppo di sicurezza destinato a un criterio di protezione delle app. I criteri di protezione delle app devono essere mirati per la specifica app in uso.

Per i dispositivi Android, l'app Portale aziendale è necessaria per ricevere i criteri di protezione delle app.

Se si usano app Word, Excel o PowerPoint, è necessario soddisfare i requisiti aggiuntivi seguenti:

- L'utente deve avere una licenza per Microsoft 365 Apps for business o l'organizzazione collegata all'account Microsoft Entra dell'utente. La sottoscrizione deve includere le app di Office nei dispositivi mobili e può includere un account di archiviazione cloud con OneDrive for Business. Le licenze di Microsoft 365 possono essere assegnate nel interfaccia di amministrazione di Microsoft 365 seguendo queste istruzioni.

- L'utente deve avere una posizione gestita configurata usando la funzionalità granulare Salva con nome. Questo comando si trova nell'impostazione dei criteri di protezione delle applicazioni Salva copie dei dati dell'organizzazione. Ad esempio, se il percorso gestito è OneDrive, l'app OneDrive deve essere configurata nell'app Word, Excel o PowerPoint dell'utente.

- Se la posizione gestita è OneDrive, l'app deve essere destinata dai criteri di protezione delle app distribuiti all'utente.

Nota

Le app per dispositivi mobili di Office attualmente supportano solo SharePoint Online e non SharePoint in locale.

Se si usano Intune criteri di protezione delle app insieme alle risorse locali (Microsoft Skype for Business e Microsoft Exchange Server), è necessario abilitare l'autenticazione moderna ibrida per Skype for Business ed Exchange.

Passaggio 2: Controllare lo stato dei criteri di protezione delle app

Esaminare i dettagli seguenti per comprendere lo stato dei criteri di protezione delle app:

- È stato effettuato un controllo utente dal dispositivo interessato?

- Le applicazioni per lo scenario di problema sono gestite tramite i criteri di destinazione?

- Verificare che la tempistica del recapito dei criteri sia entro il comportamento previsto. Per altre informazioni, vedere Informazioni sulle tempistiche di recapito dei criteri di protezione delle app.

Per ottenere informazioni dettagliate, seguire questa procedura:

- Accedere all'interfaccia di amministrazione Microsoft Intune.

- SelezionareMonitoraggio>app>Protezione di app stato e quindi selezionare il riquadro Utenti assegnati.

- Nella pagina Report app selezionare Seleziona utente per visualizzare un elenco di utenti e gruppi.

- Cercare e selezionare uno degli utenti interessati dall'elenco, quindi selezionare Seleziona utente. Nella parte superiore della pagina Report app è possibile vedere se l'utente dispone di una licenza per la protezione delle app e per Microsoft 365. È anche possibile vedere lo stato dell'app per tutti i dispositivi dell'utente.

- Prendere nota di informazioni importanti come le app di destinazione, i tipi di dispositivo, i criteri, lo stato di archiviazione del dispositivo e l'ora dell'ultima sincronizzazione.

Nota

I criteri di protezione delle app vengono applicati solo quando le app sono usate nel contesto di lavoro. Ad esempio, quando l'utente accede alle app usando un account di lavoro.

Per altre informazioni, vedere Come convalidare la configurazione dei criteri di protezione delle app in Microsoft Intune.

Passaggio 3: Verificare che l'utente sia di destinazione

I criteri di protezione delle app di Intune devono essere destinati agli utenti. Se non si assegnano criteri di protezione delle app a un utente o a un gruppo di utenti, i criteri non vengono applicati.

Per verificare che i criteri siano applicati all'utente di destinazione, seguire questa procedura:

- Accedere all'interfaccia di amministrazione Microsoft Intune.

- SelezionareMonitoraggio>app>Protezione di app stato e quindi selezionare il riquadro Stato utente (in base alla piattaforma del sistema operativo del dispositivo). Nel riquadro Report app visualizzato selezionare Seleziona utente per cercare un utente.

- Selezionare l'utente dall'elenco. È possibile visualizzare i dettagli per l'utente. Possono essere richieste fino a 24 ore prima che un nuovo utente di destinazione venga visualizzato nei report.

Quando si assegnano i criteri a un gruppo di utenti, assicurarsi che l'utente si trova nel gruppo di utenti. A tal fine, attenersi alla seguente procedura:

- Accedere all'interfaccia di amministrazione Microsoft Intune.

- Selezionare Gruppi > Tutti i gruppi, quindi cercare e selezionare il gruppo usato per l'assegnazione dei criteri di protezione delle app.

- Nella sezione Gestisci, selezionare Membri.

- Se l'utente interessato non è elencato, vedere Gestire l'accesso alle app e alle risorse usando Microsoft Entra gruppi e le regole di appartenenza ai gruppi. Assicurarsi che l'utente interessato sia incluso nel gruppo.

- Assicurarsi che l'utente interessato non sia incluso in uno dei gruppi esclusi per i criteri.

Importante

- I criteri di protezione delle app di Intune devono essere assegnati ai gruppi di utenti e non ai gruppi di dispositivi.

- Se il dispositivo interessato usa Android Enterprise, solo i profili di lavoro di proprietà personale supporteranno i criteri di protezione delle app.

- Se il dispositivo interessato usa la registrazione automatica dei dispositivi (ADE) di Apple, assicurarsi che l'affinità utente sia abilitata. L’affinità utente è necessaria per qualsiasi app che richiede l'autenticazione utente in ADE. Per altre informazioni sulla registrazione ADE in iOS/iPadOS, vedere Registrare automaticamente i dispositivi iOS/iPadOS.

Passaggio 4: Verificare che l'app gestita sia destinata

Quando si configurano Intune criteri di protezione delle app, le app di destinazione devono usare Intune App SDK. In caso contrario, i criteri di protezione delle app potrebbero non funzionare correttamente.

Assicurarsi che l'app di destinazione sia elencata in Microsoft Intune app protette. Per le app line-of-business o personalizzate, verificare che le app usno la versione più recente di Intune App SDK.

Per iOS, questa procedura è importante perché ogni versione contiene correzioni che influiscono sul modo in cui vengono applicati questi criteri e sul loro funzionamento. Per altre informazioni, vedere Release iOS dell’SDK dell’app Intune. Gli utenti Android devono avere la versione più recente dell'app Portale aziendaleinstallata affinché l'app funzioni come agente di policy broker.

Passaggio 5: Verificare che l'utente sia connesso all'applicazione interessata usando l'account aziendale di destinazione

Alcune app possono essere usate senza l'accesso dell'utente, ma per gestire correttamente un'app usando Intune'APP, gli utenti devono accedere all'app usando le credenziali aziendali. Intune criteri di protezione delle app richiedono che l'identità dell'utente sia coerente tra l'app e Intune App SDK. Assicurarsi che l'utente interessato abbia eseguito correttamente l'accesso all'app con il proprio account aziendale.

Nella maggior parte degli scenari, gli utenti accedono ai propri account con i loro User Principal Name (UPN). In alcuni ambienti, ad esempio scenari locali, tuttavia, gli utenti potrebbero usare un'altra forma di credenziali di accesso. In questi casi, è possibile che l'UPN usato nell'app non corrisponda all'oggetto UPN in Microsoft Entra ID. Quando si verifica questo problema, i criteri di protezione delle app non vengono applicati come previsto.

Le procedure consigliate da Microsoft sono la corrispondenza tra l'UPN e l'indirizzo SMTP primario. Questa procedura consente agli utenti di accedere ad app gestite, Intune protezione delle app e ad altre risorse Microsoft Entra con un'identità coerente. Per altre informazioni, vedere Microsoft Entra popolamento UserPrincipalName.

L'unico modo per garantire questa coerenza è tramite l’autenticazione moderna. Esistono scenari in cui le app possono funzionare in una configurazione locale senza l'autenticazione moderna. Tuttavia, i risultati non sono coerenti o garantiti.

Se l'ambiente richiede metodi di accesso alternativi, vedere Configurazione dell'ID di accesso alternativo, in particolare l'autenticazione moderna ibrida con ID alternativo.

Passaggio 6: Raccogliere i dati del dispositivo con Microsoft Edge

Collaborare con l'utente per raccogliere i dettagli che sta tentando di eseguire e i passaggi che sta eseguendo. Chiedere all'utente di raccogliere screenshot o registrazione video del comportamento. Ciò consente di chiarire le azioni esplicite del dispositivo eseguite. Raccogliere quindi i log delle app gestite tramite Microsoft Edge nel dispositivo.

Gli utenti con Microsoft Edge installato nel dispositivo iOS o Android possono visualizzare lo stato di gestione di tutte le app pubblicate da Microsoft. Possono usare la procedura seguente per inviare log per semplificare la risoluzione dei problemi.

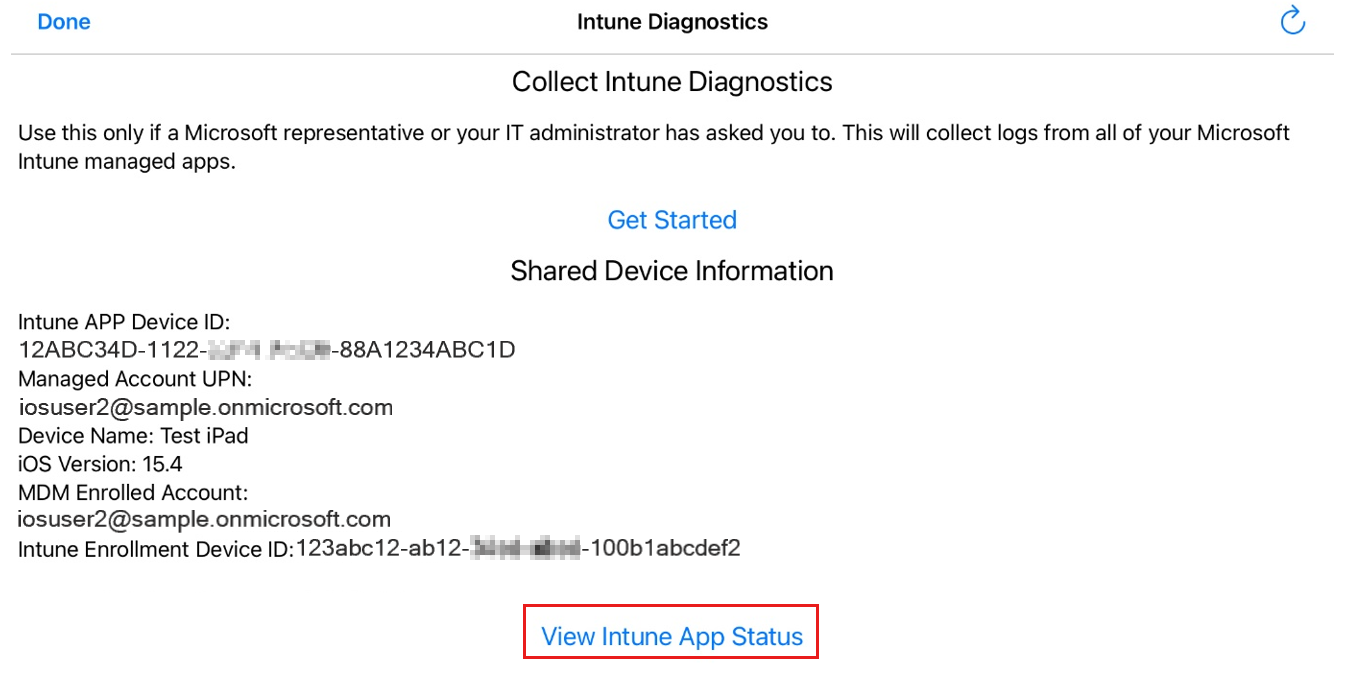

- Aprire Microsoft Edge per iOS e Android nel dispositivo.

- Nella barra degli indirizzi digitare: about:intunehelp.

- Microsoft Edge per iOS e Android viene avviato in modalità di risoluzione dei problemi.

Da questa schermata verranno visualizzate due opzioni e i dati relativi al dispositivo.

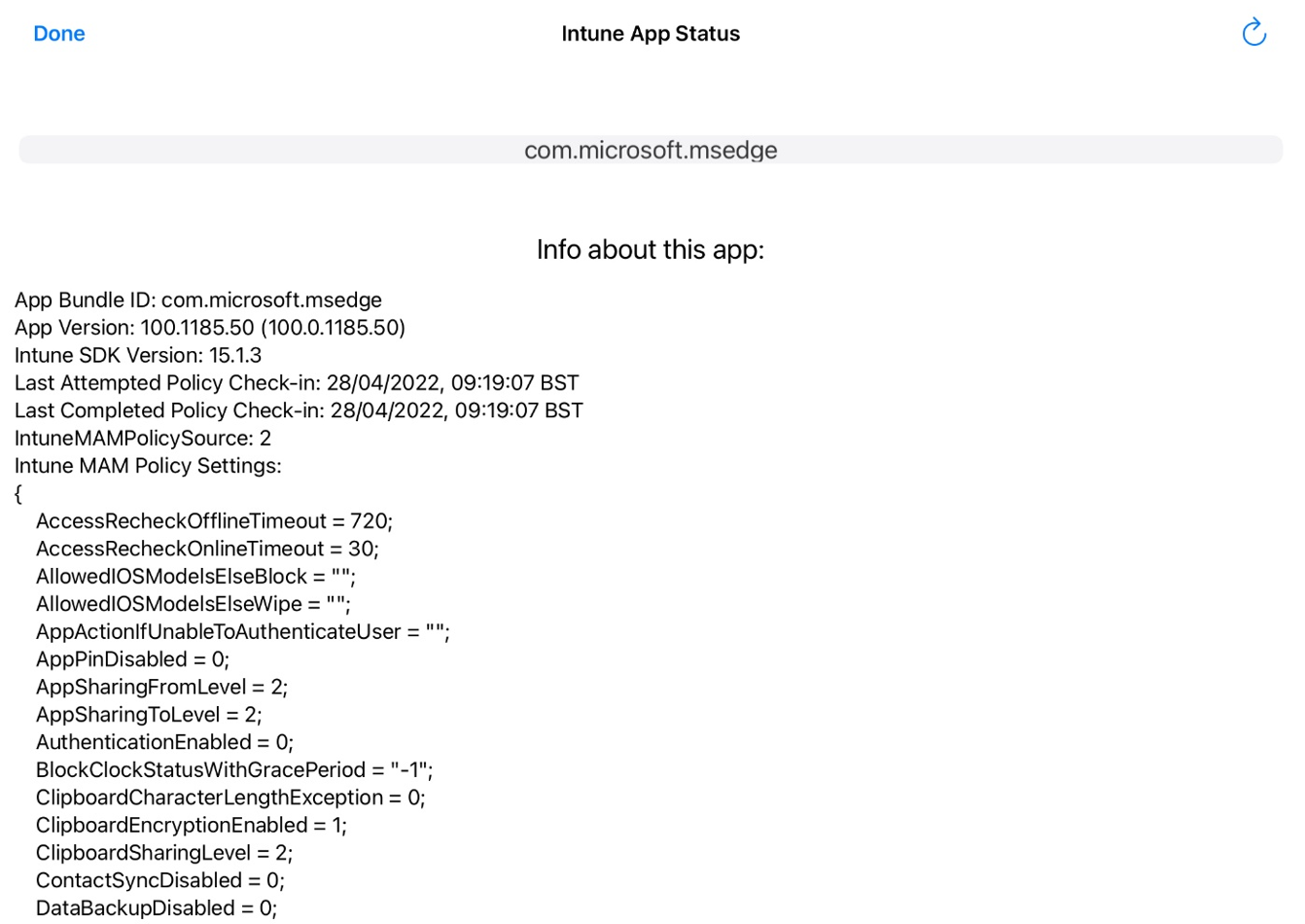

Selezionare Visualizza Intune stato dell'app per visualizzare un elenco di app. Se si seleziona un'app specifica, verranno visualizzate le impostazioni dell'app associate a tale app attualmente attive nel dispositivo.

Se le informazioni visualizzate per un'app specifica sono limitate alla versione dell'app e vengono incluse nel timestamp di archiviazione dei criteri, significa che non è attualmente applicato alcun criterio a tale app nel dispositivo.

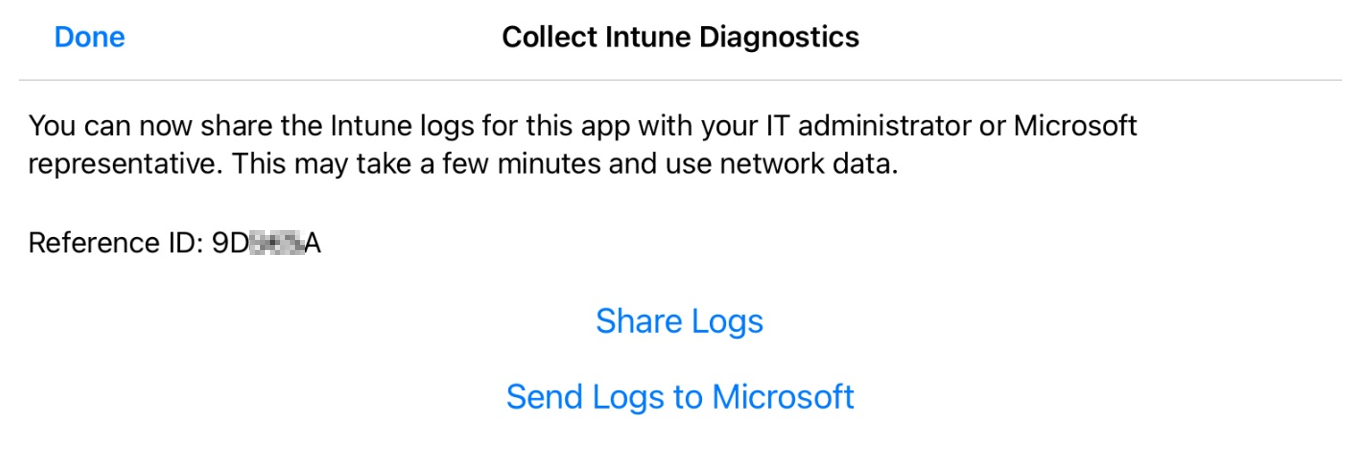

L'opzione Get Started consente di raccogliere i log sulle applicazioni abilitate per l'APP. Se si apre un ticket di supporto con Microsoft per i criteri di protezione delle app, è consigliabile fornire sempre questi log da un dispositivo interessato, se possibile. Per istruzioni specifiche di Android, vedere Caricare e inviare tramite posta elettronica i log.

Per un elenco delle impostazioni archiviate nei log della Diagnostica di Intune (APP), vedere Esaminare i log di protezione delle app del client.

Altri scenari di risoluzione dei problemi

Esaminare gli scenari comuni seguenti per la risoluzione dei problemi dell'APP. È anche possibile esaminare gli scenari in Problemi comuni di trasferimento dei dati.

Scenario: le modifiche ai criteri non vengono applicate

Il Intune App SDK verifica regolarmente la presenza di modifiche ai criteri. Tuttavia, questo processo può essere ritardato per uno dei motivi seguenti:

- L'app non ha controllato il servizio.

- L’app Portale aziendale è stata rimossa dal dispositivo.

I criteri di protezione delle app di Intune si basano sull'identità dell'utente. Di conseguenza, è necessario un account di accesso valido che usa un account aziendale o dell'istituto di istruzione per l'app e una connessione coerente al servizio. Se l'utente non ha eseguito l'accesso all'app o se l'app Portale aziendale è stata rimossa dal dispositivo, gli aggiornamenti dei criteri non verranno applicati.

Importante

Il Intune App SDK controlla ogni 30 minuti la cancellazione selettiva. Tuttavia, le modifiche ai criteri esistenti per gli utenti che hanno già eseguito l'accesso potrebbero non essere visualizzate fino a un massimo delle 8 ore successive. Per velocizzare questo processo, fare in modo che l'utente si disconnetta dall'app e quindi accinga di nuovo o riavvii il dispositivo.

Per controllare lo stato di protezione delle app, seguire questa procedura:

- Accedere all'interfaccia di amministrazione Microsoft Intune.

- SelezionareMonitoraggio>app>Protezione di app stato e quindi selezionare il riquadro Utenti assegnati.

- Nella pagina Report app selezionare Seleziona utente per aprire un elenco di utenti e gruppi.

- Cercare e selezionare uno degli utenti interessati dall'elenco, quindi selezionare Seleziona utente.

- Esaminare i criteri attualmente applicati, inclusi lo stato e l'ora dell'ultima sincronizzazione.

- Se lo stato non è archiviato o se la visualizzazione indica che non è stata eseguita una sincronizzazione recente, verificare se l'utente ha una connessione di rete coerente. Per gli utenti Android, assicurarsi che sia installata la versione più recente dell'app Portale aziendale.

I criteri di protezione delle app di Intune includono il supporto multi-identità. Intune può applicare criteri di protezione delle app solo all'account aziendale o dell'istituto di istruzione che ha eseguito l'accesso all'app. Tuttavia, è supportato un solo account aziendale o dell'istituto di istruzione per dispositivo.

Scenario: i dispositivi iOS registrati Intune richiedono una configurazione aggiuntiva

Quando si creano criteri di protezione delle app, è possibile indirizzarlo a tutti i tipi di app o ai tipi di app seguenti:

- App in dispositivi non gestiti

- App in dispositivi gestiti da Intune

- App nel profilo di lavoro di proprietà personale android

Nota

Per specificare i tipi di app, impostare Target su tutti i tipi di app su No e quindi selezionare dall'elenco Tipi di app.

Se si ha come destinazione solo dispositivi gestiti da Intune iOS, è necessario che le impostazioni di configurazione aggiuntive delle app seguenti siano destinate insieme ai criteri di protezione delle app:

- IntuneMAMUPN deve essere configurato per tutte le applicazioni gestite da MDM, Intune o EMM di terze parti. Per altre informazioni, vedere Configurare l'impostazione UPN utente per Microsoft Intune o EMM di terze parti.

- IntuneMAMDeviceID deve essere configurato per tutte le applicazioni gestite da MDM di terze parti e LOB.

- IntuneMAMDeviceID deve essere configurato come token ID dispositivo. Ad esempio, key=IntuneMAMDeviceID, value={{deviceID}}. Per ulteriori informazioni, vedere Aggiungere criteri di configurazione delle app per i dispositivi iOS gestiti.

- Se è configurato solo il valore IntuneMAMDeviceID, Intune'APP considererà il dispositivo come non gestito.