Risoluzione dei problemi di comunicazione tra dispositivi e server NDES per i profili certificato SCEP in Microsoft Intune

Usare le informazioni seguenti per determinare se un dispositivo che ha ricevuto ed elaborato un profilo certificato SCEP (Simple Certificate Enrollment Protocol) Intune può contattare il servizio Registrazione dispositivi di rete (NDES) per presentare una richiesta di verifica. Nel dispositivo viene generata una chiave privata e la richiesta di firma del certificato (CSR) e la richiesta di verifica vengono passate dal dispositivo al server NDES. Per contattare il server NDES, il dispositivo usa l'URI del profilo certificato SCEP.

Questo articolo fa riferimento al passaggio 2 della panoramica del flusso di comunicazione SCEP.

Esaminare i log IIS per una connessione dal dispositivo

I file di log di Internet Information Services (IIS) includono lo stesso tipo di voci per tutte le piattaforme.

Nel server NDES aprire il file di log IIS più recente presente nella cartella seguente: %SystemDrive%\inetpub\logs\logfiles\w3svc1

Cercare nel log voci simili agli esempi seguenti. Entrambi gli esempi contengono uno stato 200, visualizzato alla fine:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACaps&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 186 0.E

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACert&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 3567 0Quando il dispositivo contatta IIS, viene registrata una richiesta HTTP GET per mscep.dll.

Esaminare il codice di stato verso la fine della richiesta:

Codice di stato 200: questo stato indica che la connessione con il server NDES ha avuto esito positivo.

Codice di stato 500: il gruppo IIS_IUSRS potrebbe non avere le autorizzazioni corrette. Vedere Risolvere i problemi relativi al codice di stato 500, più avanti in questo articolo.

Se il codice di stato non è 200 o 500:

Vedere Testare e risolvere i problemi relativi all'URL del server SCEP più avanti in questo articolo per convalidare la configurazione.

Per informazioni sui codici di errore meno comuni, vedere Codice di stato HTTP in IIS 7 e versioni successive .

Se la richiesta di connessione non viene registrata affatto, il contatto dal dispositivo potrebbe essere bloccato nella rete tra il dispositivo e il server NDES.

Esaminare i log dei dispositivi per le connessioni a NDES

Dispositivi Android

Esaminare il log OMADM dei dispositivi. Cercare voci simili agli esempi seguenti, che vengono registrate quando il dispositivo si connette a NDES:

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c;Hash=1677525787

2018-02-27T05:16:09.5530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:14.6440000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.8220000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Encoding message: org.jscep.message.PkcsReq@2b06f45f[messageData=org.<server>.pkcs.PKCS10CertificationRequest@699b3cd,messageType=PKCS_REQ,senderNonce=Nonce [D447AE9955E624A56A09D64E2B3AE76E],transId=251E592A777C82996C7CF96F3AAADCF996FC31FF]

2018-02-27T05:16:21.8790000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Signing pkiMessage using key belonging to [dn=CN=<uesrname>; serial=1]

2018-02-27T05:16:21.9580000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Sending org.<server>.cms.CMSSignedData@ad57775

Le voci chiave includono le stringhe di testo di esempio seguenti:

- Sono presenti 1 richieste

- Ricevuto '200 OK' quando si invia GetCACaps(ca) a

https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca - Firma di pkiMessage tramite la chiave appartenente a [dn=CN=<username>; serial=1]

La connessione viene registrata anche da IIS nella cartella %SystemDrive%\inetpub\logs\LogFiles\W3SVC1\ del server NDES. Di seguito è riportato un esempio:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACert&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 3909 0

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACaps&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 421

Dispositivi iOS/iPadOS

Esaminare il log di debug dei dispositivi. Cercare voci simili agli esempi seguenti, che vengono registrate quando il dispositivo si connette a NDES:

debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

default 18:30:55.483977 -0500 profiled Attempting to retrieve issued certificate...\

debug 18:30:55.487798 -0500 profiled Sending CSR via GET.\

debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQGZwmPoqFMbX3g85CJT8khPaqFW05yGDTPSX9YpuEE0Bmtht9EwOpOZe6O7sd77IhfFZVmHmwy5mIYN7K6mpx/4Cb5zcNmY3wmTBlKEkDQpZDRf5PpVQ3bmQ3we9XxeK1S4UsAXHVdYGD+bg/bCafMIAGCSqGSIb3DQEHATAUBggqhkiG9w0DBwQI5D5J2lwZS5OggASCF6jSG9iZA/EJ93fEvZYLV0v7GVo3JAsR11O7DlmkIqvkAg5iC6DQvXO1j88T/MS3wV+rqUbEhktr8Xyf4sAAPI4M6HMfVENCJTStJw1PzaGwUJHEasq39793nw4k268UV5XHXvzZoF3Os2OxUHSfHECOj

Le voci chiave includono le stringhe di testo di esempio seguenti:

- operation=GetCACert

- Tentativo di recuperare il certificato emesso

- Invio di CSR tramite GET

- operation=PKIOperation

Dispositivi Windows

In un dispositivo Windows che effettua una connessione a NDES, è possibile visualizzare i dispositivi Windows Visualizzatore eventi e cercare le indicazioni di una connessione riuscita. Connections vengono registrati come ID evento 36 nel log deviceManagement-Enterprise-Diagnostics-Provide>Amministrazione.

Per aprire il log:

Nel dispositivo eseguire eventvwr.msc per aprire Windows Visualizzatore eventi.

Espandere Registri> applicazioni e serviziMicrosoft> Windows >DeviceManagement-Enterprise-Diagnostic-Provider>Amministrazione.

Cercare l'evento 36, simile all'esempio seguente, con la riga chiave di SCEP: Richiesta di certificato generata correttamente:

Event ID: 36 Task Category: None Level: Information Keywords: User: <UserSid> Computer: <Computer Name> Description: SCEP: Certificate request generated successfully. Enhanced Key Usage: (1.3.6.1.5.5.7.3.2), NDES URL: (https://<server>/certsrv/mscep/mscep.dll/pkiclient.exe), Container Name: (), KSP Setting: (0x2), Store Location: (0x1).

Risolvere i problemi relativi al codice di stato 500

Connections simile all'esempio seguente, con codice di stato 500, indicano che impersonare un client dopo che il diritto utente di autenticazione non è assegnato al gruppo IIS_IUSRS nel server NDES. Alla fine viene visualizzato il valore di stato 500 :

2017-08-08 20:22:16 IP_address GET /certsrv/mscep/mscep.dll operation=GetCACert&message=SCEP%20Authority 443 - 10.5.14.22 profiled/1.0+CFNetwork/811.5.4+Darwin/16.6.0 - 500 0 1346 31

Per risolvere il problema, completare la procedura seguente:

- Nel server NDES eseguire secpol.msc per aprire i criteri di sicurezza locali.

- Espandere Criteri locali e quindi selezionare Assegnazione diritti utente.

- Fare doppio clic su Rappresenta un client dopo l'autenticazione nel riquadro destro.

- Selezionare Aggiungi utente o gruppo, immettere IIS_IUSRS nella casella Immettere i nomi degli oggetti da selezionare e quindi selezionare OK.

- Selezionare OK.

- Riavviare il computer e quindi ritentare la connessione dal dispositivo.

Testare e risolvere i problemi relativi all'URL del server SCEP

Seguire questa procedura per testare l'URL specificato nel profilo certificato SCEP.

In Intune modificare il profilo certificato SCEP e copiare l'URL del server. L'URL dovrebbe essere simile a

https://contoso.com/certsrv/mscep/mscep.dll.Aprire un Web browser e quindi passare all'URL del server SCEP. Il risultato dovrebbe essere: Errore HTTP 403.0 - Non consentito. Questo risultato indica che l'URL funziona correttamente.

Se l'errore non viene visualizzato, selezionare il collegamento simile all'errore visualizzato per visualizzare le indicazioni specifiche del problema:

- Viene visualizzato un messaggio generale del servizio Registrazione dispositivi di rete

- Viene visualizzato l'errore HTTP 503. Il servizio non è disponibile"

- Viene visualizzato l'errore "GatewayTimeout"

- Ricevo "HTTP 414 Request-URI Too Long"

- Ricevo "Questa pagina non può essere visualizzata"

- Viene visualizzato "500 - Errore interno del server"

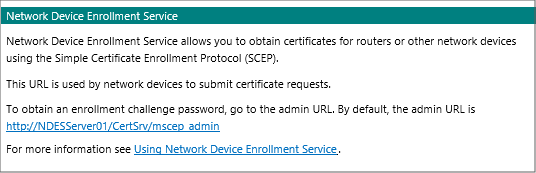

Messaggio NDES generale

Quando si passa all'URL del server SCEP, viene visualizzato il messaggio di servizio Registrazione dispositivi di rete seguente:

Causa: questo problema è in genere un problema con l'installazione di Microsoft Intune Connector.

Mscep.dll è un'estensione ISAPI che intercetta la richiesta in ingresso e visualizza l'errore HTTP 403 se è installato correttamente.

Soluzione: esaminare il file SetupMsi.log per determinare se Microsoft Intune Connector è stato installato correttamente. Nell'esempio seguente l'installazione è stata completata correttamente e lo stato dell'installazione è stato completato correttamente o lo stato dell'errore: 0 indica che l'installazione è riuscita:

MSI (c) (28:54) [16:13:11:905]: Product: Microsoft Intune Connector -- Installation completed successfully. MSI (c) (28:54) [16:13:11:999]: Windows Installer installed the product. Product Name: Microsoft Intune Connector. Product Version: 6.1711.4.0. Product Language: 1033. Manufacturer: Microsoft Corporation. Installation success or error status: 0.Se l'installazione non riesce, rimuovere il connettore Microsoft Intune e quindi reinstallarlo. Se l'installazione ha avuto esito positivo e si continua a ricevere il messaggio NDES generale, eseguire il comando iisreset per riavviare IIS.

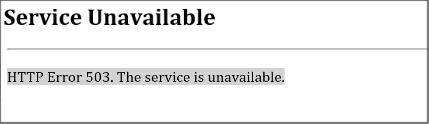

Errore HTTP 503

Quando si passa all'URL del server SCEP, viene visualizzato l'errore seguente:

Questo problema è dovuto in genere al fatto che il pool di applicazioni SCEP in IIS non è stato avviato. Nel server NDES aprire Gestione IIS e passare a Pool di applicazioni. Individuare il pool di applicazioni SCEP e verificare che sia stato avviato.

Se il pool di applicazioni SCEP non è avviato, controllare il registro eventi dell'applicazione nel server:

Nel dispositivo eseguire eventvwr.msc per aprire Visualizzatore eventi e passareall'applicazioneLog di> Windows.

Cercare un evento simile all'esempio seguente, il che significa che il pool di applicazioni si arresta in modo anomalo quando viene ricevuta una richiesta:

Log Name: Application Source: Application Error Event ID: 1000 Task Category: Application Crashing Events Level: Error Keywords: Classic Description: Faulting application name: w3wp.exe, version: 8.5.9600.16384, time stamp: 0x5215df96 Faulting module name: ntdll.dll, version: 6.3.9600.18821, time stamp: 0x59ba86db Exception code: 0xc0000005

Cause comuni per un arresto anomalo del pool di applicazioni

Causa 1: sono presenti certificati CA intermedi (non autofirmati) nell'archivio certificati autorità di certificazione radice attendibili del server NDES.

Soluzione: rimuovere i certificati intermedi dall'archivio certificati Autorità di certificazione radice attendibili e quindi riavviare il server NDES.

Per identificare tutti i certificati intermedi nell'archivio certificati Autorità di certificazione radice attendibili, eseguire il cmdlet di PowerShell seguente:

Get-Childitem -Path cert:\LocalMachine\root -Recurse | Where-Object {$_.Issuer -ne $_.Subject}Un certificato con gli stessi valori Issued to e Issued by è un certificato radice. In caso contrario, si tratta di un certificato intermedio.

Dopo aver rimosso i certificati e riavviato il server, eseguire di nuovo il cmdlet di PowerShell per verificare che non siano presenti certificati intermedi. In caso affermativo, verificare se un Criteri di gruppo esegue il push dei certificati intermedi nel server NDES. In tal caso, escludere il server NDES dal Criteri di gruppo e rimuovere nuovamente i certificati intermedi.

Causa 2: gli URL nell'elenco di revoche di certificati (CRL) sono bloccati o non raggiungibili per i certificati usati dal connettore di certificati Intune.

Soluzione: abilitare la registrazione aggiuntiva per raccogliere altre informazioni:

- Aprire Visualizzatore eventi, selezionare Visualizza, assicurarsi che l'opzione Mostra log di analisi e debug sia selezionata.

- Passare a Registri> applicazioni e serviziMicrosoft> Windows >CAPI2>Operational, fare clic con il pulsante destro del mouse su Operativo e quindi scegliere Abilita log.

- Dopo aver abilitato la registrazione capi2, riprodurre il problema ed esaminare il registro eventi per risolvere il problema.

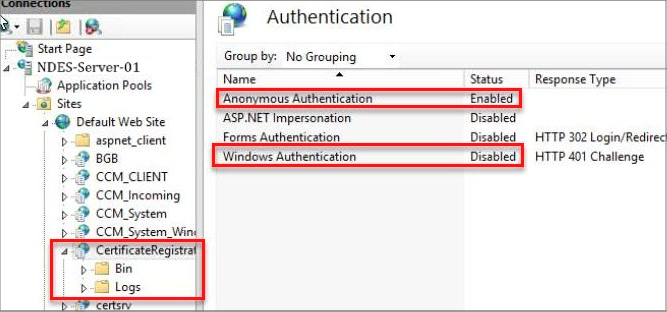

Causa 3: l'autorizzazione IIS per CertificateRegistrationSvc ha l'autenticazione di Windows abilitata.

Soluzione: abilitare l'autenticazione anonima e disabilitare l'autenticazione di Windows, quindi riavviare il server NDES.

Causa 4: il certificato del modulo NDESPolicy è scaduto.

Il log CAPI2 (vedere la soluzione della causa 2) mostrerà gli errori relativi al certificato a cui si fa riferimento

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintall'esterno del periodo di validità del certificato.Soluzione: rinnovare il certificato e reinstallare il connettore.

Usare

certlm.mscper aprire l'archivio certificati del computer locale, espandere Personale e quindi selezionare Certificati.Nell'elenco dei certificati trovare un certificato scaduto che soddisfi le condizioni seguenti:

- Il valore di Scopi previsti è Autenticazione client.

- Il valore di Issued To o Common Name corrisponde al nome del server NDES.

Nota

L'utilizzo della chiave estesa (EKU) dell'autenticazione client è obbligatorio. Senza questo EKU, CertificateRegistrationSvc restituirà una risposta HTTP 403 alle richieste NDESPlugin. Questa risposta verrà registrata nei log IIS.

Fare doppio clic sul certificato. Nella finestra di dialogo Certificato selezionare la scheda Dettagli , individuare il campo Identificazione personale e quindi verificare che il valore corrisponda al valore della sottochiave del

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintRegistro di sistema.Selezionare OK per chiudere la finestra di dialogo Certificato .

Fare clic con il pulsante destro del mouse sul certificato, selezionare Tutte le attività, quindi selezionare Richiedi certificato con nuova chiave o Rinnova certificato con nuova chiave.

Nella pagina Registrazione certificati selezionare Avanti, selezionare il modello SSL corretto e quindi selezionare Altre informazioni necessarie per la registrazione del certificato. Fare clic qui per configurare le impostazioni.

Nella finestra di dialogo Proprietà certificato selezionare la scheda Oggetto e quindi seguire questa procedura:

- In Nome soggetto selezionare Nome comune nella casella a discesa Tipo. Nella casella Valore immettere il nome di dominio completo (FQDN) del server NDES. Selezionare Aggiungi.

- In Nome alternativo selezionare DNS nella casella a discesa Tipo. Nella casella Valore immettere il nome di dominio completo del server NDES. Selezionare Aggiungi.

- Selezionare OK per chiudere la finestra di dialogo Proprietà certificato .

Selezionare Registra, attendere il completamento della registrazione e quindi selezionare Fine.

Reinstallare il connettore di certificati Intune per collegarlo al certificato appena creato. Per altre informazioni, vedere Installare il connettore di certificati per Microsoft Intune.

Dopo aver chiuso l'interfaccia utente del connettore di certificati, riavviare il servizio connettore Intune e il servizio Pubblicazione sul Web.

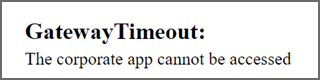

GatewayTimeout

Quando si passa all'URL del server SCEP, viene visualizzato l'errore seguente:

Causa: il servizio connettore proxy dell'applicazione Microsoft Entra non viene avviato.

Soluzione: eseguire services.msc e quindi assicurarsi che il servizio connettore proxy dell'applicazione Microsoft Entra sia in esecuzione e che Tipo di avvio sia impostato su Automatico.

HTTP 414 Request-URI troppo lungo

Quando si passa all'URL del server SCEP, viene visualizzato l'errore seguente: HTTP 414 Request-URI Too Long

Causa: il filtro delle richieste IIS non è configurato per supportare gli URL lunghi (query) ricevuti dal servizio NDES. Questo supporto viene configurato quando si configura il servizio NDES per l'uso con l'infrastruttura per SCEP.

Soluzione: configurare il supporto per GLI URL lunghi.

Nel server NDES aprire Gestione IIS, selezionare Impostazionefunzionalità modificafiltro> richieste sito> Web predefinita per aprire la pagina Modifica impostazioni filtro richieste.

Configurare le seguenti impostazioni:

- Lunghezza massima URL (byte) = 65534

- Stringa di query massima (byte) = 65534

Selezionare OK per salvare questa configurazione e chiudere Gestione IIS.

Convalidare questa configurazione individuando la chiave del Registro di sistema seguente per verificare che abbia i valori indicati:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters

I valori seguenti sono impostati come voci DWORD:

- Nome: MaxFieldLength, con un valore decimale pari a 65534

- Nome: MaxRequestBytes, con un valore decimale pari a 65534

Riavviare il server NDES.

Questa pagina non può essere visualizzata

È stato configurato Microsoft Entra proxy di applicazione. Quando si passa all'URL del server SCEP, viene visualizzato l'errore seguente:

This page can't be displayed

Causa: questo problema si verifica quando l'URL esterno SCEP non è corretto nella configurazione Application Proxy. Un esempio di questo URL è

https://contoso.com/certsrv/mscep/mscep.dll.Soluzione: usare il dominio predefinito di yourtenant.msappproxy.net per l'URL esterno SCEP nella configurazione Application Proxy.

500 - Errore interno del server

Quando si passa all'URL del server SCEP, viene visualizzato l'errore seguente:

Causa 1: l'account del servizio NDES è bloccato o la password è scaduta.

Soluzione: sbloccare l'account o reimpostare la password.

Causa 2: i certificati MSCEP-RA sono scaduti.

Soluzione: se i certificati MSCEP-RA sono scaduti, reinstallare il ruolo NDES o richiedere nuovi certificati CEP Encryption e Exchange Enrollment Agent (richiesta offline).

Per richiedere nuovi certificati, seguire questa procedura:

Nell'autorità di certificazione (CA) o nella CA emittente aprire la MMC Modelli di certificato. Assicurarsi che l'utente connesso e il server NDES dispongano delle autorizzazioni di lettura e registrazione per i modelli di certificato CEP Encryption e Exchange Enrollment Agent (richiesta offline).

Controllare i certificati scaduti nel server NDES e copiare le informazioni sull'oggetto dal certificato.

Aprire l'account MMC Certificati per computer.

Espandere Personale, fare clic con il pulsante destro del mouse su Certificati, quindi selezionare Tutte le attività>Richiedi nuovo certificato.

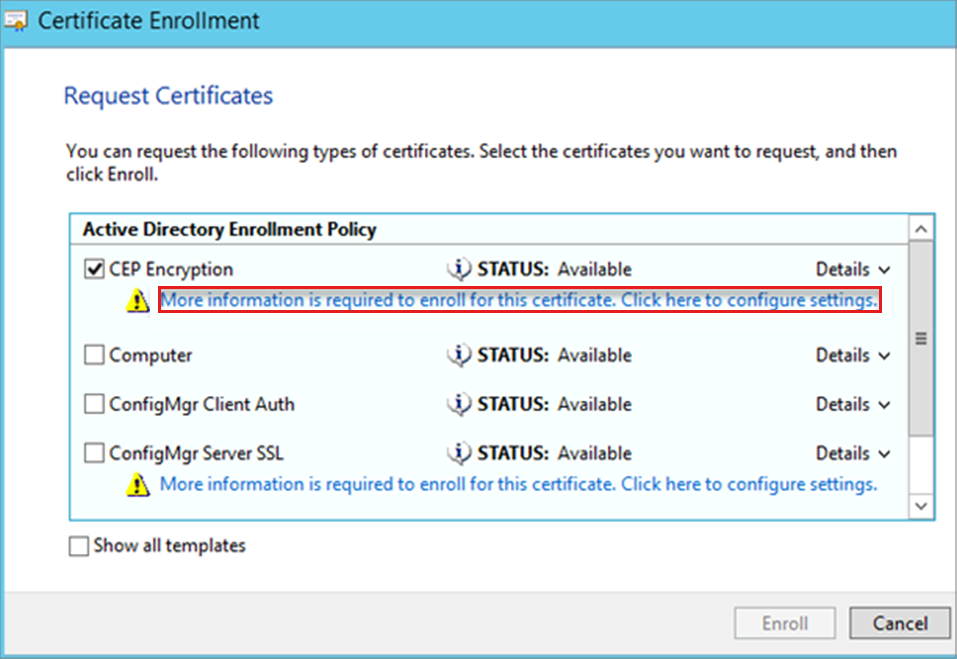

Nella pagina Richiedi certificato selezionare Crittografia CEP e quindi selezionare Altre informazioni necessarie per la registrazione del certificato. Fare clic qui per configurare le impostazioni.

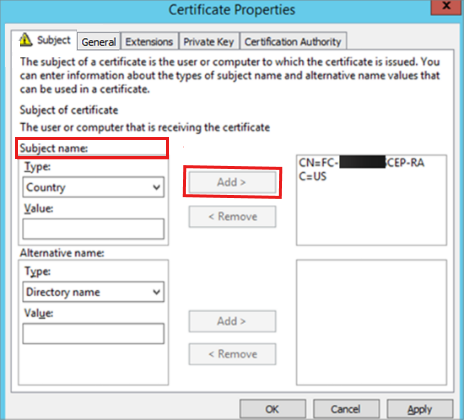

In Proprietà certificato selezionare la scheda Oggetto , compilare il nome del soggetto con le informazioni raccolte durante il passaggio 2, selezionare Aggiungi e quindi selezionare OK.

Completare la registrazione del certificato.

Aprire mmc certificati per l'account utente personale.

Quando si esegue la registrazione per il certificato dell'agente di registrazione di Exchange (richiesta offline), è necessario eseguirlo nel contesto utente. Poiché il tipo di soggetto di questo modello di certificato è impostato su Utente.

Espandere Personale, fare clic con il pulsante destro del mouse su Certificati, quindi selezionare Tutte le attività>Richiedi nuovo certificato.

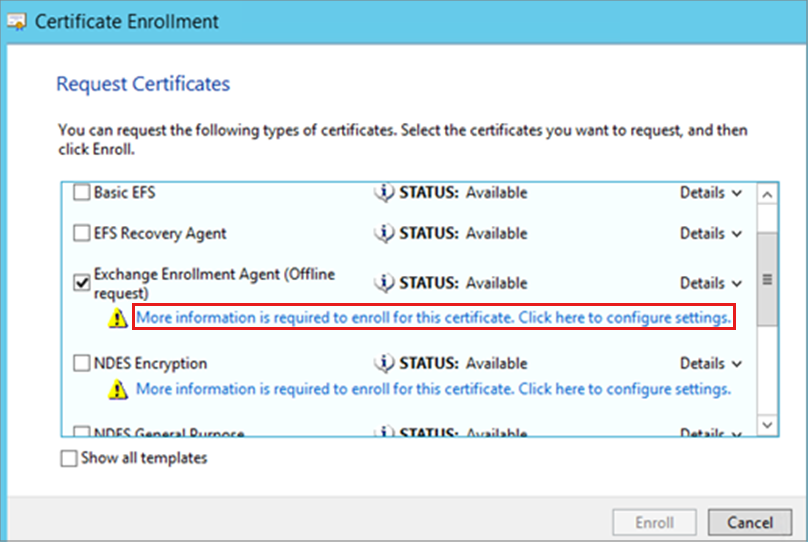

Nella pagina Richiedi certificato selezionare Agente di registrazione exchange (richiesta offline) e quindi selezionare Altre informazioni necessarie per la registrazione per questo certificato. Fare clic qui per configurare le impostazioni.

In Proprietà certificato selezionare la scheda Oggetto , compilare il nome del soggetto con le informazioni raccolte durante il passaggio 2 e selezionare Aggiungi.

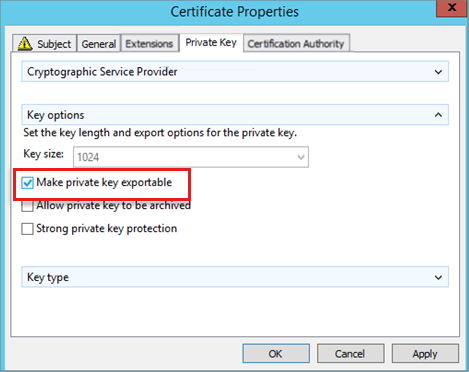

Selezionare la scheda Chiave privata , selezionare Rendi esportabile la chiave privata, quindi selezionare OK.

Completare la registrazione del certificato.

Esportare il certificato dell'agente di registrazione di Exchange (richiesta offline) dall'archivio certificati utente corrente. Nell'Esportazione guidata certificati selezionare Sì, esportare la chiave privata.

Importare il certificato nell'archivio certificati del computer locale.

In MMC Certificati eseguire l'azione seguente per ognuno dei nuovi certificati:

Fare clic con il pulsante destro del mouse sul certificato, selezionare Tutte le attività>Gestisci chiavi private, aggiungere autorizzazioni di lettura all'account del servizio NDES.

Eseguire il comando iisreset per riavviare IIS.

Passaggi successivi

Se il dispositivo raggiunge correttamente il server NDES per presentare la richiesta di certificato, il passaggio successivo consiste nell'esaminare il modulo dei criteri connettori di certificati Intune.