Crittografia unità BitLocker in Windows 11 per oem

La crittografia delle unità BitLocker fornisce dati offline e protezione del sistema operativo assicurando che l'unità non venga manomessa mentre il sistema operativo è offline. La crittografia delle unità BitLocker usa un TPM, discreto o firmware, che supporta la misura radice di attendibilità statica definita dal gruppo di elaborazione attendibile.

Crittografia automatica dei dispositivi BitLocker

La crittografia automatica dei dispositivi BitLocker usa la tecnologia di crittografia unità BitLocker per crittografare automaticamente le unità interne dopo che l'utente completa la Configurazione guidata (OOBE) nei dispositivi che soddisfano i requisiti hardware.

Nota

La crittografia automatica del dispositivo BitLocker viene avviata durante l'esperienza guidata.BitLocker automatic device encryption starts during Out-of-box experience (Configurazione guidata). Tuttavia, la protezione è abilitata (armata) solo dopo l'accesso degli utenti con un account Microsoft o un account Azure Active Directory . Fino a quando la protezione non viene sospesa e i dati non sono protetti. La crittografia automatica dei dispositivi BitLocker non è abilitata con gli account locali, nel qual caso BitLocker può essere abilitata manualmente usando la Pannello di controllo BitLocker.

Requisiti hardware per la crittografia automatica dei dispositivi BitLocker

Nota

A partire da Windows 11 versione 24H2, Microsoft ha ridotto i requisiti hardware per la crittografia automatica dei dispositivi (AUTO-DE) in Windows:

Auto-DE non dipende più dall'interfaccia HSTI (Hardware Security Test Interface) /Modern Standby.

Auto-DE verrà abilitato anche se vengono rilevati bus/interfacce DMA (Direct Memory Access) non attendibili

Ciò significa che gli OEM non devono aggiungere interfacce DMA alla chiave del Registro di sistema AllowedBus: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\Allowed Bus

Questi nuovi requisiti ridotti si riflettono automaticamente nei test HLK e non sono necessarie altre azioni da parte degli OEM.

La crittografia automatica dei dispositivi BitLocker è abilitata quando:

- Il dispositivo contiene un TPM (Trusted Platform Module), TPM 1.2 o TPM 2.0.

- L'avvio protetto UEFI è abilitato. Per altre informazioni, vedere Avvio protetto.

- L'avvio protetto della piattaforma è abilitato

- La piattaforma è conforme a Modern Standby o HSTI (questo requisito è stato rimosso da Windows 11 24H2)

- Non sono disponibili interfacce DMA (Direct Memory Access) non consentite (questo requisito è stato rimosso da Windows 11 24H2)

I test seguenti devono superare prima che Windows 11 abiliti la crittografia automatica del dispositivo BitLocker. Se si vuole creare hardware che supporti questa funzionalità, è necessario verificare che il dispositivo superi questi test.

TPM: il dispositivo deve includere un TPM con supporto PCR 7. Vedere System.Fundamentals.TPM20.TPM20.

- Se la presenza di schede espandibili comporta il caricamento dei driver UEFI OROM dal BIOS UEFI durante l'avvio, BitLocker non userà l'associazione PCR7.

- Se si esegue un dispositivo che non è associato a PCR7 e Bitlocker è abilitato, non ci sono problemi di sicurezza perché BitLocker è ancora sicuro quando si usa un normale profilo PCR UEFI (0,2,4,11).

- Qualsiasi hash CA aggiuntivo (anche Windows Prod CA) prima dell'ultima ca di avvio di Windows Prod impedirà a BitLocker di scegliere di usare PCR7. Non importa se l'hash o gli hash aggiuntivi provengono dalla CA UEFI (noto anche come. Microsoft 3rd Party CA) o altre CA.

Avvio protetto: l'avvio protetto UEFI è abilitato. Vedere System.Fundamentals.Firmware.UEFISecureBoot.

Requisiti di standby moderni o convalida HSTI . (rimosso da Windows 11 24H2)

Questo requisito è soddisfatto da uno dei seguenti:- Vengono implementati i requisiti moderni di standby. Questi includono i requisiti per l'avvio protetto UEFI e la protezione da DMA non autorizzato.

- A partire da Windows 10, versione 1703, questo requisito può essere soddisfatto tramite il test HSTI:

- Il self-test di avvio protetto della piattaforma (o altri auto test configurati nel Registro di sistema) deve essere segnalato da HSTI come implementato e superato.

- Se si esclude Il Valore Dio, HSTI non deve segnalare alcun bus DMA non consentito.

- Se è presente Il Valore Dio, HSTI deve segnalare che Il Valore Dio è configurato in modo sicuro (il livello di sicurezza deve essere SL1 – "Autorizzazione utente" o superiore).

È necessario disporre di 250 MB di spazio libero sopra tutto ciò che è necessario avviare (e ripristinare Windows, se si inserisce WinRE nella partizione di sistema). Per altre informazioni, vedere Partizioni di sistema e utilità.

Quando vengono soddisfatti i requisiti elencati in precedenza, Le informazioni di sistema indicano che il sistema supporta la crittografia automatica del dispositivo BitLocker. Questa funzionalità è disponibile in Windows 10 versione 1703 o successiva. Ecco come controllare le informazioni di sistema.

- Fare clic su Start e digitare Informazioni di sistema

- Fare clic con il pulsante destro del mouse su App Informazioni di sistema e scegliere Apri come amministratore. Consentire all'app di apportare modifiche al dispositivo facendo clic su Sì. Alcuni dispositivi potrebbero richiedere autorizzazioni elevate per visualizzare le impostazioni di crittografia.

- In System Summary (Riepilogo sistema) vedere Device Encryption Support (Supporto per la crittografia dei dispositivi). Il valore indica se il dispositivo è crittografato o, in caso contrario, motivi per cui è disabilitato.

Rilevato bus/dispositivo con supporto per DMA non consentito

Questo stato delle informazioni di sistema nel supporto di Crittografia dispositivi indica che Windows ha rilevato almeno un potenziale bus o un dispositivo con supporto DMA esterno che potrebbe esporre una minaccia DMA.

Per risolvere questo problema, contattare gli IHV per determinare se il dispositivo non dispone di porte DMA esterne. Se confermato dagli IHD che il bus o il dispositivo ha solo DMA interno, l'OEM può aggiungerlo all'elenco consentito.

Per aggiungere un bus o un dispositivo all'elenco di elementi consentiti, è necessario aggiungere un valore a una chiave del Registro di sistema. A tale scopo, è prima necessario assumere la proprietà della chiave del Registro di sistema Allowed Bus . Seguire questa procedura:

Passare alla chiave del Registro di sistema HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\Allowed Bus .

Fare clic con il pulsante destro del mouse sulla chiave del Registro di sistema e selezionare Autorizzazioni.

Fare clic su Avanzate, fare clic sul collegamento Cambia nel campo Proprietario, immettere il nome dell'account utente, fare clic su Controlla nomi e quindi fare clic su OK tre volte per chiudere tutte le finestre di dialogo di autorizzazione.

Fare clic con il pulsante destro del mouse sulla chiave del Registro di sistema e selezionare di nuovo Autorizzazioni.

Fare clic sul pulsante Aggiungi, aggiungere l'account utente, fare clic su Controlla nomi, quindi fare clic su OK e quindi selezionare la casella di controllo in Consenti controllo completo. Quindi fare clic su OK.

Quindi, sotto la chiave Allowed Bus , aggiungere coppie nome/valore stringa (REG_SZ) per ogni bus con supporto DMA contrassegnato che è determinato come sicuro:

- Chiave: descrizione del nome /descrittivo del dispositivo

- Valore: PCI\VEN_ID&DEV_ID.

Verificare che gli ID corrispondano all'output del test HLK. Ad esempio, se si dispone di un dispositivo sicuro con un nome descrittivo "Porta radice PCI Express Contoso", ID fornitore 1022 e ID dispositivo 157C, creare una voce del Registro di sistema denominata Contoso PCI Express Root Port come tipo di dati REG_SZ in: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\Allowed Bus

Dove il valore = "PCI\VEN_1022&DEV_157C"

Nota: questa chiave del Registro di sistema viene ignorata a partire da Windows 11 24H2.

Layout della partizione di crittografia unità BitLocker

La crittografia unità BitLocker usa una partizione di sistema separata dalla partizione di Windows. La partizione di sistema BitLocker deve soddisfare i requisiti seguenti.

- La partizione di sistema BitLocker è configurata come partizione attiva.

- La partizione di sistema BitLocker non deve essere crittografata.

- La partizione di sistema BitLocker deve avere almeno 250 MB di spazio libero, oltre qualsiasi spazio usato dai file richiesti. Questa partizione di sistema aggiuntiva può essere usata per ospitare l'ambiente di ripristino di Windows (RE) e gli strumenti OEM (forniti dall'OEM), purché la partizione soddisfi ancora il requisito di spazio disponibile di 250 MB.

Per altre informazioni, vedere Partizioni di sistema e utilità e unità disco rigido e partizioni.

Disabilitare la crittografia automatica dei dispositivi BitLocker

Gli OEM possono scegliere di disabilitare la crittografia dei dispositivi e implementare invece la propria tecnologia di crittografia in un dispositivo. Per disabilitare la crittografia automatica dei dispositivi BitLocker, è possibile usare un file di installazione automatica e impostare PreventDeviceEncryption su True.

In alternativa, è possibile aggiornare la chiave del Registro di sistema HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker :

Valore: PreventDeviceEncryption uguale a True (1).

Non è consigliabile impostare questa chiave del Registro di sistema nei dispositivi con la funzionalità Richiamo".

Risoluzione dei problemi relativi ai test HLK di BitLocker

Prerequisiti consigliati

La valutazione è molto più semplice quando si conoscono le informazioni seguenti sul dispositivo sottoposto a test:

- Specifica TPM (ad esempio 1.2, 2.0)

- Profilo PCR bitLocker (ad esempio 7, 11 o 0, 2, 4, 11)

- Indica se il computer non è AOAC o AOAC (ad esempio i dispositivi Surface sono computer AOAC)

Queste informazioni sono consigliate ma non necessarie per eseguire la valutazione.

I problemi di BitLocker HLK sono in genere correlati a uno dei seguenti: errori di interpretazione errata dei risultati dei test o problemi di associazione PCR7.

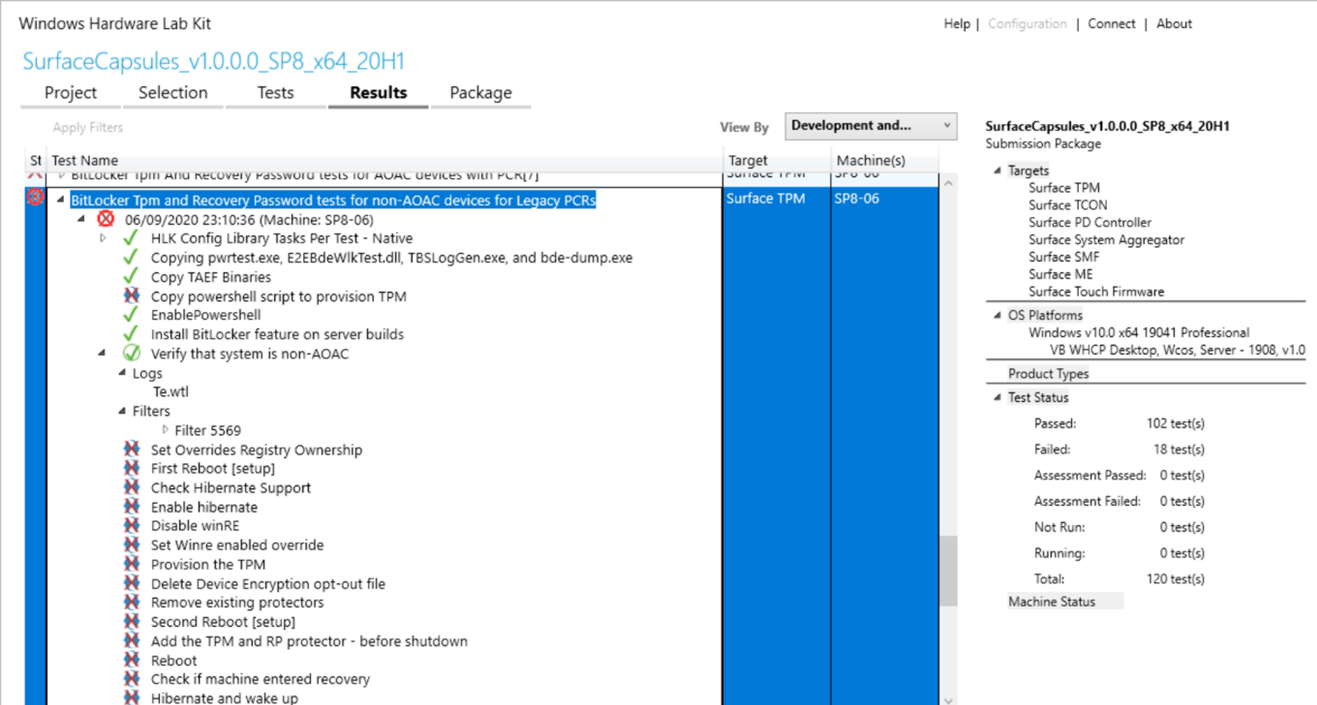

Interpretazione errata dei risultati dei test

Un test HLK è costituito da più passaggi di test. Alcuni passaggi di test possono non riuscire senza influire sull'esito positivo/negativo del test complessivo. Per altre informazioni sull'interpretazione della pagina dei risultati, vedere qui. Se alcuni passaggi di test hanno avuto esito negativo, ma il test complessivo supera (come indicato da un segno di spunta verde accanto al nome del test), arrestare qui. Il test è stato eseguito correttamente e non sono necessarie altre azioni da parte dell'utente.

Procedura di valutazione:

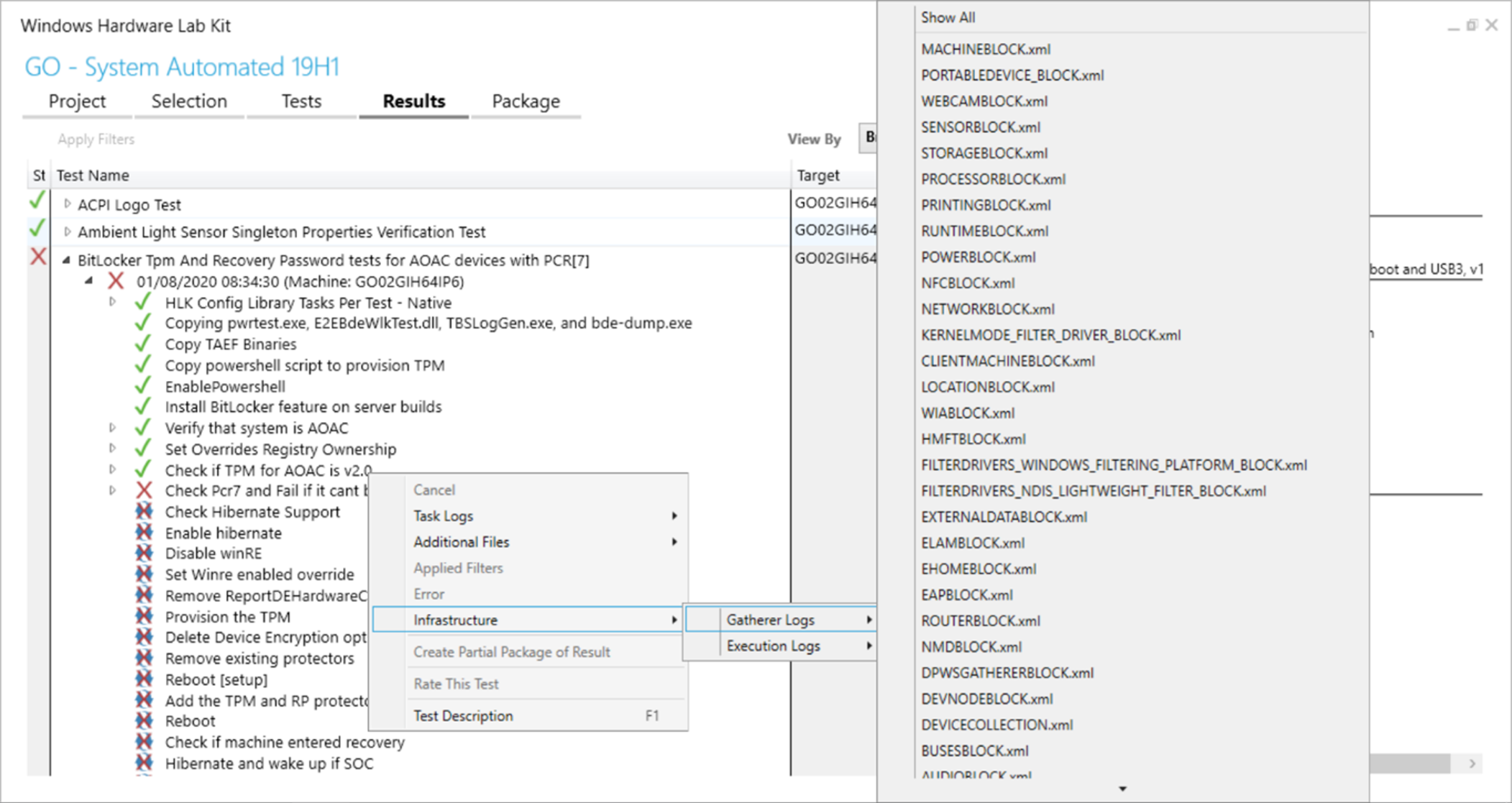

Verificare di eseguire il test corretto sul computer. Fare clic con il pulsante destro del mouse su qualsiasi passaggio dei log > del servizio Gatherer dell'infrastruttura > di test > non superato nell'RUNTIMEBLOCK.xml per l'elemento IsAOAC. Se IsAOAC=true e si esegue un test non AOAC, ignorare l'errore e non eseguire questo test sul computer. Se necessario, contattare il team supporto tecnico Microsoft per ottenere un errore per passare la playlist.

Determinare se un filtro viene applicato al test. HLK può suggerire automaticamente un filtro per un test mappato in modo non corretto. Un filtro viene visualizzato come segno di spunta verde all'interno di un cerchio accanto a un passaggio di test. Si noti che alcuni filtri potrebbero indicare che i passaggi di test successivi non sono riusciti o sono stati annullati. Esaminare le informazioni estese sul filtro espandendo il passaggio di test con l'icona speciale. Se il filtro indica di ignorare l'errore di test, arrestarlo qui.

Problemi relativi a PCR7

Un problema comune di BitLocker specifico per i due test PCR7 è un errore di associazione a PCR7.

Procedura di valutazione:

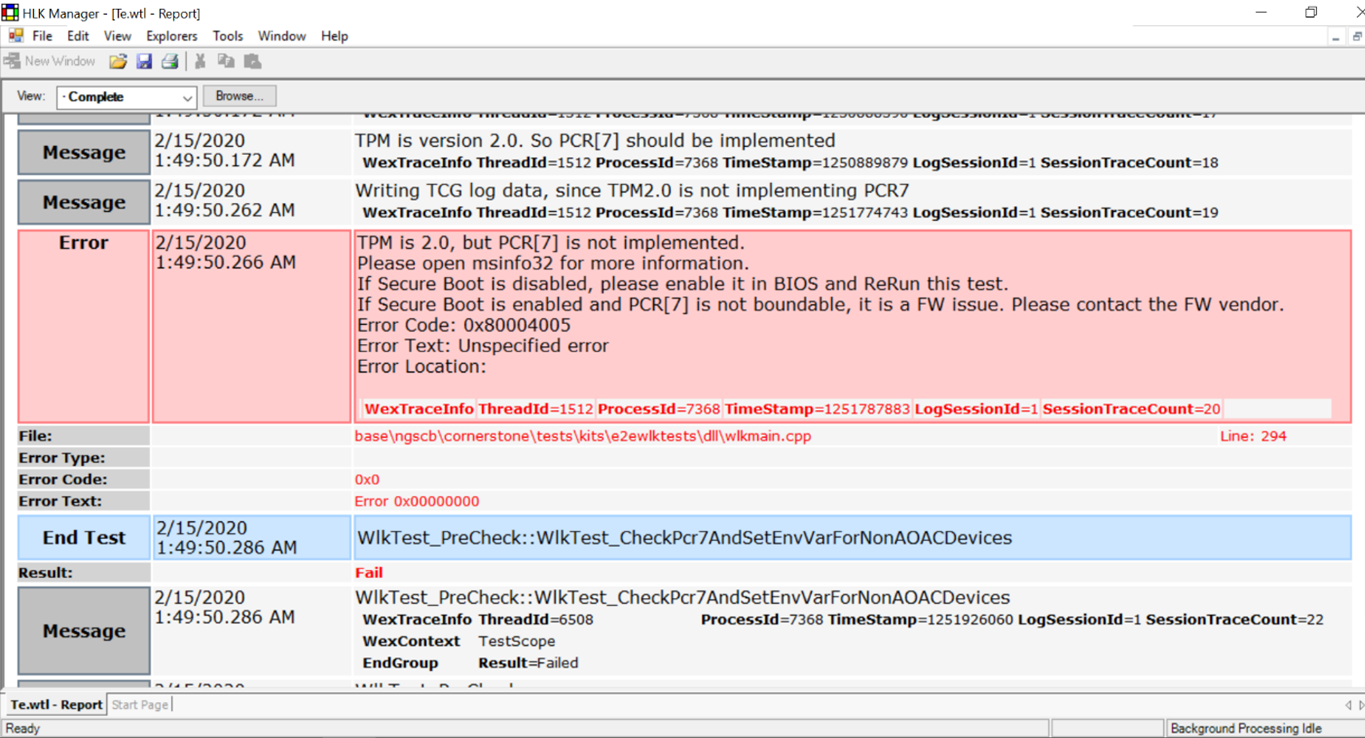

Trovare il messaggio di errore nei log HLK. Espandere il passaggio di test non superato ed esaminare il log Te.wtl. È anche possibile accedere a questo log facendo clic con il pulsante destro del mouse su un passaggio > di test Log > attività Te.wtl. Continuare seguendo i passaggi di valutazione se viene visualizzato questo errore:

Eseguire msinfo32 come amministratore e selezionare Secure Boot State/PCR7 Configuration (Stato avvio protetto/PCR7). Il test deve essere eseguito con l'avvio protetto. Se l'associazione PCR7 non è supportata, eseguire invece il test HLK PCR legacy appropriato. Se l'associazione PCR7 non è possibile, continuare seguendo i passaggi di valutazione.

Esaminare i log degli errori. Fare clic con il pulsante destro del mouse sull'attività > di test File aggiuntivi. In genere, il problema di associazione PCR7 è il risultato di misurazioni non corrette in PCR7.

- Log eventi. Il log di Microsoft-BitLocker-Management contiene informazioni preziose sugli errori sul motivo per cui non è possibile usare PCR7. Il test HLK di BitLocker deve essere eseguito solo in un computer con BitLocker installato. I registri eventi devono essere controllati nel computer che li genera.

- Log di avvio misurati. Queste informazioni sono disponibili anche in C:\Windows\Logs\MeasuredBoot

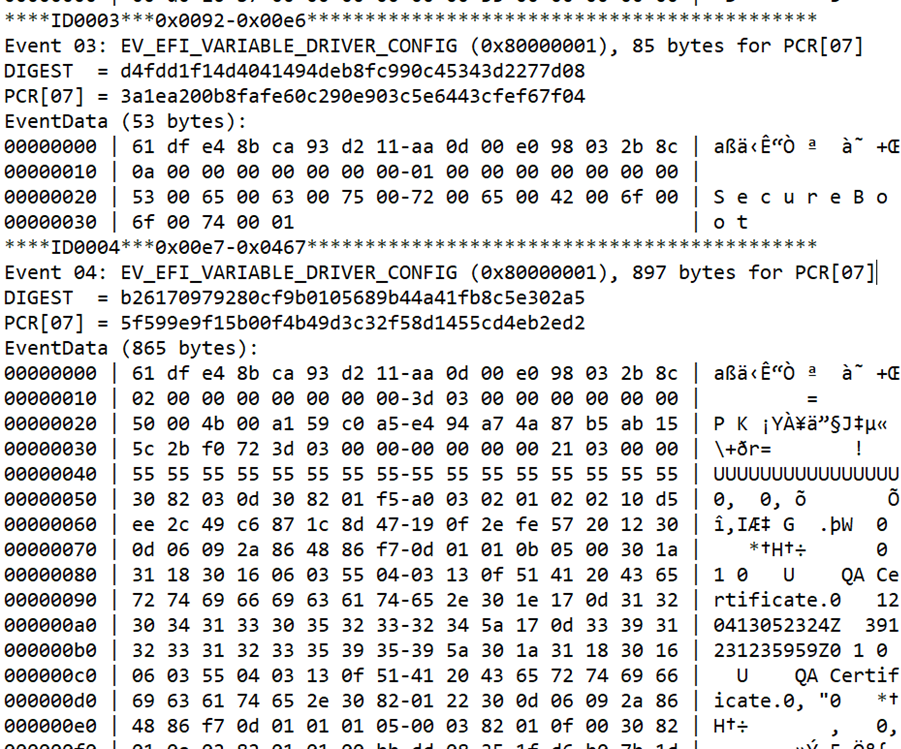

Analizzare il log di avvio misurato usando TBSLogGenerator.exe o equivalente. Nel controller HLK TBSLogGenerator.exe si trova nella directory dei test HLK in cui è installato HLK, ad esempio C:\Programmi (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe."

- TBSLogGenerator.exe percorso -lf <per il log>> di avvio misurato OutputLog.txt

- In OutputLog.txt cercare "PCR[07]" ed esaminare le misurazioni, elencate in ordine. La prima misura dovrebbe essere simile alla seguente:

BitLocker prevede una certa radice statica delle misurazioni di attendibilità radice statica delle misurazioni di attendibilità in PCR7 e qualsiasi variazione in queste misurazioni spesso impedisce l'associazione a PCR7. I valori seguenti devono essere misurati (in ordine e senza misurazioni estranee tra) in PCR7:

- Contenuto della variabile SecureBoot

- Contenuto della variabile PK

- Contenuto della variabile KEK

- Contenuto della variabile EFI_IMAGE_SECURITY_DATABASE (DB)

- Contenuto della variabile EFI_IMAGE_SECURITY_DATABASE1 (DBX)

- (facoltativo ma comune EV_SEPARATOR)

- Voci nel EFI_IMAGE_SECURITY_DATABASE usate per convalidare i driver EFI o le applicazioni di avvio EFI nel percorso di avvio. BitLocker prevede una sola voce qui.

Problemi comuni relativi al log di avvio misurato:

- Modalità di debug UEFI in

- Variabili PK o KEK mancanti: la misurazione PK/KEK non contiene dati (ad esempio 4 byte di 0)

- Firmatario uefi ca non attendibile

Alcuni problemi di avvio misurati, ad esempio l'esecuzione con la modalità di debug UEFI, possono essere risolti dal tester. Altri problemi possono richiedere un errore, nel qual caso è necessario contattare il team supporto tecnico Microsoft per ottenere indicazioni.

Applicazione di aggiornamenti del firmware ai dispositivi

Oltre a eseguire test HLK, gli OEM devono testare gli aggiornamenti del firmware con BitLocker attivato. Per impedire ai dispositivi di avviare il ripristino inutilmente, seguire queste linee guida per applicare gli aggiornamenti del firmware:

- Sospendi BitLocker (obbligatorio per i dispositivi associati a PCR[07] solo se l'aggiornamento del firmware modifica i criteri di avvio protetto)

- Applicare l'aggiornamento

- Riavviare il dispositivo

- Riprendere BitLocker

L'aggiornamento del firmware deve richiedere al dispositivo di sospendere Bitlocker solo per un breve periodo di tempo e il dispositivo deve essere riavviato il prima possibile. BitLocker può essere sospeso a livello di codice subito prima dell'arresto usando il metodo DisableKeyProtectors in Strumentazione gestione Windows (WMI).