SID

Questo articolo descrive il funzionamento degli identificatori di sicurezza (SID) con account e gruppi nel sistema operativo Windows Server.

Che cosa sono gli identificatori di sicurezza?

Un identificatore di sicurezza viene usato per identificare in modo univoco un'entità di sicurezza o un gruppo di sicurezza. Un'entità di sicurezza è qualunque entità che può essere autenticata dal sistema operativo, ad esempio un account utente, un account computer, un thread o un processo eseguito nel contesto di sicurezza di un account utente o computer.

Ogni account o gruppo, o ogni processo eseguito nel contesto di sicurezza dell'account, ha un SID univoco emesso da un'autorità, ad esempio un controller di dominio Windows. Il SID viene archiviato in un database di sicurezza. Il sistema genera il SID che identifica un account o un gruppo specifico al momento della creazione dell'account o del gruppo. Quando un SID viene usato come identificatore univoco per un utente o un gruppo, non può mai essere usato per identificare un utente o un gruppo diverso.

Ogni volta che un utente accede, il sistema crea un token di accesso per tale utente. Il token di accesso contiene il SID dell'utente, i suoi diritti e i SID per i gruppi a cui appartiene. Questo token fornisce il contesto di sicurezza per qualsiasi azione eseguita dall'utente nel computer.

Oltre ai SID specifici del dominio creati in modo univoco che vengono assegnati a utenti e gruppi specifici, esistono SID noti che identificano gruppi generici e utenti generici. Ad esempio, i SID Everyone e World identificano un gruppo che include tutti gli utenti. I SID noti hanno valori che restano costanti in tutti i sistemi operativi.

I SID sono un blocco predefinito fondamentale del modello di sicurezza di Windows. Interagiscono con componenti specifici delle tecnologie di autorizzazione e controllo dell'accesso nell'infrastruttura di sicurezza dei sistemi operativi Windows Server. Questo consente di proteggere l'accesso alle risorse di rete e fornisce un ambiente di elaborazione più sicuro.

Nota

Questo contenuto riguarda solo le versioni di Windows indicate nell'elenco "Si applica a" all'inizio dell'articolo.

Funzionamento degli identificatori di sicurezza

Gli utenti fanno riferimento agli account in base al nome dell'account, ma il sistema operativo si riferisce internamente agli account e ai processi eseguiti nel contesto di sicurezza dell'account usando i relativi SID. Per gli account di dominio, il SID di un'entità di sicurezza viene creato concatenando il SID del dominio con un identificatore relativo (RID) per l'account. I SID sono univoci all'interno dell'ambito (dominio o locale) e non vengono mai riutilizzati.

Il sistema operativo genera un SID che identifica un account o un gruppo specifico al momento della creazione dell'account o del gruppo. Il SID per un account o un gruppo locale viene generato dall'Autorità di sicurezza locale (LSA) nel computer ed è archiviato con altre informazioni sull'account in un'area sicura del Registro di sistema. Il SID per un account di dominio o un gruppo viene generato dall'autorità di sicurezza del dominio e viene archiviato come attributo dell'oggetto Utente o Gruppo in Servizi di dominio Active Directory.

Per ogni account e gruppo locale, il SID è univoco per il computer in cui è stato creato. Nessun account o gruppi nel computer condividerà mai lo stesso SID. Analogamente, per ogni account di dominio e gruppo, il SID è univoco all'interno di un'azienda. Ciò significa che il SID per un account o un gruppo creato in un dominio non corrisponderà mai al SID per un account o un gruppo creato in qualsiasi altro dominio dell'organizzazione.

I SID rimangono sempre univoci. Le autorità di sicurezza non rilasciano mai lo stesso SID due volte e non riutilizzano mai i SID per gli account eliminati. Ad esempio, se un utente con un account utente in un dominio di Windows lascia il proprio lavoro, un amministratore elimina il suo account Active Directory, incluso il SID che identifica l'account. Se in seguito tornano a un processo diverso nella stessa società, un amministratore crea un nuovo account e il sistema operativo Windows Server genera un nuovo SID. Il nuovo SID non corrisponde a quello precedente, quindi nessuno degli accessi dell'utente dal proprio account precedente viene trasferito al nuovo account. Entrambi gli account rappresentano due entità di sicurezza diverse.

Architettura dell'identificatore di sicurezza

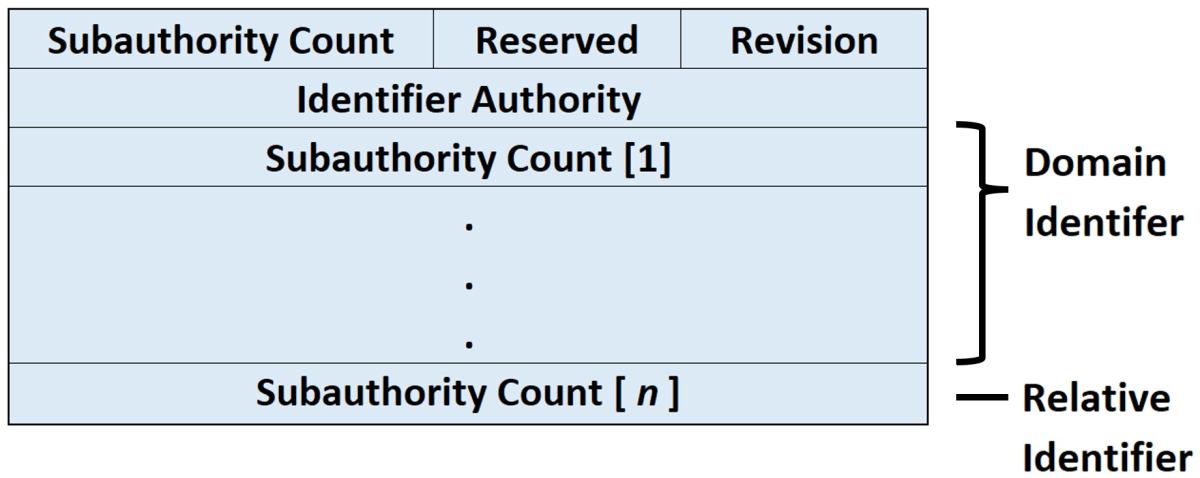

Un identificatore di sicurezza è una struttura di dati in formato binario che contiene un numero variabile di valori. I primi valori della struttura contengono informazioni sulla struttura SID. I valori rimanenti sono disposti in una gerarchia (simile a un numero di telefono) e identificano l'autorità emittente SID (ad esempio "NT Authority"), il dominio emittente SID e un determinato gruppo o entità di sicurezza. L'immagine seguente illustra la struttura di un SID.

I singoli valori di un SID sono descritti nella tabella seguente:

| Comment | Descrizione |

|---|---|

| Revisione | Indica la versione della struttura SID usata in un particolare SID. |

| Autorità di identificazione | Identifica il livello più elevato di autorità in grado di emettere SID per un particolare tipo di entità di sicurezza. Ad esempio, il valore dell'autorità di identificazione nel SID per il gruppo Everyone è 1 (Autorità mondiale). Il valore dell'autorità di identificazione nel SID per un account o un gruppo di Windows Server specifico è 5 (autorità NT). |

| Sottoautorità | Contiene le informazioni più importanti in un SID, contenuto in una serie di uno o più valori di sottoautorità. Tutti i valori fino a, ma non incluso, l'ultimo valore della serie identifica collettivamente un dominio in un'organizzazione. Questa parte della serie è denominata identificatore di dominio. L'ultimo valore della serie, denominato identificatore relativo (RID), identifica un account o un gruppo specifico rispetto a un dominio. |

I componenti di un SID sono più facili da visualizzare quando i SID vengono convertiti da un file binario in un formato stringa usando la notazione standard:

S-R-X-Y1-Y2-Yn-1-Yn

In questa notazione, i componenti di un SID sono descritti nella tabella seguente:

| Comment | Descrizione |

|---|---|

| S | Indica che la stringa è un SID |

| R | Indica il livello di revisione |

| X | Indica il valore dell'autorità dell'identificatore |

| Y | Rappresenta una serie di valori di sottoautorità, dove n è il numero di valori |

Le informazioni più importanti del SID sono contenute nella serie di valori di sottoautorità. La prima parte della serie (-Y1-Y2-Y2-Yn-1) è l'identificatore di dominio. Questo elemento del SID diventa significativo in un'azienda con diversi domini, perché l'identificatore di dominio differenzia i SID emessi da un dominio dai SID emessi da tutti gli altri domini dell'organizzazione. Nessun dominio in un'organizzazione condivide con altri lo stesso identificatore di dominio.

L'ultimo elemento nella serie di valori di sottoautorità (-Yn) è l'identificatore relativo. Distingue un account o un gruppo da tutti gli altri account e gruppi nel dominio. Nessun account o gruppi in alcun dominio condivide lo stesso identificatore relativo.

Ad esempio, il SID per il gruppo Administrators predefinito è rappresentato nella notazione SID standardizzata come la seguente stringa:

S-1-5-32-544

Questo SID ha quattro componenti:

- Livello di revisione (1)

- Valore dell'autorità di identificatore (5, NT Authority)

- Identificatore di dominio (32, Builtin)

- Identificatore relativo (544, Administrators)

I SID per gli account e i gruppi predefiniti hanno sempre lo stesso valore di identificatore di dominio, 32. Questo valore identifica il dominio Builtin, esistente in ogni computer che esegue una versione del sistema operativo Windows Server. Non è mai necessario distinguere gli account e i gruppi predefiniti di un computer da account e gruppi predefiniti di un altro computer, perché sono locali nell'ambito. Sono locali in un singolo computer o, nel caso di controller di dominio per un dominio di rete, sono locali in diversi computer che fungono da uno.

Gli account e i gruppi predefiniti devono essere distinti l'uno dall'altro nell'ambito del dominio Builtin. Pertanto, il SID per ogni account e gruppo ha un identificatore relativo univoco. Un valore di identificatore relativo pari a 544 è univoco per il gruppo Administrators predefinito. Nessun altro account o gruppo nel dominio Builtin ha un SID con un valore finale pari a 544.

In un altro esempio si consideri il SID per il gruppo globale Domain Admins. Ogni dominio in un'organizzazione ha un gruppo Domain Admins e il SID per ogni gruppo è diverso. L'esempio seguente rappresenta il SID per il gruppo Domain Admins nel dominio Contoso, Ltd. (Contoso\Domain Admins):

S-1-5-21-1004336348-1177238915-682003330-512

Il SID per Contoso\Domain Admins ha:

- Un livello di revisione (1)

- Valore dell'autorità di identificazione (5, NT Authority)

- Un identificatore di dominio (21-1004336348-1177238915-682003330, Contoso)

- Un identificatore relativo (512, Domain Admins)

Il SID per Contoso\Domain Admins è distinto dai SID per altri gruppi di amministratori di dominio nella stessa organizzazione in base al relativo identificatore di dominio: 21-1004336348-1177238915-682003330. Nessun altro dominio nell'organizzazione usa questo valore come identificatore di dominio. Il SID per Contoso\Domain Admins è distinto dai SID per altri account e gruppi creati nel dominio Contoso con l'identificatore relativo 512. Nessun altro account o gruppo nel dominio ha un SID con un valore finale pari a 512.

Allocazione dell'identificatore relativo

Quando gli account e i gruppi vengono archiviati in un database di account gestito da un gestore account di sicurezza locale (SAM), è piuttosto facile per il sistema generare un identificatore relativo univoco per ogni account e in un gruppo creato in un computer autonomo. Il SAM in un computer autonomo può tenere traccia dei valori di identificatore relativi che ha usato in precedenza e assicurarsi che non li usi mai più.

In un dominio di rete, tuttavia, la generazione di identificatori relativi univoci è un processo più complesso. I domini di rete di Windows Server possono avere diversi controller di dominio. Ogni controller di dominio archivia le informazioni dell'account Active Directory. Ciò significa che, in un dominio di rete, sono presenti tante copie del database dell'account quanti sono i controller di dominio. Inoltre, ogni copia del database dell'account è una copia master.

È possibile creare nuovi account e gruppi in qualsiasi controller di dominio. Le modifiche apportate ad Active Directory in un controller di dominio vengono replicate in tutti gli altri controller di dominio nel dominio. Il processo di replica delle modifiche in una copia master del database dell'account in tutte le altre copie master è detto operazione multimaster.

Il processo di generazione di identificatori relativi univoci è un'operazione a master singolo. A un controller di dominio viene assegnato il ruolo del master RID e alloca una sequenza di identificatori relativi a ogni controller di dominio nel dominio. Quando viene creato un nuovo account di dominio o un nuovo gruppo in una replica del controller di dominio di Active Directory, viene assegnato un SID. L'identificatore relativo per il nuovo SID viene ricavato dall'allocazione del controller di dominio di identificatori relativi. Quando la fornitura di identificatori relativi inizia a essere ridotta, il controller di dominio richiede un altro blocco dal master RID.

Ogni controller di dominio usa ogni valore in un blocco di identificatori relativi una sola volta. Il master RID alloca ogni blocco di valori di identificatore relativo una sola volta. Questo processo garantisce che ogni account e gruppo creato nel dominio disponga di un identificatore relativo univoco.

Identificatori di sicurezza e identificatori univoci globali

Quando viene creato un nuovo account utente o gruppo di dominio, Active Directory archivia il SID dell'account nella proprietà ObjectSID di un oggetto User o Group. Assegna inoltre al nuovo oggetto un identificatore univoco globale (GUID), che è un valore a 128 bit univoco non solo nell'organizzazione, ma anche in tutto il mondo. I GUID vengono assegnati a ogni oggetto creato da Active Directory e non solo negli oggetti User e Group. Il GUID di ogni oggetto viene archiviato nella relativa proprietà ObjectGUID.

Active Directory usa internamente GUID per identificare gli oggetti. Ad esempio, il GUID è una delle proprietà di un oggetto pubblicate nel catalogo globale. La ricerca nel catalogo globale di un GUID dell'oggetto Utente produce risultati se l'utente ha un account in un punto qualsiasi dell'organizzazione. In effetti, la ricerca di qualsiasi oggetto da parte di ObjectGUID potrebbe essere il modo più affidabile di trovare l'oggetto da individuare. I valori di altre proprietà dell'oggetto possono cambiare, ma la proprietà ObjectGUID non cambia mai. Quando a un oggetto viene assegnato un GUID, mantiene tale valore per la vita.

Se un utente passa da un dominio a un altro, l'utente ottiene un nuovo SID. Il SID per un oggetto gruppo non cambia perché i gruppi rimangono nel dominio in cui sono stati creati. Tuttavia, se le persone si spostano, i loro account possono spostarsi con loro. Se un dipendente passa dall'America del Nord all'Europa, ma rimane nella stessa azienda, un amministratore dell'azienda può spostare l'oggetto Utente del dipendente da, ad esempio, Contoso\NoAm a Contoso\Europe. Se l'amministratore esegue questa operazione, l'oggetto User per l'account richiede un nuovo SID. La parte dell'identificatore di dominio di un SID rilasciato in NoAm è univoca per NoAm, quindi il SID per l'account dell'utente in Europa ha un identificatore di dominio diverso. La parte relativa dell'identificatore di un SID è univoca rispetto al dominio, quindi se il dominio cambia, viene modificato anche l'identificatore relativo.

Quando un oggetto User passa da un dominio a un altro, è necessario generare un nuovo SID per l'account utente e archiviare nella proprietà ObjectSID. Prima che il nuovo valore venga scritto nella proprietà, il valore precedente viene copiato in un'altra proprietà di un oggetto User, SIDHistory. Questa proprietà può contenere più valori. Ogni volta che un oggetto User passa a un altro dominio, viene generato e archiviato un nuovo SID nella proprietà ObjectSID e viene aggiunto un altro valore all'elenco dei SID precedenti in SIDHistory. Quando un utente accede e viene autenticato correttamente, il servizio di autenticazione del dominio esegue una query in Active Directory per tutti i SID associati all'utente, incluso il SID corrente dell'utente, i SID precedenti dell'utente e i SID per i gruppi dell'utente. Tutti questi SID vengono restituiti al client di autenticazione e sono inclusi nel token di accesso dell'utente. Quando l'utente tenta di ottenere l'accesso a una risorsa, uno dei SID nel token di accesso (incluso uno dei SID in SIDHistory), può consentire o negare l'accesso dell'utente.

Se si consente o nega l'accesso di utenti a una risorsa in base ai processi, è consigliabile consentire o negare l'accesso a un gruppo, non a un singolo utente. In questo modo, quando gli utenti modificano i processi o si spostano in altri reparti, è possibile regolare facilmente l'accesso rimuovendoli da determinati gruppi e aggiungendoli ad altri.

Tuttavia, se si consente o si nega a un singolo utente l'accesso alle risorse, è probabile che l'accesso dell'utente rimanga invariato, indipendentemente dal numero di modifiche apportate al dominio dell'account dell'utente. La proprietà SIDHistory rende possibile questa operazione. Quando un utente modifica i domini, non è necessario modificare l'elenco di controllo di accesso (ACL) in qualsiasi risorsa. Se un ACL ha il SID precedente dell'utente, ma non quello nuovo, il SID precedente è ancora nel token di accesso dell'utente. Viene elencato tra i SID per i gruppi dell'utente e all'utente viene concesso o negato l'accesso in base al SID precedente.

SID noti

I valori di determinati SID sono costanti in tutti i sistemi. Vengono creati quando viene installato il sistema operativo o il dominio. Sono chiamati SID noti perché identificano utenti generici o gruppi generici.

Esistono SID universali noti significativi in tutti i sistemi sicuri che usano questo modello di sicurezza, inclusi i sistemi operativi diversi da Windows. Inoltre, esistono SID noti che sono significativi solo nei sistemi operativi Windows.

I SID noti universali sono elencati nella tabella seguente:

| Valore | SID noto universale | Identifica |

|---|---|---|

| S-1-0-0 | Null SID | Gruppo senza membri. Questo viene spesso usato quando un valore SID non è noto. |

| S-1-1-0 | Mondo | Gruppo che include tutti gli utenti. |

| S-1-2-0 | Locale | Utenti che accedono ai terminali connessi localmente (fisicamente) al sistema. |

| S-1-2-1 | Accesso alla console | Gruppo che include gli utenti che hanno eseguito l'accesso alla console fisica. |

| S-1-3-0 | ID proprietario | Identificatore di sicurezza da sostituire con l'identificatore di sicurezza dell'utente che ha creato un nuovo oggetto. Questo SID viene usato nelle voci di controllo di accesso ereditabili (ACE - access control entries). |

| S-1-3-1 | ID gruppo creatore | Identificatore di sicurezza da sostituire con il SID del gruppo primario dell'utente che ha creato un nuovo oggetto. Usare questo SID negli ACE ereditabili. |

| S-1-3-2 | Server proprietario | Segnaposto in un ACE ereditabile. Quando l'ACE viene ereditato, il sistema sostituisce questo SID con il SID per il server proprietario dell'oggetto e archivia informazioni su chi ha creato un determinato oggetto o file. |

| S-1-3-3 | Server di gruppo | Segnaposto in un ACE ereditabile. Quando l'ACE viene ereditato, il sistema sostituisce questo SID con il SID per il server di gruppo dell'oggetto e archivia informazioni sui gruppi autorizzati a lavorare con l'oggetto. |

| S-1-3-4 | Diritti di proprietario | Gruppo che rappresenta il proprietario corrente dell'oggetto. Quando un ACE che porta questo SID viene applicato a un oggetto, il sistema ignora le autorizzazioni implicite READ_CONTROL e WRITE_DAC per il proprietario dell'oggetto. |

| S-1-4 | Autorità non univoca | SID che rappresenta un'autorità di identificatore. |

| S-1-5 | NT Authority (NT AUTHORITY) | SID che rappresenta un'autorità di identificatore. |

| S-1-5-80-0 | Tutti i servizi | Gruppo che include tutti i processi del servizio configurati nel sistema. L'appartenenza è controllata dal sistema operativo. |

Nella tabella seguente sono elencate le costanti predefinite dell'autorità di identificatore. I primi quattro valori vengono usati con SID noti universali e il resto dei valori vengono usati con SID noti nei sistemi operativi Windows nell'elenco "Si applica a" all'inizio dell'articolo.

| Autorità di identificazione | Valore | Prefisso di stringa SID |

|---|---|---|

| SECURITY_NULL_SID_AUTHORITY | 0 | S-1-0 |

| SECURITY_WORLD_SID_AUTHORITY | 1 | S-1-1 |

| SECURITY_LOCAL_SID_AUTHORITY | 2 | S-1-2 |

| SECURITY_CREATOR_SID_AUTHORITY | 3 | S-1-3 |

| SECURITY_NT_AUTHORITY | 5 | S-1-5 |

| SECURITY_AUTHENTICATION_AUTHORITY | 18 | S-1-18 |

I valori RID seguenti vengono usati con SID noti universali. La colonna Autorità identificatore mostra il prefisso dell'autorità di identificatore con cui è possibile combinare il RID per creare un SID noto universale.

| Autorità identificatore relativo | Valore | Autorità identificatore |

|---|---|---|

| SECURITY_NULL_RID | 0 | S-1-0 |

| SECURITY_WORLD_RID | 0 | S-1-1 |

| SECURITY_LOCAL_RID | 0 | S-1-2 |

| SECURITY_CREATOR_OWNER_RID | 0 | S-1-3 |

| SECURITY_CREATOR_GROUP_RID | 1 | S-1-3 |

L'autorità di identificatore predefinita SECURITY_NT_AUTHORITY (S-1-5) produce SID non universali e significativi solo nelle installazioni dei sistemi operativi Windows nell'elenco "Si applica a" all'inizio di questo articolo.

I SID noti sono elencati nella tabella seguente:

| SID | Display name | Descrizione |

|---|---|---|

| S-1-5-1 | Dialup (REMOTO) | Gruppo che include tutti gli utenti che hanno eseguito l'accesso al sistema tramite connessione remota. |

| S-1-5-113 | Account locale | È possibile usare questo SID quando si limita l'accesso di rete agli account locali anziché a "amministratore" o equivalente. Questo SID può essere efficace nel bloccare l'accesso di rete per utenti e gruppi locali in base al tipo di account indipendentemente dal nome. |

| S-1-5-114 | Account locale e membro del gruppo Administrators | È possibile usare questo SID quando si limita l'accesso di rete agli account locali anziché a "amministratore" o equivalente. Questo SID può essere efficace nel bloccare l'accesso di rete per utenti e gruppi locali in base al tipo di account indipendentemente dal nome. |

| S-1-5-2 | Network | Gruppo che include tutti gli utenti che hanno eseguito l'accesso tramite una connessione di rete. I token di accesso per gli utenti interattivi non contengono il SID di rete. |

| S-1-5-3 | Batch | Gruppo che include tutti gli utenti che hanno eseguito l'accesso tramite la funzionalità di accodamento batch, ad esempio i processi dell'utilità di pianificazione delle attività. |

| S-1-5-4 | Interattivo | Gruppo che include tutti gli utenti che accedono in modo interattivo. Un utente può avviare una sessione di accesso interattiva aprendo una connessione di Servizi Desktop remoto da un computer remoto o usando una shell remota, ad esempio Telnet. In ogni caso, il token di accesso dell'utente contiene il SID interattivo. Se l'utente accede tramite una connessione di Servizi Desktop remoto, il token di accesso dell'utente contiene anche il SID accesso interattivo remoto. |

| S-1-5-5- X-Y | Sessione di accesso | I valori X e Y per questi SID identificano in modo univoco una determinata sessione di accesso. |

| S-1-5-6 | Service | Gruppo che include tutte le entità di sicurezza che hanno eseguito l'accesso come servizio. |

| S-1-5-7 | Accesso anonimo | Utente connesso al computer senza specificare un nome utente e una password. L'identità di accesso anonimo è diversa dall'identità usata da Internet Information Services (IIS) per l'accesso Web anonimo. IIS usa un account effettivo: per impostazione predefinita, IUSR_ComputerName, per l'accesso anonimo alle risorse in un sito Web. In modo rigoroso, tale accesso non è anonimo, perché l'entità di sicurezza è nota anche se le persone non identificate usano l'account. IUSR_ComputerName (o qualunque sia il nome dell'account) ha una password e IIS accede all'account all'avvio del servizio. Di conseguenza, l'utente "anonimo" di IIS è un membro di Utenti autenticati, ma Accesso anonimo non lo è. |

| S-1-5-8 | Proxy | Non si applica attualmente: questo SID non viene usato. |

| S-1-5-9 | Controller di dominio organizzazione | Gruppo che include tutti i controller di dominio in una foresta di domini. |

| S-1-5-10 | Self | Segnaposto in un ACE per un utente, un gruppo o un oggetto computer in Active Directory. Quando si concedono le autorizzazioni a Self, le si concedono all'entità di sicurezza rappresentata dall'oggetto. Durante un controllo di accesso, il sistema operativo sostituisce il SID per Self con il SID per l'entità di sicurezza rappresentata dall'oggetto. |

| S-1-5-11 | Utenti autenticati | Gruppo che include tutti gli utenti e i computer con identità autenticate. Gli utenti autenticati non includono Guest anche se l'account Guest ha una password. Questo gruppo include entità di sicurezza autenticate da qualsiasi dominio attendibile, non solo dal dominio corrente. |

| S-1-5-12 | Codice con restrizioni | Identità usata da un processo in esecuzione in un contesto di sicurezza con restrizioni. Nei sistemi operativi Windows e Windows Server, i criteri di restrizione software possono assegnare uno dei tre livelli di sicurezza al codice: UnrestrictedRestrictedDisallowed Quando il codice viene eseguito a livello di sicurezza con restrizioni, il SID con restrizioni viene aggiunto al token di accesso dell'utente. |

| S-1-5-13 | Utente di terminal server | Questo gruppo include tutti gli utenti che accedono a un server in cui è abilitato Servizi Desktop remoto. |

| S-1-5-14 | Accesso interattivo remoto | Gruppo che include tutti gli utenti che accedono al computer usando una connessione Desktop remoto. Questo gruppo è un subset del gruppo Interattivo. I token di accesso che contengono il SID Accesso interattivo remoto contengono anche il SID Interattivo. |

| S-1-5-15 | This Organization (Questa organizzazione) | Gruppo che include tutti gli utenti della stessa organizzazione. Incluso solo con gli account Active Directory e aggiunto solo da un controller di dominio. |

| S-1-5-17 | IUSR | Un account utilizzato dall'utente predefinito di Internet Information Services (IIS). |

| S-1-5-18 | Sistema (o LocalSystem) | Identità usata localmente dal sistema operativo e dai servizi configurati per l'accesso come LocalSystem. System è un membro nascosto di Administrators. Ovvero, qualsiasi processo in esecuzione come System ha il SID per il gruppo Administrators predefinito nel token di accesso. Quando un processo in esecuzione in locale come Sistema accede alle risorse di rete, lo fa usando l'identità di dominio del computer. Il token di accesso nel computer remoto include il SID per l'account di dominio del computer locale e i SID per i gruppi di sicurezza di cui il computer è membro, ad esempio Computer del dominio e Utenti autenticati. |

| S-1-5-19 | Nt Authority (LocalService) | Un'identità usata dai servizi locali per il computer, non ha bisogno di un accesso locale esteso e non richiede l'accesso alla rete autenticato. I servizi eseguiti come LocalService accedono alle risorse locali come utenti normali e accedono alle risorse di rete come utenti anonimi. Di conseguenza, un servizio eseguito come LocalService ha un'autorità notevolmente inferiore rispetto a un servizio eseguito come LocalSystem localmente e in rete. |

| S-1-5-20 | Network Service (Servizio di rete) | Identità usata dai servizi che non hanno bisogno di accesso locale completo, ma che richiedono l'accesso alla rete autenticato. I servizi in esecuzione come NetworkService accedono alle risorse locali come utenti ordinari e accedono alle risorse di rete usando l'identità del computer. Di conseguenza, un servizio eseguito come NetworkService ha lo stesso accesso di rete di un servizio eseguito come LocalSystem, ma ha notevolmente ridotto l'accesso locale. |

| S-1-5-domain-500 | Amministratore | Un account utente per l'amministratore di sistema. Ogni computer ha un account amministratore locale e ogni dominio ha un account amministratore di dominio. L'account amministratore è il primo account creato durante l'installazione del sistema operativo. L'account non può essere eliminato, disabilitato o bloccato, ma può essere rinominato. Per impostazione predefinita, l'account amministratore è un membro del gruppo Administrators e non può essere rimosso da tale gruppo. |

| S-1-5-domain-501 | Ospite | Un account utente per le persone che non dispongono di account singoli. Ogni computer ha un account Guest locale e ogni dominio ha un account Guest di dominio. Per impostazione predefinita, Guest è un membro dei gruppi Everyone e Guest. L'account Guest di dominio è anche membro dei gruppi Domain Guest e Domain Users. A differenza dell'Accesso anonimo, Guest è un account reale e può essere usato per accedere in modo interattivo. L'account Guest non richiede una password, ma ne può avere una. |

| S-1-5-domain-502 | KRBTGT | Un account utente usato dal servizio Key Distribution Center (KDC). L'account esiste solo nei controller di dominio. |

| S-1-5-domain-512 | Domain Admins | Gruppo globale con membri autorizzati ad amministrare il dominio. Per impostazione predefinita, il gruppo Domain Admins è membro del gruppo Administrators in tutti i computer che hanno aggiunto il dominio, inclusi i controller di dominio. Domain Admins è il proprietario predefinito di qualsiasi oggetto creato nell'istanza di Active Directory del dominio da qualsiasi membro del gruppo. Se i membri del gruppo creano altri oggetti, ad esempio i file, il proprietario predefinito è il gruppo Administrators. |

| S-1-5-domain-513 | Domain Users | Gruppo globale che include tutti gli utenti in un dominio. Quando si crea un nuovo oggetto Utente in Active Directory, l'utente viene aggiunto automaticamente a questo gruppo. |

| S-1-5-domain-514 | Domain Guests | Un gruppo globale che, per impostazione predefinita, ha un solo membro: l'account guest predefinito del dominio. |

| S-1-5-domain-515 | Computer del dominio | Gruppo globale che include tutti i computer che hanno aggiunto il dominio, esclusi i controller di dominio. |

| S-1-5-domain-516 | Controller di dominio | Gruppo globale che include tutti i controller di dominio nel dominio. I nuovi controller di dominio vengono aggiunti automaticamente a questo gruppo. |

| S-1-5-domain-517 | Cert Publishers | Gruppo globale che include tutti i computer che ospitano un'autorità di certificazione aziendale. I server di pubblicazione certificati sono autorizzati a pubblicare i certificati per gli oggetti Utente in Active Directory. |

| S-1-5-root domain-518 | Amministratori schema | Gruppo esistente solo nel dominio radice della foresta. Si tratta di un gruppo universale se il dominio è in modalità nativa. ed è un gruppo globale se il dominio è in modalità mista. Il gruppo Schema Admins è autorizzato a apportare modifiche allo schema in Active Directory. Per impostazione predefinita, il solo membro del gruppo è l'account Administrator per il dominio radice della foresta. |

| S-1-5-root domain-519 | Amministratori Enterprise | Gruppo esistente solo nel dominio radice della foresta. Si tratta di un gruppo universale se il dominio è in modalità nativa, ed è un gruppo globale se il dominio è in modalità mista. Il gruppo Enterprise Admins è autorizzato a apportare modifiche all'infrastruttura della foresta, ad esempio l'aggiunta di domini figlio, la configurazione di siti, l'autorizzazione dei server DHCP e l'installazione delle autorità di certificazione aziendali. Per impostazione predefinita, il solo membro del gruppo Enterprise Admins è l'account Administrator per il dominio radice della foresta. Il gruppo è un membro predefinito di ogni gruppo Domain Admins nella foresta. |

| S-1-5-domain-520 | Proprietari autori criteri di gruppo | Gruppo globale autorizzato a creare nuovi oggetti Criteri di gruppo in Active Directory. Per impostazione predefinita, l'unico membro del gruppo è Administrator. Gli oggetti creati dai membri dei Proprietari autori di Criteri di gruppo sono di proprietà dell'utente singolo che li crea. In questo modo, il gruppo Proprietari autori di criteri di gruppo è diverso da altri gruppi amministrativi (ad esempio Administrators e Domain Admins). Gli oggetti creati dai membri di questi gruppi sono di proprietà del gruppo anziché dell'individuo. |

| S-1-5-domain-521 | Controller di dominio di sola lettura | Gruppo globale che include tutti i controller di dominio di sola lettura. |

| S-1-5-domain-522 | Controller clonabili | Gruppo globale che include tutti i controller di dominio nel dominio che possono essere clonati. |

| S-1-5-domain-525 | Utenti protetti | Un gruppo globale che offre protezioni aggiuntive contro le minacce alla sicurezza dell'autenticazione. |

| S-1-5-root domain-526 | Amministratori chiave | Questo gruppo è destinato all'uso in scenari in cui le autorità esterne attendibili sono responsabili della modifica di questo attributo. Solo gli amministratori attendibili devono essere membri di questo gruppo. |

| S-1-5-domain-527 | Enterprise Key Admins | Questo gruppo è destinato all'uso in scenari in cui le autorità esterne attendibili sono responsabili della modifica di questo attributo. Solo gli amministratori aziendali attendibili devono essere membri di questo gruppo. |

| S-1-5-32-544 | Amministratori | Gruppo predefinito. Dopo l'installazione iniziale del sistema operativo, l'unico membro del gruppo è l'account Administrator. Quando un computer viene aggiunto a un dominio, il gruppo Domain Admins viene aggiunto al gruppo Administrators. Quando un server diventa un controller di dominio, anche il gruppo Enterprise Admins viene aggiunto al gruppo Administrators. |

| S-1-5-32-545 | Utenti | Gruppo predefinito. Dopo l'installazione iniziale del sistema operativo, l'unico membro è il gruppo Authenticated Users. |

| S-1-5-32-546 | Utenti guest | Gruppo predefinito. Per impostazione predefinita, l'unico membro è l'account Guest. Il gruppo Guest consente agli utenti occasionali o una tantum di accedere con privilegi limitati all'account Guest predefinito di un computer. |

| S-1-5-32-547 | Power Users | Gruppo predefinito. Per impostazione predefinita, il gruppo non ha membri. Gli utenti esperti possono creare utenti e gruppi locali; modificare ed eliminare gli account creati; e rimuovere gli utenti dai gruppi Power Users, Users e Guest. Gli utenti esperti possono anche installare programmi; creare, gestire ed eliminare stampanti locali; e creare ed eliminare condivisioni file. |

| S-1-5-32-548 | Account Operators | Gruppo predefinito esistente solo nei controller di dominio. Per impostazione predefinita, il gruppo non ha membri. Per impostazione predefinita, gli Account Operators dispongono dell'autorizzazione per creare, modificare ed eliminare account per utenti, gruppi e computer in tutti i contenitori e le unità organizzative di Active Directory, ad eccezione del contenitore Builtin e dell'unità organizzativa Controller di dominio. Gli Account Operators non dispongono dell'autorizzazione per modificare il gruppo Administrators o Domain Admins, né dell'autorizzazione per modificare gli account dei membri di questi gruppi. |

| S-1-5-32-549 | Server Operators | Descrizione: gruppo predefinito esistente solo nei controller di dominio. Per impostazione predefinita, il gruppo non ha membri. I Server Operators possono accedere a un server in modo interattivo; creare ed eliminare condivisioni di rete; avviare e arrestare i servizi; effettuare backup e ripristino dei file; formattare il disco rigido del computer; e spegnere il computer. |

| S-1-5-32-550 | Print Operators | Gruppo predefinito esistente solo nei controller di dominio. Per impostazione predefinita, l'unico membro è il gruppo Domain Users. I Print Operators possono gestire stampanti e code di documenti. |

| S-1-5-32-551 | Backup Operators | Gruppo predefinito. Per impostazione predefinita, il gruppo non ha membri. I Backup Operators possono eseguire il backup e il ripristino di tutti i file in un computer, indipendentemente dalle autorizzazioni che proteggono tali file. I Backup Operators possono anche accedere al computer e arrestarlo. |

| S-1-5-32-552 | Replicators | Gruppo predefinito usato dal servizio Replica file nei controller di dominio. Per impostazione predefinita, il gruppo non ha membri. Non aggiungere utenti a questo gruppo. |

| S-1-5-domain-553 | Server RAS e IAS | Un gruppo di dominio locale. Per impostazione predefinita, questo gruppo non ha membri. I computer che eseguono il servizio Routing e Accesso remoto vengono aggiunti automaticamente al gruppo. I membri di questo gruppo hanno accesso a determinate proprietà di oggetti Utente, ad esempio Restrizioni dell'account di lettura, Informazioni di accesso in lettura e Lettura informazioni di accesso remoto. |

| S-1-5-32-554 | Accesso compatibile con Builtin\Pre-Windows 2000 | Alias aggiunto da Windows 2000. Gruppo di compatibilità con le versioni precedenti che consente l'accesso in lettura a tutti gli utenti e i gruppi nel dominio. |

| S-1-5-32-555 | Builtin\Remote Desktop Users | Alias. Ai membri di questo gruppo viene concesso il diritto di accedere in remoto. |

| S-1-5-32-556 | Builtin\Network Configuration Operators | Alias. I membri di questo gruppo possono avere alcuni privilegi amministrativi per gestire la configurazione delle funzionalità di rete. |

| S-1-5-32-557 | Generatori di trust di foreste in ingresso | Alias. I membri di questo gruppo possono creare trust unidirezionali in ingresso per questa foresta. |

| S-1-5-32-558 | Builtin\Performance Monitor Users | Alias. I membri di questo gruppo hanno accesso remoto per monitorare il computer. |

| S-1-5-32-559 | Builtin\Performance Log Users | Alias. I membri di questo gruppo hanno accesso remoto per pianificare la registrazione dei contatori delle prestazioni in questo computer. |

| S-1-5-32-560 | Builtin\Windows Authorization Access Group | Alias. I membri di questo gruppo hanno accesso all'attributo tokenGroupsGlobalAndUniversal calcolato negli oggetti User. |

| S-1-5-32-561 | Server licenze Builtin\Terminal Server | Alias. Gruppo per i server licenze terminal server. Quando viene installato Windows Server 2003 Service Pack 1, viene creato un nuovo gruppo locale. |

| S-1-5-32-562 | Utenti COM predefiniti\distribuiti | Alias. Un gruppo per COM per fornire controlli di accesso a livello di computer che regolano l'accesso a tutte le chiamate, l'attivazione o le richieste di avvio nel computer. |

| S-1-5-32-568 | Builtin\IIS_IUSRS | Alias. Un account di gruppo predefinito per gli utenti iis. |

| S-1-5-32-569 | Operatori builtin\cryptographic | Gruppo locale predefinito. I membri sono autorizzati a eseguire operazioni di crittografia. |

| S-1-5-domain-571 | Gruppo di replica password di controller di dominio di sola lettura consentito | I membri di questo gruppo possono avere le password replicate in tutti i controller di dominio di sola lettura nel dominio. |

| S-1-5-domain-572 | Gruppo di replica password di controller di dominio di sola lettura negato | I membri di questo gruppo non possono avere le password replicate in tutti i controller di dominio di sola lettura nel dominio. |

| S-1-5-32-573 | Builtin\Event Log Reader | Gruppo locale predefinito. I membri di questo gruppo possono leggere i registri eventi da un computer locale. |

| S-1-5-32-574 | Builtin\Certificate Service DCOM Access | Gruppo locale predefinito. I membri di questo gruppo possono connettersi alle autorità di certificazione nell'organizzazione. |

| S-1-5-32-575 | Server di accesso remoto Builtin\RDS | Gruppo locale predefinito. I server in questo gruppo consentono agli utenti di programmi RemoteApp e desktop virtuali personali di accedere a queste risorse. Nelle distribuzioni con connessione Internet, questi server vengono in genere distribuiti in una rete perimetrale. Questo gruppo deve essere popolato nei server che eseguono Gestore connessione Desktop remoto. I server Gateway Desktop remoto e i server Accesso Web Desktop remoto usati nella distribuzione devono trovarsi in questo gruppo. |

| S-1-5-32-576 | Server endpoint Builtin\RDS | Gruppo locale predefinito. I server in questo gruppo eseguono macchine virtuali e ospitano sessioni in cui vengono eseguiti i programmi RemoteApp e i desktop virtuali personali. Questo gruppo deve essere popolato nei server che eseguono Gestore connessione Desktop remoto. I server Host sessione Desktop remoto e i server Host di virtualizzazione Desktop remoto usati nella distribuzione devono trovarsi in questo gruppo. |

| S-1-5-32-577 | Server di gestione Builtin\RDS | Gruppo locale predefinito. I server in questo gruppo possono eseguire azioni amministrative di routine sui server che eseguono Servizi Desktop remoto. Questo gruppo deve essere popolato in tutti i server in una distribuzione di Servizi Desktop remoto. I server che eseguono il servizio Gestione centrale Servizi Desktop remoto devono essere inclusi in questo gruppo. |

| S-1-5-32-578 | Builtin\Hyper-V Administrators | Gruppo locale predefinito. I membri di questo gruppo hanno accesso completo e senza restrizioni a tutte le funzionalità di Hyper-V. |

| S-1-5-32-579 | Operatori di assistenza per il controllo degli accessi\Builtin | Gruppo locale predefinito. I membri di questo gruppo possono eseguire query in remoto sugli attributi di autorizzazione e sulle autorizzazioni per le risorse in questo computer. |

| S-1-5-32-580 | Builtin\Remote Management Users | Gruppo locale predefinito. I membri di questo gruppo possono accedere alle risorse di Strumentazione gestione Windows (WMI) sui protocolli di gestione (ad esempio WS-Management tramite il servizio Gestione remota Windows). Questo vale solo per gli spazi dei nomi WMI che concedono l'accesso all'utente. |

| S-1-5-64-10 | Autenticazione NTLM | SID usato quando il pacchetto di autenticazione NTLM autentica il client. |

| S-1-5-64-14 | Autenticazione SChannel | SID usato quando il pacchetto di autenticazione SChannel autentica il client. |

| S-1-5-64-21 | Autenticazione digest | SID usato quando il pacchetto di autenticazione digest autentica il client. |

| S-1-5-80 | Servizio NT | SID usato come prefisso dell'account del servizio NT. |

| S-1-5-80-0 | Tutti i servizi | Gruppo che include tutti i processi del servizio configurati nel sistema. L'appartenenza è controllata dal sistema operativo. SID S-1-5-80-0 è uguale a NT SERVICES\ALL SERVICES. Questo SID è stato introdotto in Windows Server 2008 R2. |

| S-1-5-83-0 | MACCHINA VIRTUALE NT\Macchine virtuali | Gruppo predefinito. Il gruppo viene creato quando viene installato il ruolo Hyper-V. L'appartenenza al gruppo viene gestita dal servizio di gestione Hyper-V (VMMS). Questo gruppo richiede il diritto Crea collegamenti simbolici (SeCreateSymbolicLinkPrivilege) e il diritto Accedi come servizio (SeServiceLogonRight). |

I RID seguenti sono relativi a ogni dominio:

| RID | Valore decimale | Identifica |

|---|---|---|

| DOMAIN_USER_RID_ADMIN | 500 | Account utente amministratore in un dominio. |

| DOMAIN_USER_RID_GUEST | 501 | Account utente guest in un dominio. Gli utenti che non hanno un account possono accedere automaticamente a questo account. |

| DOMAIN_GROUP_RID_USERS | 513 | Gruppo che contiene tutti gli account utente in un dominio. Tutti gli utenti non vengono aggiunti automaticamente a questo gruppo. |

| DOMAIN_GROUP_RID_GUESTS | 514 | Account guest del gruppo in un dominio. |

| DOMAIN_GROUP_RID_COMPUTERS | 515 | Gruppo di computer di dominio. Tutti i computer nel dominio sono membri di questo gruppo. |

| DOMAIN_GROUP_RID_CONTROLLERS | 516 | Gruppo controller di dominio. Tutti i controller di dominio nel dominio sono membri di questo gruppo. |

| DOMAIN_GROUP_RID_CERT_ADMINS | 517 | Gruppo di autori di certificati. I computer che eseguono Servizi certificati Active Directory sono membri di questo gruppo. |

| DOMAIN_GROUP_RID_SCHEMA_ADMINS | 518 | Gruppo di amministratori dello schema. I membri di questo gruppo possono modificare lo schema di Active Directory. |

| DOMAIN_GROUP_RID_ENTERPRISE_ADMINS | 519 | Gruppo di amministratori dell'organizzazione. I membri di questo gruppo hanno accesso completo a tutti i domini nella foresta Active Directory. Gli amministratori dell'organizzazione sono responsabili di operazioni a livello di foresta, ad esempio l'aggiunta o la rimozione di nuovi domini. |

| DOMAIN_GROUP_RID_POLICY_ADMINS | 520 | Gruppo di amministratori dei criteri. |

Nella tabella seguente sono elencati alcuni esempi di RID relativi al dominio usati per formare SID noti per i gruppi locali:

| RID | Valore decimale | Identifica |

|---|---|---|

| DOMAIN_ALIAS_RID_ADMINS | 544 | Amministratori del dominio. |

| DOMAIN_ALIAS_RID_USERS | 545 | Tutti gli utenti nel dominio. |

| DOMAIN_ALIAS_RID_GUESTS | 546 | Guest del dominio. |

| DOMAIN_ALIAS_RID_POWER_USERS | 547 | Un utente o un set di utenti che si aspettano di trattare un sistema come se fosse il proprio personal computer anziché come workstation per più utenti. |

| DOMAIN_ALIAS_RID_BACKUP_OPS | 551 | Gruppo locale usato per controllare l'assegnazione dei diritti utente di backup e ripristino dei file. |

| DOMAIN_ALIAS_RID_REPLICATOR | 552 | Gruppo locale responsabile della copia dei database di sicurezza dal controller di dominio primario ai controller di dominio di backup. Questi account vengono usati solo dal sistema. |

| DOMAIN_ALIAS_RID_RAS_SERVERS | 553 | Gruppo locale che rappresenta l'accesso remoto e i server che eseguono il servizio di autenticazione Internet (IAS). Questo gruppo consente l'accesso a vari attributi degli oggetti User. |

Modifiche apportate alla funzionalità dell'identificatore di sicurezza

Le modifiche apportate all'implementazione del SID nei sistemi operativi Windows sono descritte nella tabella seguente:

| Modifica | Versione del sistema operativo | Descrizione e risorse |

|---|---|---|

| La maggior parte dei file del sistema operativo è di proprietà dell'identificatore di sicurezza TrustedInstaller (SID) | Windows Server 2008, Windows Vista | Lo scopo di questa modifica è impedire a un processo in esecuzione come amministratore o nell'account LocalSystem di sostituire automaticamente i file del sistema operativo. |

| Vengono implementati controlli SID limitati | Windows Server 2008, Windows Vista | Quando si limitano i SID, Windows esegue due controlli di accesso. Il primo è il controllo di accesso normale, mentre il secondo è lo stesso controllo di accesso rispetto ai SID limitati nel token. Entrambi i controlli di accesso devono essere superati per consentire al processo di accedere all'oggetto. |

SID di funzionalità

Gli identificatori di sicurezza delle funzionalità vengono usati per identificare in modo univoco e immutabile le funzionalità che rappresentano un token di autorità indimenticabile, che concede l'accesso alle risorse (ad esempio documenti, fotocamera e posizione) alle applicazioni di Windows universali. A un'app che ha una funzionalità viene concesso l'accesso alla risorsa a cui è associata la funzionalità e a una che non ha una funzionalità viene negato l'accesso alla risorsa.

Tutti i SID di funzionalità di cui il sistema operativo è a conoscenza sono archiviati nel Registro di sistema di Windows nel percorso 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities'. Qualsiasi SID di funzionalità aggiunto a Windows da applicazioni di prima parte o di terze parti viene aggiunto a questo percorso.

Esempi di chiavi del Registro di sistema tratte da Windows 10, versione 1909, edizione Enterprise a 64 bit

In AllCachedCapabilities potrebbero essere visualizzate le seguenti chiavi del Registro di sistema:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

Tutti i SID di funzionalità sono preceduti da S-1-15-3.

Esempi di chiavi del Registro di sistema ricavate da Windows 11, versione 21H2, edizione Enterprise a 64 bit

In AllCachedCapabilities potrebbero essere visualizzate le seguenti chiavi del Registro di sistema:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

Tutti i SID di funzionalità sono preceduti da S-1-15-3.