Risoluzione dei problemi di AD FS - Microsoft Entra ID

Con la crescita del cloud, molte aziende si sono orientate verso l'uso di Microsoft Entra ID per le loro app e servizi. La federazione con Microsoft Entra ID è diventata una pratica standard in molte organizzazioni. Questo documento illustra alcuni aspetti della risoluzione dei problemi che si verificano con questa federazione. Molti degli argomenti del documento generale sulla risoluzione dei problemi riguardano ancora la federazione con Azure, quindi, questo documento si concentrerà solo sulle specifiche relative a Microsoft Entra ID e all'interazione con AD FS.

Reindirizzamento ad AD FS

Il reindirizzamento si verifica quando si accede a un'applicazione come Office 365 e si viene "reindirizzati" ai server AD FS dell'organizzazione per l'accesso.

Prima cosa da controllare

Se il reindirizzamento non si verifica, sono presenti alcuni elementi da controllare

Assicurarsi che il tenant di Microsoft Entra sia abilitato per la federazione accedendo al portale di Azure e controllando in Microsoft Entra Connect.

Assicurarsi che il dominio personalizzato sia verificato facendo clic sul dominio accanto a Federazione nel portale di Azure.

Infine, si vuole controllare DNS e assicurarsi che i server AD FS o i server WAP vengano risolti da Internet. Verificare che questo problema venga risolto e che sia possibile passare a esso.

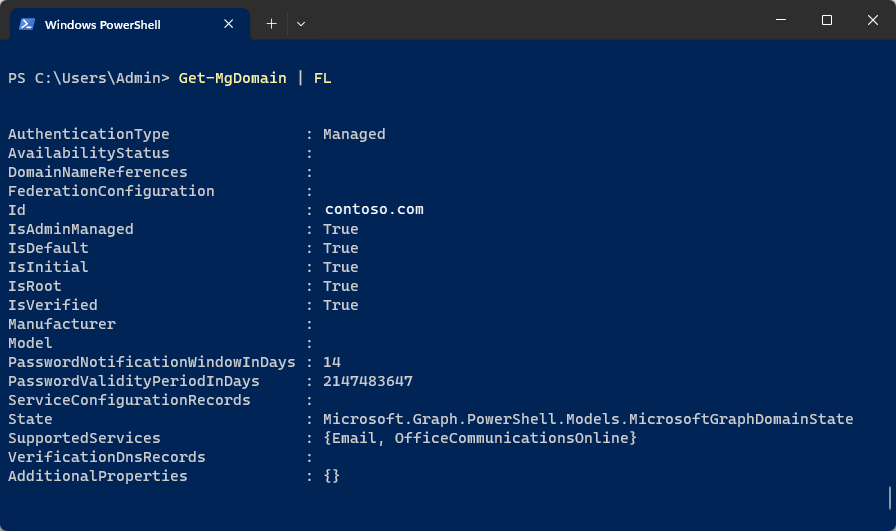

È anche possibile usare il cmdlet di PowerShell

Get-MgDomainper ottenere queste informazioni.

Si riceve un errore di metodo di autenticazione sconosciuto

È possibile che venga visualizzato un errore "Metodo di autenticazione sconosciuto” che informa che AuthnContext non è supportato a livello di AD FS o STS quando si viene reindirizzati da Azure.

Questo evento è più comune quando Microsoft Entra ID reindirizza ad AD FS o STS usando un parametro che applica un metodo di autenticazione.

Per applicare un metodo di autenticazione, utilizzare uno dei metodi seguenti:

Per WS-Federation, usare una stringa di query WAUTH per forzare un metodo di autenticazione preferito.

Per SAML2.0, usare quanto segue:

<saml:AuthnContext> <saml:AuthnContextClassRef> urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport </saml:AuthnContextClassRef> </saml:AuthnContext>Quando il metodo di autenticazione applicato viene inviato con un valore non corretto o se tale metodo di autenticazione non è supportato in AD FS o STS, viene visualizzato un messaggio di errore prima dell'autenticazione.

| Metodo di autenticazione desiderato | wauth URI |

|---|---|

| Mediante autenticazione con nome utente e password | urn:oasis:names:tc:SAML:1.0:am:password |

| Autenticazione client SSL | urn:ietf:rfc:2246 |

| Autenticazione integrata di Windows | urn:federation:authentication:windows |

Classi di contesto di autenticazione SAML supportate

| Authentication method | URI della classe di contesto di autenticazione |

|---|---|

| Nome utente e password | urn:oasis:names:tc:SAML:2.0:ac:classes:Password |

| Trasporto protetto da password | urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport |

| Client Protezione a livello di trasporto (TLS) | urn:oasis:names:tc:SAML:2.0:ac:classes:TLSClient |

| Certificato X.509 | urn:oasis:names:tc:SAML:2.0:ac:classes:X509 |

| Autenticazione integrata di Windows | urn:federation:authentication:windows |

| Kerberos | urn:oasis:names:tc:SAML:2.0:ac:classes:Kerberos |

Per assicurarsi che il metodo di autenticazione sia supportato a livello di AD FS, verificare quanto segue.

ADFS 2.0

In /adfs/ls/web.configverificare che sia presente la voce per il tipo di autenticazione.

<microsoft.identityServer.web>

<localAuthenticationTypes>

<add name="Forms" page="FormsSignIn.aspx" />

<add name="Integrated" page="auth/integrated/" />

<add name="TlsClient" page="auth/sslclient/" />

<add name="Basic" page="auth/basic/" />

</localAuthenticationTypes>

AD FS 2012 R2

In GESTIONE AD FSfare clic su Criteri di autenticazione nello snap-in AD FS.

Nel autenticazione primaria fare clic su Modificare accanto a Impostazioni globali. È anche possibile fare clic con il pulsante destro del mouse su Criteri di autenticazione e quindi scegliere Modifica autenticazione primaria globale. In alternativa, nel riquadro Azioni selezionare Modifica autenticazione primaria globale.

Nella finestra Modifica criteri di autenticazione globale, nella scheda Primaria è possibile configurare le impostazioni come parte dei criteri di autenticazione globali. Ad esempio, per l'autenticazione primaria, è possibile selezionare i metodi di autenticazione disponibili in Extranet e Intranet.

**Assicurarsi che sia selezionata la casella di controllo Metodo di autenticazione richiesto.

AD FS 2016

In Gestione AD FSfare clic su Servizio e metodi di autenticazione nello snap-in AD FS.

Nella sezione Autenticazione primaria fare clic su Modifica.

Nella finestra Modifica metodi di autenticazione , nella scheda Primaria è possibile configurare le impostazioni come parte dei criteri di autenticazione.

Token emessi da AD FS

Microsoft Entra ID genera un errore dopo il rilascio del token

Dopo che AD FS ha rilasciato un token, Microsoft Entra ID potrebbe generare un errore. In questa situazione, verificare la presenza dei problemi seguenti:

- Le attestazioni rilasciate da AD FS nel token devono corrispondere ai rispettivi attributi dell'utente in Microsoft Entra ID.

- Il token per Microsoft Entra ID deve contenere le attestazioni obbligatorie seguenti:

- WSFED:

- UPN: il valore di questa attestazione deve corrispondere all'UPN degli utenti in Microsoft Entra ID.

- ImmutableID: il valore di questa attestazione deve corrispondere a sourceAnchor o ImmutableID dell'utente in Microsoft Entra ID.

- WSFED:

Per ottenere il valore dell'attributo User in Microsoft Entra ID, esegui la riga di comando seguente: Get-AzureADUser –UserPrincipalName <UPN>

- SAML 2.0:

- IDPEmail: il valore di questa attestazione deve corrispondere al nome dell'entità utente degli utenti in Microsoft Entra ID.

- NAMEID: il valore di questa attestazione deve corrispondere a sourceAnchor o ImmutableID dell'utente in Microsoft Entra ID.

Per altre informazioni, vedere Usare un provider di identità SAML 2.0 per implementare l'accesso Single Sign-On.

Mancata corrispondenza del certificato per la firma di token tra AD FS e Microsoft Entra ID

AD FS usa il certificato di firma del token per firmare il token inviato all'utente o all'applicazione. La relazione di trust tra AD FS e Microsoft Entra ID è una relazione di trust federata basata su questo certificato per la firma di token.

Tuttavia, se il certificato per la firma di token sul lato AD FS viene modificato a causa del rollover automatico del certificato o da un intervento, i dettagli del nuovo certificato devono essere aggiornati sul lato Microsoft Entra ID per il dominio federato. Quando il certificato per la firma di token primario in AD FS è diverso da Microsoft Entra ID, il token rilasciato da AD FS non è considerato attendibile da Microsoft Entra ID. Pertanto, l'utente federato non è autorizzato ad accedere.

Per risolvere questo problema, puoi usare la procedura descritta nella sezione Rinnovare i certificati federativi per Office 365 e Microsoft Entra ID.

Altre cose comuni da controllare

Di seguito è riportato un rapido elenco di elementi da verificare in caso di problemi con l'interazione tra AD FS e Microsoft Entra.

- credenziali non aggiornati o memorizzate nella cache in Gestione credenziali di Windows

- L'algoritmo hash sicuro configurato nell'attendibilità della relying party per Office 365 è impostato su SHA1