Avvio rapido per la distribuzione dell'infrastruttura sorvegliata

Questo argomento illustra che cos'è un'infrastruttura sorvegliata, i relativi requisiti e un riepilogo del processo di distribuzione. Per i passaggi di distribuzione dettagliati, vedere Distribuzione del servizio Sorveglianza host per host sorvegliati e macchine virtuali schermate.

Si preferisce il video? Vedere il corso di Microsoft Virtual Academy Deploying Shielded VMs and a Guarded Fabric with Windows Server 2016 (Distribuire macchine virtuali schermate e un'infrastruttura sorvegliata con Windows Server 2016).

Che cos'è un'infrastruttura sorvegliata

Un'infrastruttura sorvegliata è un'infrastruttura Hyper-V di Windows Server 2016 in grado di proteggere i carichi di lavoro dei tenant da ispezione, furto e manomissione da malware in esecuzione nell'host, nonché dagli amministratori di sistema. Questi carichi di lavoro del tenant virtualizzati, protetti sia inattivi che in anteprima, sono denominati macchine virtuali schermate.

Quali sono i requisiti per un'infrastruttura sorvegliata

I requisiti per un'infrastruttura sorvegliata includono:

Un luogo in cui eseguire macchine virtuali schermate gratuite da software dannoso.

Questi sono denominati host sorvegliati. Gli host sorvegliati sono host Hyper-V dell'edizione Windows Server 2016 Datacenter che possono eseguire macchine virtuali schermate solo se possono dimostrare che sono in esecuzione in uno stato noto e attendibile a un'autorità esterna denominata Servizio Sorveglianza host (HGS). HGS è un nuovo ruolo del server in Windows Server 2016 e viene in genere distribuito come cluster a tre nodi.

Un modo per verificare che un host sia in uno stato integro.

HGS esegue l'attestazione, in cui misura l'integrità degli host sorvegliati.

Processo per rilasciare in modo sicuro le chiavi agli host integri.

HGS esegue la protezione e il rilascio della chiave, in cui rilascia le chiavi agli host integri.

Strumenti di gestione per automatizzare il provisioning sicuro e l'hosting di macchine virtuali schermate.

Facoltativamente, è possibile aggiungere questi strumenti di gestione a un'infrastruttura sorvegliata:

- System Center 2016 Virtual Machine Manager (VMM) VMM è consigliato perché offre strumenti di gestione aggiuntivi oltre a ciò che si ottiene usando solo i cmdlet di PowerShell forniti con Hyper-V e i carichi di lavoro dell'infrastruttura sorvegliata.

- System Center 2016 Service Provider Foundation (SPF). Si tratta di un livello API tra Windows Azure Pack e VMM e un prerequisito per l'uso di Windows Azure Pack.

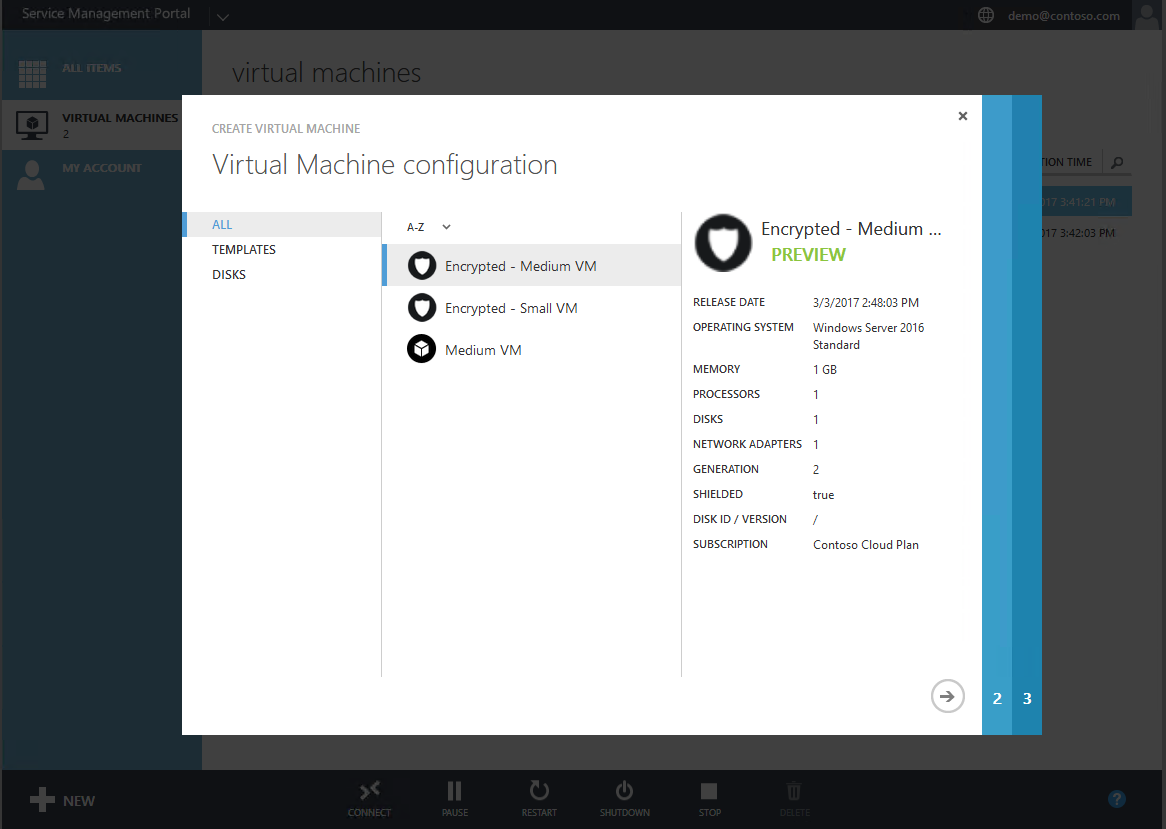

- Windows Azure Pack offre un'interfaccia Web grafica ottimale per gestire un'infrastruttura sorvegliata e macchine virtuali schermate.

In pratica, una decisione deve essere presa in anticipo: la modalità di attestazione usata dall'infrastruttura sorvegliata. Esistono due mezzi, due modalità che si escludono a vicenda, con cui HGS può assicurarsi che un host Hyper-V è integro. Quando si inizializza HGS, è necessario scegliere la modalità:

- L'attestazione della chiave host o la modalità chiave è meno sicura ma più semplice da adottare

- L'attestazione basata su TPM o la modalità TPM è più sicura, ma richiede maggiore configurazione e un hardware specifico

Se necessario, è possibile eseguire la distribuzione in modalità chiave usando host Hyper-V esistenti che sono stati aggiornati a Windows Server 2019 Datacenter Edition e quindi eseguire la conversione in modalità TPM più sicura quando è disponibile l'hardware del server di supporto (incluso TPM 2.0).

Ora che si conoscono le parti, verrà illustrato un esempio del modello di distribuzione.

Come passare da un'infrastruttura Hyper-V corrente a un'infrastruttura sorvegliata

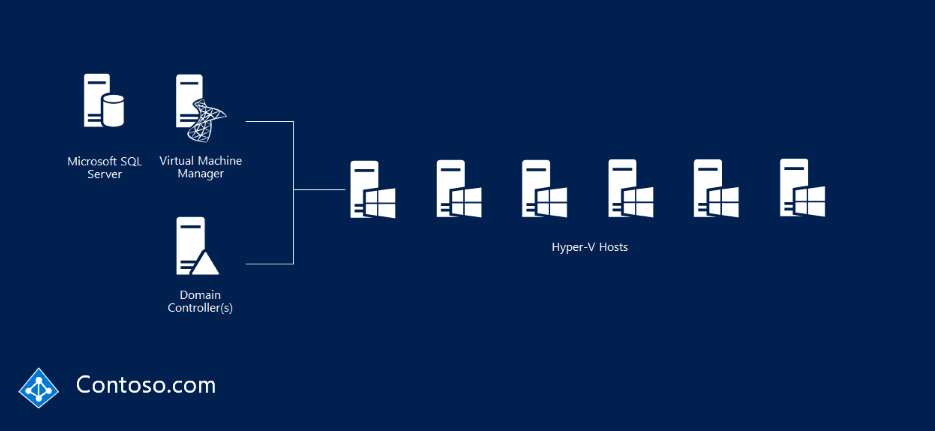

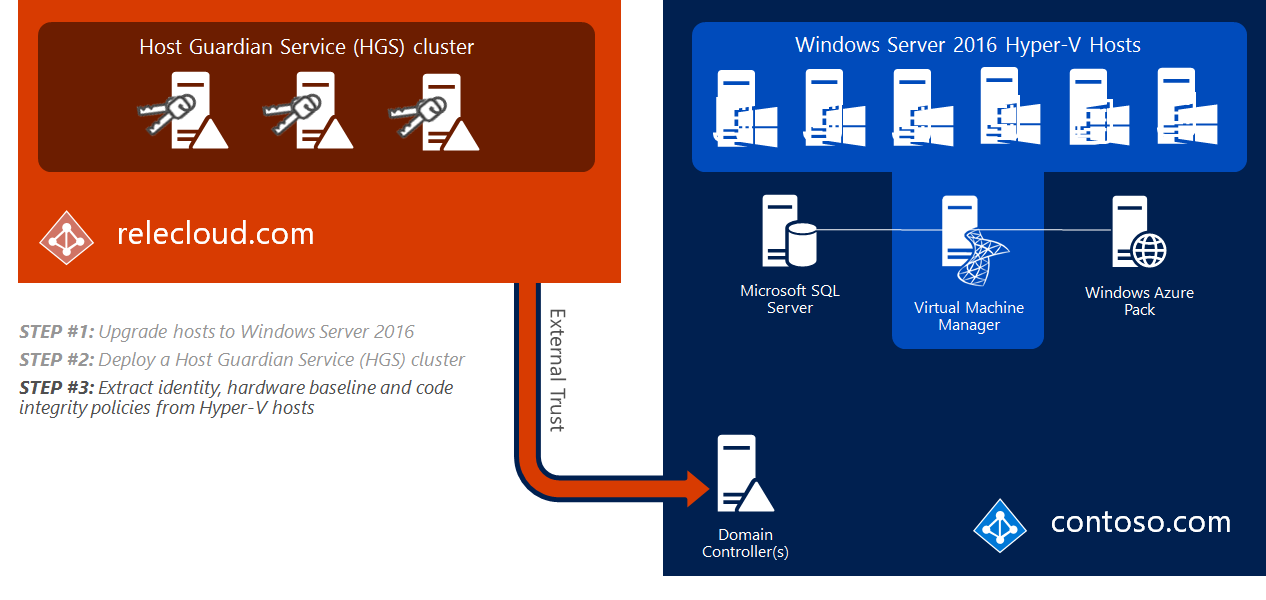

Si immagini questo scenario: si dispone di un'infrastruttura Hyper-V esistente, ad esempio Contoso.com nell'immagine seguente e si vuole creare un'infrastruttura sorvegliata di Windows Server 2016.

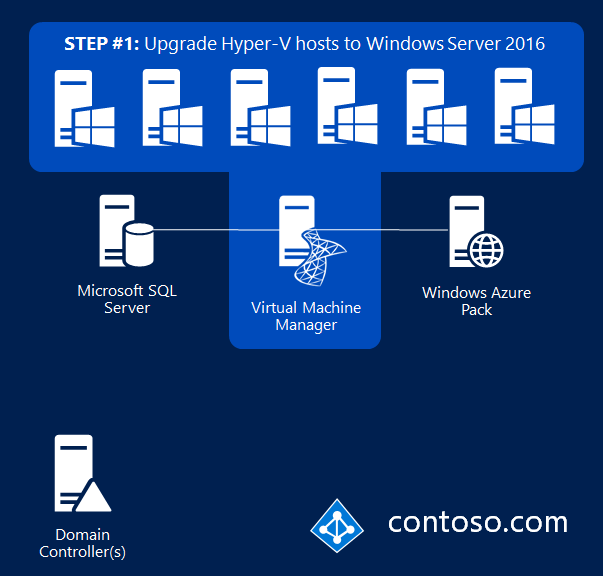

Passaggio 1: Distribuire gli host Hyper-V che eseguono Windows Server 2016

Gli host Hyper-V devono eseguire Windows Server 2016 Datacenter Edition o versione successiva. Se si aggiornano gli host, è possibile eseguire l'aggiornamento da Standard Edition a Datacenter Edition.

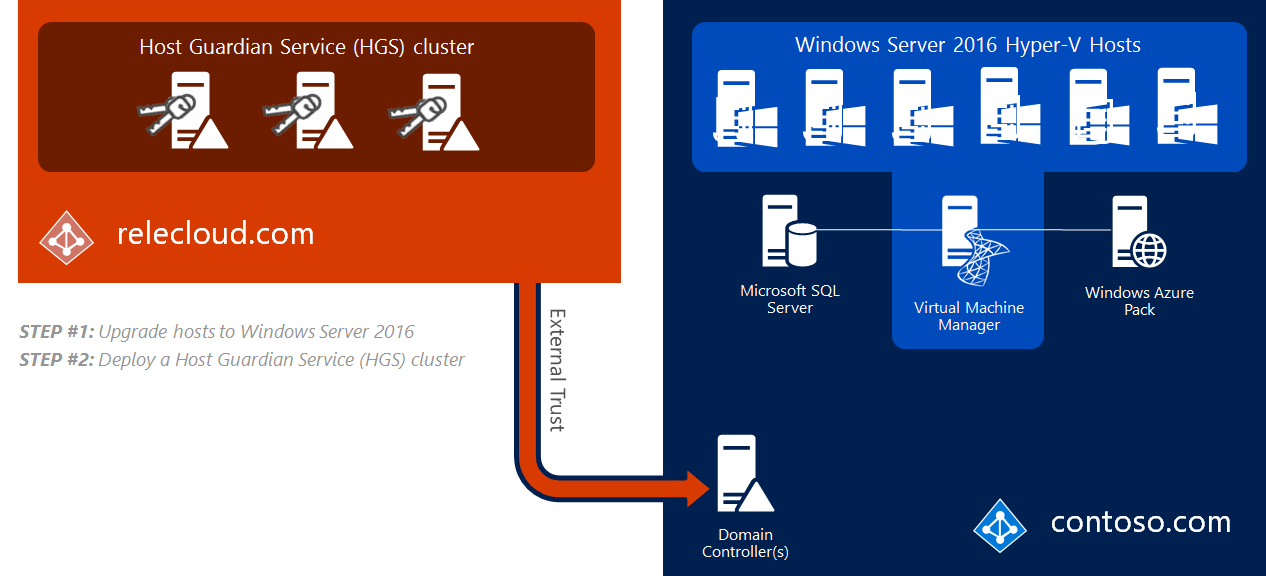

Passaggio 2: Distribuire il servizio Sorveglianza host

Installare quindi il ruolo del server HGS e distribuirlo come cluster a tre nodi, come l'esempio relecloud.com nell'immagine seguente. Sono necessari tre cmdlet di PowerShell:

- Per aggiungere il ruolo HGS, usare

Install-WindowsFeature - Per installare HGS, usare

Install-HgsServer - Per inizializzare HGS con la modalità di attestazione scelta, usare

Initialize-HgsServer

Se i server Hyper-V esistenti non soddisfano i prerequisiti per la modalità TPM (ad esempio, non hanno TPM 2.0), è possibile inizializzare HGS usando l'attestazione basata su amministratore (modalità AD), che richiede un trust di Active Directory con il dominio di infrastruttura.

In questo esempio, si supponga che Contoso distribuisca inizialmente in modalità AD per soddisfare immediatamente i requisiti di conformità e piani per la conversione nell'attestazione basata su TPM più sicura dopo l'acquisto di hardware server appropriato.

Passaggio 3: Estrarre identità, baseline hardware e criteri di integrità del codice

Il processo per estrarre le identità dagli host Hyper-V dipende dalla modalità di attestazione usata.

Per la modalità AD, l'ID dell'host è l'account computer aggiunto al dominio, che deve essere membro di un gruppo di sicurezza designato nel dominio di infrastruttura. L'appartenenza al gruppo designato è l'unica determinazione del fatto che l'host sia integro o meno.

In questa modalità, l'amministratore dell'infrastruttura è responsabile esclusivamente dell'integrità degli host Hyper-V. Poiché il servizio Sorveglianza host non ha alcun ruolo nel decidere cosa è o non è consentito eseguire, malware e debugger funzioneranno come progettato.

I debugger che provano a connettersi direttamente a un processo, ad esempio WinDbg.exe, vengono tuttavia bloccati per le macchine virtuali schermate perché il processo di lavoro della macchina virtuale (VMWP.exe) è di tipo PPL (Protected Process Light). Le tecniche di debug alternative, ad esempio quelle usate da LiveKd.exe, non vengono bloccate. A differenza delle macchine virtuali schermate, il processo di lavoro per le macchine virtuali supportate dalla crittografia non viene eseguito come PPL, quindi i debugger tradizionali come WinDbg.exe continueranno a funzionare normalmente.

È stato dichiarato un altro modo, i rigorosi passaggi di convalida usati per la modalità TPM non vengono usati in alcun modo per la modalità AD.

Per la modalità TPM sono necessari tre elementi:

- Una chiave di verifica dell'autenticità pubblica (o EKpub) da TPM 2.0 in ogni host Hyper-V. Per acquisire EKpub, usare

Get-PlatformIdentifier. - Una baseline hardware. Se ognuno degli host Hyper-V è identico, è sufficiente disporre di una singola linea di base. In caso contrario, sarà necessario uno per ogni classe di hardware. La baseline è sotto forma di file di log del gruppo di calcolo attendibile o TCGlog. TCGlog contiene tutto ciò che l'host ha fatto, dal firmware UEFI, attraverso il kernel, fino a dove l'host è completamente avviato. Per acquisire la baseline hardware, installare il ruolo Hyper-V e la funzionalità supporto hyper-V sorveglianza host e usare

Get-HgsAttestationBaselinePolicy. - Un criterio di integrità del codice. Se ognuno degli host Hyper-V è identico, è sufficiente un singolo criterio di integrazione continua. In caso contrario, sarà necessario uno per ogni classe di hardware. Windows Server 2016 e Windows 10 hanno entrambi una nuova forma di imposizione per i criteri di integrazione continua, denominati Integrità del codice applicata da Hypervisor (HVCI). HVCI offre un'applicazione avanzata e garantisce che un host possa eseguire solo i file binari che un amministratore attendibile ha consentito di eseguire. Queste istruzioni vengono incluse in un criterio di integrazione continua aggiunto a HGS. HGS misura i criteri di integrazione continua di ogni host prima di poter eseguire macchine virtuali schermate. Per acquisire un criterio di integrazione continua, usare

New-CIPolicy. Il criterio deve quindi essere convertito nel formato binario utilizzandoConvertFrom-CIPolicy.

Questo è tutto: l'infrastruttura sorvegliata è stata costruita, in termini di infrastruttura per l'esecuzione. È ora possibile creare un disco modello di macchina virtuale schermata e un file di dati di schermatura in modo che sia possibile effettuare il provisioning delle macchine virtuali schermate in modo semplice e sicuro.

Passaggio 4: creare un modello per le macchine virtuali schermate

Un modello di macchina virtuale schermata protegge i dischi modello creando una firma del disco in un momento attendibile noto.

Se il disco modello viene successivamente infettato da malware, la firma sarà diversa dal modello originale che verrà rilevato dal processo di provisioning protetto della macchina virtuale schermata.

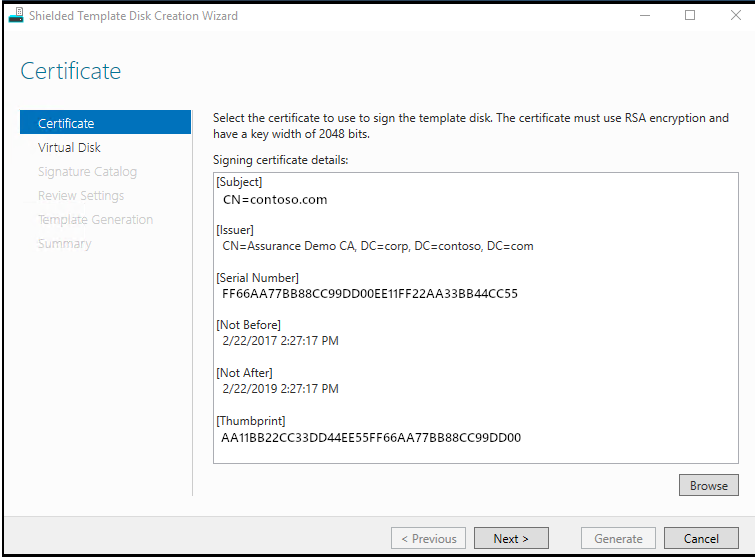

I dischi modello schermati vengono creati eseguendo la Creazione guidata disco modello schermata o Protect-TemplateDisk su un normale disco modello.

Ognuno di essi è incluso con la funzionalità Strumenti macchina virtuale schermata in Strumenti di amministrazione remota del server per Windows 10. Dopo aver scaricato Strumenti di amministrazione remota del server, eseguire questo comando per installare la funzionalità Strumenti macchina virtuale schermata:

Install-WindowsFeature RSAT-Shielded-VM-Tools -Restart

Un amministratore attendibile, ad esempio l'amministratore dell'infrastruttura o il proprietario della macchina virtuale, dovrà disporre di un certificato (spesso fornito da un provider di servizi di hosting) per firmare il disco modello VHDX.

La firma del disco viene calcolata sulla partizione del sistema operativo del disco virtuale. Se qualcosa cambia nella partizione del sistema operativo, anche la firma verrà modificata. In questo modo gli utenti possono identificare in modo sicuro i dischi che considerano attendibili specificando la firma appropriata.

Prima di iniziare, esaminare i requisiti del disco modello.

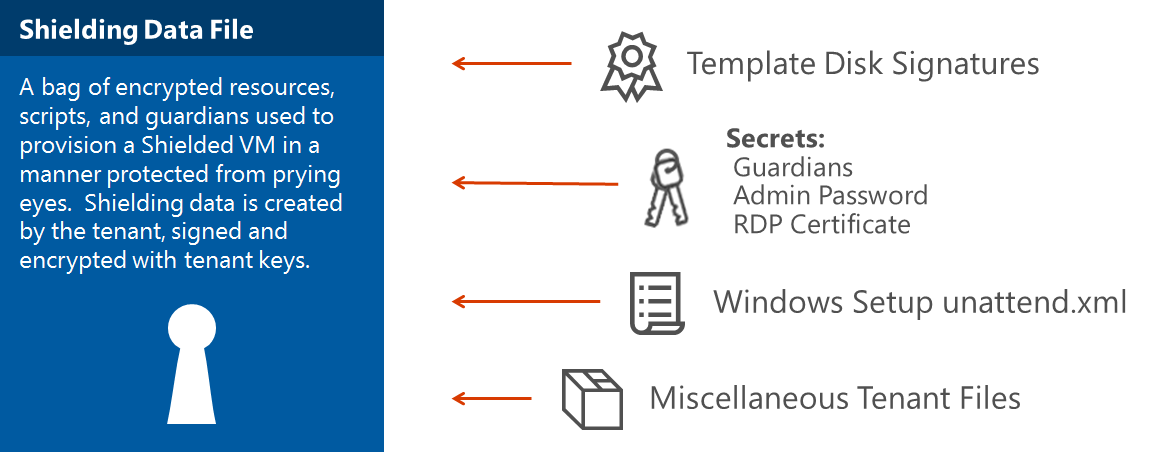

Passaggio 5: creare un file di dati di schermatura

Un file di dati di schermatura, noto anche come file con estensione pdk, acquisisce informazioni riservate sulla macchina virtuale, ad esempio la password amministratore.

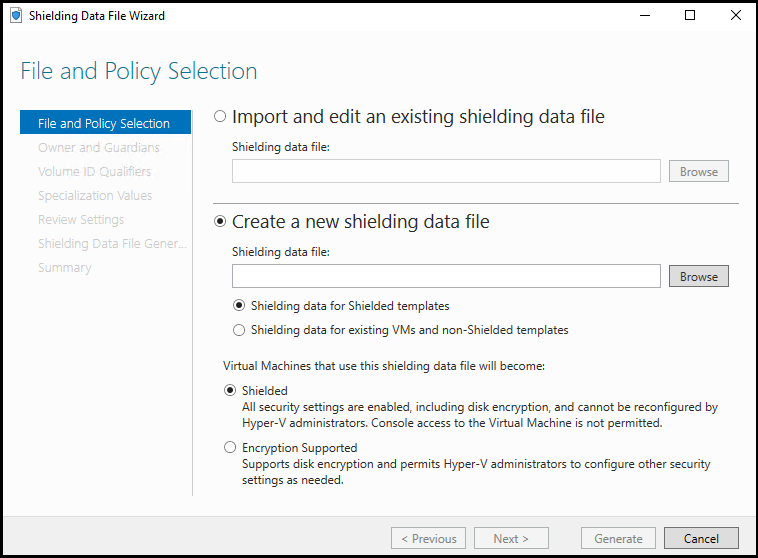

Il file di dati di schermatura include anche l'impostazione dei criteri di sicurezza per la macchina virtuale schermata. È necessario scegliere uno dei due criteri di sicurezza quando si crea un file di dati di schermatura:

Schermato

L'opzione più sicura, che elimina molti vettori di attacco amministrativi.

Crittografia supportata

Un livello di protezione inferiore che offre comunque i vantaggi di conformità di poter di crittografare una macchina virtuale, ma consente agli amministratori di Hyper-V di eseguire operazioni come l'uso della connessione alla console della macchina virtuale e PowerShell Direct.

È possibile aggiungere parti di gestione facoltative, ad esempio VMM o Windows Azure Pack. Per creare una macchina virtuale senza installare tali componenti, vedere Procedura dettagliata: Creazione di macchine virtuali schermate senza VMM.

Passaggio 6: creare una macchina virtuale schermata

La creazione di macchine virtuali schermate differisce poco dalle normali macchine virtuali. In Windows Azure Pack l'esperienza è ancora più semplice rispetto alla creazione di una normale macchina virtuale perché è sufficiente specificare un nome, un file di dati di schermatura (contenente il resto delle informazioni di specializzazione) e la rete della macchina virtuale.