Configurazione IPsec

Windows Filtering Platform (WFP) è la piattaforma sottostante per Windows Firewall con sicurezza avanzata. WFP viene usato per configurare le regole di filtro di rete, che includono regole che regolano la protezione del traffico di rete con IPsec. Gli sviluppatori di applicazioni possono configurare IPsec direttamente usando l'API WFP, per sfruttare un modello di filtro del traffico di rete più granulare rispetto al modello esposto tramite lo snap-in Microsoft Management Console (MMC) per Windows Firewall con sicurezza avanzata.

Che cos'è IPsec

Internet Protocol Security (IPsec) è un set di protocolli di sicurezza usati per trasferire i pacchetti IP in modo riservato in Internet. IPsec era precedentemente obbligatorio per tutte le implementazioni IPv6 (ma vedere Requisiti dei nodi IPv6 e facoltativo per IPv4.

Il traffico IP protetto include due intestazioni IPsec facoltative, che identificano i tipi di protezione crittografica applicati al pacchetto IP e includono informazioni per decodificare il pacchetto protetto.

L'intestazione ESP (Encapsulating Security Payload) viene usata per la privacy e la protezione da modifiche dannose eseguendo l'autenticazione e la crittografia facoltativa. Può essere usato per il traffico che attraversa i router NAT (Network Address Translation).

L'intestazione di autenticazione (AH) viene usata solo per la protezione da modifiche dannose eseguendo l'autenticazione. Non può essere usato per il traffico che attraversa i router NAT.

Per altre informazioni su IPsec, vedere anche:

Che cos'è IKE

Internet Key Exchange (IKE) è un protocollo di scambio di chiavi che fa parte del set di protocolli IPsec. IKE viene usato durante la configurazione di una connessione sicura ed esegue lo scambio sicuro di chiavi segrete e altri parametri correlati alla protezione senza l'intervento dell'utente.

Per altre informazioni su IKE, vedere anche:

Che cos'è AuthIP

Il protocollo AuthIP (Authenticated Internet Protocol) è un nuovo protocollo di scambio di chiavi che espande IKE come indicato di seguito.

- Anche se IKE supporta solo le credenziali di autenticazione del computer, AuthIP supporta anche:

- Credenziali utente: NTLM, Kerberos, certificati.

- Certificati di integrità protezione accesso alla rete.

- Credenziali anonime, usate per l'autenticazione facoltativa.

- Combinazione di credenziali; ad esempio una combinazione di credenziali Kerberos del computer e dell'utente.

- Autenticazione e crittografia per socket. Per altre informazioni, vedere WSASetSocketSecurity.

- Rappresentazione client. IPsec rappresenta il contesto di sicurezza in cui viene creato il socket.

- Convalida del nome peer in ingresso e in uscita. Per altre informazioni, vedere WSASetSocketPeerTargetName.

AuthIP ha un meccanismo di ripetizione dei tentativi di autenticazione che verifica tutti i metodi di autenticazione configurati prima di non riuscire la connessione.

AuthIP può essere usato con socket sicuri per implementare il traffico protetto IPsec basato su applicazioni. Offre:

Che cos'è un criterio IPsec

Un criterio IPsec è un set di regole che determinano quale tipo di traffico IP deve essere protetto tramite IPsec e come proteggere il traffico. Un solo criterio IPsec è attivo in un computer contemporaneamente.

Per altre informazioni sull'implementazione dei criteri IPsec, aprire lo snap-in MMC Criteri di sicurezza locali (secpol.msc), premere F1 per visualizzare la Guida e quindi selezionare Creazione e uso dei criteri IPsec dal sommario.

Per altre informazioni sui criteri IPsec, vedere anche:

Come usare il WFP per configurare i criteri IPsec

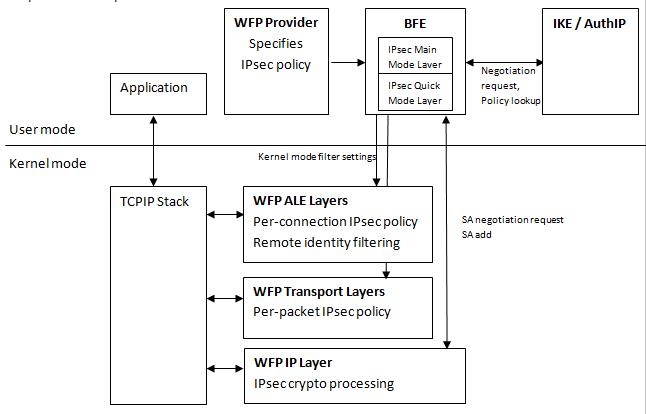

L'implementazione Microsoft di IPsec usa windows Filtering Platform per configurare i criteri IPsec. I criteri IPsec vengono implementati aggiungendo filtri a vari livelli WFP come indicato di seguito.

Nei livelli FWPM_LAYER_IKedizione EnterpriseXT_V{4|6} aggiungere filtri che specificano i criteri di negoziazione usati dai moduli di chiave (IKE/AuthIP) durante gli scambi in modalità principale (MM). I metodi di autenticazione e gli algoritmi di crittografia vengono specificati a questi livelli.

Nei livelli FWPM_LAYER_IPedizione StandardC_V{4|6} aggiungere filtri che specificano i criteri di negoziazione usati dai moduli di chiave durante gli scambi in modalità rapida (QM) e modalità estesa (EM). Le intestazioni IPsec (AH/ESP) e gli algoritmi crittografici vengono specificati a questi livelli.

Un criterio di negoziazione viene specificato come contesto del provider di criteri associato al filtro. Il modulo di keying enumera i contesti del provider di criteri in base alle caratteristiche del traffico e ottiene i criteri da usare per la negoziazione di sicurezza.

Nota

L'API WFP può essere usata per specificare direttamente le associazioni di sicurezza e quindi ignorare i criteri di negoziazione del modulo di keying.

Nei livelli FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} e FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} aggiungere filtri che richiamano i callout e determinano il flusso di traffico da proteggere.

Nei livelli FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} aggiungere filtri che implementano il filtro delle identità e i criteri per applicazione.

Il diagramma seguente illustra l'interazione dei vari componenti WFP, in relazione all'operazione IPsec.

Dopo aver configurato IPsec, si integra con IL WFP ed estende le funzionalità di filtro DEL WFP fornendo informazioni da usare come condizioni di filtro ai livelli di autorizzazione di Application Layer Enforcement (ALE). Ad esempio, IPsec fornisce l'identità remota dell'utente e del computer remoto, che WFP espone al servizio di connessione ale e accetta i livelli di autorizzazione. Queste informazioni possono essere usate per l'autorizzazione granulare dell'identità remota tramite un'implementazione del firewall basata su WFP.

Di seguito è riportato un criterio di isolamento di esempio che può essere implementato tramite IPsec:

- FWPM_LAYER_IKedizione EnterpriseXT_V{4|6} livelli : autenticazione Kerberos.

- FWPM_LAYER_IPedizione StandardC_V{4|6} livelli - AH/SHA-1.

- FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} e FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} livelli : individuazione della negoziazione per tutto il traffico di rete.

- FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} livelli - IPsec necessario per tutto il traffico di rete.

Argomenti correlati

-

Livelli WFP

-

Scenari di criteri IPsec implementati con l'API WFP:

-

Modalità trasporto individuazione negoziazione in modalità limite

-

Soluzioni IPsec: