Azure Backup で Resource Guard を使用してマルチユーザー承認を構成する

この記事では、Azure Backup のマルチユーザー承認 (MUA) を構成して、Recovery Services コンテナーに対する重要な操作に保護レイヤーを追加する方法について説明します。

この記事では、最大限の保護を提供する別のテナントでの Resource Guard の作成について説明します。 Resource Guard を収容するテナントで Microsoft Entra Privileged Identity Management を使用して、重要な操作を実行するための要求を行う方法と、その要求を承認する方法についても説明します。 必要に応じて、他のメカニズムを使用して、設定に従って Resource Guard に対する JIT アクセス許可を管理できます。

Note

- Azure Backup のマルチユーザー承認は、すべてのパブリック Azure リージョンで使用できます。

- Backup ボールトに対するリソース ガードを使用したマルチユーザー認可が、一般提供されるようになりました。 詳細情報 を参照してください。

開始する前に

- Resource Guard と Recovery Services コンテナーが、同じ Azure リージョンに存在することを確認します。

- バックアップ管理者に、Resource Guard に対する共同作成者、バックアップ MUA 管理者、または バックアップ MUA オペレーターのアクセス許可が付与されていないことを確認してください。 Resource Guard を同じディレクトリの別のサブスクリプションまたは別のディレクトリに含め、最大限の分離を確保することができます。

- Recovery Services コンテナーおよび (異なるサブスクリプションまたはテナント内にある) Resource Guard を含むサブスクリプションが、Microsoft.RecoveryServices と Microsoft.DataProtection のプロバイダーを使用するために登録されるようにします。 詳細については、「Azure リソース プロバイダーと種類」を参照してください。

さまざまな MUA の使用シナリオについて説明します。

Resource Guard を作成する

セキュリティ管理者が Resource Guard を作成します。 コンテナーとして別のサブスクリプションまたは別のテナントに作成することをお勧めします。 ただし、コンテナーと同じリージョンに存在する必要があります。 バックアップ管理者は、Resource Guard またはそれを含むサブスクリプションに対する共同作成者、バックアップ MUA 管理者、またはバックアップ MUA オペレーターのアクセス権を持たない必要があります。

クライアントを選択する

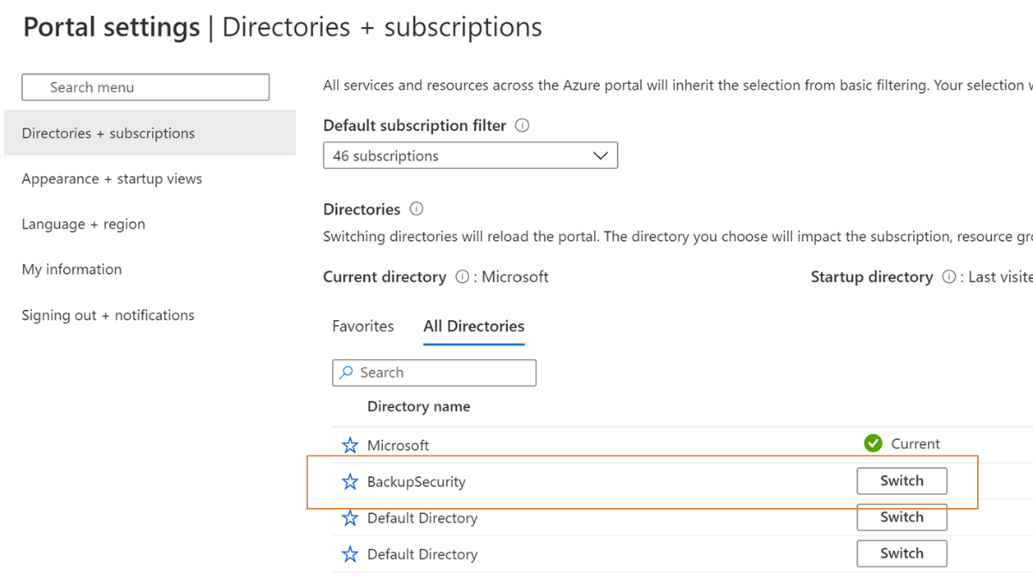

コンテナー テナントとは異なるテナントで Resource Guard を作成するには、次の手順に従います。

Azure portal で、Resource Guard を作成するディレクトリに移動します。

検索バーで Resource Guard を検索し、次にドロップダウン リストから対応する項目を選択します。

- [作成] を選択して、Resource Guard の作成を開始します。

- [作成] ブレードで、この Resource Guard に必要な詳細を入力します。

- Resource Guard が Recovery Services コンテナーと同じ Azure リージョン内にあることを確認します。

- また、必要に応じて、関連付けられているコンテナーに対してアクションを実行するためのアクセス権を取得または要求する方法の説明を追加すると便利です。 この説明は、バックアップ管理者が必要なアクセス許可を取得するためのガイドとして、関連付けられているコンテナーにも表示されます。 必要に応じて後で説明を編集できますが、常によく定義された説明を使用する方が推奨されます。

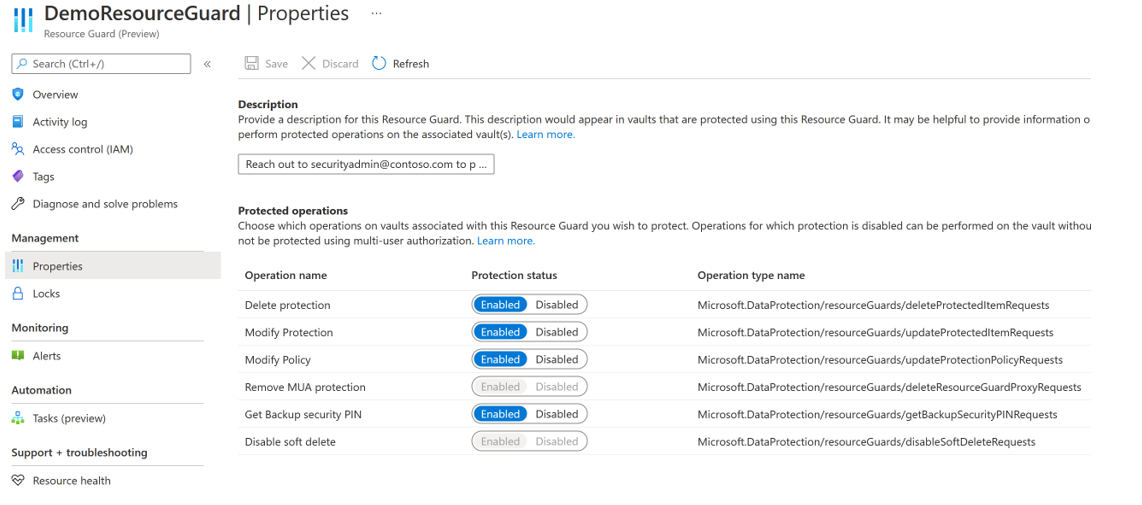

[Protected operations] (保護された操作) タブで、この Resource Guard を使用して保護する必要がある操作を選択します。

また、Resource Guard の作成後に、保護する操作を選択することもできます。

必要に応じて、要件に従って Resource Guard にタグを追加します

[確認と作成] を選択し、Resource Guard の状態と正常な作成についての通知に従ってください。

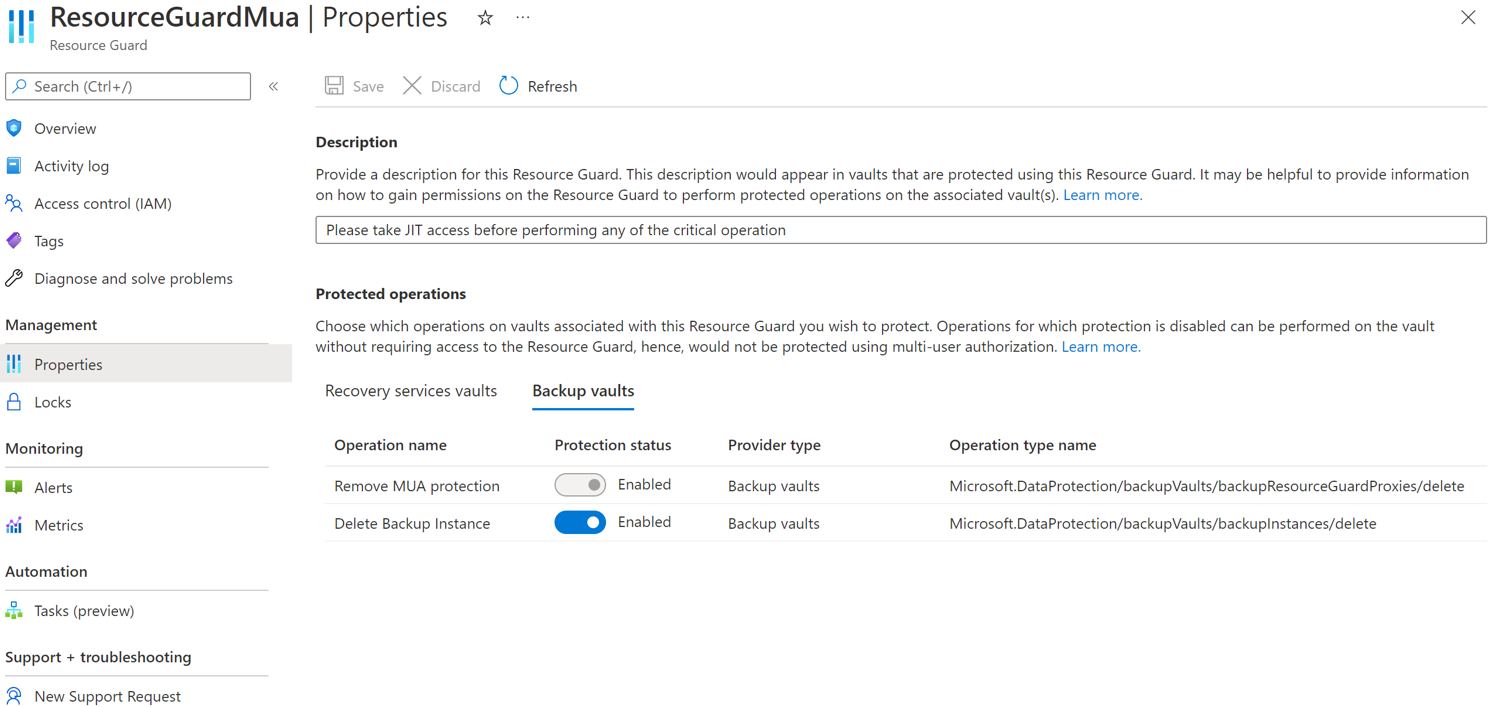

Resource Guard を使用して保護する操作を選択する

サポートされている重要な操作の中から、Resource Guard を使用して保護する操作を選択します。 既定では、サポートされている重要な操作はすべて有効になっています。 ただし、セキュリティ管理者は、特定の操作が、Resource Guard を使用した MUA の範囲に入らないようにすることができます。

クライアントを選択する

操作を除外するには、次の手順に従います。

上記で作成した Resource Guard で、[プロパティ]、[Recovery Services コンテナー] の順に移動します。

Resource Guard を使用した承認から除外する操作に対して、[無効にする] を選択します。

Note

保護された操作は無効にできません - 論理的な削除を無効にし、MUA 保護を削除してください。

必要に応じて、このブレードを使用して Resource Guard の説明を更新できます。

[保存] を選択します。

Resource Guard のバックアップ管理者にアクセス許可を割り当て、MUA を有効にする

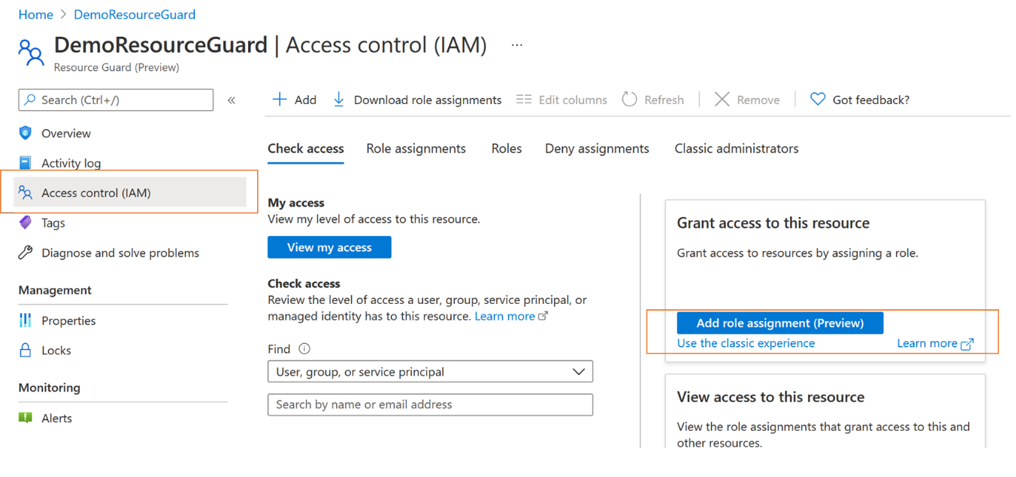

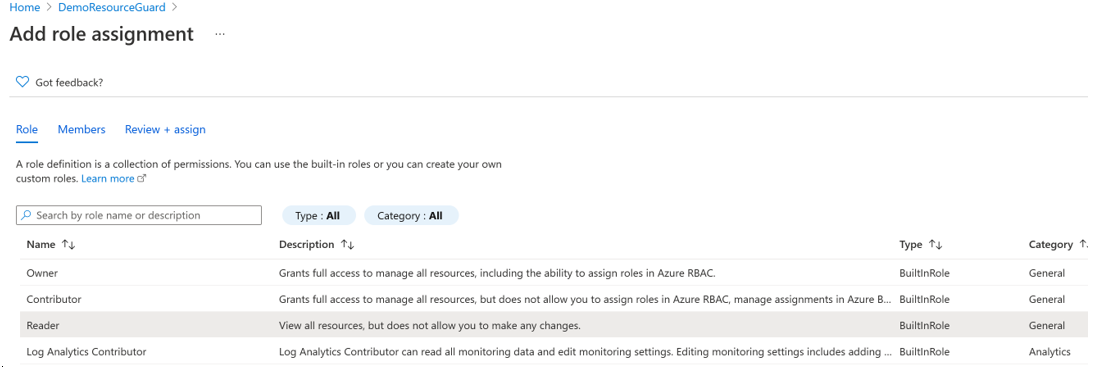

コンテナーで MUA を有効にするには、コンテナーの管理者が Resource Guard または Resource Guard を含むサブスクリプションに対する閲覧者ロールを持っている必要があります。 Resource Guard に閲覧者ロールを割り当てるには、次の操作を実行します。

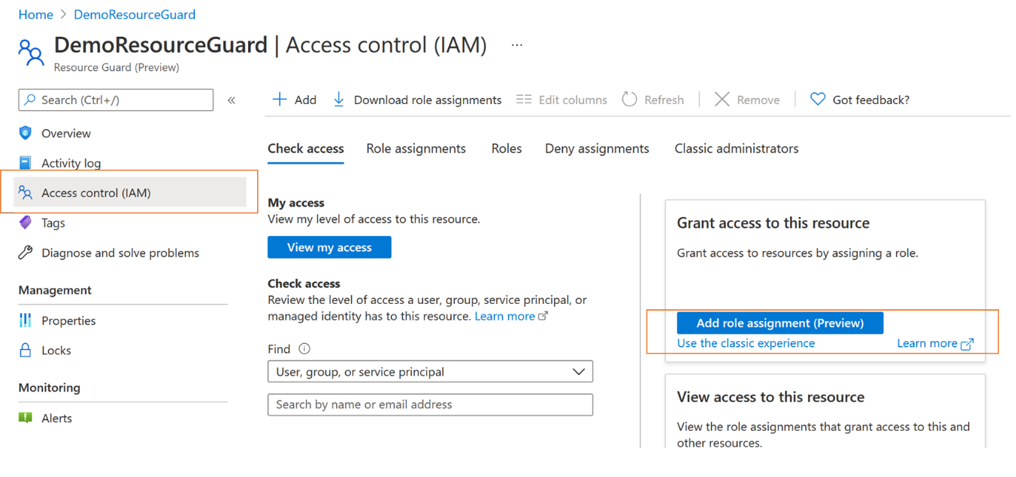

上で作成した Resource Guard で、[アクセス制御 (IAM)] ブレードに移動し、[ロールの割り当ての追加] に移動します。

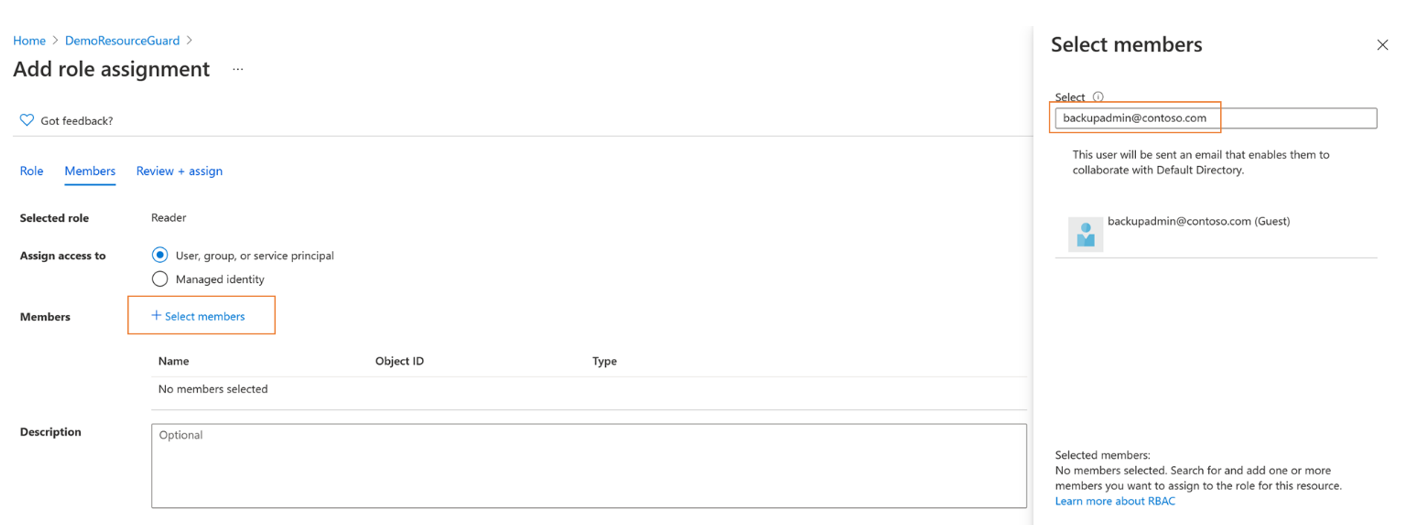

組み込みロールから [閲覧者] を選択し [次へ] を選択します。

[メンバーの選択] をクリックし、バックアップ管理者の電子メール ID を追加して、それらを閲覧者として追加します。 この場合、バックアップ管理者は別のテナントに存在するため、Resource Guard を含むテナントにゲストとして追加されます。

[選択] をクリックし、 [レビューと割り当て] に進み、ロールの割り当てを完了します。

Recovery Services コンテナーで MUA を有効にする

Resource Guard での閲覧者ロールの割り当てが完了したら、自分が管理しているコンテナーで (バックアップ管理者として) マルチユーザー認証を有効にします。

クライアントを選択する

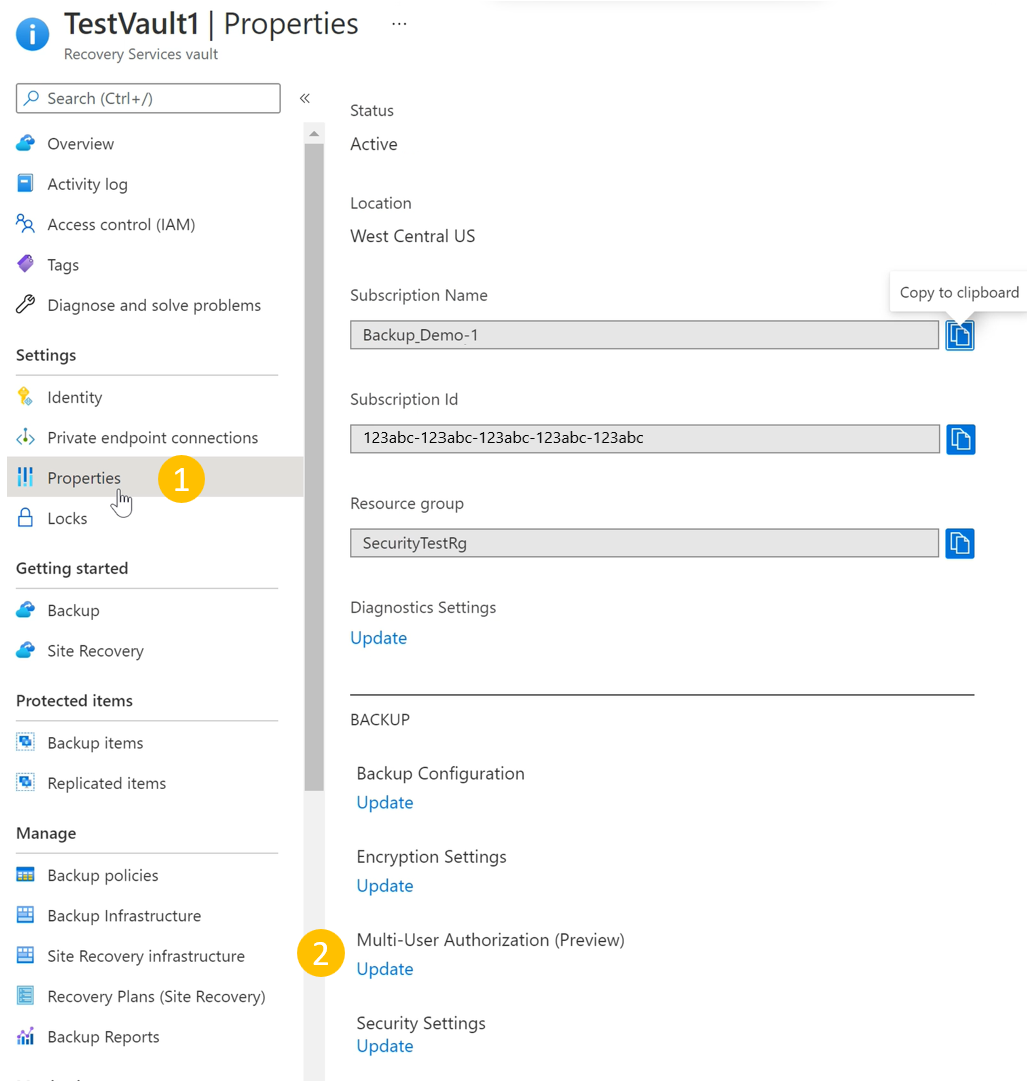

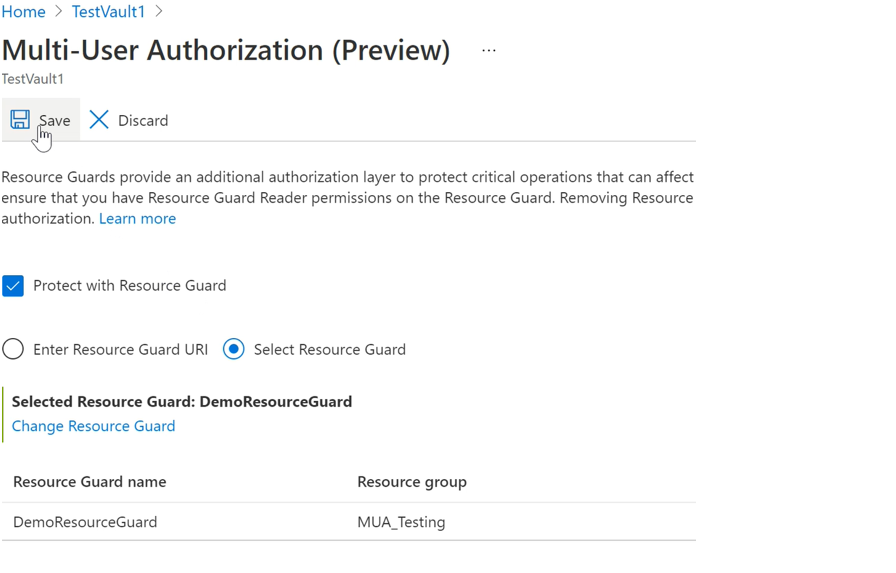

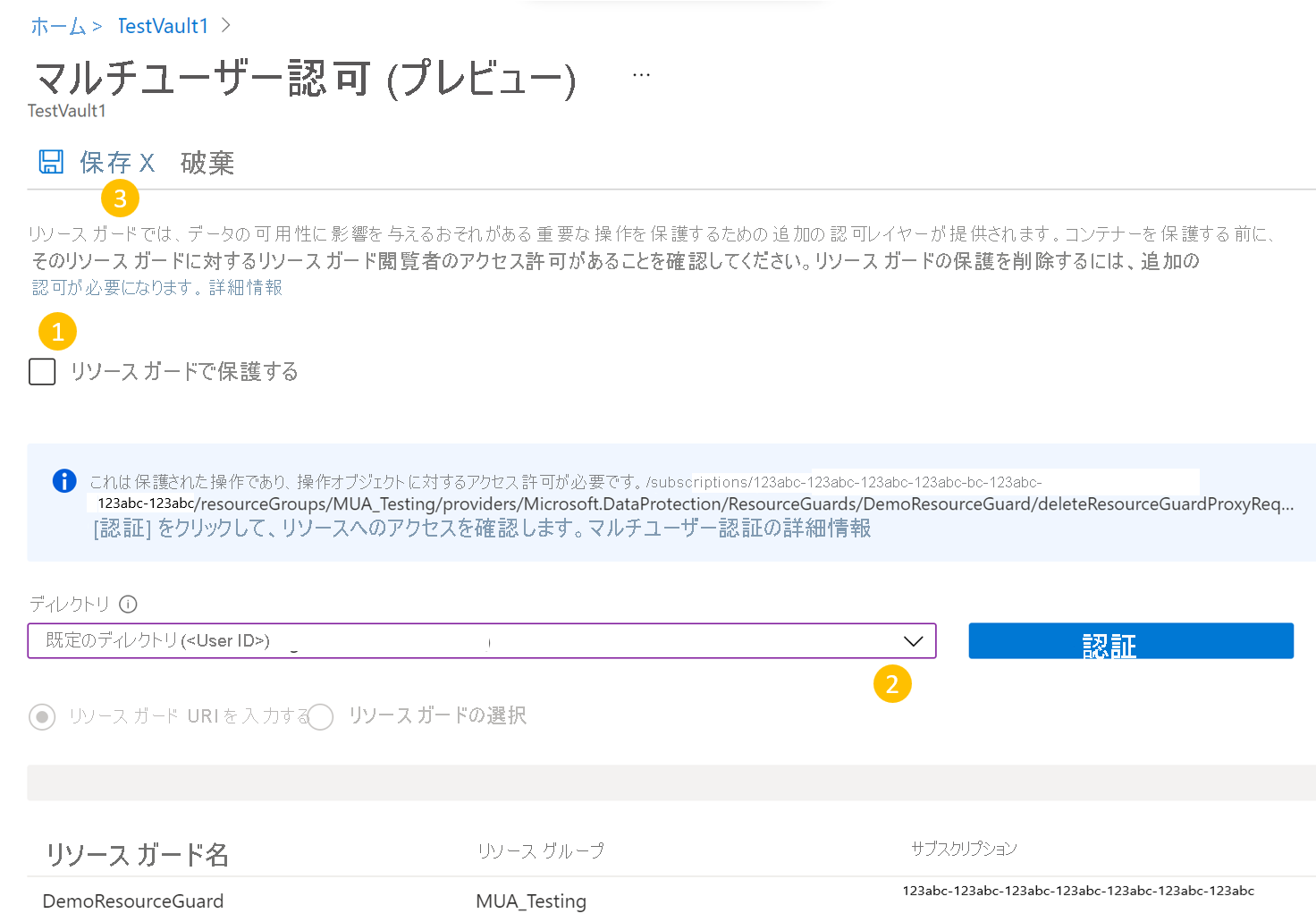

コンテナーで MUA を有効にするには、次の手順に従います。

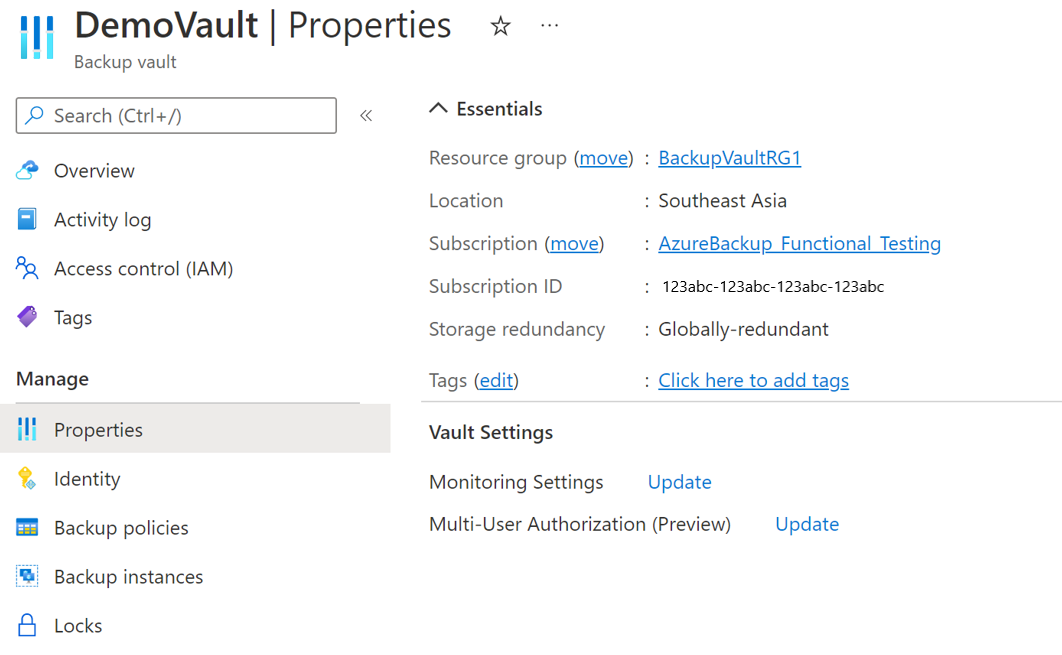

[Recovery Services コンテナー] に移動します。 左側のナビゲーション パネルで [プロパティ] に移動してから、[マルチユーザー認可] に移動し、[更新] を選択します。

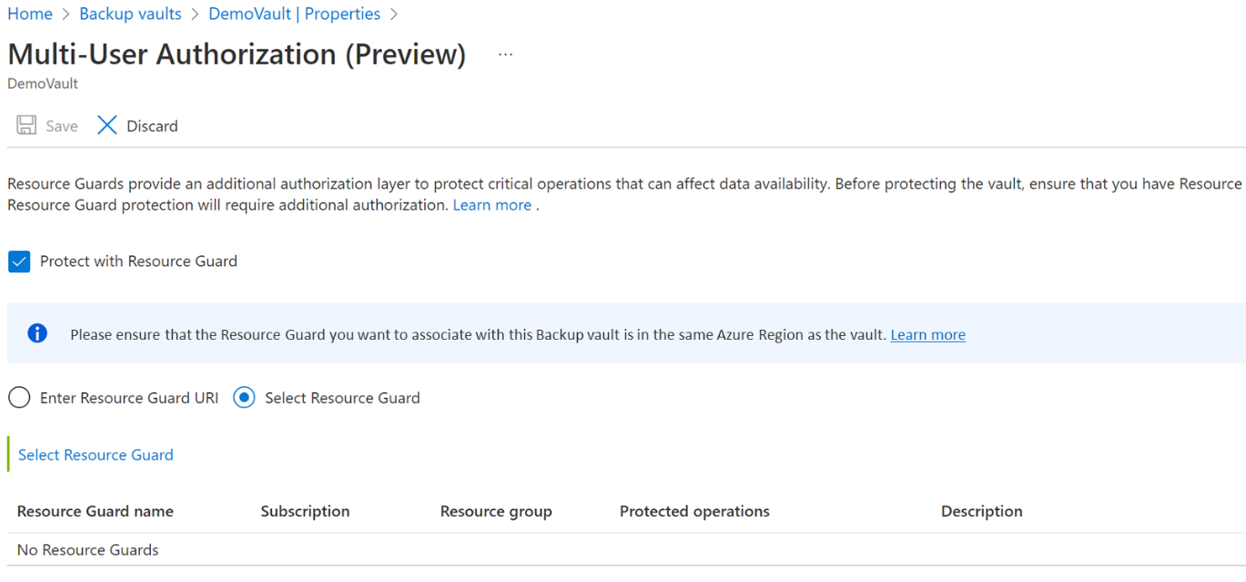

これで、MUA を有効にし、次のいずれかの方法を使用して、Resource Guard を選択するオプションが表示されます。

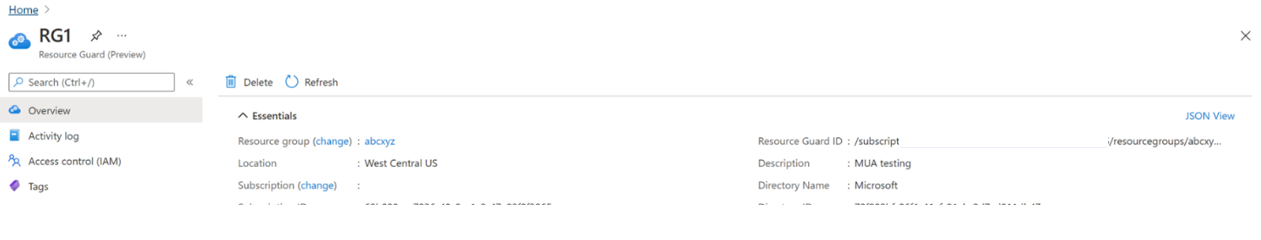

Resource Guard の URI を指定するか、閲覧者アクセス権を持ち、コンテナーと同じリージョンである Resource Guard の URI を指定していることを確認します。 Resource Guard の URI (Resource Guard ID) は、その [概要] 画面で確認できます。

または、閲覧者がアクセスできる Resource Guard の一覧と、リージョンで使用できるリソース ガードの一覧から Resource Guard を選択できます。

- [リソース ガードの選択] をクリックします。

- ドロップダウン リストを選択し、Resource Guard が存在するディレクトリを選択します。

- [認証] を選択して、ID とアクセスを検証します。

- 認証後、表示される一覧から Resource Guard を選択します。

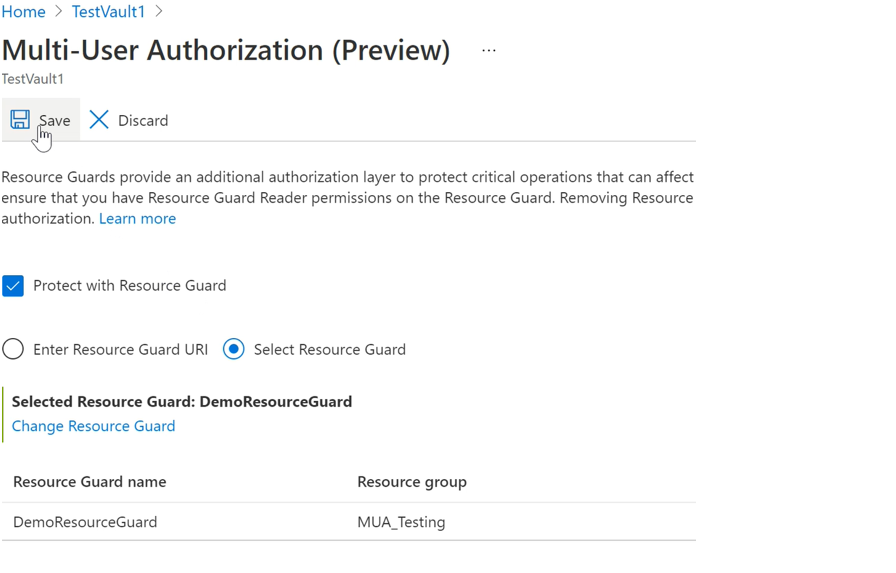

終わったら [保存] を選択して MUA を有効にします。

MUA を使用して保護される操作

MUA を有効にした後、バックアップ管理者が、Resource Guard の必要なロール (バックアップ MUA オペレーター ロール) を持たずにスコープ内の操作を実行しようとすると、コンテナーでそれらが制限されます。

Note

保護された操作が想定通りにブロックされるか確認するため、および MUA が正しく構成されているか確認するために、MUA を有効にした後にセットアップをテストすることを強くお勧めします。

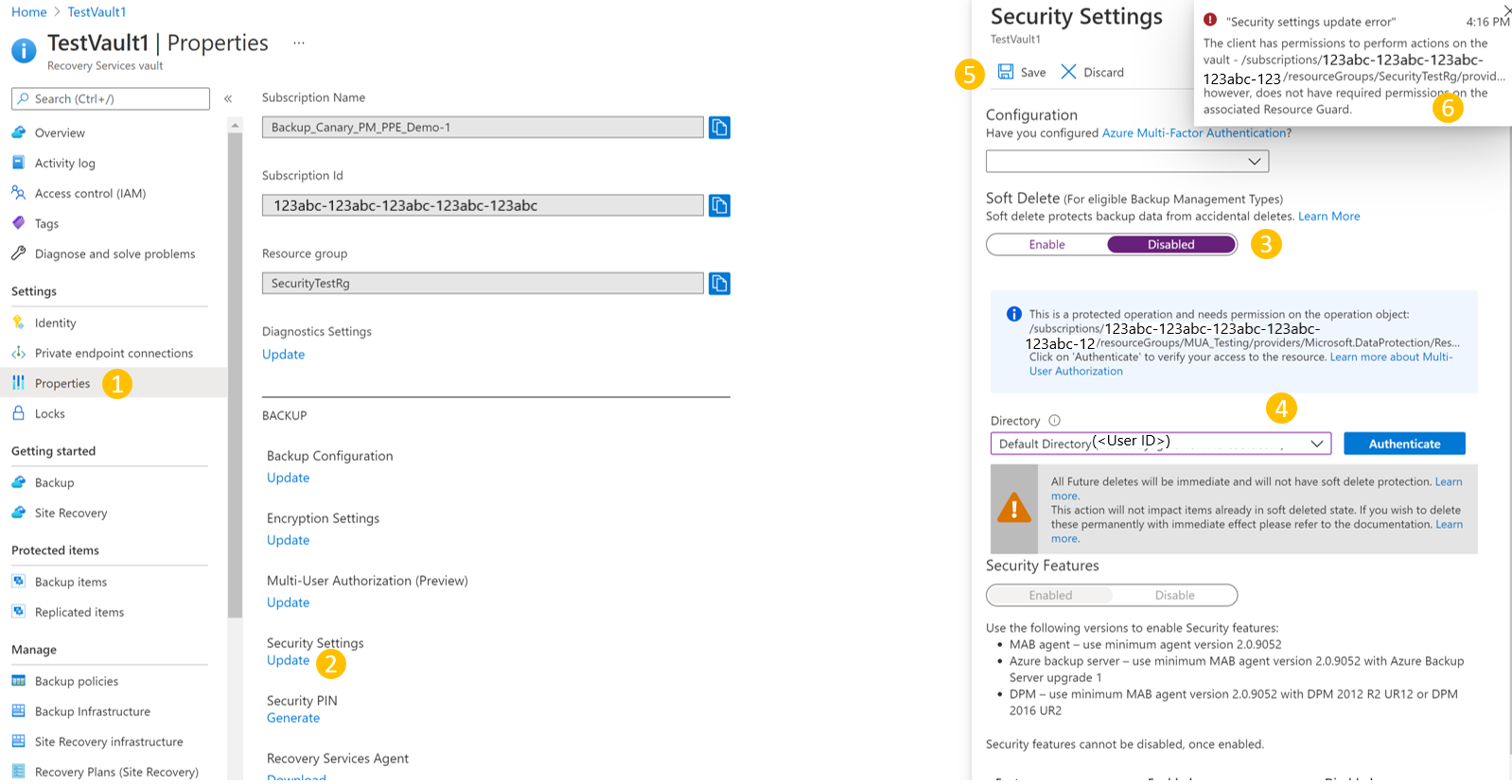

次に示すのは、Azure Backup 管理者がこのような保護された操作を実行しようとした場合の動作を示しています (たとえば、ソフト削除を無効にする方法を次に示します。その他の保護されている操作でも同様です)。 次の手順は、必要なアクセス許可なしでバックアップ管理者によって実行されます。

論理的な削除を無効にするには、[Recovery Services コンテナー] >[プロパティ]>[セキュリティの設定] に移動し、[更新] を選択して [セキュリティ設定] を表示します。

スライダーを使用して、ソフト削除を無効にします。 これは保護された操作であり、Resource Guard へのアクセスを確認する必要があります。

Resource Guard を含むディレクトリを選択し、自分で認証します。 Resource Guard がコンテナーと同じディレクトリにある場合、この手順は必要ありません。

先に進み [保存] を選択します。 要求が失敗し、Resource Guard に対してこの操作を実行するための十分なアクセス許可がないというエラーが表示されます。

Microsoft Entra Privileged Identity Management を使用して重要な (保護された) 操作を承認する

次のセクションでは、PIM を使用したこれらの要求の承認について説明します。 バックアップに対して重要な操作を実行する必要がある場合があります。MUA は、適切な承認またはアクセス許可が存在する場合にのみ実行されるのに役立ちます。 前に説明したように、バックアップ管理者は、Resource Guard スコープ内の重要な操作を実行するために、Resource Guard に対するバックアップ MUA オペレーター ロールを持っている必要があります。 このような操作に Just-In-Time を許可する方法の 1 つは、Microsoft Entra Privileged Identity Management を使用することです。

Note

Microsoft Entra PIM の使用は推奨される方法ですが、手動またはカスタムの方法を使用して、Resource Guard のバックアップ管理者のアクセスを管理できます。 Resource Guard へのアクセスを手動で管理するには、Resource Guard の左側のナビゲーション バーにある [アクセス制御 (IAM)] 設定を使用し、バックアップ管理者にバックアップ MUA オペレーター ロールを付与します。

バックアップ管理者の資格を持つ割り当てを作成する (Microsoft Entra Privileged Identity Management を使用する場合)

セキュリティ管理者は、PIM を使用して、バックアップ管理者の対象の割り当てを作成し、Resource Guard にバックアップ MUA オペレーター ロールを提供できます。 これにより、バックアップ管理者は、保護された操作を実行する必要があるときに (バックアップ MUA オペレーター ロールに対して) 要求を行うことができます。 これを行うには、セキュリティ管理者が次の操作を実行します。

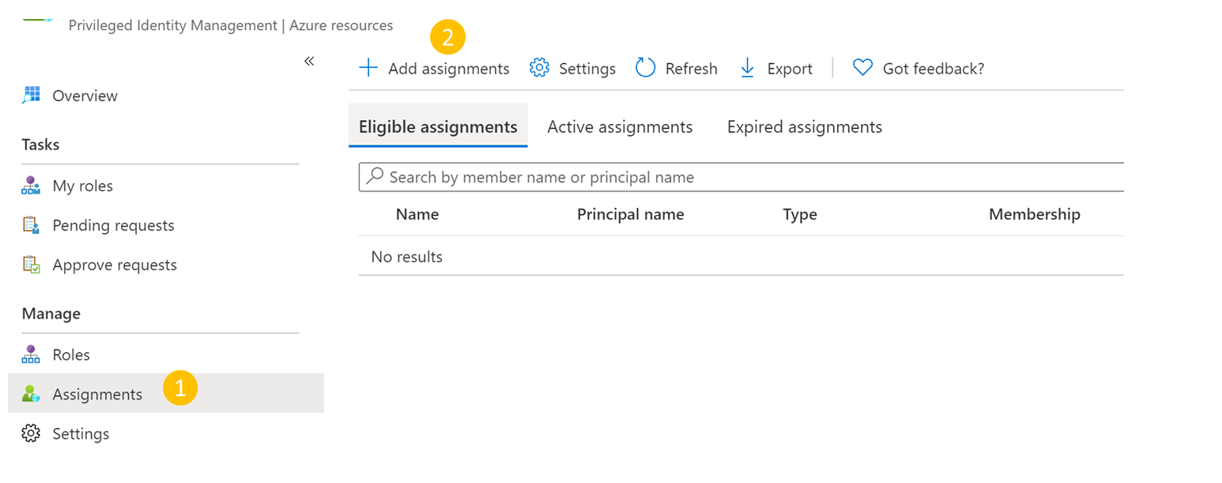

セキュリティ テナント (Resource Guard が含まれている) で、Privileged Identity Management に移動し (Azure portal の検索バーでこれを検索)、Azure リソース (左側のメニューの [管理] の下) に移動します。

バックアップ MUA オペレーター ロールを割り当てるリソース (Resource Guard または含まれているサブスクリプション/RG) を選択します。

リソースの一覧に対応するリソースが表示しない場合は、PIM によって管理される含まれているサブスクリプションを追加してください。

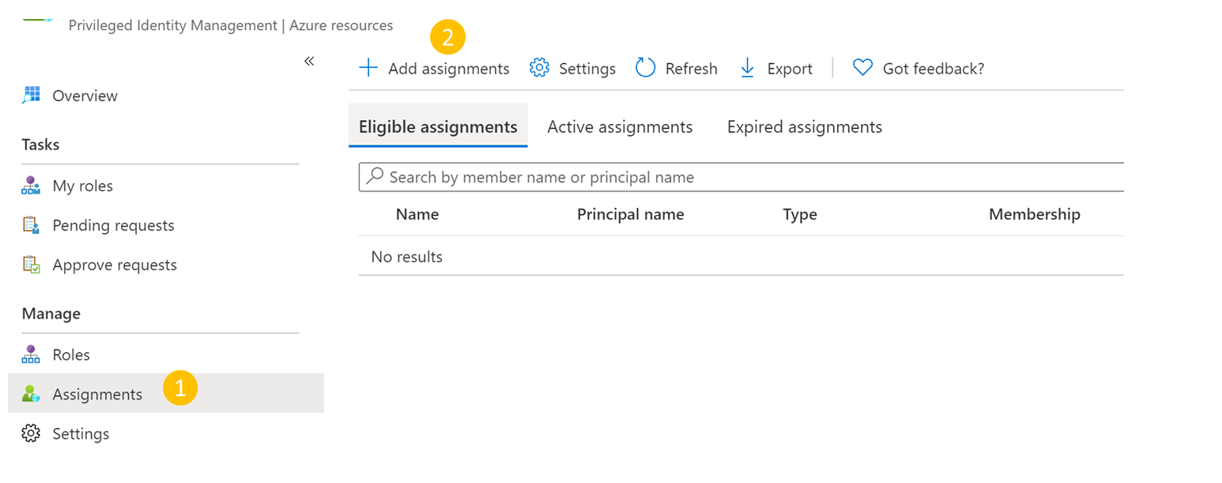

選択したリソースで、[割り当て] (左側のメニューの [管理] の下) に移動し、[割り当ての追加] に移動します。

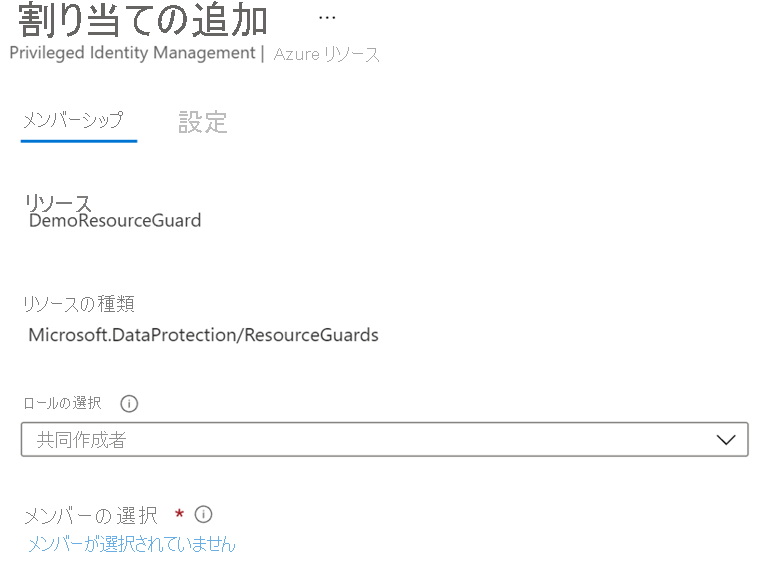

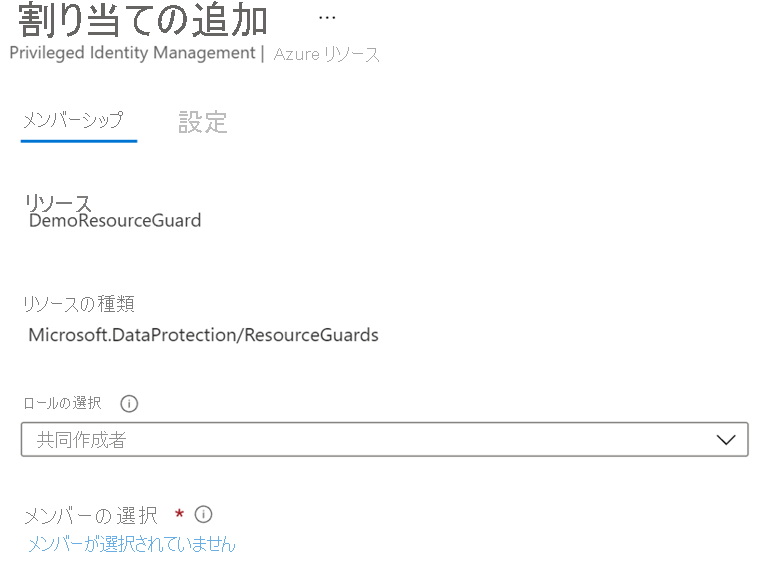

[割り当ての追加] で以下を行います。

- ロールとして [バックアップ MUA オペレーター] を選択します。

- [メンバーの選択] に移動し、バックアップ管理者のユーザー名 (または電子メールの ID) を追加します。

- [次へ] を選択します。

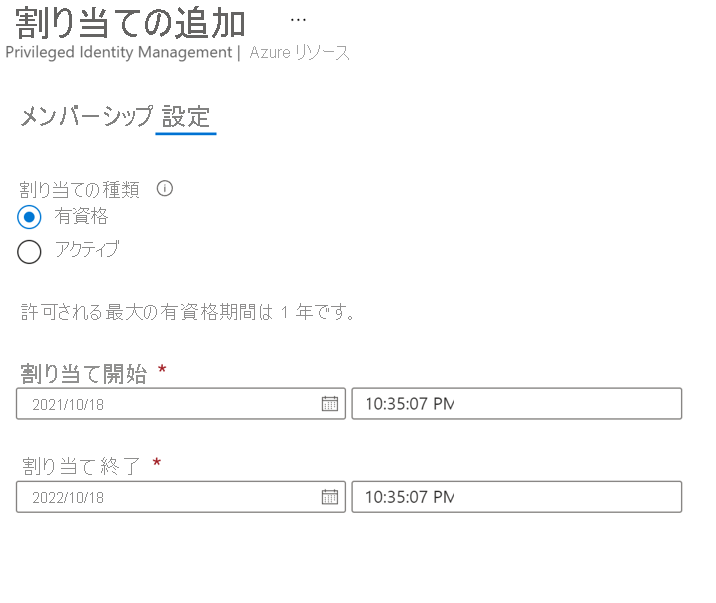

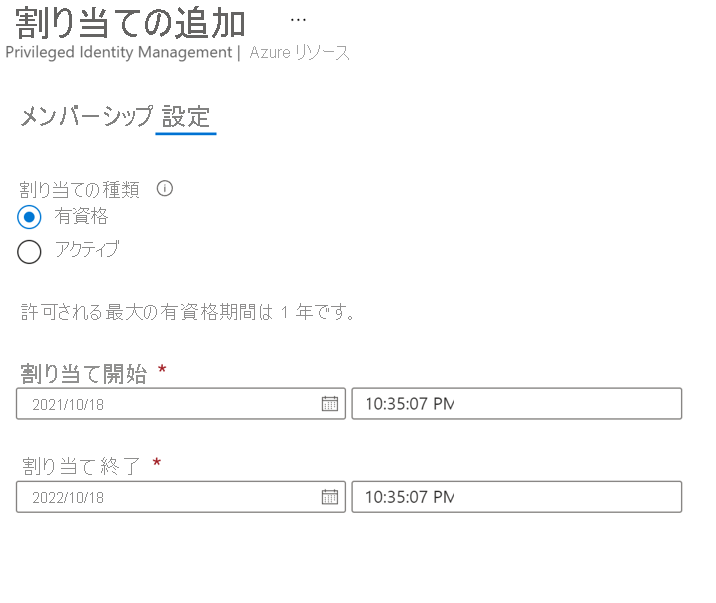

次の画面で、以下を行います。

- [割り当ての種類] で、 [対象] を選択します。

- 対象となるアクセス許可が有効な期間を指定します。

- [割り当て] を選択して、対象の割り当ての作成を終了します。

バックアップ MUA オペレーター ロールをアクティブにするための承認者を設定する

既定では、上記の設定では、PIM で承認者 (および承認フローの要件) が構成されていない可能性があります。 要求承認のためのバックアップ MUA オペレーター ロールが承認者に付与されていることを確認するために、セキュリティ管理者は次の手順に従う必要があります。

Note

これが構成されていない場合、どの要求もセキュリティ管理者や指定された承認者のレビューを経ることなく、自動的に承認されます。 これに関する詳細については、こちらを参照してください。

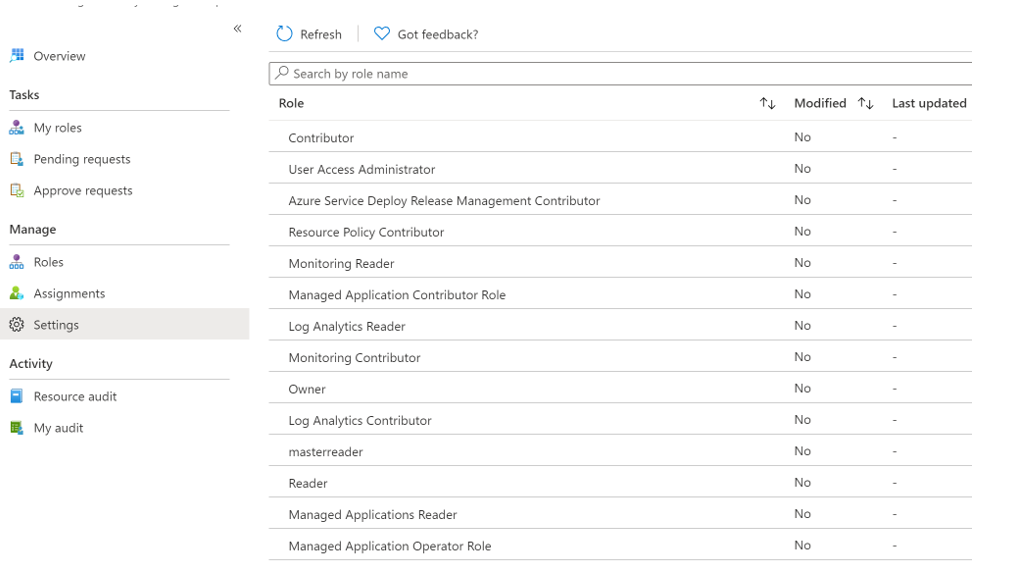

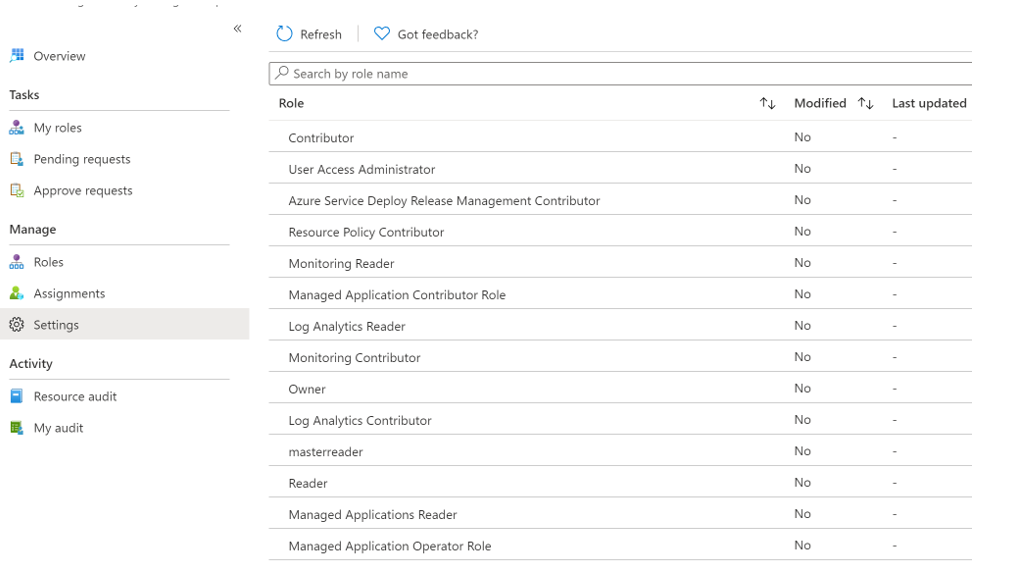

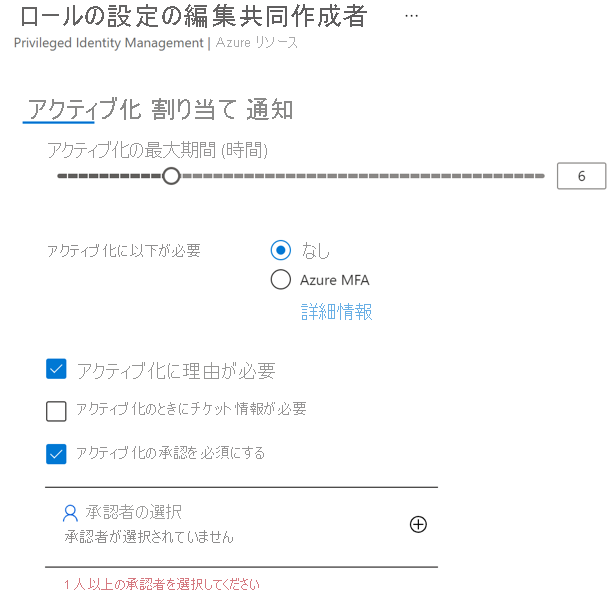

Microsoft Entra PIM で、左側のナビゲーション バーの [Azure リソース] を選択し、Resource Guard を選択します。

[設定] に移動し、[バックアップ MUA オペレーター] ロールに移動します。

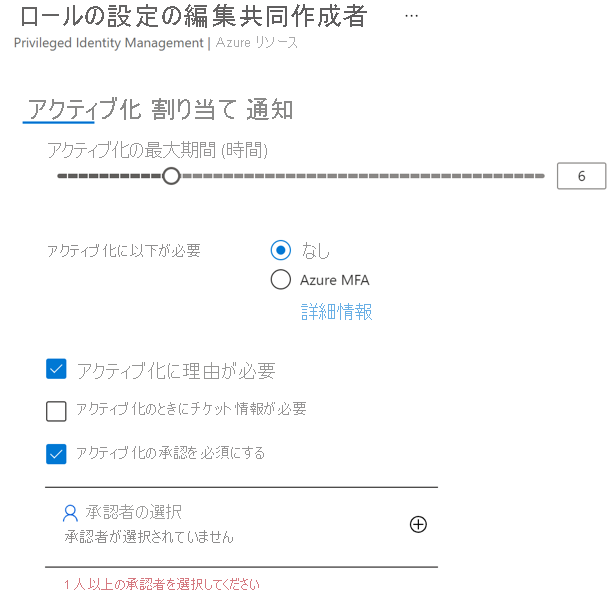

[承認者] に [なし] と表示される場合、または誤った承認者が表示される場合、[編集] を選択して、バックアップ MUA オペレーター ロールのアクティブ化要求をレビューして承認する必要があるレビュー担当者を追加します。

[アクティブ化] タブで、[アクティブ化の承認を必須にする] を選択して、各要求を承認する必要がある承認者を 1 名以上追加します。

多要素認証 (MFA)、チケットの義務付けなど、セキュリティ オプションを選択して、バックアップ MUA オペレーター ロールをアクティブにします。

必要に応じて、[割り当て] と [通知] タブで適切なオプションを選択します。

[更新] を選択して、承認者の設定を完了してバックアップ MUA オペレーター ロールをアクティブにします。

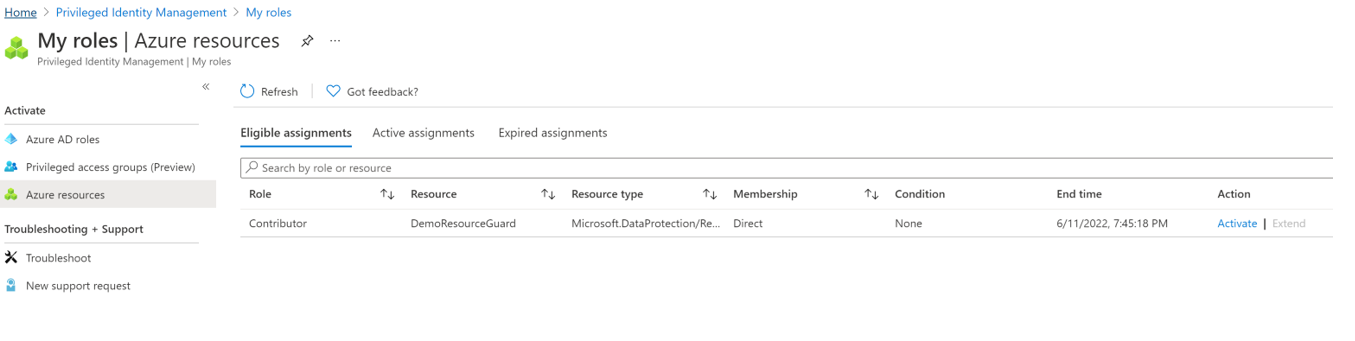

重要な操作を実行するために適格な割り当てのアクティブ化を要求する

セキュリティ管理者が適格な割り当てを作成した後、バックアップ管理者は、保護されたアクションを実行できるようにバックアップ MUA オペレーター ロールの割り当てをアクティブにする必要があります。

ロールの割り当てをアクティブにするには、次の手順に従います。

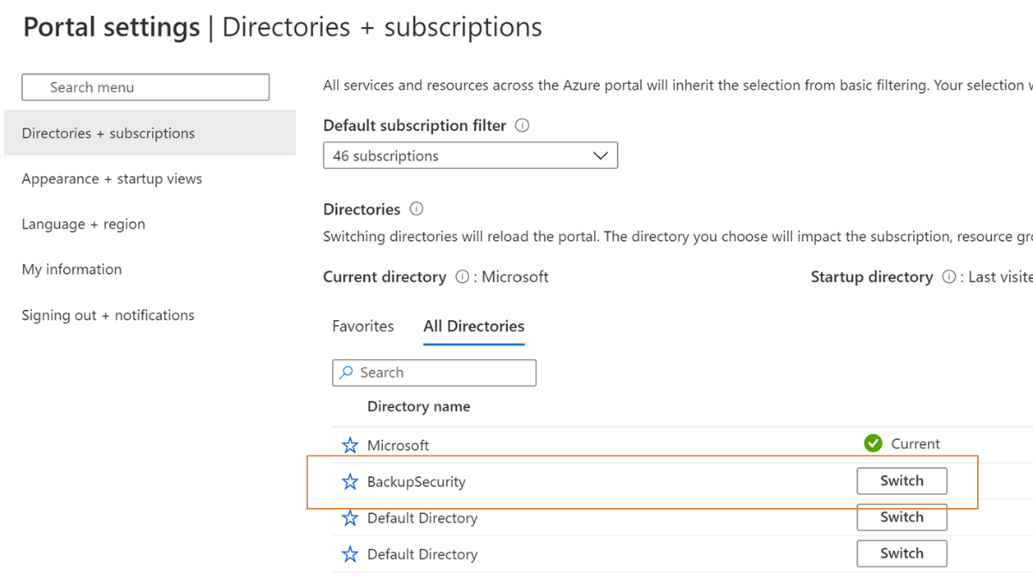

Microsoft Entra Privileged Identity Management に移動します。 Resource Guard が別のディレクトリにある場合は、そのディレクトリに切り替えてから、Microsoft Entra Privileged Identity Management に移動します。

左側のメニューで [自分のロール]>[Azure リソース] に移動します。

[アクティブ化] を選択して、バックアップ MUA オペレーター ロールの対象の割り当てをアクティブにします。

要求が承認のために送信されたことを知らせる通知が表示されます。

重要な操作を実行する要求のアクティブ化を承認する

バックアップ管理者がバックアップ MUA オペレーター ロールをアクティブにする要求を送信すると、その要求はセキュリティ管理者によって確認および承認されます。

- セキュリティ テナントで、Microsoft Entra Privileged Identity Management に移動します。

- [申請の承認] に移動します。

- [Azure リソース] の下に、バックアップ MUA オペレーターとしてのアクティブ化を要求する、バックアップ管理者によって送信された要求を表示できます。

- 要求をレビューします。 要求が正規の場合、その要求を選択し、[承認] を選択してその要求を承認します。

- バックアップ管理者は、要求が承認されたという電子メール (または他の組織のアラート メカニズム) によって通知されます。

- 承認されると、バックアップ管理者は、要求された期間に対して保護された操作を実行できます。

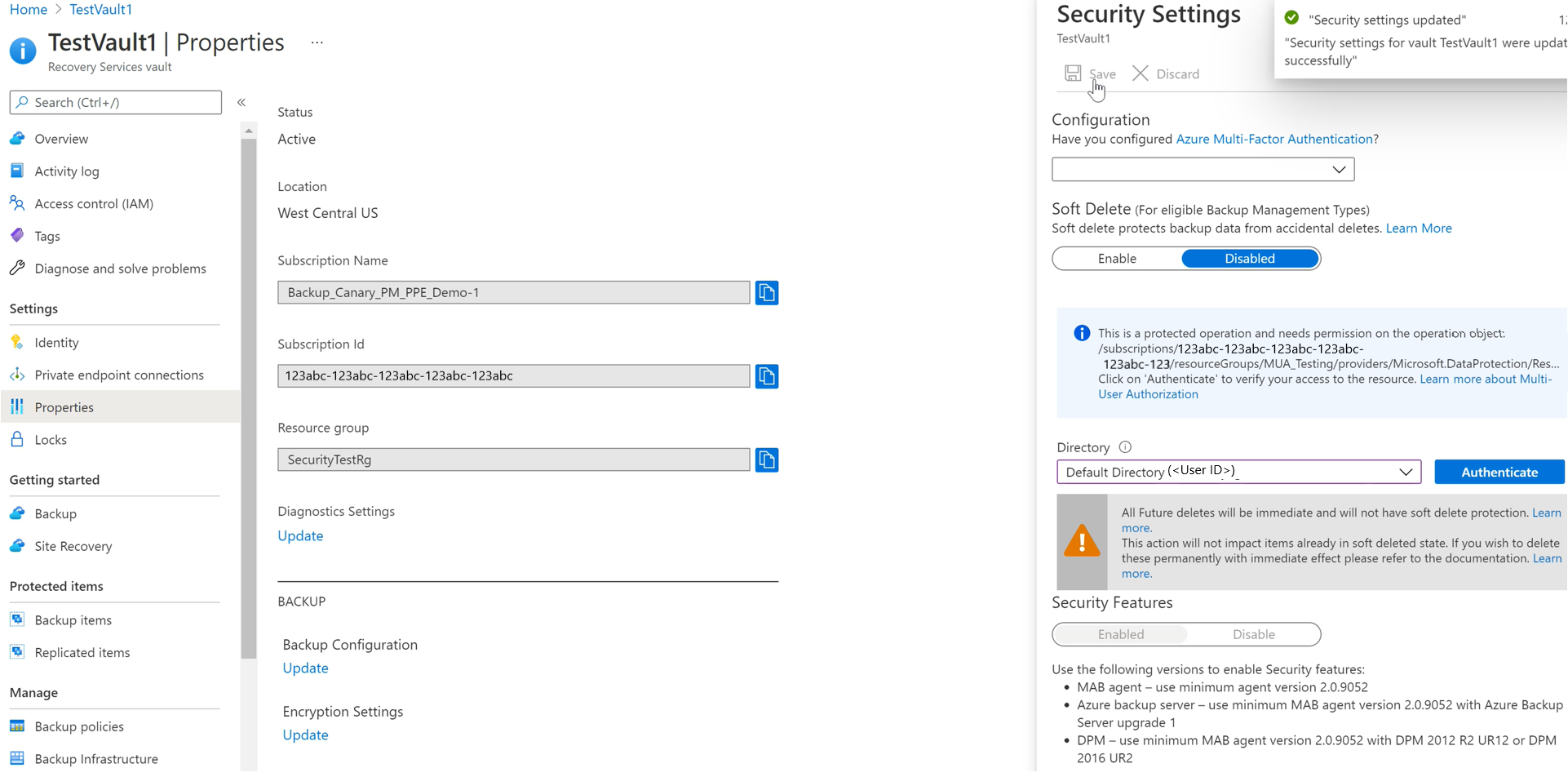

承認後の保護された操作の実行

Resource Guard のバックアップ MUA オペレーター ロールに対するバックアップ管理者の要求が承認されると、関連付けられているコンテナーに対して保護された操作を実行できます。 Resource Guard が別のディレクトリにある場合、バックアップ管理者は自身を認証する必要があります。

Note

アクセスが JIT メカニズムを使用して割り当てられた場合、バックアップ MUA オペレーター ロールは承認された期間の終わりに取り消されます。 それ以外の場合、セキュリティ管理者は、重要な操作を実行するために、バックアップ管理者に割り当てられているバックアップ MUA オペレーター ロールを手動で削除します。

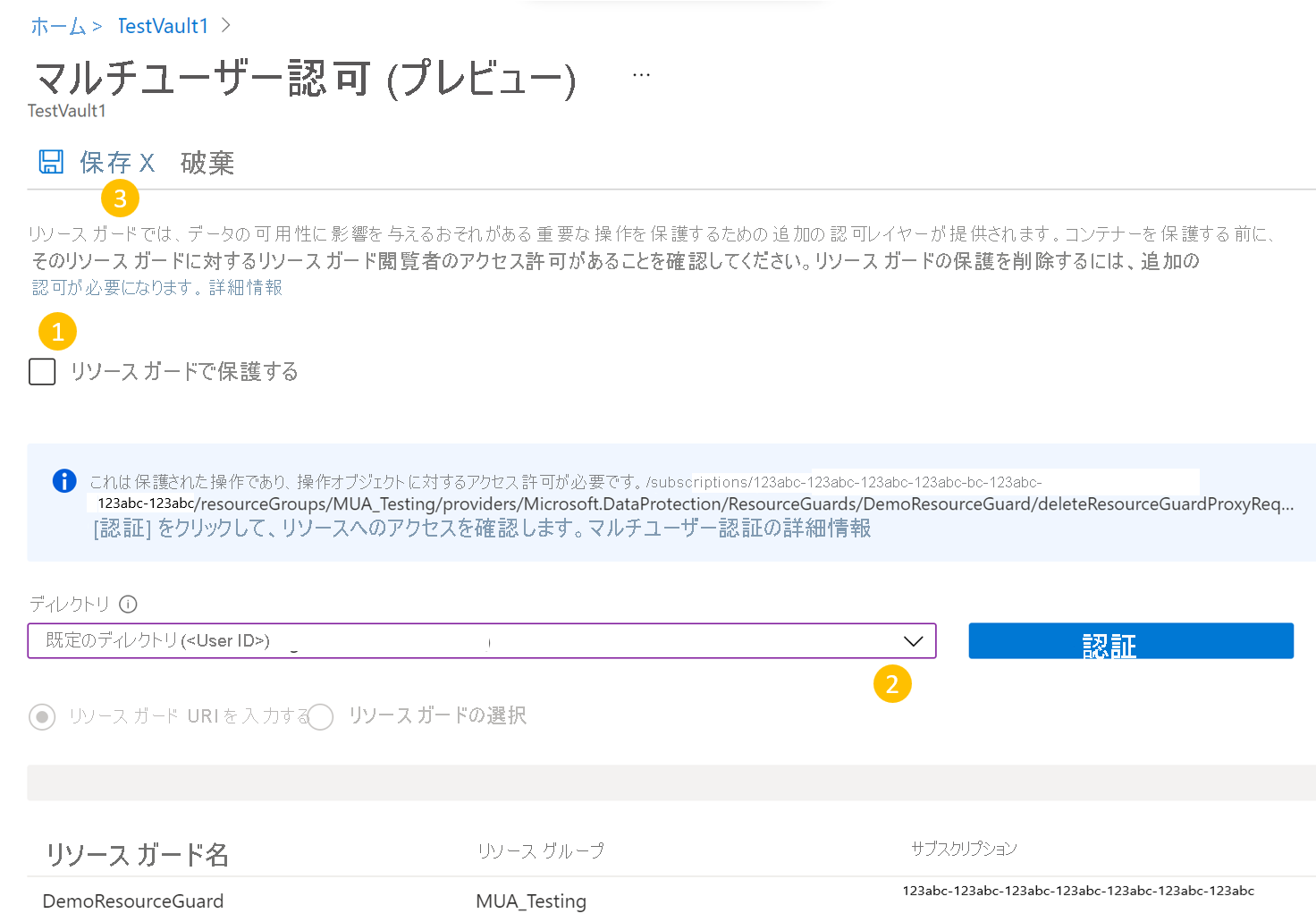

次のスクリーンショットは、MUA 対応コンテナーの論理的な削除を無効にする例を示しています。

Recovery Services コンテナーで MUA を無効にする

MUA の無効化は保護された操作であるため、コンテナーは MUA を使用して保護されます。 バックアップ管理者が MUA を無効にする場合は、その Resource Guard で必要なバックアップ MUA オペレーター ロールを持っている必要があります。

クライアントを選択する

コンテナーで MUA を無効にするには、次の手順に従います。

バックアップ管理者は、Resource Guard のバックアップ MUA オペレーター ロールにセキュリティ管理者を要求します。 これは、組織によって承認されたメソッド (JIT プロシージャなど) や、Microsoft Entra Privileged Identity Management、またはその他の内部ツールやプロシージャを使用して要求できます。

セキュリティ管理者は要求を承認し (承認する価値と思われる場合)、バックアップ管理者に通知します。これで、バックアップ管理者が Resource Guard に対するバックアップ MUA オペレーター ロールを持つようになります。

バックアップ管理者は、コンテナー >[プロパティ]>[マルチユーザー認可] に移動します。

[更新] を選択します。

- [Resource Guard で保護する] チェックボックスをオフにします。

- Resource Guard を含むディレクトリを選択し、[認証] ボタン (該当する場合) を使用してアクセスを確認します。

- 認証の後、[保存] を選択します。 適切なアクセス権を持つ場合、要求は正常に完了する必要があります。

リソース ガードが別のテナントに存在する場合は、テナント ID が必要です。

例:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

この記事では、Azure Backup のマルチユーザー承認 (MUA) を構成して、バックアップ コンテナーに対する重要な操作に保護レイヤーを追加する方法について説明します。

この記事では、最大限の保護を提供する別のテナントでの Resource Guard の作成について説明します。 Resource Guard を収容するテナントで Microsoft Entra Privileged Identity Management を使用して、重要な操作を実行するための要求を行う方法と、その要求を承認する方法についても説明します。 必要に応じて、他のメカニズムを使用して、設定に従って Resource Guard に対する JIT アクセス許可を管理できます。

Note

- Backup ボールトに対するリソース ガードを使用したマルチユーザー認可が、一般提供されるようになりました。

- Azure Backup のマルチユーザー承認は、すべてのパブリック Azure リージョンで使用できます。

開始する前に

- Resource Guard とバックアップ コンテナーが、同じ Azure リージョンに存在することを確認します。

- バックアップ管理者に、Resource Guard に対する共同作成者、バックアップ MUA 管理者、または バックアップ MUA オペレーターのアクセス許可が付与されていないことを確認してください。 Resource Guard を同じディレクトリの別のサブスクリプションまたは別のディレクトリに含め、最大限の分離を確保することができます。

- バックアップ コンテナーと Resource Guard を含むサブスクリプション (異なるサブスクリプションまたはテナント) が、Microsoft.DataProtection4 プロバイダーを使用するために登録されていることを確認します。 詳細については、「Azure リソース プロバイダーと種類」を参照してください。

さまざまな MUA の使用シナリオについて説明します。

Resource Guard を作成する

セキュリティ管理者が Resource Guard を作成します。 コンテナーとして別のサブスクリプションまたは別のテナントに作成することをお勧めします。 ただし、コンテナーと同じリージョンに存在する必要があります。

バックアップ管理者は、Resource Guard またはそれを含むサブスクリプションに対する共同作成者、バックアップ MUA 管理者、またはバックアップ MUA オペレーターのアクセス権を持たない必要があります。

セキュリティ管理者としてコンテナー テナントとは異なるテナントで Resource Guard を作成するには、次の手順に従います。

Azure portal で、Resource Guard を作成するディレクトリに移動します。

検索バーで Resource Guard を検索し、次にドロップダウン リストから対応する項目を選択します。

- [作成] を選択して Resource Guard を作成します。

- [作成] ブレードで、この Resource Guard に必要な詳細を入力します。

- Resource Guard がバックアップ コンテナーと同じ Azure リージョンに存在することを確認します。

- 必要に応じて、関連付けられているコンテナーに対してアクションを実行するためのアクセス権を要求する方法の説明を追加します。 この説明は、バックアップ管理者が必要なアクセス許可を取得するためのガイドとして、関連付けられているコンテナーに表示されます。

[Protected operations] (保護された操作) タブの [バックアップ コンテナー] タブで、この Resource Guard を使用して保護する必要がある操作を選択します。

現在、[Protected operations] (保護された操作) タブには、無効にする [バックアップ インスタンスの削除] オプションのみ含まれます。

また、Resource Guard の作成後に、保護する操作を選択することもできます。

必要に応じて、要件に従って Resource Guard にタグを追加します。

[確認と作成] を選択し、次に通知に従って、Resource Guard の状態と Resource Guard が正常に作成されたかを監視します。

Resource Guard を使用して保護する操作を選択する

コンテナーの作成後、セキュリティ管理者は、サポートされているすべての重要な操作の中から、Resource Guard を使用して保護する操作を選択することもできます。 既定では、サポートされている重要な操作はすべて有効になっています。 ただし、セキュリティ管理者は、特定の操作が、Resource Guard を使用した MUA の範囲に入らないようにすることができます。

保護する操作を選択するには、次の手順に従います。

作成した Resource Guard で、[プロパティ]>[バックアップ コンテナー] タブに移動します。

承認対象から除外する操作に対して [無効にする] を選択します。

[MUA 保護を削除する] および [論理的な削除を無効にする] 操作は無効にすることはできません。

必要に応じて、[バックアップ コンテナー] タブで Resource Guard の説明を更新します。

[保存] を選択します。

Resource Guard のバックアップ管理者にアクセス許可を割り当て、MUA を有効にする

バックアップ管理者には、Resource Guard の閲覧者ロール、またはコンテナーで MUA を有効にするための Resource Guard を含むサブスクリプションが必要です。 セキュリティ管理者は、このロールをバックアップ管理者に割り当てる必要があります。

Resource Guard の閲覧者ロールを割り当てるには、次の手順に従います。

上で作成した Resource Guard で、[アクセス制御 (IAM)] ブレードに移動し、[ロールの割り当ての追加] に移動します。

組み込みロールから [閲覧者] を選択し [次へ] を選択します。

[メンバーの選択] をクリックし、バックアップ管理者の電子メール ID を追加して閲覧者ロールを割り当てます。

バックアップ管理者は別のテナントに存在するため、Resource Guard を含むテナントにゲストとして追加されます。

[選択]>[確認と割り当て] をクリックして、ロール割り当てを完了します。

バックアップ コンテナーで MUA を有効にする

バックアップ管理者に Resource Guard の閲覧者ロールが割り当てられたので、バックアップ管理者は、次の手順に従うことで、管理対象のコンテナーでマルチユーザー承認を有効にできます。

MUA を構成する対象のバックアップ コンテナーに移動します。

左側のパネルで、[プロパティ] を選択します。

[マルチユーザー認可] に移動し、[更新] を選択します。

MUA を有効にし、Resource Guard を選択するには、次のいずれかの操作を実行します。

Resource Guard の URI を指定することもできます。 閲覧者アクセス権がある Resource Guard の URI を指定したこと、およびその Resource Guard がコンテナーと同じリージョンにあることを確認します。 Resource Guard の URI (Resource Guard ID) は、その [概要] ページで確認できます。

または、閲覧者がアクセスできる Resource Guard の一覧と、リージョンで使用できるリソース ガードの一覧から Resource Guard を選択できます。

- [リソース ガードの選択] をクリックします。

- ドロップダウンを選択し、Resource Guard が存在するディレクトリを選択します。

- [認証] を選択して、ID とアクセスを検証します。

- 認証後、表示される一覧から Resource Guard を選択します。

[保存] を選択して MUA を有効にします。

MUA を使用して保護される操作

バックアップ管理者が MUA を有効にすると、コンテナーに対する範囲内の操作が制限され、バックアップ管理者が Resource Guard のバックアップ MUA オペレーター ロールを持たずに操作を実行しようとすると、それらは失敗します。

Note

次のことを確認するために、MUA を有効にした後にセットアップをテストすることを強くお勧めします。

- 保護された操作が、想定どおりにブロックされる。

- MUA が正しく構成されている。

保護された操作を実行するには (MUA を無効にするには)、次の手順に従います。

左側のウィンドウで、コンテナー >[プロパティ] に移動します。

チェックボックスをクリアして MUA を無効にします。

保護された操作であることを示す通知を受け取ります。Resource Guard へのアクセス権を所持している必要があります。

Resource Guard を含むディレクトリを選択し、自分で認証します。

Resource Guard がコンテナーと同じディレクトリにある場合、この手順は必要ありません。

[保存] を選択します。

要求が失敗し、Resource Guard でこの操作を実行するための十分なアクセス許可がないことを示すエラーが表示されます。

Microsoft Entra Privileged Identity Management を使用して重要な (保護された) 操作を承認する

場合により、バックアップに対して重要な操作を実行する必要があるシナリオがあり、MUA で適切な承認またはアクセス許可を使用してそれらのシナリオを実行できます。 次のセクションでは、Privileged Identity Management (PIM) を使用して重要な操作要求を承認する方法について説明します。

バックアップ管理者は、Resource Guard スコープ内の重要な操作を実行するために、Resource Guard のバックアップ MUA オペレーター ロールを持っている必要があります。 Just-In-Time (JIT) 操作を許可する方法の 1 つは、Microsoft Entra Privileged Identity Management を使用することです。

Note

Microsoft Entra PIM を使用することをお勧めします。 ただし、手動またはカスタムの方法を使用して、Resource Guard へのバックアップ管理者のアクセスを管理することもできます。 Resource Guard へのアクセスを手動で管理するには、Resource Guard の左側のペインにある [アクセス制御 (IAM)] 設定を使用し、バックアップ MUA オペレーター ロールをバックアップ管理者に付与します。

Microsoft Entra Privileged Identity Management を使用してバックアップ管理者の資格を持つ割り当てを作成する

セキュリティ管理者は、PIM を使用して、Resource Guard のバックアップ MUA オペレーターとしてバックアップ管理者の対象の割り当てを作成できます。 これにより、バックアップ管理者は、保護された操作を実行する必要があるときに (バックアップ MUA オペレーター ロールに対して) 要求を行うことができます。

対象の割り当てを作成するには、次の手順に従います。

Azure portal にサインインします。

Resource Guard のセキュリティ テナントに移動し、検索に「Privileged Identity Management」と入力します。

左側のウィンドウで、[Manage and go to Azure Resources] (Azure リソースの管理と Azure リソースへの移動) を選択します。

バックアップ MUA オペレーター ロールを割り当てるリソース (Resource Guard または含まれているサブスクリプション/RG) を選択します。

対応するリソースが見つからない場合は、PIM によって管理されている包含元のサブスクリプションを追加します。

リソースを選択し、[管理]>[割り当て]>[割り当ての追加] に移動します。

[割り当ての追加] で以下を行います。

- ロールとして [バックアップ MUA オペレーター] を選択します。

- [メンバーの選択] に移動し、バックアップ管理者のユーザー名 (または電子メールの ID) を追加します。

- [次へ] を選択します。

[割り当て] で [対象] を選択し、対象となるアクセス許可の有効期間を指定します。

[割り当て] を選択して、対象の割り当ての作成を終了します。

共同作成者ロールをアクティブ化する承認者を設定する

既定では、上記の設定では、PIM で承認者 (および承認フローの要件) が構成されていない可能性があります。 要求承認のための共同作成者ロールが承認者に付与されていることを確認するために、セキュリティ管理者は次の手順に従う必要があります。

注意

承認者設定が構成されていない場合、要求は、セキュリティ管理者や指定された承認者のレビューを経ることなく、自動的に承認されます。 詳細情報 を参照してください。

Microsoft Entra PIM で、左側のウィンドウの [Azure リソース] を選択し、Resource Guard を選択します。

[設定]>[共同作成者] ロールに移動します。

[承認者] に [なし] と表示される場合、または誤った承認者が表示される場合、[編集] を選択して、"共同作成者" ロールのアクティブ化要求をレビューして承認する必要があるレビュー担当者を追加します。

[アクティブ化] タブで、[アクティブ化の承認を必須にする] を選択して、各要求を承認する必要がある承認者を 1 名以上追加します。

多要素認証 (MFA)、チケットの義務付けなど、セキュリティ オプションを選択して、共同作成者ロールをアクティブにします。

要件に従って [割り当て] タブと [通知] タブで適切なオプションを選択します。

[更新] を選択して、承認者の設定を完了して "共同作成者" ロールをアクティブ化します。

重要な操作を実行するために適格な割り当てのアクティブ化を要求する

セキュリティ管理者が対象の割り当てを作成した後、バックアップ管理者は、保護されたアクションを実行するための共同作成者ロールのロール割り当てをアクティブ化する必要があります。

ロール割り当てをアクティブ化するには、次の手順に従います。

Microsoft Entra Privileged Identity Management に移動します。 Resource Guard が別のディレクトリにある場合は、そのディレクトリに切り替えてから、Microsoft Entra Privileged Identity Management に移動します。

左側のウィンドウで [自分のロール]>[Azure リソース] に移動します。

[アクティブ化] を選択して、"共同作成者" ロールの対象の割り当てをアクティブ化します。

要求が承認のために送信されたことを知らせる通知が表示されます。

重要な操作を実行するためのアクティブ化要求を承認する

バックアップ管理者が共同作成者ロールをアクティブ化するための要求を送信した後、セキュリティ管理者はその要求をレビューして承認する必要があります。

要求をレビューして承認するには、次の手順に従います。

セキュリティ テナントで、Microsoft Entra Privileged Identity Management に移動します。

[申請の承認] に移動します。

[Azure リソース] で、承認を待っている要求を確認できます。

[承認] を選択して、正規の要求をレビューして承認します。

承認後、バックアップ管理者は、電子メールまたはその他の内部アラート オプションを通じて、要求が承認されたことを示す通知を受け取ります。 これで、バックアップ管理者は、要求した期間中に保護された操作を実行できます。

承認後に保護された操作を実行する

セキュリティ管理者は、Resource Guard のバックアップ MUA オペレーター ロールに関するバックアップ管理者の要求を承認すると、関連付けられているコンテナーで保護された操作を実行できます。 Resource Guard が別のディレクトリにある場合、バックアップ管理者は自身を認証する必要があります。

Note

アクセスが JIT メカニズムを使用して割り当てられた場合、バックアップ MUA オペレーター ロールは承認された期間の終わりに取り消されます。 それ以外の場合、セキュリティ管理者は、重要な操作を実行するために、バックアップ管理者に割り当てられているバックアップ MUA オペレーター ロールを手動で削除します。

次のスクリーンショットは、MUA 対応コンテナーの論理的な削除を無効にする例を示しています。

バックアップ コンテナーで MUA を無効にする

MUA の無効化は保護された操作であり、バックアップ管理者のみが実行する必要があります。 これを行うために、バックアップ管理者は、Resource Guard の必要なバックアップ MUA オペレーター ロールを持っている必要があります。 このアクセス許可を取得するために、バックアップ管理者は、Microsoft Entra Privileged Identity Management や内部ツールなどの Just-In-Time (JIT) 手順を使用して、Resource Guard のバックアップ MUA オペレーター ロールを、セキュリティ管理者に初めに要求する必要があります。

その後、セキュリティ管理者は、要求が正規の場合はそれを承認し、Resource Guard のバックアップ MUA オペレーター ロールを持つようになったバックアップ管理者を更新します。 このロールを取得する方法について詳しくは、こちらを参照してください。

MUA を無効にするために、バックアップ管理者は次の手順に従う必要があります。

コンテナー >[プロパティ]>[マルチユーザー認可] に移動します。

[更新] を選択し、[Resource Guard で保護する] チェックボックスをクリアします。

(該当する場合) [認証] を選択して、Resource Guard を含むディレクトリを選択し、アクセスを確認します。

[保存] を選択して、MUA を無効にするプロセスを完了します。

![[マルチユーザー認可] を示すスクリーンショット。](media/multi-user-authorization/testvault1-multi-user-authorization-inline.png)