クラウド サービスのテナント CA 証明書を構成する

重要

これは Azure Sphere (レガシ) のドキュメントです。 Azure Sphere (レガシ) は 2027 年 9 月 27 日に 再提供されておりユーザーは現時点で Azure Sphere (統合) に移行する必要があります。 TOC の上にある Version セレクターを使用して、Azure Sphere (統合) のドキュメントを表示します。

テナント CA 証明書は、テナントの作成時に Azure Sphere Security Service によって発行されます。 各テナント CA 証明書の有効期間は 2 年で、開始日と終了日が証明書にキャプチャされます。

デバイスが Azure IoT Hub、Azure IoT Central、またはバックエンド サービスに接続する場合、サービスは、デバイスが Azure Sphere テナントに属していること、およびテナント自体が正当であることを確認できる必要があります。 この認証を実行するには、デバイスが毎日の構成証明と認証の一部として受け取る証明書の署名に使用される有効な Azure Sphere テナント CA 証明書チェーンがサービスに必要です。 詳細については、「Azure Sphere でのCertificate の使用を参照してください。

テナントの現在の CA 証明書の有効期限が近づくと、証明書の有効期限が切れる約 90 日前に新しいテナント CA 証明書が自動的に発行されます。

両方のテナント CA 証明書を信頼するように Azure IoT マネージド サービスまたはバックエンド サービスを構成する必要があります。 両方の証明書が信頼されている場合、サービスは有効になるとすぐに新しい証明書を使用できるため、Azure Sphere Security Service が新しいテナント CA 証明書の使用に切り替えたときの通信の中断を防ぐことができます。

テナント CA 証明書をクラウド サービスに提供する

テナント CA 証明書を信頼するようにクラウド サービスを構成するプロセスには、次のものが含まれます。

- 手順 1: テナント CA 証明書を一覧表示して識別する

- 手順 2: テナント CA 証明書をダウンロードする

- 手順 3: テナント CA 証明書をアップロードし、確認コードを生成する

- 手順 4: テナント ID を確認する

手順 1: テナント CA 証明書を一覧表示して識別する

azsphere ca-certificate list を実行して、現在のテナントで使用可能な証明書の一覧を取得します。

現在の証明書が更新の期限になると、Azure Sphere Security Service によって次の証明書が自動的に生成され、現在の (アクティブな) 証明書と共に表示されます。

証明書の一覧では、現在のテナント CA 証明書の状態は Active として表示され 他の証明書の状態は Inactive として表示されます。

次の表に、証明書の状態の詳細を示します。

| 状態 | 説明 |

|---|---|

| アクティブ | 現在のテナント CA 証明書。 |

| 不活発な | 状態は、次のいずれかを意味します。 新しいテナント CA 証明書: 現在のテナント CA 証明書の有効期限が近づくと、新しいテナント CA 証明書が発行されます。 新しい証明書の状態は、発行されてから約 45 日間非アクティブとして表示されます。 廃止された証明書: 証明書が切り替わると、接続の中断や損失を回避するために、現在のアクティブな証明書と期限切れの証明書の有効期間が重複します。 新しい証明書の状態がアクティブに変わると、古い証明書の状態が非アクティブに変わります。 期限切れの証明書: 有効期限が切れた証明書の状態。 |

| 取り消し | 信頼されていない証明書。 |

手順 2: テナント CA 証明書をダウンロードする

azsphere ca-certificate download を実行して、必要な証明書を '.cer' ファイルとしてダウンロードします。

必要な証明書をダウンロードするインデックスを指定する例:

azsphere ca-certificate download --destination ca-cert.cer --index ``<value>`

必要な証明書をダウンロードする拇印を指定する例:

azsphere ca-certificate download --destination ca-cert.cer --thumbprint <value>

Note

必要な証明書をダウンロードするには、必ず --index または --thumbprint を指定してください。 インデックスまたは拇印が指定されていない場合、アクティブな証明書は既定でダウンロードされます。

手順 3: テナント CA 証明書をアップロードし、確認コードを生成する

Azure IoT マネージド サービスの場合は、テナント CA 証明書を Azure IoT Hub にアップロードします

または Azure IoT Central。

バックエンド サービスを使用している場合は、サービスによって提供されるドキュメントを参照してください。

手順 4: テナント ID を確認する

Azure IoT マネージド サービスの場合、登録は 2 段階のプロセスです。 最初の手順では、Azure IoT で新しいテナント CA 証明書をアップロードします。 アップロードされたテナント CA 証明書を検証して、Azure Sphere テナントの所有権を証明する必要があります。 次の手順では、Azure Sphere Security Service によって所有証明証明書が提供されます。 所有証明証明書が Azure IoT にアップロードされると、証明書の登録プロセスが完了します。 テナント CA 証明書の検証の詳細については、「Azure IoT Hub の設定」または「Azure IoT Central を設定するを参照してください。

バックエンド サービスを使用している場合は、サービスによって提供されるドキュメントを参照してください。 詳細については、「 Azure IoT Hub を設定する または Device Provisioning Service を使用して Azure Sphere 用の Azure IoT Hub を設定するを参照してください。

テナント CA 証明書の更新のタイムライン

テナント CA 証明書の有効期限が切れると、更新手順は Azure Sphere Security Service によって自動的に開始されます。

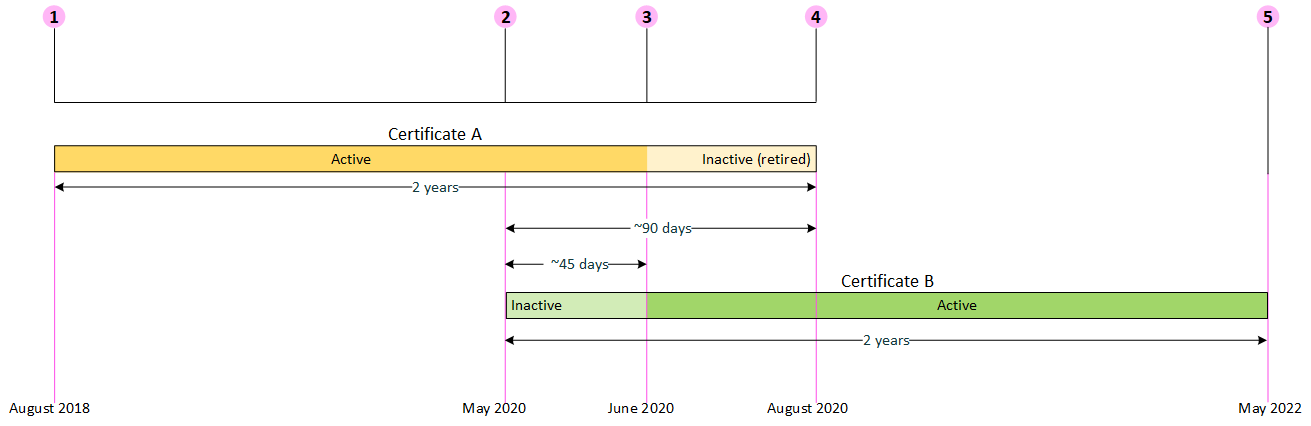

次の図は、証明書の更新の段階を示しています。

| コールアウト | 段階 |

|---|---|

| 1 | 現在のテナント CA 証明書 (証明書 A) は 2 年間有効であり、 Active としてマークされます。 |

| 2 | 更新プロセスは、証明書 A の有効期限が切れる約 90 日前に開始されます。 新しいテナント CA 証明書 (証明書 B) が作成され、 Inactive としてマークされます。 この時点で、証明書 B はダウンロードできますが、証明書 A は Active 証明書として約 45 日間残ります。 デバイスがクラウド サービスに対して正しく認証され続けるには、45 日以内にアクションを実行する必要があります。 |

| 3 | 証明書 B は、発行されてから約 45 日後にアクティブな証明書になります。 この段階で、証明書 A は Inactive としてマークされ、証明書 B は Active 証明書になります。 証明書 B は、デバイスを認識して認証するために使用されます。 正しい操作のために、クラウド サービスが証明書 A と証明書 B の両方で構成されていることを確認します。 |

| 4 | 証明書 A の有効期限が切れています。 これで、クラウド サービスから証明書 A を削除できるようになりました。 |

| 5 | 証明書 B は 2 年間有効です。 |

ヒント

画像内の日付は、図でのみ提供され、顧客によって異なります。

証明書の有効期限を処理するために、証明書のロールが必要になる場合があります。 ローリング証明書の詳細については、 Azure IoT マネージド サービスを参照するか、推奨されるバックエンド サービスによって提供されるドキュメントを参照してください。