チュートリアル:Azure Active Directory B2C を使用して Keyless を構成する

Sift Keyless パスワードレス ソリューションを使用して Azure Active Directory B2C (Azure AD B2C) を構成する方法について説明します。 ID プロバイダー (IdP) として Azure AD B2C を使用することで、Keyless を顧客アプリケーションに統合し、パスワードレス認証を提供できます。 キーレス Zero-Knowledge 生体認証 (ZKB) は、パスワードレスの多要素認証であり、不正行為、フィッシング、資格情報の再利用を排除しながら、カスタマー エクスペリエンスを向上させ、プライバシーを保護します。

keyless.io に移動して、以下について学習します:

前提条件

作業を開始するには、以下が必要です。

- Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得してください。

- Azure サブスクリプションにリンクされている Azure AD B2C テナント

- Keyless クラウド テナント

- keyless.io に移動して デモをリクエストする

- ユーザーのデバイスにインストールされている Keyless Authenticator アプリ

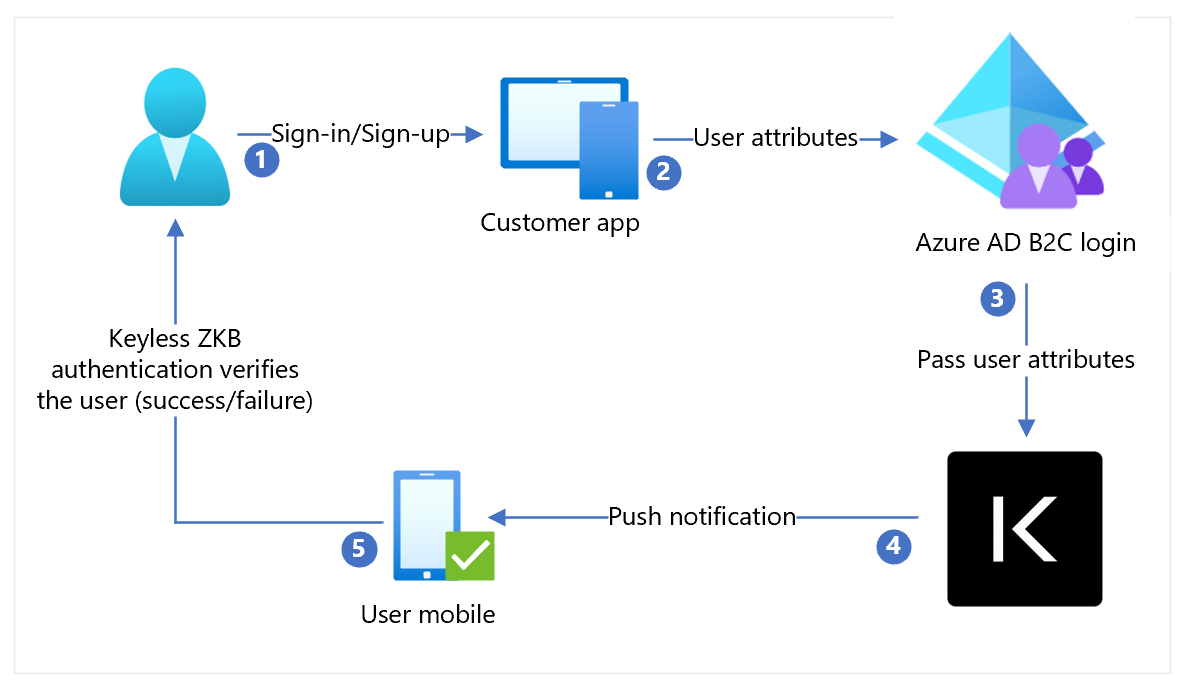

シナリオの説明

Keyless 統合には、次のコンポーネントが含まれています。

- Azure AD B2C - ユーザー資格情報を検証する承認サーバー。 IdP とも呼ばれます。

- Web およびモバイル アプリケーション – Keyless と Azure AD B2C で保護するモバイルまたは Web アプリケーション

- Keyless Authenticator モバイル アプリ – Azure AD B2C 対応アプリケーションに対する認証用の Sift モバイル アプリ

次のアーキテクチャ図は、実装を示しています。

- ユーザーがサインイン ページに到達します。 ユーザーは、サインイン/サインアップを選択し、ユーザー名を入力します。

- 本人確認のためにユーザー属性がアプリケーションから Azure AD B2C に送信されます。

- Azure AD B2C は、認証のために Keyless にユーザー属性を送信します。

- 認証として顔の生体認証スキャンを行うために、Keyless からユーザーの登録済みモバイル デバイスにプッシュ通知が送信されます。

- ユーザーはプッシュ通知に応答し、アクセスが許可または拒否されます。

IdP の追加、IdP の構成、およびユーザー フロー ポリシーの作成

以下のセクションを使用して、IdP を追加し、IdP を構成し、ユーザー フロー ポリシーを作成します。

新しい ID プロバイダーの追加

新しい ID プロバイダーを追加するには:

- Azure AD B2C テナントの全体管理者として、Azure portal にサインインします。

- [ディレクトリ + サブスクリプション] を選択します。

- [ポータルの設定、ディレクトリ + サブスクリプション] ページのディレクトリ名の一覧で自分の Azure AD B2C ディレクトリを見つけて、

- [切り替え] を選択します。

- Azure portal の左上にある [すべてのサービス] を選択します。

- Azure AD B2C を検索して選択します。

- [ダッシュボード]>[Azure Active Directory B2C]>[ID プロバイダー] の順に移動します。

- [Identity Providers] を選択します。

- [追加] を選択します。

ID プロバイダーの構成

IdP を構成するには:

- [ID プロバイダーの種類]>[OpenID Connect (Preview)] の順に選択します。

- [名前] で、Keyless を選択します。

- [メタデータ URL] に、ホストされている Keyless Authentication アプリの URI と、その後に

https://keyless.auth/.well-known/openid-configurationなどのパスを挿入します。 - [クライアント シークレット] で、Keyless Authentication インスタンスに関連付けられているシークレットを選択します。 シークレットは、後で Keyless Container の構成で使用されます。

- [クライアント ID] で、クライアント ID を選択します。 クライアント ID は、後で Keyless Container の構成で使用されます。

- [スコープ] で openid を選択します。

- [応答の種類] で、 [id_token] を選択します。

- [応答モード] で、[form_post] を選択します。

- [OK] を選択します。

- [Map this identity provider's claims] を選択します。

- [UserID] で、[サブスクリプションから] を選択します。

- [表示名] で、[サブスクリプションから] を選択します。

- [応答モード] で、[サブスクリプションから] を選択します。

- [保存] を選択します。

ユーザー フロー ポリシーの作成

B2C ID プロバイダーを持つ新しい OpenID Connect (OIDC) IdP として、Keyless が表示されます。

- Azure AD B2C テナントを開きます。

- [ポリシー] で [ユーザー フロー] を選択します。

- [新規] のユーザー フローを選択します。

- [サインアップとサインイン] を選択します。

- バージョンを選択します。

- [作成] を選択します

- ポリシーの [名前] を入力します。

- [ID プロバイダー] セクションで、作成した Keyless ID プロバイダーを選択します。

- 名前を入力します。

- 作成した IdP を選択します。

- メール アドレスを追加します。 Azure はサインインを Keyless にリダイレクトしません。ユーザー オプションのある画面が表示されます。

- [多要素認証] フィールドはそのままにしておきます。

- [条件付きアクセス ポリシーを適用する] を選択します。

- [ユーザー属性とトークン要求] の [属性を収集する] オプションで、[メール アドレス] を選択します。

- Azure AD B2C がクライアント アプリケーションに返す要求を使用して Microsoft Entra ID が収集するユーザー属性を追加します。

- [作成] を選択します

- 新しいユーザー フローを選択します。

- 左側のパネルで、 [アプリケーション クレーム] を選択します。

- [オプション] で、[電子メール] チェックボックスをオンにします。

- [保存] を選択します。

ユーザー フローをテストする

- Azure AD B2C テナントを開きます。

- [ポリシー] で [Identity Experience Framework] を選択します。

- 作成した SignUpSignIn を選択します。

- [ユーザー フローを実行します] を選択します。

- [アプリケーション] で、登録済みのアプリを選択します (JWT など)。

- [応答 URL] で、リダイレクト URL を選択します。

- [ユーザー フローを実行します] を選択します。

- サインアップ フローを完了して、アカウントを作成します。

- ユーザー属性が作成された後、フロー中に Keyless が呼び出されます。

フローが不完全な場合は、ユーザーがディレクトリに保存されているかどうか確認してください。