チュートリアル: パスワードレス FIDO2 認証用に Azure Active Directory B2C で Nok Nok Passport を構成する

Nok Nok S3 認証スイートを Azure Active Directory B2C (Azure AD B2C) テナントに統合する方法について説明します。 Nok Nok ソリューションを使用すると、モバイルおよび Web アプリケーション用の FIDO 認定の多要素認証 (FIDO UAF、FIDO U2F、WebAuthn、FIDO2 など) が有効になります。 Nok Nok ソリューションにより、ユーザー エクスペリエンスのバランスを取りながら、セキュリティ態勢を改善できます。

詳細については、noknok.com にアクセスしてください: Nok Nok Labs, Inc.

前提条件

開始するには、以下が必要です。

- Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得してください

- Azure サブスクリプションにリンクされている Azure AD B2C テナント

- noknok.com に移動します。 上部のメニューから、[デモ] を選択します。

シナリオの説明

ユーザーに対してパスワードレス FIDO 認証を有効にするため、Azure AD B2C テナントの ID プロバイダー (IdP) として Nok Nok を有効にします。 Nok Nok ソリューションの統合には、次のコンポーネントが含まれています。

- Azure AD B2C - ユーザー資格情報を検証する承認サーバー。

- Web およびモバイル アプリケーション - Nok Nok ソリューション と Azure AD B2C で保護するモバイルまたは Web アプリ

- Nok Nok アプリ SDK または Passport アプリ - Azure AD B2C が有効なアプリケーションの認証。

- Apple App Store の Nok Nok Passport に移動する

- または、Google Play の Nok Nok Passport

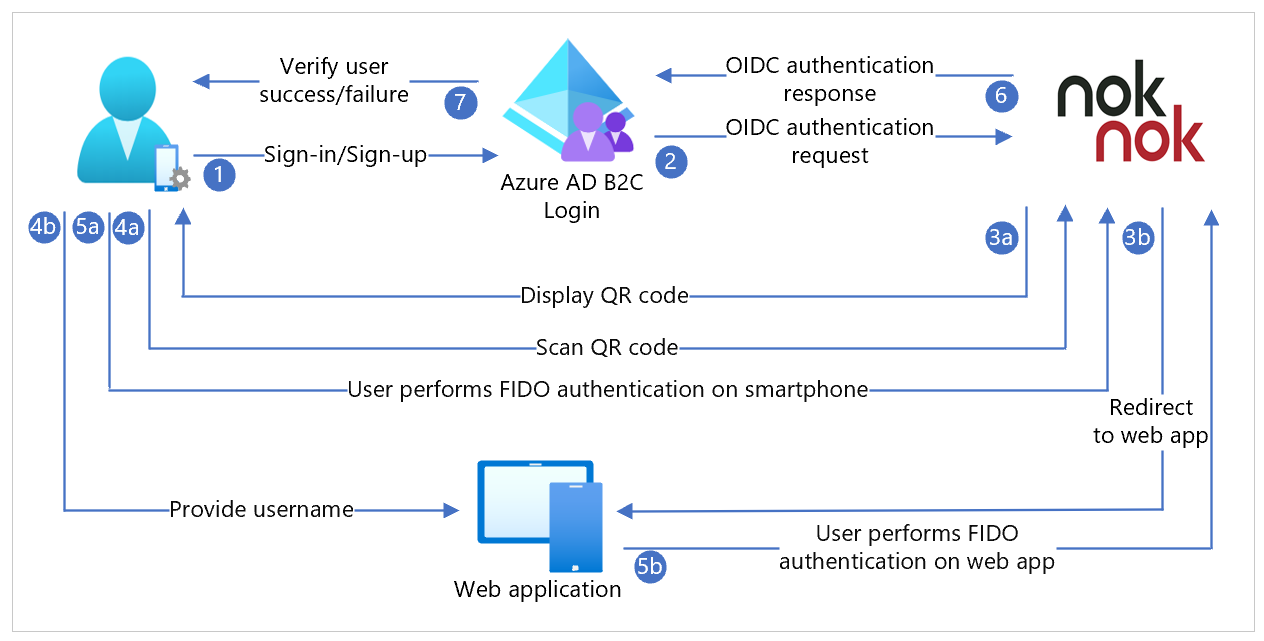

次の図は、パスワードレス認証に OpenID Connect (OIDC) を使用する Azure AD B2C の IdP としての Nok Nok ソリューションを示しています。

- サインイン ページで、ユーザーはサインインまたはサインアップを選択し、ユーザー名を入力します。

- Azure AD B2C により、ユーザーは Nok Nok OIDC 認証プロバイダーにリダイレクトされます。

- モバイル認証の場合、QR コードが表示されるか、プッシュ通知がユーザー デバイスに送信されます。 デスクトップ サインインの場合、ユーザーはパスワードレス認証のために Web アプリのサインイン ページにリダイレクトされます。

- ユーザーは Nok Nok アプリ SDK または Passport アプリを使用して QR コードをスキャンします。 または、ユーザー名がサインイン ページの入力です。

- ユーザーは、認証情報を求められます。 ユーザーはパスワードレス認証を行います: 生体認証、デバイス PIN、ローミング認証システム。 Web アプリケーションに認証プロンプトが表示されます。 ユーザーはパスワードレス認証を行います: 生体認証、デバイス PIN、ローミング認証システム。

- Nok Nok サーバーによって、FIDO アサーションが検証され、Azure AD B2C に OIDC 認証応答が送信されます。

- ユーザーは、アクセスを許可または拒否されます。

Nok Nok の使用を開始する

- noknok.com の [連絡先] ページに移動します。

- Nok Nok テナントのフォームに入力します。

- テナント アクセス情報とドキュメントへのリンクが記載されたメールが届きます。

- Nok Nok 統合ドキュメントを使用して、テナントの OIDC 構成を完了します。

Azure AD B2C との統合

次の手順に従って、IdP を追加して構成し、ユーザー フローを構成します。

新しい ID プロバイダーの追加

次の手順では、Azure AD B2C テナントでディレクトリを使用します。 新しい IdP を追加するには:

- Azure AD B2C テナントのグローバル管理者として、Azure portal にサインインします。

- ポータルのツール バーで、[ディレクトリとサブスクリプション] を選択します。

- ポータルの [設定]、[ディレクトリとサブスクリプション] の [ディレクトリ名] の一覧で、Azure AD B2C ディレクトリを見つけます。

- [切り替え] を選択します。

- Azure portal の左上にある [すべてのサービス] を選択します。

- Azure AD B2C を検索して選択します。

- [ダッシュボード]>[Azure Active Directory B2C]>[ID プロバイダー] の順に移動します。

- [Identity Providers] を選択します。

- [追加] を選択します。

ID プロバイダーの構成

IdP を構成するには:

- [ID プロバイダーの種類]>[OpenID Connect (Preview)] の順に選択します。

- [名前] に「Nok Nok 認証プロバイダー」または別の名前を入力します。

- [メタデータ URL] には、ホストされている Nok Nok 認証アプリの URI を入力し、その後に

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configurationなどのパスを挿入します - [クライアント シークレット] の場合は、Nok Nok から提供されたクライアント シークレットを使用します。

- [クライアント ID] には、Nok Nok によって提供されたクライアント ID を使用します。

- [スコープ] には、OpenID プロファイルの電子メールを使用します。

- [応答の種類] で [コード] を使用します。

- [応答モード] で、[form_post] を使用します。

- [OK] を選択します。

- [Map this identity provider's claims] を選択します。

- [UserID] で、[サブスクリプションから] を選択します。

- [表示名] で、[サブスクリプションから] を選択します。

- [応答モード] で、[サブスクリプションから] を選択します。

- [保存] を選択します。

ユーザー フロー ポリシーの作成

次の手順では、Nok Nok は B2C ID プロバイダー リストの新しい OIDC IdP です。

- Azure AD B2C テナントの [ポリシー] で、 [ユーザー フロー] を選択します。

- [新規] を選択します。

- [サインアップとサインイン] を選択します。

- バージョンを選択します。

- [作成] を選択します

- ポリシーの [名前] を入力します。

- [ID プロバイダー] で、作成した Nok Nok IdP を選択します。

- 電子メール アドレスを追加できます。 Azure はサインインを Nok Nok にリダイレクトしません。ユーザー オプションを含む画面が表示されます。

- [多要素認証] フィールドはそのままにしておきます。

- [条件付きアクセス ポリシーを適用する] を選択します。

- [ユーザー属性とトークン要求] の [属性を収集する] オプションで、[メール アドレス] を選択します。

- Azure AD B2C がクライアント アプリケーションに返す要求を使用して Microsoft Entra ID が収集するユーザー属性を追加します。

- [作成] を選択します

- 新しいユーザー フローを選択します。

- 左側のパネルで、 [アプリケーション クレーム] を選択します。

- [オプション] で、[電子メール] チェックボックスをオンにします

- [保存] を選択します。

ユーザー フローをテストする

- Azure AD B2C テナントを開き、[ポリシー] の下にある [Identity Experience Framework] を選択します。

- 作成した SignUpSignIn を選択します。

- [ユーザー フローを実行します] を選択します。

- [アプリケーション] で、登録済みのアプリを選択します。 例は JWT です。

- [応答 URL] で、リダイレクト URL を選択します。

- [ユーザー フローを実行します] を選択します。

- サインアップ フローを実行し、アカウントを作成します。

- ユーザー属性が作成されると、Nok Nok が呼び出されます。

フローが不完全な場合は、ユーザーがディレクトリに保存されているか、またはそうでないか確認してください。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示