Azure portal を使用して Kubernetes リソースにアクセスする

この記事では、Azure portal を使用して Azure Kubernetes Service (AKS) リソースにアクセスし、管理する方法について説明します。

開始する前に

Azure portal で Kubernetes リソースを表示するには、AKS クラスターが必要です。 どのクラスターもサポートされますが、Microsoft Entra 統合を使っている場合、クラスターは AKS マネージド Microsoft Entra 統合を使う必要があります。 クラスターでレガシ Microsoft Entra ID を使っている場合は、ポータルまたは Azure CLI でそのクラスターをアップグレードできます。 Azure portal を使用して、新しい AKS クラスターを作成することもできます。

Kubernetes リソースを表示する

Azure portal で、ご使用の AKS クラスター リソースに移動します。

サービス メニューから、[Kubernetes リソース] を選択します。 Kubernetes リソースの一覧には、次のカテゴリが表示されます。

- [名前空間] にはクラスターの名前空間に関する情報が表示されます。

- [ワークロード] には、クラスターにデプロイされているデプロイ、ポッド、レプリカ セット、ステートフル セット、デーモン セット、ジョブ、cron ジョブに関する情報が表示されます。

- [サービスとイングレス] には、クラスターのすべてのサービスとイングレス リソースが表示されます。

- [ストレージ] には、Azure ストレージ クラスと永続ボリュームの情報が表示されます。

- [構成] には、クラスターの構成マップとシークレットが表示されます。

- [カスタム リソース] にはクラスターにデプロイされたカスタム リソースが表示されます。

- [イベント] にはクラスターに関連するすべてのイベントが表示されます。

- [実行コマンド] にはクラスターに直接接続することなく、クラスター上で Azure API を使用して

kubectlやhelmのようなコマンドをリモートで呼び出すことができます。

サンプル アプリケーションをデプロイする

このセクションでは、AKS クイックスタートから Azure Store アプリケーションをデプロイします。

クラスターへの接続

Azure Store アプリケーションをデプロイするには、AKS クラスターに接続する必要があります。 Azure portal を使用してクラスターに接続するには、次の手順に従います。

- AKS クラスターの [概要] ページで、[接続] を選択します。

- 手順に従って、"Cloud Shell"、"Azure CLI"、または "Run コマンド" を使用してクラスターに接続します。

Azure Store アプリケーションをデプロイする

Kubernetes リソース一覧から [サービスとイングレス] を選択します。

[作成]>[Apply a YAML] (YAML を適用する) を選択します。

次の YAML をコピーし、エディターに貼り付けます。

apiVersion: apps/v1 kind: Deployment metadata: name: rabbitmq spec: replicas: 1 selector: matchLabels: app: rabbitmq template: metadata: labels: app: rabbitmq spec: nodeSelector: "kubernetes.io/os": linux containers: - name: rabbitmq image: mcr.microsoft.com/mirror/docker/library/rabbitmq:3.10-management-alpine ports: - containerPort: 5672 name: rabbitmq-amqp - containerPort: 15672 name: rabbitmq-http env: - name: RABBITMQ_DEFAULT_USER value: "username" - name: RABBITMQ_DEFAULT_PASS value: "password" resources: requests: cpu: 10m memory: 128Mi limits: cpu: 250m memory: 256Mi volumeMounts: - name: rabbitmq-enabled-plugins mountPath: /etc/rabbitmq/enabled_plugins subPath: enabled_plugins volumes: - name: rabbitmq-enabled-plugins configMap: name: rabbitmq-enabled-plugins items: - key: rabbitmq_enabled_plugins path: enabled_plugins --- apiVersion: v1 data: rabbitmq_enabled_plugins: | [rabbitmq_management,rabbitmq_prometheus,rabbitmq_amqp1_0]. kind: ConfigMap metadata: name: rabbitmq-enabled-plugins --- apiVersion: v1 kind: Service metadata: name: rabbitmq spec: selector: app: rabbitmq ports: - name: rabbitmq-amqp port: 5672 targetPort: 5672 - name: rabbitmq-http port: 15672 targetPort: 15672 type: ClusterIP --- apiVersion: apps/v1 kind: Deployment metadata: name: order-service spec: replicas: 1 selector: matchLabels: app: order-service template: metadata: labels: app: order-service spec: nodeSelector: "kubernetes.io/os": linux containers: - name: order-service image: ghcr.io/azure-samples/aks-store-demo/order-service:latest ports: - containerPort: 3000 env: - name: ORDER_QUEUE_HOSTNAME value: "rabbitmq" - name: ORDER_QUEUE_PORT value: "5672" - name: ORDER_QUEUE_USERNAME value: "username" - name: ORDER_QUEUE_PASSWORD value: "password" - name: ORDER_QUEUE_NAME value: "orders" - name: FASTIFY_ADDRESS value: "0.0.0.0" resources: requests: cpu: 1m memory: 50Mi limits: cpu: 75m memory: 128Mi initContainers: - name: wait-for-rabbitmq image: busybox command: ['sh', '-c', 'until nc -zv rabbitmq 5672; do echo waiting for rabbitmq; sleep 2; done;'] resources: requests: cpu: 1m memory: 50Mi limits: cpu: 75m memory: 128Mi --- apiVersion: v1 kind: Service metadata: name: order-service spec: type: ClusterIP ports: - name: http port: 3000 targetPort: 3000 selector: app: order-service --- apiVersion: apps/v1 kind: Deployment metadata: name: product-service spec: replicas: 1 selector: matchLabels: app: product-service template: metadata: labels: app: product-service spec: nodeSelector: "kubernetes.io/os": linux containers: - name: product-service image: ghcr.io/azure-samples/aks-store-demo/product-service:latest ports: - containerPort: 3002 resources: requests: cpu: 1m memory: 1Mi limits: cpu: 1m memory: 7Mi --- apiVersion: v1 kind: Service metadata: name: product-service spec: type: ClusterIP ports: - name: http port: 3002 targetPort: 3002 selector: app: product-service --- apiVersion: apps/v1 kind: Deployment metadata: name: store-front spec: replicas: 1 selector: matchLabels: app: store-front template: metadata: labels: app: store-front spec: nodeSelector: "kubernetes.io/os": linux containers: - name: store-front image: ghcr.io/azure-samples/aks-store-demo/store-front:latest ports: - containerPort: 8080 name: store-front env: - name: VUE_APP_ORDER_SERVICE_URL value: "http://order-service:3000/" - name: VUE_APP_PRODUCT_SERVICE_URL value: "http://product-service:3002/" resources: requests: cpu: 1m memory: 200Mi limits: cpu: 1000m memory: 512Mi --- apiVersion: v1 kind: Service metadata: name: store-front spec: ports: - port: 80 targetPort: 8080 selector: app: store-front type: LoadBalancer[追加] を選択します。

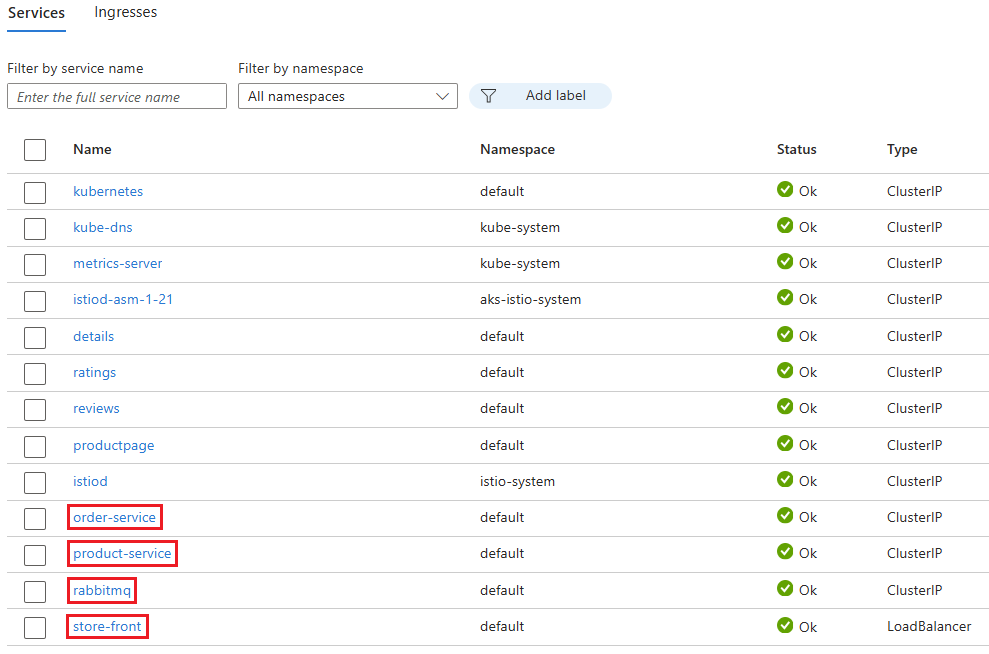

アプリケーションのデプロイが完了すると、"サービス" 一覧に次のサービスが表示されます。

- order-service

- product-service

- rabbitmq

- store-front

デプロイ分析情報を監視する

AKS クラスターで監視アドオンを有効にする

Container Insights が有効になっている AKS クラスターは、Azure portal でさまざまなデプロイ分析情報にアクセスできます。 クラスターで監視を有効にしていない場合は、次の手順を使用して有効にすることができます。

AKS クラスター リソースのサービス メニューから、[監視]>[分析情報]>[監視の構成] を選択します。

[Container Insights の構成] ページで [構成] をクリックします。

監視ソリューションがデプロイされ、データの収集が開始されるまでに数分かかる場合があります。

デプロイ分析情報を表示する

- AKS クラスター リソースのサービス メニューから、[ワークロード] を選択します。

- 一覧からデプロイを選択すると、CPU やメモリ使用量などのデプロイ分析情報が表示されます。

Note

[Monitoring] (監視)>[分析情報] を選択して、特定のノードとコンテナーに関する詳細な情報を表示することもできます。

リソースをクリーンアップする

Azure Store アプリケーションが不要になった場合は、サービスを削除して、Azure のコストが発生しないようにすることができます。

- Kubernetes リソース一覧から [サービスとイングレス] を選択します。

- 削除するサーバーを選択した後、[削除] を選択します。

トラブルシューティング

許可されていないアクセス

Kubernetes リソースにアクセスするには、AKS クラスター、Kubernetes API、および Kubernetes オブジェクトにアクセスする必要があります。 "クラスター管理者" か、または AKS クラスターにアクセスするための適切なアクセス許可を持つユーザーであることを確認してください。 詳細については、「AKS のアクセスと ID のオプション」をご覧ください。

リソース ビューを有効にする

既存のクラスターでは、Kubernetes リソース ビューを有効にしなければならない場合があります。

ヒント

API サーバーの許可された IP 範囲に対して AKS 機能を追加して、API サーバーのアクセスをファイアウォールのパブリック エンドポイントのみに制限できます。 もう 1 つのオプションは、ローカル クライアント コンピューターまたは Azure portal を参照する IP アドレス範囲へのアクセスを含むように --api-server-authorized-ip-ranges/-ApiServerAccessAuthorizedIpRange を更新することです。 このアクセスを許可するには、コンピューターのパブリック IPv4 アドレスが必要です。 このアドレスは、次の Azure CLI または Azure PowerShell コマンドを使用して見つけることができます。または、ブラウザーから "what is my IP address" で検索できます。

次のコマンドを使用して IP アドレスを取得します。

CURRENT_IP=$(dig +short myip.opendns.com @resolver1.opendns.com)az aks updateコマンドで--api-server-authorized-ip-rangesパラメーターを指定して、AKS 承認済みリストに IP アドレスを追加します。az aks update --resource-group <resource-group-name> --name <aks-cluster-name> --api-server-authorized-ip-ranges $CURRENT_IP/32

次のステップ

この記事では、Azure portal から Kubernetes リソースにアクセスする方法について説明しました。 AKS の詳細については、「Azure Kubernetes Services (AKS) の中心概念」をご覧ください。

Azure Kubernetes Service