IoT デバイスを IoT プラットフォームに接続するには、"構成証明"、"認証"、"プロビジョニング" の 3 つのプロセスが必要です。

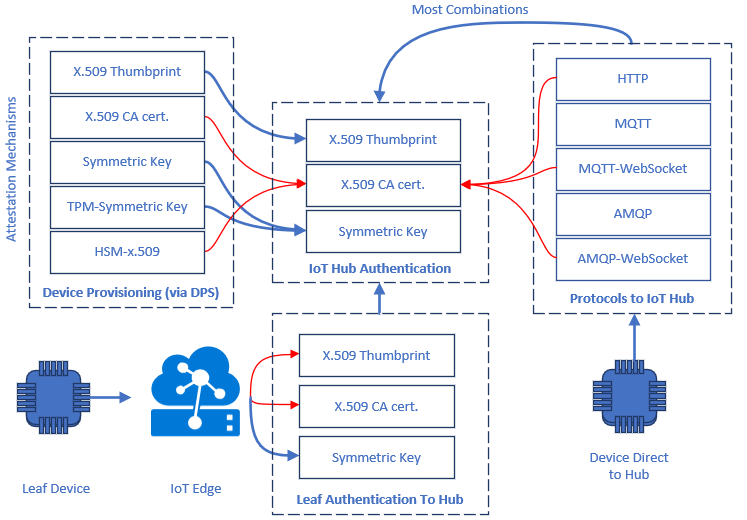

構成証明メカニズムは、デバイス ID を確認する方法としてデバイスに対して選択された方法です。この ID は、Azure IoT Hub などの IoT プラットフォーム サービスにデバイスが接続するときに確認されます。 IoT Hub では、対称キー、X.509 拇印、および X.509 CA 構成証明方法がサポートされています。

認証は、デバイスが自身を特定する方法です。 IoT Hub によるデバイスへのアクセス許可は、そのデバイスの一意のデバイス ID と構成証明メカニズムを組み合わせて自身を証明できる場合に付与されます。

プロビジョニングは、Azure IoT Hub にデバイスを登録する操作です。 プロビジョニングを行うことで、デバイスと、そのデバイスによって使用されている構成証明メカニズムが IoT Hub によって認識されます。

Azure IoT Hub Device Provisioning Service (DPS)

デバイス プロビジョニングは、Azure IoT Hub Device Provisioning Service (DPS) を通じて、または IoT Hub Registry Manager API を使用して直接行うことができます。 DPS を使用すると "遅延バインディング" の利点が得られます。つまり、デバイス ソフトウェアを変更せずに、フィールド デバイスを削除して IoT Hub に再プロビジョニングできます。

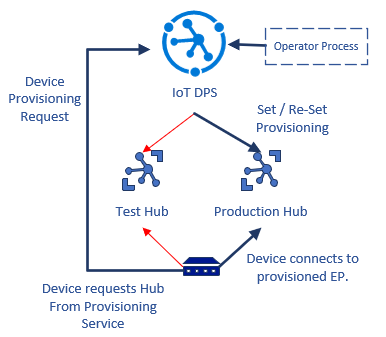

次の例は、DPS を使用して、テスト環境から運用環境への移行ワークフローを実装する方法を示しています。

- ソリューション開発者が、テスト IoT クラウドと運用 IoT クラウドをプロビジョニング サービスにリンクします。

- デバイスに IoT Hub を見つけるための DPS プロトコルが実装されます (プロビジョニングされていない場合)。 デバイスは最初にテスト環境にプロビジョニングされます。

- デバイスはテスト環境に登録されているため、その環境に接続されます。そこでテストが実行されます。

- 開発者は、デバイスを運用環境に再プロビジョニングし、テスト ハブから削除します。 次回デバイスが再接続されたとき、テスト ハブはそのデバイスを拒否します。

- デバイスはプロビジョニング フローに接続され、再ネゴシエートが行われます。 これでデバイスは DPS によって運用環境にダイレクトされます。デバイスは接続され、そこで認証が行われます。

IoT Hub のサポートされるプロトコル

エンド ツー エンドの IoT ソリューションを使用して作業する場合は、Azure IoT Hub 対応認証プロトコル の組み合わせを検討してください。 次の図の赤い線で示されている組み合わせは、互換性がないか、考慮事項が追加されている可能性があります。

- SAS トークンは常に対称キーとして IoT Hub に登録されています。

- DPS を介した証明書が失効しても、現在プロビジョニングされているデバイスが IoT Hub での認証を続行できなくなることはありません。 DPS で証明書が失効すると、デバイスも IoT Hub から削除されます。この削除は、ポータルのダッシュボードから手動で、または Registry Manager API を使用してプログラムによって行われます。

- IoT Hub では X.509 CA 認証がサポートされていますが、X.509 CA を使用して DPS を介してデバイスをプロビジョニングすると、そのデバイスは X.509 拇印として IoT Hub にプロビジョニングされます。

- IoT Hub の X.509 CA 証明書では、AMQP と MQTT の Web ソケット バリアントはサポートされていません。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- ジェイソン・ワズワース | プリンシパル ソフトウェア エンジニア