多くの組織は、Azure Virtual Desktop を利用して、複数のオンプレミスの Active Directory フォレストが含まれた環境を作成しようとしています。

この記事では、エンタープライズ規模の Azure Virtual Desktop に関する記事で説明されているアーキテクチャを拡張します。 Microsoft Entra Connect を使ってオンプレミスの Active Directory Domain Services (AD DS) から Microsoft Entra ID にユーザーを同期することで、複数のドメインと Azure Virtual Desktop を統合する方法の理解を助けることを目的としています。

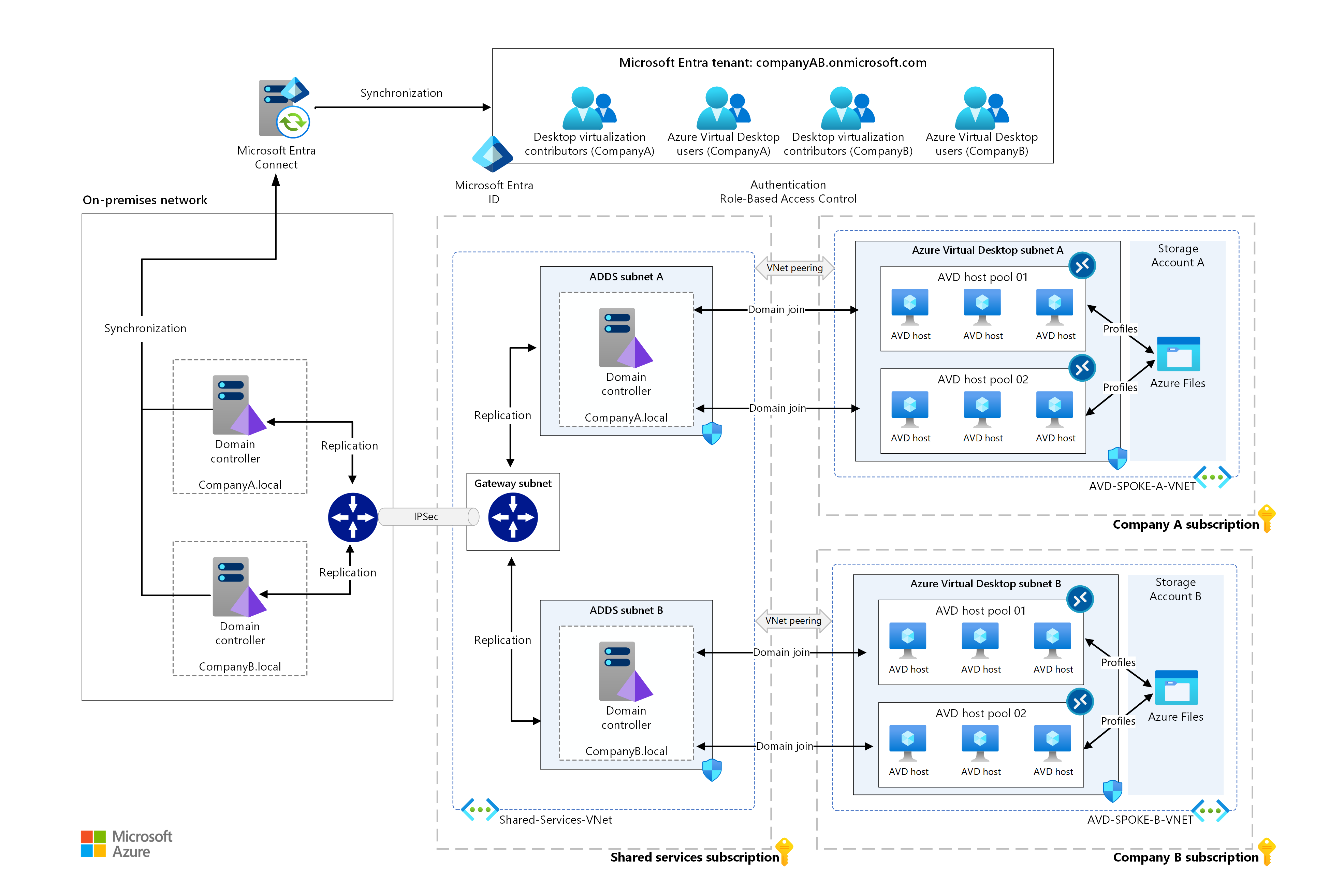

Architecture

このアーキテクチャの Visio ファイルをダウンロードします。

データフロー

このアーキテクチャでは、ID フローが次のように機能します。

- Microsoft Entra Connect は、CompanyA.com と CompanyB.com の両方のユーザーを Microsoft Entra テナント (NewCompanyAB.onmicrosoft.com) に同期します。

- ホスト プール、ワークスペース、アプリ グループが、個別のサブスクリプションとスポーク仮想ネットワークに作成されます。

- ユーザーがアプリ グループに割り当てられます。

- ホスト プールの Azure Virtual Desktop セッション ホストは、Azure のドメイン コントローラー (DC) を使用して、CompanyA.com および CompanyB.com ドメインに参加します。

- ユーザーは、構成された UPN サフィックスに応じて、user@NewCompanyA.com、user@CompanyB.com、またはuser@NewCompanyAB.com の形式のユーザー プリンシパル名 (UPN) を持つ Azure Virtual Desktop アプリケーションまたは Web クライアントを使用してサインインします。

- ユーザーには、それぞれの仮想デスクトップまたはアプリケーションが表示されます。 たとえば、CompanyA のユーザーには、ワークスペース A のホスト プール 1 または 2 の仮想デスクトップまたはアプリケーションが表示されます。

- FSLogix ユーザー プロファイルは、対応するストレージ アカウントの Azure Files 共有に作成されます。

- オンプレミスから同期されるグループ ポリシー オブジェクト (GPO) は、ユーザーと Azure Virtual Desktop セッション ホストに適用されます。

Components

このアーキテクチャでは、エンタープライズ規模の Azure Virtual Desktop アーキテクチャに関する記事に示したものと同じコンポーネントを使用します。

さらに、このアーキテクチャでは、次のコンポーネントも使用します。

ステージング モードの Microsoft Entra Connect: Microsoft Entra Connect のトポロジのステージング サーバーにより、Microsoft Entra Connect インスタンスに追加の冗長性が提供されます。

Azure サブスクリプション、Azure Virtual Desktop ワークスペース、およびホスト プール: 管理境界とビジネス要件のために、複数のサブスクリプション、Azure Virtual Desktop ワークスペース、およびホスト プールを使用できます。

シナリオの詳細

このアーキテクチャ図は、次の要素が含まれる一般的なシナリオを表しています。

- Microsoft Entra テナントは、NewCompanyAB.onmicrosoft.com という名前の新しい会社に使用できます。

- Microsoft Entra Connect は、オンプレミスの AD DS から Microsoft Entra ID にユーザーを同期します。

- Company A と Company B は、それぞれに個別の Azure サブスクリプションを所有しています。 また、この図で Subscription 1 と示されている共有サービス サブスクリプションも所有しています。

- Azure ハブスポーク アーキテクチャは、共有サービス ハブ仮想ネットワーク (VNet) によって実装されています。

- 複雑なハイブリッド オンプレミスの Active Directory 環境には、複数の Active Directory フォレストが存在しています。 ドメインは、それぞれ異なる UPN サフィックスを使用して、別々のフォレストに存在します。 たとえば、UPN サフィックスが CompanyA.com の CompanyA.local、UPN サフィックスが CompanyB.com の CompanyB.local があり、追加の UPN サフィックス NewCompanyAB.com があります。

- 両方のフォレストのドメイン コントローラーが、オンプレミスと Azure にあります。

- CompanyA.com、CompanyB.com、NewCompanyAB.com の検証済みドメインが Azure にあります。

- GPO とレガシ認証 (Kerberos、NTLM (Windows New Technology LAN Manager)、LDAP (ライトウェイト ディレクトリ アクセス プロトコル) など) が使用されます。

- オンプレミスのインフラストラクチャに依存している Azure 環境では、オンプレミスと Azure の間にプライベート接続 (サイト間 VPN または Azure ExpressRoute) が設定されます。

- Azure Virtual Desktop 環境は、それぞれの部署の Azure Virtual Desktop ワークスペースと、ワークスペースごとに 2 つのホスト プールで構成されます。

- Azure Virtual Desktop セッションのホストは、Azure のドメイン コントローラーに参加しています。 つまり、CompanyA セッションのホストは CompanyA.local ドメインに参加していて、CompanyB セッションのホストは CompanyB.local ドメインに参加しています。

- Azure Storage アカウントでは、FSLogix プロファイルに Azure Files を使用できます。 会社のドメイン (つまり、CompanyA.local と CompanyB.local) ごとに 1 つのアカウントが作成され、そのアカウントは対応するドメインに参加します。

Note

Active Directory Domain Services は、多くのハイブリッド環境における自己管理型のオンプレミス コンポーネントです。一方、Microsoft Entra Domain Services は、マネージド ドメイン サービスは、完全に互換性のある従来の AD DS 機能のサブセット (ドメイン参加、グループ ポリシー、LDAP、Kerberos/NTLM 認証など) を備えたマネージド ドメイン サービスを提供します。 これらのコンポーネントの詳細な比較については、自己管理型 AD DS、Microsoft Entra ID、マネージド Microsoft Entra Domain Services の比較に関する記事を参照してください。

ソリューションのアイデアの Microsoft Entra Domain Services を使った複数の Azure Virtual Desktop フォレストに関する記事では、クラウド管理型の Microsoft Entra Domain Services を使うアーキテクチャについて説明しています。

考えられるユース ケース

ここでは、このアーキテクチャに関連するいくつかのユース ケースを示します。

- 合併と買収、組織のブランド変更、および複数のオンプレミス ID

- 複雑なオンプレミスの Active Directory 環境 (複数フォレスト、複数ドメイン、グループ ポリシー (GPO) 要件、レガシ認証)

- Azure Virtual Desktop によるオンプレミスの GPO インフラストラクチャ

考慮事項

このアーキテクチャに基づいてワークロードを設計するときには、次の点に注意してください。

グループ ポリシー オブジェクト

Azure Virtual Desktop の GPO インフラストラクチャを拡張する場合は、オンプレミスのドメイン コントローラーを Azure のサービスとしてのインフラストラクチャ (IaaS) ドメイン コントローラーと同期する必要があります。

GPO インフラストラクチャを Azure IaaS ドメイン コントローラーに拡張するには、プライベート接続が必要です。

ネットワークと接続性

ドメイン コントローラーは共有コンポーネントであるため、このハブスポーク アーキテクチャの共有サービス ハブ仮想ネットワークにデプロイする必要があります。

Azure Virtual Desktop セッションのホストは、それぞれのハブスポーク仮想ネットワーク ピアリングを通じて Azure のドメイン コントローラーに参加します。

Azure Storage

ユーザー プロファイル コンテナー、クラウド キャッシュ コンテナー、MSIX パッケージには、次の設計上の考慮事項が適用されます。

このシナリオでは、Azure Files と Azure NetApp Files の両方を使用できます。 求められるパフォーマンスやコストなどの要因に基づいて適切なソリューションを選択します。

Azure Storage アカウントと Azure NetApp Files は、どちらも一度に参加している AD DS は 1 つに制限されています。 このような場合は、複数の Azure Storage アカウントまたは Azure NetApp Files インスタンスが必要になります。

Microsoft Entra ID

複数のオンプレミス Active Directory フォレストにユーザーが存在するシナリオでは、1 つの Microsoft Entra Connect 同期サーバーだけが Microsoft Entra テナントに接続されます。 この例外には、ステージング モードで使われる Microsoft Entra Connect サーバーがあります。

次の ID トポロジがサポートされています。

- 複数のオンプレミス Active Directory フォレスト。

- 1 つ以上のリソース フォレストがすべてのアカウント フォレストを信頼している。

- フル メッシュ トポロジでは、ユーザーとリソースを任意のフォレストに配置できます。 一般的には、フォレスト間に双方向の信頼があります。

詳細については、Microsoft Entra Connect のトポロジのステージング サーバーのセクションを参照してください。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- Tom Maher | シニア セキュリティおよび ID エンジニア

次の手順

詳細については、次の記事を参照してください。

- Microsoft Entra Connect のトポロジ

- 異なる ID オプションの比較: 自己管理型 Active Directory Domain Services (AD DS)、Microsoft Entra ID、および Microsoft Entra Domain Services

- Azure Virtual Desktop のドキュメント