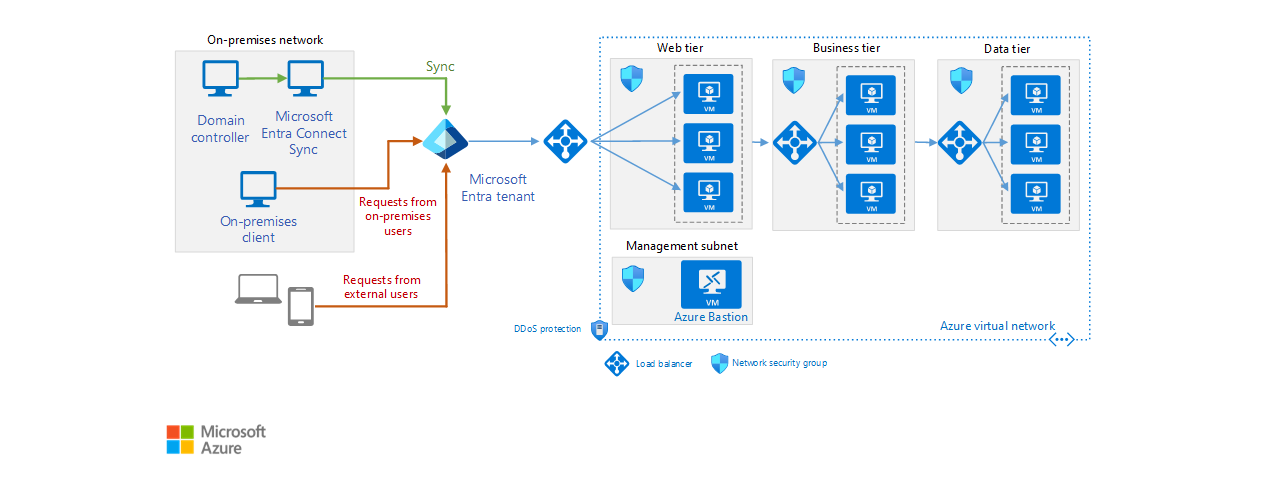

Microsoft Entra ID は、クラウドベースのマルチテナント ディレクトリおよび ID サービスです。 この参照アーキテクチャでは、オンプレミスの Active Directory ドメインと Microsoft Entra ID を統合してクラウド ベースの ID 認証を提供する場合のベスト プラクティスを示します。

Architecture

Microsoft 365 を通じて、オンラインで Visio の図にアクセスします。 この図にアクセスするには、Visio のライセンスが必要です。 または、このアーキテクチャの Visio ファイルをダウンロードします (Visio の [Microsoft Entra ID] タブを参照)。

Note

わかりやすくするため、この図では Microsoft Entra ID に直接関係する接続のみを示してあり、認証および ID フェデレーションの一部として発生する可能性があるプロトコル関連のトラフィックは示されていません。 たとえば、Web アプリケーションは Microsoft Entra ID を介して要求を認証するため Web ブラウザーをリダイレクトする可能性があります。 認証が済むと、適切な ID 情報と共に要求を Web アプリケーションに戻すことができます。

その他の考慮事項については、「オンプレミスの Active Directory を Azure と統合するためのソリューションの選択」をご覧ください。

Components

このアーキテクチャには次のコンポーネントがあります。

Microsoft Entra テナント. 組織によって作成された Microsoft Entra ID のインスタンス。 オンプレミスの Active Directory からコピーされたオブジェクトを格納することによってクラウド アプリケーションのディレクトリ サービスとして動作し、ID サービスを提供します。

Web 層サブネット。 このサブネットは、Web アプリケーションを実行する VM を保持します。 Microsoft Entra ID は、このアプリケーションに対する ID ブローカーとして機能できます。

オンプレミスの AD DS サーバー。 オンプレミスのディレクトリおよび ID サービスです。 AD DS ディレクトリは、Microsoft Entra ID がオンプレミスのユーザーを認証できるように同期することができます。

Microsoft Entra Connect Sync サーバー。 Microsoft Entra Connect 同期サービスを実行するオンプレミス コンピューター。 このサービスは、オンプレミスの Active Directory に保持されている情報を Microsoft Entra ID に同期します。 たとえば、オンプレミスのグループとユーザーをプロビジョニングまたはプロビジョニング解除すると、その変更が Microsoft Entra ID に反映されます。

Note

セキュリティ上の理由から、Microsoft Entra ID はユーザーのパスワードをハッシュとして格納します。 ユーザーがパスワードをリセットする必要がある場合、オンプレミスでリセットを実行して、新しいハッシュを Microsoft Entra ID に送信する必要があります。 Microsoft Entra ID P1 または P2 エディションには、クラウドでパスワードの変更を実行し、それをオンプレミスの AD DS に書き戻すことができる機能が含まれます。

N 層アプリケーション用の VM。 これらのリソースの詳細については、[n 層アーキテクチャの VM を実行する][implementing-a-multi-tier-architecture-on-Azure]を参照してください。

シナリオの詳細

考えられるユース ケース

この参照アーキテクチャの一般的な用途は次のとおりです。

- 組織に属しているリモート ユーザーにアクセスを提供する、Azure にデプロイされた Web アプリケーション。

- パスワードのリセットやグループ管理の委任など、エンド ユーザー向けのセルフ サービス機能の実装。 これには、Microsoft Entra ID P1 または P2 エディションが必要です。

- オンプレミスのネットワークとアプリケーションの Azure VNet が VPN トンネルまたは ExpressRoute 回線を使って接続されていないアーキテクチャ。

Note

Microsoft Entra ID では、組織のディレクトリに存在するユーザーおよびアプリケーションの ID を認証できます。 SQL Server などの一部のアプリケーションとサービスではコンピューターの認証が必要になることがあり、そのような場合にこのソリューションは適していません。

Recommendations

ほとんどのシナリオには、次の推奨事項が適用されます。 これらの推奨事項には、オーバーライドする特定の要件がない限り、従ってください。

Microsoft Entra Connect Sync サービスを構成する

Microsoft Entra Connect Sync サービスは、クラウドに格納されている ID 情報とオンプレミスに保持されている ID 情報の整合性を保証します。 このサービスは、Microsoft Entra Connect ソフトウェアを使ってインストールします。

Microsoft Entra Connect Sync を実装する前に、組織の同期要件を決定します。 たとえば、同期するもの、同期元のドメイン、同期の頻度などです。 詳しくは、「ディレクトリ同期要件の決定」をご覧ください。

Microsoft Entra Connect Sync サービスは、オンプレミスでホストされている VM またはコンピューターで実行できます。 Active Directory ディレクトリ内の情報の変動の度合いによっては、Microsoft Entra Connect Sync サービスの負荷が、Microsoft Entra ID と初期同期された後はそれほど高くならない可能性があります。 VM でサービスを実行すると、必要に応じて簡単にサーバーを拡張できます。 監視に関する考慮事項のセクションで説明されているように VM でのアクティビティを監視し、拡張が必要かどうかを判断します。

フォレストに複数のオンプレミス ドメインがある場合は、フォレスト全体の情報を格納して 1 つの Microsoft Entra テナントに同期することをお勧めします。 複数のドメインで発生する ID の情報をフィルター処理し、各 ID が Microsoft Entra ID に 1 回だけ出現し、重複しないようにします。 重複していると、データを同期するときに不整合が生じる可能性があります。 詳しくは、後のトポロジに関するセクションをご覧ください。

必要なデータだけが Microsoft Entra ID に格納されるように、フィルター機能を使います。 たとえば、組織によっては、Microsoft Entra ID の非アクティブなアカウントに関する情報を格納したくない場合があります。 フィルター処理は、グループ、ドメイン、組織単位 (OU)、または属性に基づいて行うことができます。 フィルターを組み合わせて、複雑なルールを生成できます。 たとえば、ドメインに保持されているオブジェクトのうち、選んだ属性が特定の値のものだけを同期できます。 詳細については、「Microsoft Entra Connect Sync: フィルター処理を構成する」をご覧ください。

AD Connect 同期サービスに高可用性を実装するには、セカンダリ ステージング サーバーを実行します。 詳しくは、トポロジの推奨事項に関するセクションをご覧ください。

Note

Microsoft Entra Connect クラウド同期は、ユーザー、グループ、連絡先を Microsoft Entra ID に同期するためのハイブリッド ID の目標を満たして実現するように設計された Microsoft の新しいオファリングです。 Microsoft Entra Connect クラウド同期では、Microsoft Online Services で AD から Microsoft Entra ID へのプロビジョニングが調整されます。

セキュリティの構成とポリシーを検証する

ユーザー パスワードの管理。 Microsoft Entra ID P1 または P2 エディションではパスワード ライトバックがサポートされており、オンプレミスのユーザーは Azure Portal 内からセルフサービス パスワード リセットを実行できます。 この機能は、組織のパスワード セキュリティ ポリシーを確認した後でのみ有効にする必要があります。 たとえば、自分のパスワードを変更できるユーザーを制限したり、パスワード管理エクスペリエンスを調整したりすることができます。 詳しくは、組織ニーズに合わせたパスワード管理のカスタマイズに関するページをご覧ください。

外部からアクセスできるオンプレミスのアプリケーションを保護します。 Microsoft Entra アプリケーション プロキシを使って、オンプレミスの Web アプリケーションに対する、ネットワークの外部ユーザーからの Microsoft Entra ID を介したアクセスを制御します。 Azure ディレクトリに有効な資格情報を持つユーザーにだけ、アプリケーションを使うアクセス許可が与えられます。 詳しくは、Azure portal でアプリケーション プロキシを有効にする方法に関するページをご覧ください。

Microsoft Entra ID で不審なアクティビティの兆候を積極的に監視します。 Microsoft Entra ID Protection を含む Microsoft Entra ID P2 エディションの使用を検討してください。 Identity Protection はアダプティブ Machine Learning アルゴリズムとヒューリスティックを使用して、ID が侵害されていることを示している可能性のある異常とリスク イベントを検出します。 たとえば、不規則なサインイン アクティビティ、不明なソースまたは疑わしいアクティビティが発生している IP アドレスからのサインイン、感染しているおそれがあるデバイスからのサインインなど、異常なアクティビティの可能性を検出できます。 Identity Protection は、このデータを使ってレポートとアラートを生成し、ユーザーがこれらのリスク イベントを調査して、適切なアクションを実行できるようにします。 詳細については、「Microsoft Entra ID 保護」を参照してください。

Azure Portal で Microsoft Entra ID のレポート機能を使って、システムで発生しているセキュリティ関連のアクティビティを監視できます。 これらのレポートの使用方法の詳細については、「Microsoft Entra ID レポート ガイド」をご覧ください。

ネットワーク トポロジを検証する

組織の要件に最も近いトポロジを実装するように Microsoft Entra Connect を構成します。 Microsoft Entra Connect は次のようなトポロジをサポートしています。

シングル フォレスト、シングル Microsoft Entra ディレクトリ。 このトポロジでは、Microsoft Entra Connect が、オンプレミスの単一のフォレストに含まれる 1 つ以上のドメインから、単一の Microsoft Entra テナントに、オブジェクトと ID 情報を同期します。 このトポロジは、Microsoft Entra Connect の高速インストールによる既定の実装です。

Note

後で説明するステージング モードでサーバーを実行している場合を除き、複数の Microsoft Entra Connect Sync サーバーを使って、オンプレミスの同じフォレストに含まれる異なるドメインを、同じ Microsoft Entra テナントに接続しないでください。

複数のフォレスト、シングル Microsoft Entra ディレクトリ。 このトポロジの Microsoft Entra Connect は、複数のフォレストから、単一の Microsoft Entra テナントに、オブジェクトと ID 情報を同期します。 組織にオンプレミスのフォレストが複数ある場合は、このトポロジを使います。 ユーザーが複数のフォレストに存在する場合でも、個々のユーザーが Microsoft Entra ディレクトリにおいて 1 回だけ表されるように、ID 情報を統合することができます。 すべてのフォレストは、同じ Microsoft Entra Connect Sync サーバーを使います。 Microsoft Entra Connect Sync サーバーは、ドメインの一部になっていなくてもかまいませんが、すべてのフォレストから到達可能である必要があります。

Note

このトポロジでは、単一の Microsoft Entra テナントに接続するために、オンプレミスのフォレストごとに異なる Microsoft Entra Connect Sync サーバーを使わないでください。 このようにすると、同じユーザーが複数のフォレストに存在する場合、Microsoft Entra ID に重複する ID 情報が作成されてしまいます。

複数のフォレスト、分離トポロジ。 このトポロジは、異なるフォレストからの ID 情報を単一の Microsoft Entra テナントにマージし、すべてのフォレストを個別のエンティティとして処理します。 このトポロジは、異なる複数の組織からフォレストを結合していて、各ユーザーの ID 情報が 1 つのフォレストにのみ保持されている場合に便利です。

注意

各フォレストのグローバル アドレス一覧 (GAL) が同期されている場合、あるフォレストのユーザーが別のフォレストに連絡先として存在する可能性があります。 このようなことは、組織が GALSync を Forefront Identity Manager 2010 または Microsoft Identity Manager 2016 で実装している場合に、発生する可能性があります。 このシナリオでは、ユーザーが "メール" 属性によって識別されるように指定できます。 また、ObjectSID および msExchMasterAccountSID 属性を使って ID を照合することもできます。 これは、アカウントが無効になったリソース フォレストが存在する場合に便利です。

ステージング サーバー。 この構成では、Microsoft Entra Connect Sync サーバーの第 2 のインスタンスを、第 1 のインスタンスと並行して実行します。 この構造は、次のようなシナリオをサポートします。

高可用性:

Microsoft Entra Connect Sync サーバーの新しい構成のテストとデプロイ。

新しいサーバーの導入と前の構成の使用停止。

これらのシナリオでは、第 2 のインスタンスは "ステージング モード" で実行します。 サーバーは、インポートされたオブジェクトと同期データをデータベースに記録しますが、Microsoft Entra ID にはデータを渡しません。 ステージング モードを無効にすると、サーバーは Microsoft Entra ID へのデータの書き込みを開始し、必要に応じてオンプレミスのディレクトリへのパスワード ライトバックを実行し始めます。 詳しくは、「Azure AD Connect Sync: 操作タスクおよび考慮事項」をご覧ください。

複数の Microsoft Entra ディレクトリ。 通常は組織に対して 1 つの Microsoft Entra ディレクトリを作成しますが、状況によっては、情報を異なる複数の Microsoft Entra ディレクトリに分割することが必要になる場合があります。 そのような場合は、同期とパスワード ライトバックの問題を防ぐため、オンプレミスのフォレストの各オブジェクトが、ただ 1 つの Microsoft Entra ディレクトリだけに含まれるようにします。 このシナリオを実装するには、Microsoft Entra ディレクトリごとに個別の Microsoft Entra Connect Sync サーバーを構成し、フィルターを使って、各 Microsoft Entra Connect Sync サーバーが、相互に排他的なオブジェクトのセットを処理するようにします。

これらのトポロジについての詳細は、Microsoft Entra Connect のトポロジに関する記事をご覧ください。

ユーザーの認証方法を構成する

既定では、Microsoft Entra Connect Sync サーバーによって、オンプレミス ドメインと Microsoft Entra ID の間のパスワード ハッシュ同期が構成されます。 Microsoft Entra サービスでは、ユーザーがオンプレミスで使用するものと同じパスワードを指定して認証することを前提としています。 多くの組織にはこの方法が適していますが、組織の既存のポリシーとインフラストラクチャを考慮する必要があります。 次に例を示します。

- 組織のセキュリティ ポリシーで、クラウドへのパスワード ハッシュの同期が禁止されている可能性があります。 この場合は、お客様の組織がパススルー認証を検討する必要があります。

- ユーザーが、企業ネットワーク上のドメイン参加マシンからクラウドのリソースに、シームレスなシングル サインオン (SSO) でアクセスできるようにすることが必要な場合があります。

- 組織によっては、Active Directory フェデレーション サービス (AD FS) またはサード パーティのフェデレーション プロバイダーが既にデプロイされている場合があります。 クラウドに保持されているパスワード情報ではなく、このインフラストラクチャを使って認証と SSO を実装するように、Microsoft Entra ID を構成できます。

詳細については、「Microsoft Entra Connect ユーザーのサインイン オプション」をご覧ください。

Microsoft Entra アプリケーション プロキシを構成する

Microsoft Entra ID を使用して、オンプレミス アプリケーションへのアクセスを提供します。

Microsoft Entra アプリケーション プロキシ コンポーネントによって管理されるアプリケーション プロキシ コネクタを使って、オンプレミスの Web アプリケーションを公開します。 アプリケーション プロキシ コネクタによって、Microsoft Entra アプリケーション プロキシへの送信ネットワーク接続が開きます。 Web アプリへのこのプロキシ接続を通じて、リモート ユーザーの要求が Microsoft Entra ID から送り返されます。 この構成により、オンプレミスのファイアウォールで受信ポートを開く必要がなくなり、組織が攻撃にさらされている範囲が削減されます。

詳しくは、Microsoft Entra アプリケーション プロキシを使用したアプリケーションの発行に関する記事をご覧ください。

Microsoft Entra オブジェクトの同期を構成する

Microsoft Entra Connect の既定の構成は、「Microsoft Entra Connect Sync: 既定の構成について」で指定されている規則に基づいて、お使いのローカルな Active Directory ディレクトリからオブジェクトを同期します。 これらの規則を満たすオブジェクトは同期され、他のすべてのオブジェクトは無視されます。 規則の例を次に示します。

- ユーザー オブジェクトは、一意の sourceAnchor 属性を持ち、accountEnabled 属性が設定されている必要がある。

- ユーザー オブジェクトには、sAMAccountName 属性が必要であり、Azure AD_ または MSOL_ というテキストで始まっていてはならない。

Microsoft Entra Connect は、User、Contact、Group、ForeignSecurityPrincipal、Computer の各オブジェクトに、複数の規則を適用します。 既定の規則セットを変更する必要がある場合は、Microsoft Entra Connect でインストールされる同期規則エディターを使います。 詳しくは、「Microsoft Entra Connect Sync: 既定の構成について」をご覧ください。

また、独自のフィルターを定義し、同期されるオブジェクトをドメインまたは OU の値で制限することができます。 または、「Microsoft Entra Connect Sync: フィルター処理の構成」で説明されているように、さらに複雑なカスタム フィルター処理も実装できます。

監視エージェントの構成

正常性の監視は、オンプレミスにインストールされる次のエージェントによって実行されます。

- Microsoft Entra Connect は、同期操作に関する情報をキャプチャするエージェントをインストールします。 正常性とパフォーマンスを監視するには、Azure Portal の [Microsoft Entra Connect Health] ブレードを使います。 詳しくは、「同期用 Microsoft Entra Connect Health の使用」をご覧ください。

- AD DS ドメインとディレクトリの正常性を Azure から監視するには、オンプレミスのドメイン内のマシンに Microsoft Entra Connect Health for AD DS エージェントをインストールします。 正常性の監視には、Azure Portal の [Azure Active Directory Connect Health] ブレードを使います。 詳しくは、「AD DS との Microsoft Entra Connect Health の使用」をご覧ください

- オンプレミスで実行しているサービスの正常性を監視するには Microsoft Entra Connect Health for AD FS エージェントをインストールし、AD FS を監視するには Azure Portal の [Microsoft Entra Connect Health] ブレードを使います。 詳しくは、「AD FS との Microsoft Entra Connect Health の使用」をご覧ください

AD Connect Health エージェントのインストールとその要件について詳しくは、「Microsoft Entra Connect Health エージェントのインストール」をご覧ください。

考慮事項

以降の考慮事項には、ワークロードの品質向上に使用できる一連の基本原則である Azure "Well-Architected Framework" の要素が組み込まれています。 詳細については、「Microsoft Azure Well-Architected Framework」を参照してください。

[信頼性]

信頼性により、顧客に確約したことをアプリケーションで確実に満たせるようにします。 詳細については、「信頼性の重要な要素の概要」を参照してください。

Microsoft Entra サービスは、地理的に分散されており、自動フェールオーバーを利用して、世界中に点在する複数のデータセンターで実行されます。 データセンターが利用できなくなった場合、Microsoft Entra ID は少なくとも 2 つの他のリージョンにあるデータセンターでディレクトリ データのインスタンスにアクセスできることを保証します。

Note

Microsoft 365 アプリの AD のサービス レベルおよび Premium サービスのサービス レベル アグリーメント (SLA) では、99.9% 以上の可用性が保証されます。 Microsoft Entra ID の Free レベルには SLA はありません。 詳細については、Microsoft Entra ID の SLA を参照してください。

トポロジの推奨事項のセクションで説明したように、可用性を高めるには、ステージング モードで Microsoft Entra Connect Sync サーバーの第 2 のインスタンスをプロビジョニングすることを検討してください。

Microsoft Entra Connect に付属する SQL Server Express LocalDB のインスタンスを使っていない場合は、SQL のクラスタリングを使って高可用性を実現することを検討します。 ミラーリングや Always On などのソリューションは、Microsoft Entra Connect ではサポートされていません。

Microsoft Entra Connect Sync サーバーの高可用性の実現に関するその他の考慮事項と、障害発生後の復旧方法については、「Microsoft Entra Connect Sync: 操作タスクおよび考慮事項 - ディザスター リカバリー」をご覧ください。

セキュリティ

セキュリティは、重要なデータやシステムの意図的な攻撃や悪用に対する保証を提供します。 詳細については、「セキュリティの重要な要素の概要」を参照してください。

予期しないソースからの認証要求を拒否するには、条件付きアクセス制御を使います。

信頼されたネットワークではなくインターネット経由などのように、ユーザーが信頼できない場所から接続しようとしている場合は、Microsoft Entra 多要素認証 (MFA) をトリガーします。

ユーザーのデバイス プラットフォームの種類 (iOS、Android、Windows Mobile、Windows) を使って、アプリケーションや機能へのアクセス ポリシーを決定します。

ユーザーのデバイスの有効/無効状態を記録し、この情報をアクセス ポリシーのチェックに組み込みます。 たとえば、ユーザーが電話をなくしたり盗まれたりした場合は、その電話を無効と記録し、アクセスに使われないようにする必要があります。

グループ メンバーシップに基づいて、リソースへのユーザーのアクセスを制御します。 グループの管理を簡素化するには、Microsoft Entra 動的メンバーシップ ルールを使用します。 この機能の簡単な概要については、「グループの動的メンバーシップの概要」をご覧ください。

疑わしいサインイン アクティビティや他のイベントに基づいて高度な保護を提供するには、Microsoft Entra ID Protection の条件付きアクセス リスク ポリシーを使います。

詳細については、「Microsoft Entra の条件付きアクセス」をご覧ください。

コストの最適化

コストの最適化とは、不要な費用を削減し、運用効率を向上させる方法を検討することです。 詳しくは、 コスト最適化の柱の概要 に関する記事をご覧ください。

コストの見積もりには、Azure 料金計算ツールをご利用ください。

コストに関する考慮事項を次に示します。

Microsoft Entra Connect - Microsoft Entra Connect 同期機能は、Microsoft Entra ID のすべてのエディションで利用できます。

Microsoft Entra Connect を使用するための追加のライセンス要件はなく、Azure サブスクリプションに含まれています。

Microsoft Entra ID のエディションの価格情報については、「Microsoft Entra の価格」をご覧ください。

n 層アプリケーションの VM - これらのリソースのコスト情報については、[n 層アーキテクチャの VM を実行する][implementing-a-multi-tier-architecture-on-Azure]を参照してください。

オペレーショナル エクセレンス

オペレーショナル エクセレンスは、アプリケーションをデプロイし、それを運用環境で実行し続ける運用プロセスをカバーします。 詳細については、「オペレーショナル エクセレンスの重要な要素の概要」を参照してください。

管理の容易性

Microsoft Entra ID の管理には次の 2 つの側面があります。

- クラウドでの Microsoft Entra ID の管理。

- Microsoft Entra Connect Sync サーバーの管理。

Microsoft Entra ID では、クラウド内のドメインとディレクトリの管理に関して、次のオプションが用意されています。

- Microsoft Graph PowerShell モジュール - ユーザー管理、ドメイン管理、シングル サインオンの構成などの Microsoft Entra の一般的な管理タスクのスクリプト作成に使用されます。

- Azure portal の Microsoft Entra 管理ブレード - ディレクトリの対話形式の管理ビューが提供されており、Microsoft Entra ID のほとんどの側面を制御および構成できます。

Microsoft Entra Connect では、オンプレミスのコンピューターから Microsoft Entra Connect Sync サービスを維持するための、次のツールがインストールされます。

- Microsoft Entra Connect コンソール - Azure AD Sync サーバーの構成の変更、同期方法のカスタマイズ、ステージング モードの有効化または無効化、ユーザーのサインイン モードの切り替えを行うことができます。 オンプレミスのインフラストラクチャを使って Active Directory FS サインインを有効にすることができます。

- Synchronization Service Manager - 同期プロセスを管理し、プロセスのどこかが失敗したかどうかを検出するには、このツールの [Operations](操作) タブを使います。 このツールを使うと、同期を手動でトリガーできます。 [Connectors](コネクタ) タブでは、同期エンジンがアタッチされているドメインに対する接続を制御することができます。

- 同期規則エディター - オンプレミスのディレクトリと Microsoft Entra ID の間でオブジェクトがコピーされるときのオブジェクトの変換方法をカスタマイズできます。 このツールを使うと、同期の追加属性とオブジェクトを指定した後、フィルターを実行して、同期の必要なオブジェクトと不要なオブジェクトを決定できます。 詳しくは、「Microsoft Entra Connect Sync: 既定の構成について」の同期規則エディターに関するセクションをご覧ください。

Microsoft Entra Connect の管理に関する詳細とヒントについては、「Microsoft Entra Connect Sync: 既定の構成を変更するためのベスト プラクティス」をご覧ください。

DevOps

DevOps の考慮事項については、Active Directory Domain Services (AD DS) の Azure への拡張に関するページの「オペレーショナル エクセレンス」をご覧ください。

パフォーマンス効率

パフォーマンス効率とは、ユーザーによって行われた要求に合わせて効率的な方法でワークロードをスケーリングできることです。 詳細については、「パフォーマンス効率の柱の概要」を参照してください。

Microsoft Entra サービスはレプリカに基づく拡張性をサポートし、書き込み操作を処理する 1 つのプライマリ レプリカと、複数の読み取り専用セカンダリ レプリカを使います。 Microsoft Entra ID は、セカンダリ レプリカに対して試みられた書き込みをプライマリ レプリカに透過的にリダイレクトして、最終的な整合性を提供します。 プライマリ レプリカに加えられたすべての変更は、セカンダリ レプリカに伝達されます。 Microsoft Entra ID に対するほとんどの操作は書き込みではなく読み取りなので、このアーキテクチャは優れた拡張性を備えています。 詳細については、「Microsoft Entra アーキテクチャとは」をご覧ください

Microsoft Entra Connect Sync サーバーの場合、ローカル ディレクトリから同期すると予想されるオブジェクトの数を決定します。 オブジェクトが 100,000 未満の場合は、Microsoft Entra Connect に付属する既定の SQL Server Express LocalDB ソフトウェアを使用できます。 オブジェクトの数がそれより多い場合は、運用バージョンの SQL Server をインストールし、Microsoft Entra Connect のカスタム インストールを実行して、SQL Server の既存のインスタンスを使う必要があることを指定します。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- Eric Woodruff | 製品テクニカル スペシャリスト

パブリックでない LinkedIn プロファイルを表示するには、LinkedIn にサインインします。

次のステップ

- 「Microsoft Entra ハイブリッド ID の設計上の考慮事項」を確認してください。これには、ハイブリッド ID に関して意思決定を行うための詳しい情報が含まれます。

- 「Microsoft Entra Connect のトポロジ」を確認し、Microsoft Entra Connect のハイブリッド トポロジがサポートされている構成でデプロイされていることを確認してください。

- 「条件付きアクセスのデプロイを計画する」で、アプリケーションへのアクセスを保護する条件付きアクセスの使用方法について学習してください。

- Azure でインフラストラクチャとして AD DS を提供することについては、Azure でのオンプレミス AD の統合に関するページで詳細を確認してください。

- オンプレミスまたはクラウドの IaaS アプリケーションと Microsoft Entra を統合する場合、Microsoft Entra アプリケーション プロキシに関するページを確認してください。

- ID はセキュリティのための新しいコントロール プレーンであるため、ID 管理のベスト プラクティスに関するページを確認してください。

- さらに、このソリューションをデプロイするには高い特権を持つアカウントが必要であるため、「特権アクセスのセキュリティ保護」を確認し、特権アカウントのセキュリティ コントロールについて理解してください。