ソリューションのアイデア

この記事ではソリューションのアイデアについて説明します。 クラウド アーキテクトはこのガイダンスを使用すると、このアーキテクチャの一般的な実装の主要コンポーネントを視覚化しやすくなります。 ワークロードの特定の要件に適合する、適切に設計されたソリューションを設計するための出発点として、この記事を使用してください。

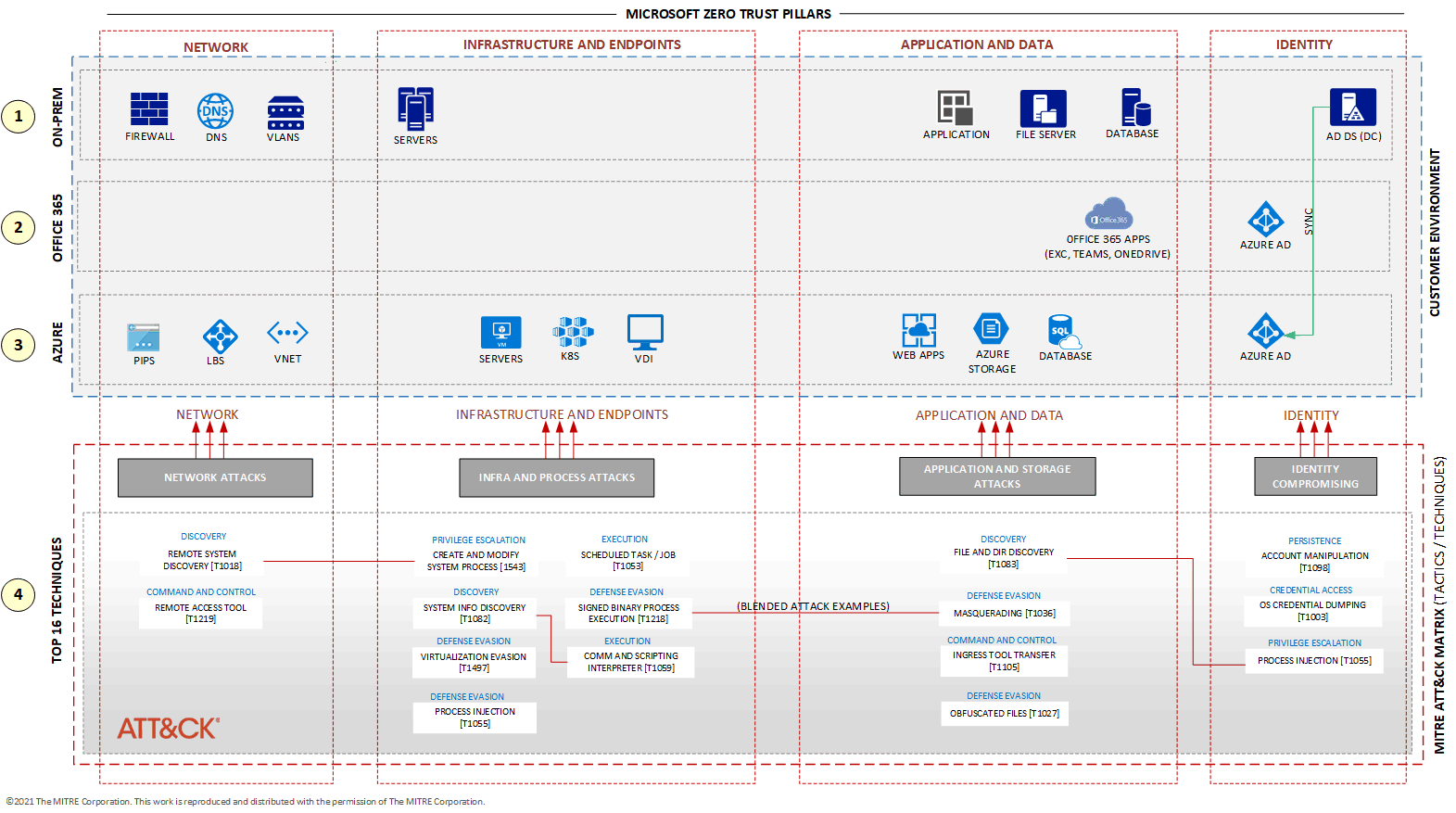

このアーティクルでは、組織の重要な IT 環境を図解し、脅威マップを開発する方法について説明します。 これらの図は、防御層のセキュリティを計画およびビルドするのに役立ちます。 IT 環境とその設計方法を解釈することは、環境が必要なレベルの保護に必要なセキュリティ サービスを定義するために不可欠です。

コンピューター システムには、それを生成する組織や悪意のあるアクターにとって貴重な情報が含まれています。 悪意のあるアクターは、個人または組織に対して悪意のある行為を実行する個人またはユーザーのグループである可能性があります。 彼らの作業量により、企業のコンピューター、デバイス、システム、ネットワークなどに被害が及ぶ可能性があります。 彼らのゴールは、マルウェアやブルート フォース攻撃などの脅威を使用して、貴重な情報を侵害または盗むことです。

このアーティクルでは、Microsoft のセキュリティ サービスを使用してセキュリティ戦略を実装する方法を計画できるように、IT 環境に対する脅威をマップする方法について説明します。 これは、「 Azure 監視を使用してセキュリティ コンポーネントを統合する」で紹介されている一連の 5 つのアーティクルの 2 番目のアーティクルです。

脅威マップを最初から作成する必要がないのは良いことです。 MITRE ATT&CK マトリックスは、脅威マップの開発に役立つ優れたソリューションです。 MITRE ATT&CK は、現実世界で観察される戦術と手法に基づく脅威をマップするグローバルなナレッジ データベースです。 MITRE Corporation は、利用可能なすべての脅威をカタログ化し、それらの脅威がどのように機能し、どのように防御できるかについて多くのことを詳しく検出します。 MITRE ATT&CK® にてオンラインでアクセス可能なパブリック サービスです。

このアーティクルでは、これらの脅威のサブセットを使用して、IT 環境に対して脅威をマップする方法の例を示します。

考えられるユース ケース

ランサムウェア、DDoS 攻撃、クロスサイト スクリプティング、SQL インジェクションなど、業界のセグメントに関係なく、蔓延している脅威があります。 ただし、一部の組織では、業界に固有の脅威や、これまでに経験したサイバー攻撃の基礎であった特定の種類の脅威について懸念があります。 このアーティクルに示されている図は、悪意のあるアクターが攻撃する可能性が高い領域に従い、組織に対してこのような脅威をマップするのに役立ちます。 脅威マップの開発は、より安全な環境を確保するために必要な防御層を計画するのに役立ちます。

この図をさまざまな攻撃の組み合わせで使用して、これらの攻撃を回避および軽減する方法を理解できます。 MITRE ATT&CK フレームワークを必ずしも使用する必要はありません。 フレームワークは一例にすぎません。 Microsoft Sentinel やその他の Microsoft セキュリティ サービスは、MITRE と協力して脅威に関する洞察に満ちた情報を提供してきました。

一部の組織では、Lockheed Martin の手法である Cyber Kill Chain® を使用して、IT 環境に対して攻撃または一連の攻撃がどのように実行されるかをマップして理解します。 Cyber Kill Chain は、MITRE ATT&CK フレームワークよりも少ない戦術と手法を考慮して脅威と攻撃を整理します。 それでも、脅威とその実行方法を理解するのに効果的です。 この手法の詳細については、「 Cyber Kill Chain」を参照してください。

アーキテクチャ

このアーキテクチャの Visio ファイルをダウンロードします。

©2021 The MITRE Corporation。 本作品は MITRE Corporation の許可を得て再現・配布しています。

組織の IT 環境では、Azure と Microsoft 365 に対してのみコンポーネントを指定します。 特定の IT 環境には、さまざまなテクノロジー プロバイダーのデバイス、アプライアンス、テクノロジーが含まれる場合があります。

Azure 環境の場合、次のテーブルのリストにあるコンポーネントが図に表示されます。

| Label | ドキュメント |

|---|---|

| VNet | Azure Virtual Network とは? |

| LBS | Azure Load Balancer の概要とは? |

| PIPS | パブリック IP アドレス |

| サーバー | Virtual Machines |

| K8S | Azure Kubernetes Service |

| VDI | Azure Virtual Desktop とは |

| Web アプリ | App Service の概要 |

| AZURE ストレージ | Azure ストレージの概要 |

| DB (DB) | Azure SQL Database とは何ですか? |

| Microsoft Entra ID | Microsoft Entra Connect とは |

この図は、次のテーブルにリストされているコンポーネントの Microsoft 365 を表しています。

| Label | 説明 | ドキュメント |

|---|---|---|

OFFICE 365 |

Microsoft 365 サービス (以前の Office 365)。 Microsoft 365 が使用できるアプリは、ライセンスの種類によって異なります。 | Microsoft 365 - Office アプリのサブスクリプション |

Microsoft Entra ID |

Microsoft Entra ID (Azure で使用されているものと同じ)。 多くの企業は、Azure と Microsoft 365 に同じ Microsoft Entra サービスを使用しています。 | Microsoft Entra Connect とは |

ワークフロー

これらの脅威が IT 環境のどの部分を攻撃する可能性が高いかを理解するために、このアーティクルのアーキテクチャ図は、オンプレミス システム、Microsoft 365 サブスクリプション、Azure サブスクリプションなどを持つ組織の典型的な IT 環境に基づいています。 これらの各レイヤーのリソースは、多くの企業に共通するサービスです。 これらは、Microsoft ゼロトラスト の柱 (ネットワーク、インフラストラクチャ、エンドポイント、アプリ、データ、ID) に従って図に分類されています。 ゼロトラストの詳細については、「ゼロトラストを使用したプロアクティブなセキュリティの受け入れ」を参照してください。

アーキテクチャ図には、次のレイヤーが含まれています:

オンプレミス

この図には、サーバー (VM)、ネットワーク アプライアンス、DNS などの一部の重要なサービスが含まれています。 これには、ほとんどの IT 環境で見つかり、仮想マシンまたは物理サーバーで実行される一般的なアプリが含まれます。 また、さまざまな種類のデータベース (SQLと非SQLの両方) も含まれます。 組織には通常、企業全体でファイルを共有するファイル サーバーがあります。 最後に、広範なインフラストラクチャ コンポーネントである Active Directory ドメイン サービスがユーザー資格情報を処理します。 この図には、オンプレミス環境のすべてのコンポーネントが含まれています。

Office 365 環境

この環境の例には、Word、Excel、PowerPoint、Outlook、OneNote などの従来の Office アプリが含まれています。 ライセンスの種類によっては、OneDrive、Exchange、Sharepoint、Teams など、他のアプリも含まれる場合があります。 この図では、これらは Microsoft 365 (以前の Office 365) アプリのアイコンと、Microsoft Entra ID のアイコンで表されています。 Microsoft 365 アプリへのアクセスを取得するには、ユーザーを認証する必要があり、Microsoft Entra ID は ID プロバイダーとして機能します。 Microsoft 365 は、Azure が使用するのと同じ種類の Microsoft Entra ID に対してユーザーを認証します。 ほとんどの組織では、Microsoft Entra ID テナントは Azure と Microsoft 365 の両方で同じです。

Azure 環境

このレイヤーは、仮想マシン、仮想ネットワーク、サービスとしてのプラットフォーム、Web アプリ、データベース、ストレージ、ID サービスなどの Azure パブリック クラウド サービスを表します。 Azure の詳細については、「Azure のドキュメント」を参照してください。

MITRE ATT&CK の戦術と手法

この図は、MITRE Corporation が公開した戦術と手法に従って、上位 16 の脅威を示したものです。 赤い線では、混合型攻撃の例を示しています。これは、悪意のあるアクターが複数の攻撃を同時に調整する場合があることを意味します。

MITRE ATT&CK フレームワークの使用方法

まず、脅威の名前または攻撃コードの名前をメイン Web ページ MITRE ATT&CK® で簡単に検索できます。

また、戦術や手法のページで脅威を参照することもできます。

MITRE が提供する直感的なツールである MITRE ATT&CK® Navigator を引き続き使用して、脅威に関する戦術、手法、詳細を検出できます。

コンポーネント

このアーティクルのアーキテクチャ例では、次の Azure コンポーネントを使用します:

Microsoft Entra ID はクラウドベースの ID およびアクセス管理サービスです。 Microsoft Entra ID は、Microsoft 365、Azure portal、その他のさまざまな SaaS アプリケーションなどの外部リソースにユーザーがアクセスするのに役立ちます。 また、企業のイントラネット ネットワーク上のアプリなど、内部リソースにアクセスするのにも役立ちます。

Microsoft Azure Virtual Network は、Azure 内のプライベート ネットワークの基本的な構成要素です。 Virtual Network を使用すると、さまざまな種類の Azure リソースが互いに、インターネット、オンプレミス ネットワークと安全に通信できるようになります。 Virtual Networkは、スケール、可用性、分離など、Azure のインフラストラクチャからベネフィットを得られる仮想ネットワークを提供します。

Azure Load Balancer は、すべての UDP と TCP プロトコル向けの高パフォーマンス、低待機時間のレイヤー 4 負荷分散サービス (受信および送信) です。 これは、ソリューションの高可用性を確保しながら、1 秒あたり数百万の要求を処理するように構築されています。 Azure Load Balancer は、ゾーン冗長であるため、Availability Zones 全体で高可用性を確保します。

仮想マシン は、Azure が提供するオンデマンドでスケーラブルなコンピューティング リソースの 1 つです。 Azure Virtual Machine (VM) では、VM を実行する物理的なハードウェアを購入して維持する必要がなく、仮想化がもたらす柔軟性が提供されます。

Azure Kubernetes サービス (AKS) は、コンテナー化されたアプリをデプロイおよび管理するためのフル マネージド Kubernetes サービスです。 AKSは、サーバーレス Kubernetes、継続的インテグレーション/継続的デリバリー(CI/CD)、エンタープライズグレードのセキュリティとガバナンスを提供します。

Azure Virtual Desktop は、リモート ユーザーにデスクトップを提供するためにクラウド上で実行されるデスクトップおよびアプリの仮想化サービスです。

Web Apps は、Web アプリ、REST API、モバイル バックエンドをホストするための HTTP ベースのサービスです。 お気に入りの言語で開発でき、アプリケーションは Windows ベースと Linux ベースの両方の環境で簡単に実行およびスケーリングできます。

Azure Storage は、オブジェクト、BLOB、ファイル、ディスク、キュー、テーブルストレージなど、クラウド上の様々なデータオブジェクトに対する高可用性、大規模なスケーラブル、耐久性、安全性を備えたストレージです。 Azure Storage アカウントに書き込まれたすべてのデータがサービスによって暗号化されます。 Azure Storage では、データにアクセスできるユーザーをきめ細かく制御できます。

Azure SQL データベース は、アップグレード、パッチ適用、バックアップ、監視などのほとんどのデータベース管理機能を処理するフルマネージド PaaS データベース エンジンです。 これらの機能をユーザーの手を煩わせることなく提供します。 SQL Database には、アプリがセキュリティやコンプライアンス要件を満たすために役立つ、さまざまなセキュリティおよびコンプライアンス機能が組み込まれています。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- Rudnei Oliveira|シニアカスタマーエンジニア

その他の共同作成者:

- Gary Moore | プログラマー/ライター

- Andrew Nathan|シニアカスタマーエンジニアリングマネージャー

次の手順

このドキュメントでは、一部のサービス、テクノロジー、用語などについて説明します。 それらの詳細については、次のリソースを参照してください:

- MITRE ATT&CK®

- ATT&CK® ナビゲーター)

- 「パブリック プレビュー: Microsoft Sentinel の MITRE ATT&CK Framework Blade」、Azure Cloud AI ドメイン ブログからの投稿

- The Cyber Kill Chain®

- ゼロ トラストを使用してプロアクティブなセキュリティを採用する

- ウィキぺディアにおける混合脅威

- Microsoft セキュリティ ブログの新しい Microsoft Digital Defense レポートに従ってサイバー攻撃がどのように変化しているか

関連リソース

この参照アーキテクチャの詳細については、このシリーズの他の記事を参照してください。