Azure Attestation でログを有効にする

1 つ以上の Azure Attestation プロバイダーを作成した後は、リソースにいつ、誰が、どのようにアクセスしたかを監視する必要が出てくるでしょう。 そのためには Microsoft Azure Attestation のログを有効にします。その結果、指定した Azure Storage アカウントやログ分析ワークスペースに情報が保存されます。

ログに記録される内容

- アクセス許可、システム エラー、または不正な要求が原因で失敗した要求を含む、認証されたすべての REST API 要求。

- 構成証明ポリシーの設定や構成証明操作を含む、構成証明プロバイダーに対する操作。

- 結果として 401 応答が発生する、認証されていない要求。 たとえば、ベアラー トークンがない、形式が正しくない、有効期限が切れている、または無効なトークンを持つ要求です。

前提条件

このチュートリアルを完了するには、Azure Attestation プロバイダーが必要です。 次のいずれかの方法を使って、新しいプロバイダーを作成できます。

ログの宛先も必要です。 これは既存または新しい Azure ストレージ アカウントになるか、Log Analytics ワークスペースになります。 次のいずれかの方法を使用し、新しい Azure ストレージ アカウントを作成できます。

- Azure CLI を使用してストレージ アカウントを作成する

- Azure PowerShell を使用してストレージ アカウントを作成する

- Azure portal を使用してストレージ アカウントを作成する

次のいずれかの方法を使用して Log Analytics ワークスペースを新規作成できます。

- Azure CLI を使用して Log Analytics ワークスペースを作成する

- Azure PowerShell を使用して Log Analytics ワークスペースを作成する

- Azure portal で Log Analytics ワークスペースを作成する

ログを有効にする

Azure PowerShell または Azure portal を使って、Azure Attestation のログを有効にできます。

ストレージ アカウントを宛先として PowerShell を使う

Connect-AzAccount

Set-AzContext -Subscription "<Subscription id>"

$attestationProviderName="<Name of the attestation provider>"

$attestationResourceGroup="<Name of the resource Group>"

$attestationProvider=Get-AzAttestation -Name $attestationProviderName -ResourceGroupName $attestationResourceGroup

$storageAccount=New-AzStorageAccount -ResourceGroupName $attestationProvider.ResourceGroupName -Name "<Storage Account Name>" -SkuName Standard_LRS -Location "<Location>"

Set-AzDiagnosticSetting -ResourceId $attestationProvider.Id -StorageAccountId $storageAccount.Id -Enabled $true

ログを有効にすると、指定したストレージ アカウントの [コンテナー] セクションにログが自動的に作成されます。 コンテナー セクションにログが表示されるまでには、多少時間がかかります。

ポータルの使用

Azure portal で診断設定を構成するには、次の手順に従います。

- [リソース] ペイン メニューから [診断設定]、[診断設定の追加] の順に選びます

- [カテゴリ グループ] で [監査] と [allLog] の両方を選択します。

- Azure Log Analytics が宛先の場合、[Log Analytics ワークスペースに送信] を選択し、ドロップダウン メニューからサブスクリプションとワークスペースを選択します。 [ストレージ アカウントにアーカイブする] を選び、ドロップダウン メニューからサブスクリプションとストレージ アカウントを選ぶこともできます。

- 目的のオプションを選択したら、[保存] を選択します。

ストレージ アカウントからログにアクセスする

ログを有効にすると、指定したストレージ アカウントに insights-logs-operational、insights-logs-auditevent、insights-logs-notprocessed という最大 3 つのコンテナーが自動的に作成されます。 コンテナー セクションにログが表示されるまでには、多少時間がかかります。

insights-logs-notprocessed には、不正な要求に関連するログが含まれています。 insights-logs-auditevent は、VBS を使用するお客様にログへの早期アクセスを提供するために作成されました。 ログを表示するには、BLOB をダウンロードする必要があります。

PowerShell の使用

Azure PowerShell では、Get-AzStorageBlob を使用します。 このコンテナー内のすべての BLOB を一覧表示するには、次のように入力します。

$operationalBlob= Get-AzStorageBlob -Container " insights-logs-operational" -Context $storageAccount.Context

$operationalBlob.Name

Azure PowerShell コマンドレットの出力から、BLOB の名前は次の形式であることがわかります。

resourceId=<ARM resource ID>/y=<year>/m=<month>/d=<day of month>/h=<hour>/m=<minute>/filename.json.

日付と時刻の値は、協定世界時を使用しています。

ポータルの使用

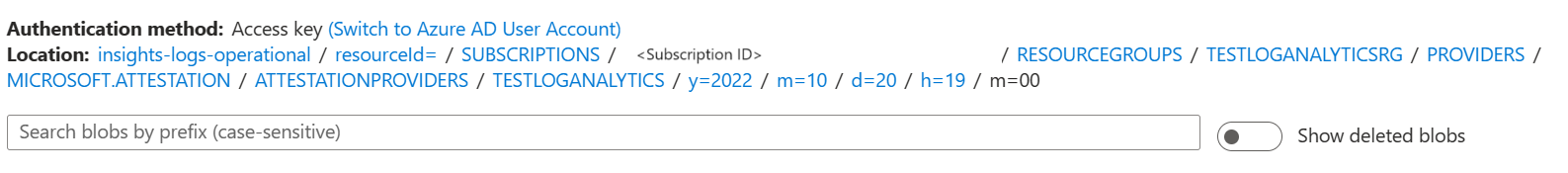

Azure portal でログにアクセスするには、次の手順を実行します。

- ストレージ アカウントを開き、リソース ペイン メニューから [コンテナー] をクリックします

- insights-logs-operational を選び、次のスクリーンショットに示すナビゲーションに従って json ファイルを見つけて、ログを表示します

Azure Monitor ログの使用

Azure Monitor のログを使って、Azure Attestation リソースのアクティビティを確認できます。 Azure Monitor ログでは、ログ クエリを使用してデータを分析し、必要な情報を取得します。 詳細については、「Azure Attestation の監視」を参照してください

次のステップ

- ログを解釈する方法については、「Azure Attestation のログ」を参照してください

- Azure Attestation のログの分析に Azure Monitor を使う方法については、「Azure Attestation の監視」を参照してください。