Azure Private Link を使用して、ネットワークを Azure Monitor に接続する

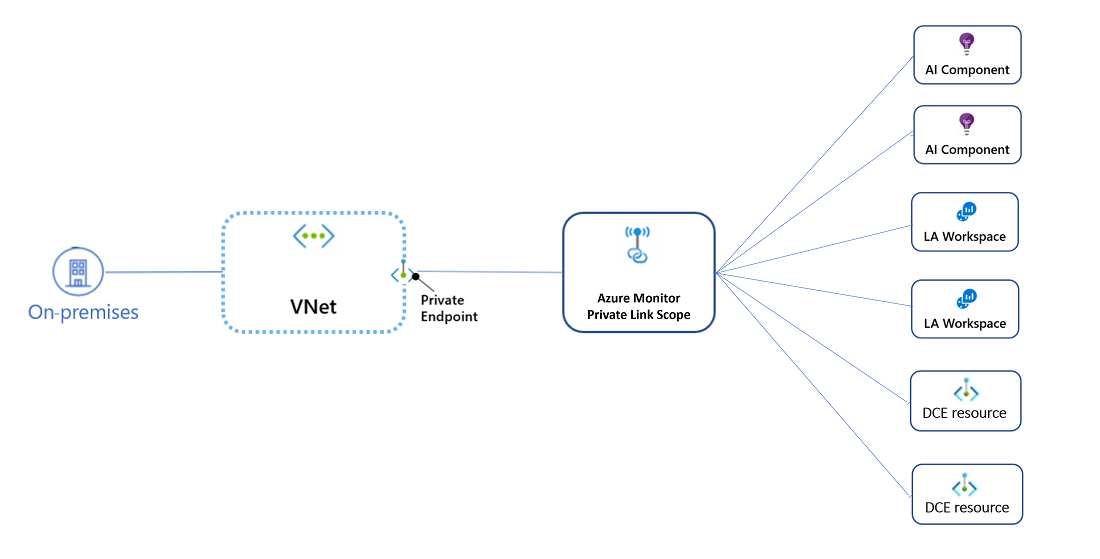

Azure Private Link を使用すると、プライベート エンドポイントを使用することにより、Azure PaaS (サービスとしてのプラットフォーム) リソースを仮想ネットワークに安全にリンクできます。 Azure Monitor は、相互に連携してワークロードを監視する、相互接続されたさまざまなサービスの集まりです。 Azure Monitor プライベート リンクでは、プライベート エンドポイントが、監視ネットワークの境界を定義する Azure Monitor リソースのセットに接続されます。 このセットは、Azure Monitor Private Link スコープ (AMPLS) と呼ばれています。

注意

Azure Monitor プライベート リンクは、ユーザーが使用する可能性がある他のサービスに対するプライベート リンクとは異なる構造になっています。 Azure Monitor では、仮想ネットワークで接続するリソースごとに 1 つずつ複数のプライベート リンクを作成するのではなく、仮想ネットワークから AMPLS への 1 つのプライベート リンク接続が使用されます。 AMPLS は、仮想ネットワークがプライベート リンク経由で接続するすべての Azure Monitor リソースのセットです。

長所

Private Link を使用すると、次のことができます。

- 公衆ネットワーク アクセスを開かずに Azure Monitor にプライベートに接続します。

- 承認されたプライベート ネットワーク経由でのみ監視データにアクセスできるようになります。

- プライベート エンドポイント経由で接続する特定の Azure Monitor リソースを定義して、プライベート ネットワーク経由のデータ流出を防ぎます。

- Azure ExpressRoute と Private Link を使用して、オンプレミスのプライベート ネットワークを Azure Monitor に安全に接続します。

- すべてのトラフィックを Azure バックボーン ネットワーク内に収めます。

詳細については、Private Link の主なベネフィットに関する記事を参照してください。

動作のしくみ: 主な原則

Azure Monitor Private Link により、プライベート エンドポイントが、Log Analytics ワークスペースと Application Insights リソースで構成される Azure Monitor リソースのセットに接続されます。 このセットは、Azure Monitor プライベート リンク スコープと呼ばれています。

AMPLS:

- プライベート IP の使用: 仮想ネットワークのプライベート エンドポイントを使用すると、Azure Monitor エンドポイントのパブリック IP を使用するのではなく、ネットワーク プールのプライベート IP を介してこれらの Azure Monitor エンドポイントに接続できます。 このため、不必要な送信トラフィックに対して仮想ネットワークを開かずに Azure Monitor リソースの使用を継続できます。

- Azure バックボーン上で動作: プライベート エンドポイントから Azure Monitor リソースへのトラフィックは、Azure バックボーンを経由するようになり、公衆ネットワークにはルーティングされません。

- アクセスできる Azure Monitor リソースを制御: AMPLS を希望のアクセス モードに構成します。 トラフィックを Private Link リソースにのみ許可するか、Private Link リソースと非 Private Link リソース (AMPLS 外のリソース) の両方に許可することができます。

- ネットワークから Azure Monitor リソースへのアクセスを制御: ワークスペースやコンポーネントごとに、公衆ネットワークからのトラフィックを受け入れるかブロックするかを設定します。 インジェスト要求とクエリ要求には、さまざまな設定を適用できます。

Azure Monitor Private Link と DNS の依存関係

プライベート リンク接続を設定すると、トラフィックをそのプライベート リンク経由で送信するために、Azure Monitor エンドポイントをプライベート IP にマップするように DNS ゾーンが設定されます。 Azure Monitor は、リソース固有のエンドポイントと共有グローバル/リージョン エンドポイントの両方を使用して、AMPLS 内のワークスペースとコンポーネントにアクセスします。

警告

Azure Monitor は、いくつかの共有エンドポイント (つまり、リソース固有ではないエンドポイント) を使用します。このため、1 つのリソースにでもプライベート リンクを設定すると、すべてのリソースへのトラフィックに影響する DNS の設定が変わります。 つまり、1 つのプライベート リンクの設定が、すべてのワークスペースまたはコンポーネントに対するトラフィックに影響を与えます。

また、共有エンドポイントを使用すると、同じ DNS を共有するすべてのネットワークで 1 つの AMPLS を使用する必要があります。 複数の AMPLS リソースを作成すると、Azure Monitor DNS ゾーンが互いにオーバーライドされ、既存の環境が破壊されます。 詳細については、「ネットワーク トポロジ別の計画」を参照してください。

共有グローバル エンドポイントとリージョン エンドポイント

1 つのリソースにでも Private Link を構成すると、以下のエンドポイントへのトラフィックが、割り当てられたプライベート IP を介して送信されるようになります。

- すべての Application Insights エンドポイント: Application Insights エンドポイントに対するインジェスト、ライブ メトリック、プロファイラー、デバッガーを処理するエンドポイントはグローバルです。

- クエリ エンドポイント: Application Insights と Log Analytics の両方のリソースに対するクエリを処理するエンドポイントはグローバルです。

重要

プライベート リンクを作成すると、自分の AMPLS 内のリソースだけでなく、すべての監視リソースへのトラフィックに影響します。 実質的には、すべてのクエリ要求と Application Insights コンポーネントへのインジェストがプライベート IP を通過するようになります。 これは、これらのすべての要求にプライベート リンク検証が適用されるという意味ではありません。

AMPLS に追加されていないリソースに到達できるのは、AMPLS アクセス モードが Open で、ターゲット リソースが公衆ネットワークからのトラフィックを受け入れる場合のみです。 プライベート IP を使用している場合、プライベート リンク検証は、AMPLS 内にないリソースには適用されません。 詳細については、「Private Link アクセス モード」を参照してください。

Managed Prometheus と Azure Monitor ワークスペースへのデータ取り込みのための Private Link 設定は、参照されるリソースのデータ収集エンドポイントで構成されます。 Private Link経由で Azure Monitor ワークスペースに対してクエリを実行するための設定は、Azure Monitor ワークスペースで直接行われ、AMPLS 経由では処理されません。

リソース固有のエンドポイント

Log Analytics エンドポイントは、前述のクエリ エンドポイントを除き、ワークスペース固有です。 その結果、AMPLS に特定の Log Analytics ワークスペースを追加すると、プライベート リンクを通じてこのワークスペースにインジェスト要求が送信されます。 他のワークスペースへのインジェストでは、引き続きパブリック エンドポイントが使用されます。

データ収集エンドポイントも、リソース固有です。 これらを使用すると、新しい Azure Monitor エージェントとデータ収集ルールを使用するときに、マシン (またはマシンのセット) からゲスト OS テレメトリ データを収集するためのインジェスト設定を一意に構成できます。 マシンのセットに対してデータ収集エンドポイントを構成しても、新しいエージェントを使用する他のマシンからのゲスト テレメトリのインジェストには影響がありません。

重要

2021 年 12 月 1 日から、プライベート エンドポイント DNS 構成ではエンドポイント圧縮メカニズムが使用されます。このメカニズムでは、同じリージョン内のすべてのワークスペースに 1 つのプライベート IP アドレスが割り当てられます。 これにより、サポートされるスケールが向上し (AMPLS あたり最大 300 ワークスペースと 1,000 コンポーネント)、ネットワークの IP プールから取得される IP の総数が減少します。

Private Link のアクセス モード: Private Only と Open

「Azure Monitor Private Link と DNS の依存関係」で説明されているように、同一の DNS を共有するすべてのネットワークに対しては、1 つの AMPLS リソースのみを作成する必要があります。 その結果、1 つのグローバル DNS またはリージョン DNS を使用する組織では、1 つの Private Link で、すべてのグローバル ネットワークまたはリージョン ネットワーク全体のすべての Azure Monitor リソースへのトラフィックを管理することになります。

2021 年 9 月より前に作成されたプライベート リンクの場合、これは次のことを意味します。

- ログ インジェストは、その AMPLS 内のリソースに対してのみ機能します。 他のすべてのリソースへのインジェストは、サブスクリプションまたはテナントに関係なく、同じ DNS を共有するすべてのネットワークで拒否されます。

- クエリの動作はよりオープンで、AMPLS に含まれないリソースに対してもクエリ要求が到達できます。 これは、AMPLS に含まれないリソースに対する顧客のクエリが中断されるのを回避し、リソース中心のクエリで完全な結果セットを返せるようにすることを意図したものでした。

この動作は、AMPLS にないリソースに対するインジェストを中断するため、一部のお客様にとって制限が厳しすぎることが判明しました。 しかし、AMPLS 内にないリソースのクエリを実行できるため、他のお客様にとっては制限が少なすぎました。

2021 年 9 月以降、プライベート リンクには、プライベート リンクがネットワーク トラフィックに与える影響を明示的に設定する、新しい必須の AMPLS 設定が設けられています。 新しい AMPLS リソースを作成するときには、インジェストとクエリに関して個別にアクセス モードを選択することが要求されるようになります。

- Private Only モード: Private Link リソースに対するトラフィックのみを許可します。

- Open モード: AMPLS 内のリソースと通信するには Private Link を使用しますが、他のリソースに対するトラフィックも引き続き許可されます。 詳細については、「プライベート リンクをネットワークに適用する方法を制御する」を参照してください。

Log Analytics クエリ要求は AMPLS のアクセス モード設定の影響を受けますが、Log Analytics インジェスト要求はリソース固有のエンドポイントを使用するため、AMPLS のアクセス モードによって制御されることはありません。 Log Analytics インジェスト要求で AMPLS の外部にあるワークスペースにアクセスできないようにするには、AMPLS のアクセス モードには関係なく、パブリック エンドポイントへのトラフィックをブロックするようにネットワーク ファイアウォールを設定します。

Note

ServiceTag:AzureMonitor による送信トラフィックを許可するようにネットワーク セキュリティ グループ ルールを最初に設定して Private Link で Log Analytics を構成した場合、接続されている VM はパブリック エンドポイントを介してログを送信します。 後に、ServiceTag:AzureMonitor による送信トラフィックを拒否するようにルールを変更した場合でも、接続されている VM は、VM を再起動するかセッションを切断するまで、ログを送信し続けます。 必要な構成をすぐに有効にするには、接続されている VM を再起動してください。

次の手順

- Azure Private Link のセットアップを設計する。

- プライベート リンクを構成する方法を確認する。

- カスタム ログとカスタマー マネージド キーのプライベート ストレージについて確認する。