ポータルを使用して、Azure リソースを管理するためのプライベート リンクを作成します

この記事では、Azure Private Link を使用して、サブスクリプション内のリソースを管理するためのアクセスを制限する方法について説明します。 Azure portal を使用して、プライベート アクセスを介したリソース管理の設定について説明しています。

Private Link を使用すると、仮想ネットワーク内のプライベート エンドポイント経由で、Azure サービスにアクセスできます。 プライベート リンクを Azure Resource Manager の操作と組み合わせると、特定のエンドポイントに存在しないユーザーがリソースを管理するのをブロックします。 悪意のあるユーザーがサブスクリプション内のアカウントに対する資格情報を取得した場合、そのユーザーは特定のエンドポイントにいないとリソースを管理できません。

プライベート リンクのセキュリティ上の利点を次に示します。

- プライベート アクセス - ユーザーは、プライベート ネットワークからプライベート エンドポイントを経由してリソースを管理できます。

注意

現在、Azure Kubernetes Service (AKS) は ARM プライベート エンドポイント実装をサポートしていません。

Azure Bastion はプライベート リンクをサポートしていません。 リソース管理のプライベート リンクのプライベート エンドポイント構成にはプライベート DNS ゾーンを使用することをお勧めしますが、management.azure.com の名前と重複しているため、Bastion インスタンスは動作しなくなります。 詳細については、「Azure Bastion に関する FAQ」を参照してください。

アーキテクチャについての理解

重要

このリリースでは、ルート管理グループのレベルでのみプライベート リンク管理アクセスを適用できます。 この制限は、プライベート リンク アクセスがテナント全体に適用されるという意味です。

プライベート リンクによる管理を実装するときに使用するリソースの種類は 2 つあります。

- リソース管理のプライベート リンク (Microsoft.Authorization/resourceManagementPrivateLinks)

- プライベート リンクの関連付け (Microsoft.Authorization/privateLinkAssociations)

次の図は、リソースを管理するためのアクセスを制限するソリューションの構築方法を示しています。

プライベート リンクの関連付けにより、ルート管理グループが拡張されます。 プライベート リンクの関連付けとプライベート エンドポイントは、リソース管理のプライベート リンクを参照します。

重要

マルチテナント アカウントは現在、プライベート リンクを使用したリソースの管理をサポートしていません。 異なるテナントのプライベート リンクの関連付けを、1 つのリソース管理プライベート リンクに接続することはできません。

アカウントが複数のテナントにアクセスする場合は、そのうちの 1 つにのみ、プライベート リンクを定義します。

ワークフロー

リソースのプライベート リンクを設定するには、次の手順に従います。 この手順については、この記事の後半で詳しく説明します。

- リソース管理のプライベート リンクを作成します。

- プライベート リンクの関連付けを作成します。 プライベート リンクの関連付けにより、ルート管理グループが拡張されます。 また、リソース管理のプライベート リンクのリソース ID も参照します。

- このリソース管理のプライベート リンクを参照するプライベート エンドポイントを追加します。

これらの手順を完了すると、スコープの階層内にある Azure リソースを管理できるようになります。 サブネットに接続されているプライベート エンドポイントを使用します。

プライベート リンクへのアクセスを監視できます。 詳細については、「ログ記録と監視」を参照してください。

必要なアクセス許可

重要

このリリースでは、ルート管理グループのレベルでのみプライベート リンク管理アクセスを適用できます。 この制限は、プライベート リンク アクセスがテナント全体に適用されるという意味です。

リソース管理のプライベート リンクを設定するには、次のアクセス権が必要です。

- サブスクリプションでの所有者。 このアクセス権は、リソース管理プライベート リンク リソースを作成する際必要です。

- ルート管理グループで所有者または共同作成者。 このアクセス権限は、プライベート リンクの関連付けリソースを作成する際に必要です。

- Microsoft Entra ID の全体管理者には、ルート管理グループでロールを割り当てるアクセス許可が自動的に付与されるわけではありません。 リソース管理プライベート リンクの作成を有効にするには、グローバル管理者が、ルート管理グループを読み取ってアクセス権を昇格し、テナント内のすべてのサブスクリプションと管理グループに対するユーザー アクセス管理者アクセス許可を持つアクセス許可を持つ必要があります。 ユーザー アクセス管理者のアクセス権を取得した後、グローバル管理者は、プライベート リンクの関連付けを作成するユーザーに、ルート管理グループの所有者または共同作成者のアクセス権を付与する必要があります。

リソース管理のプライベート リンクを作成する

リソース管理のプライベート リンクを作成すると、プライベート リンクの関連付けが自動的に作成されます。

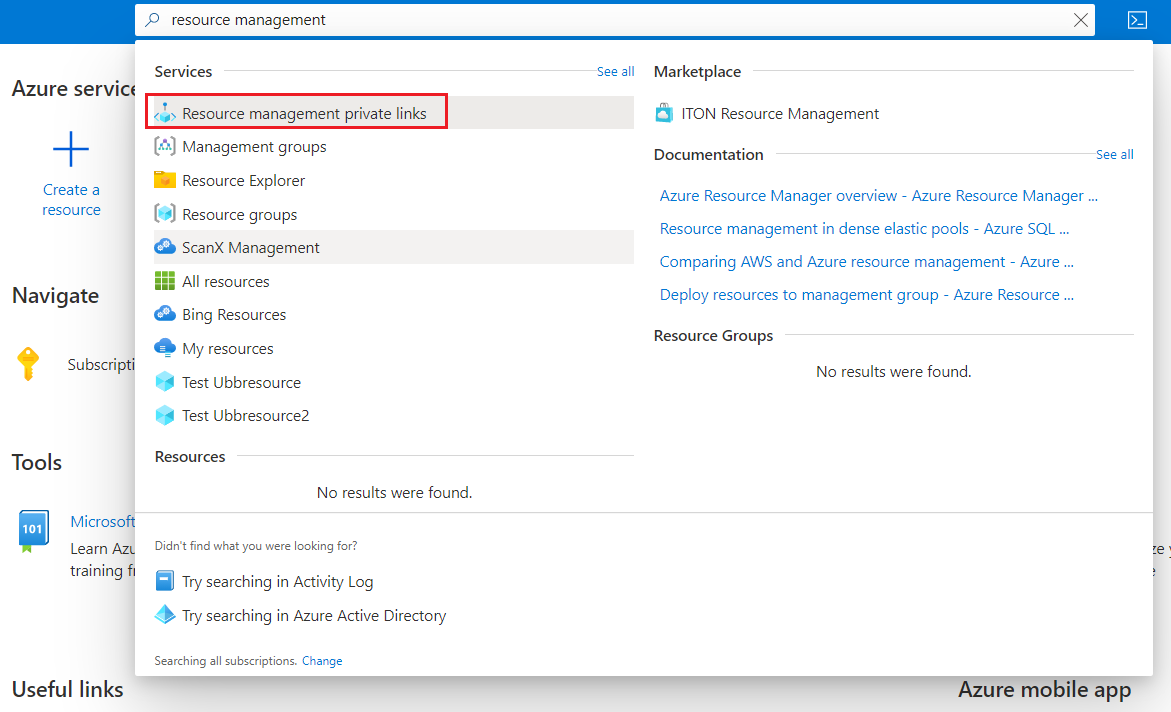

ポータルで、「リソース管理のプライベート リンク」を検索し、使用可能なオプションから選択します。

サブスクリプションにリソース管理のプライベート リンクがまだない場合は、空のページが表示されます。 [リソース管理のプライベート リンクを作成する] を選択します。

![[リソース管理のプライベート リンクの作成] ボタンを示す Azure portal のスクリーンショット。](media/create-private-link-access-portal/start-create.png)

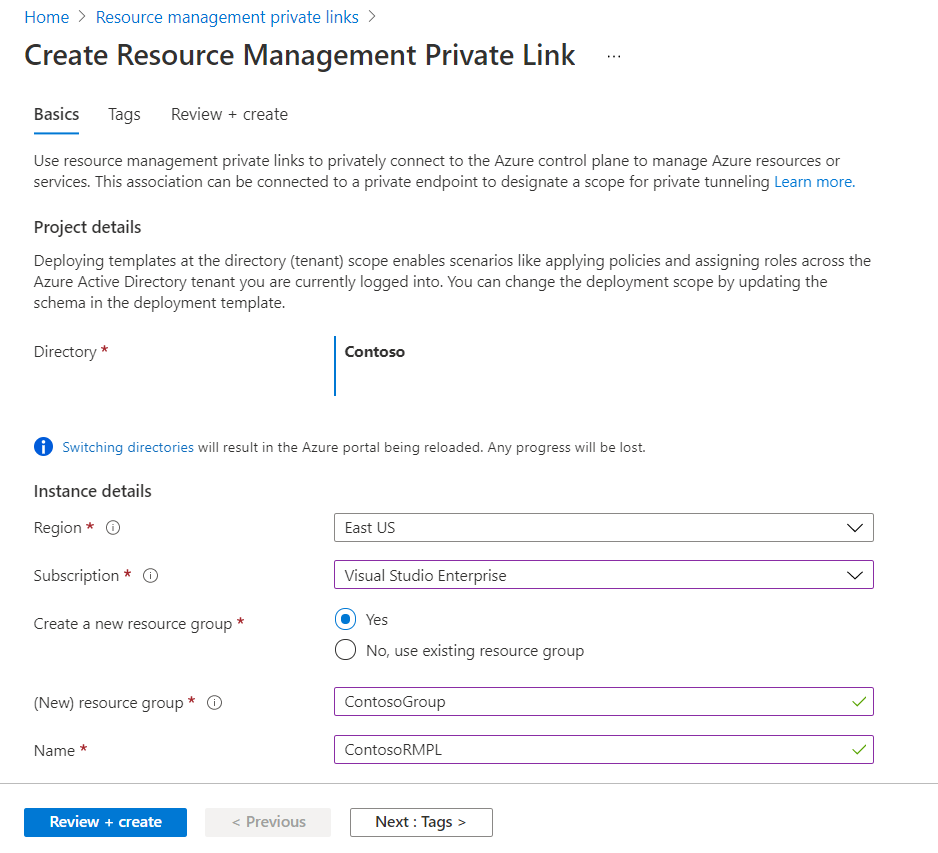

新しいリソース管理のプライベート リンクの値を指定します。 新しいリソースには、選択したディレクトリのルート管理グループが使用されます。 [Review + create](レビュー + 作成) を選択します。

検証に合格した後、 [作成] を選択します。

プライベート エンドポイントの作成

次に、このリソース管理のプライベート リンクを参照するプライベート エンドポイントを作成します。

[Private Link センター] に移動します。 [プライベート エンドポイントの作成] を選択します。

![[プライベート エンドポイントの作成] が強調表示されている Azure portal Private Link センターのスクリーンショット。](media/create-private-link-access-portal/private-link-center.png)

[基本] タブで、プライベート エンドポイントの値を指定します。

![プライベート エンドポイントの値を指定するフィールドを示す Azure portal mp [基本] タブのスクリーンショット。](media/create-private-link-access-portal/private-endpoint-basics.png)

[リソース] タブで [Connect to an Azure resource in my directory](マイ ディレクトリ内の Azure リソースに接続する) を選択します。 リソースの種類として、Microsoft.Authorization/resourceManagementPrivateLinks を選択します。 ターゲット サブリソースには、ResourceManagement を選択します。

![プライベート エンドポイント用のリソースの種類とターゲット サブリソースを選択するためのフィールドを示す Azure portal の [リソース] タブのスクリーンショット。](media/create-private-link-access-portal/private-endpoint-resource.png)

[構成] タブで、仮想ネットワークを選択します。 プライベート DNS ゾーンと統合することをお勧めします。 [Review + create](レビュー + 作成) を選択します。

検証に合格した後、 [作成] を選択します。

プライベート DNS ゾーンを確認する

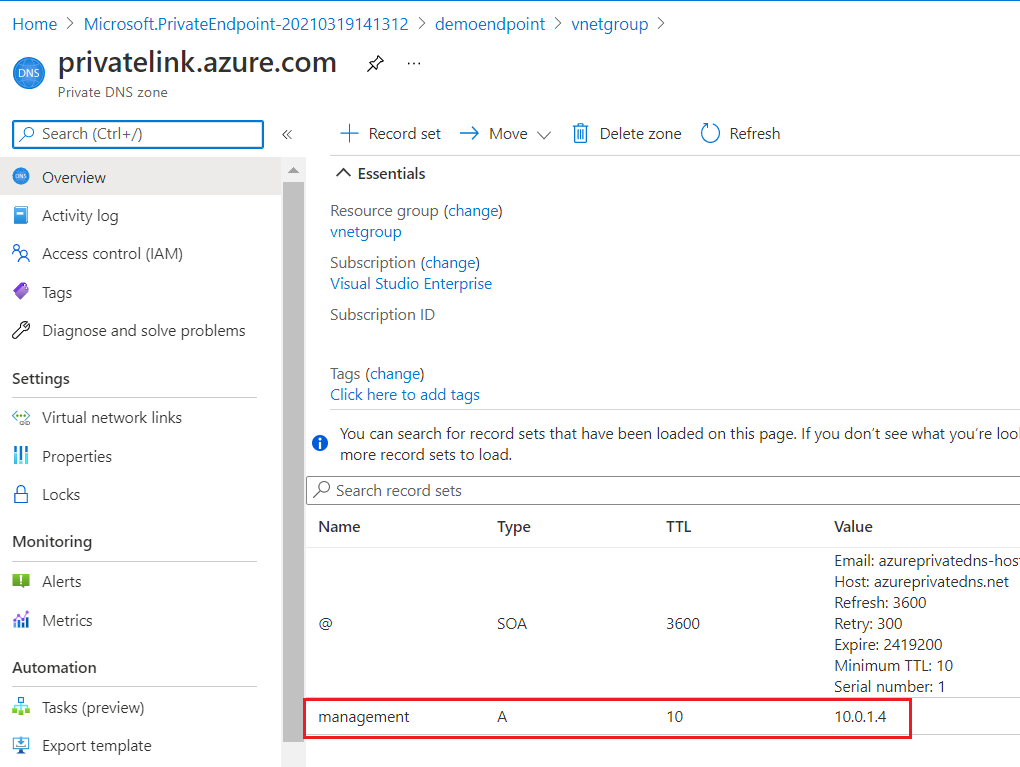

環境が正しく構成されていることを確認するには、DNS ゾーンのローカル IP アドレスを確認します。

プライベート エンドポイントをデプロイしたリソース グループで、privatelink.azure.com という名前のプライベート DNS ゾーン リソースを選択します。

management という名前のレコード セットに有効なローカル IP アドレスが設定されていることを確認します。

次のステップ

プライベート リンクの詳細については、Azure Private Link に関するページを参照してください。