Microsoft Defender for Cloud と Azure VMware Solution を統合する

Microsoft Defender for Cloud は、Azure VMware Solution とオンプレミス仮想マシン (VM) 全体で高度な脅威防止を実現します。 Azure VMware Solution VM の脆弱性を評価し、必要に応じてアラートを生成します。 このセキュリティ アラートは、解決のために Azure Monitor に転送できます。 Microsoft Defender for Cloud でセキュリティ ポリシーを定義できます。 詳細については、セキュリティ ポリシーの処理に関する記事を参照してください。

Microsoft Defender for Cloud には、次を含む多くの機能が用意されています。

- ファイルの整合性の監視

- ファイルレス攻撃の検出

- オペレーティング システムのパッチ評価

- セキュリティの誤った構成の評価

- エンドポイント保護の評価

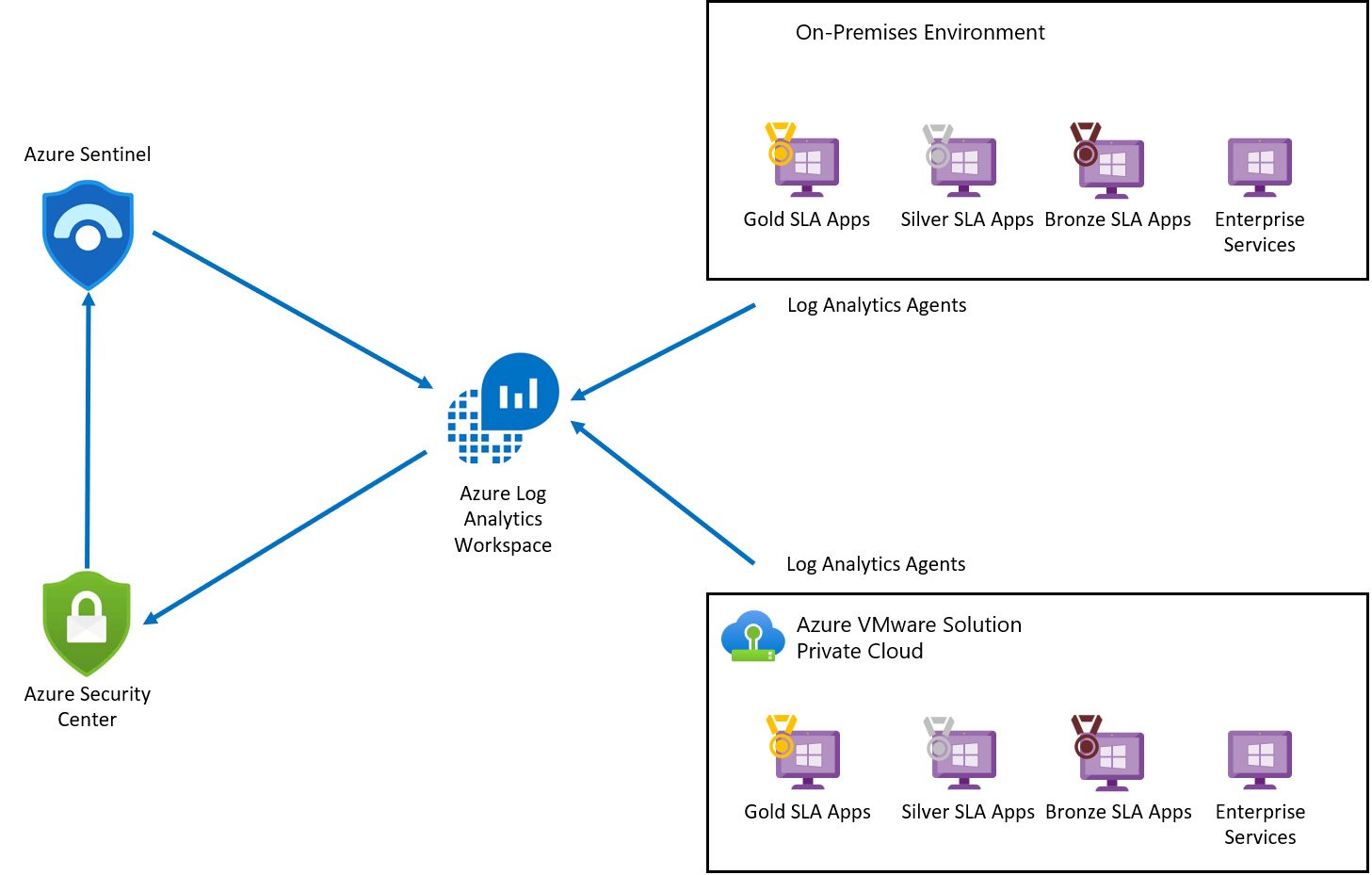

この図は、Azure VMware Solution VM の統合セキュリティの統合監視アーキテクチャを示しています。

Log Analytics エージェントにより、Azure、Azure VMware Solution、オンプレミスの VM からログ データが収集されます。 ログ データは Azure Monitor ログに送信され、Log Analytics ワークスペースに格納されます。 各ワークスペースには、データを格納するための独自のデータ リポジトリと構成があります。 ログが収集されると、Microsoft Defender for Cloud によって、Azure VMware Solution VM の脆弱性の状態が評価され、重大な脆弱性についてアラートが生成されます。 評価が完了すると、インシデントを作成して他の脅威とマップするために、Microsoft Defender for Cloud から Microsoft Sentinel に脆弱性が転送されます。 Microsoft Defender for Cloud は、Microsoft Defender for Cloud コネクタを使用して Microsoft Sentinel に接続されます。

前提条件

さまざまなソースからデータを収集するために、Log Analytics ワークスペースを作成します。

ご利用のサブスクリプションで Microsoft Defender for Cloud を有効にします。

Note

Microsoft Defender for Cloud はデプロイを必要としない事前構成済みのツールですが、有効にする必要があります。

Defender for Cloud に Azure VMware Solution VM を追加する

Azure portal で、Azure Arc を検索し、それを選択します。

[リソース] の下で [サーバー] を選択してから、[+追加] を選択します。

[スクリプトの生成] を選択します。

[前提条件] タブで、[次へ] を選択します。

[リソースの詳細] タブで次の詳細情報を入力し、[次へ: タグ] を選択します。

- サブスクリプション

- Resource group

- リージョン

- オペレーティング システム

- プロキシ サーバーの詳細

[タグ] タブで、[次へ] を選択します。

[スクリプトのダウンロードと実行] タブで、[ダウンロード] を選択します。

オペレーティング システムを指定し、Azure VMware Solution VM でスクリプトを実行します。

推奨事項と合格した評価を表示する

推奨事項と評価では、リソースのセキュリティ正常性の詳細が提供されます。

Microsoft Defender for Cloud で、左側のウィンドウから [インベントリ] を選択します。

[リソースの種類] で、[サーバー - Azure Arc] を選択します。

リソースの名前を選択します。 リソースのセキュリティ正常性の詳細を示すページが表示されます。

[推奨事項の一覧] で、[推奨事項] タブ、[合格した評価] タブ、[利用できない評価] タブを選択して、以下の詳細を表示します。

Microsoft Sentinel ワークスペースをデプロイする

Microsoft Sentinel では、環境全体にわたるセキュリティ分析、アラート検出、自動化された脅威対応が提供されます。 これは、Log Analytics ワークスペースの上に構築されたクラウドネイティブのセキュリティ情報イベント管理 (SIEM) ソリューションです。

Microsoft Sentinel は Log Analytics ワークスペースの上に構築されているので、必要なのは使うワークスペースを選ぶことだけです。

Azure portal で、Microsoft Sentinel を検索し、それを選択します。

Microsoft Sentinel ワークスペースのページで、[+追加] を選択します。

Log Analytics ワークスペースを選択し、[追加] を選択します。

セキュリティ イベントのデータ コレクターを有効にする

Microsoft Sentinel ワークスペースのページで、構成したワークスペースを選択します。

[構成] の下の [データ コネクタ] を選択します。

[コネクタ名] 列の下に表示される一覧から [セキュリティ イベント] を選択し、[コネクタ ページを開く] を選択します。

コネクタ ページで、ストリームするイベントを選択し、[変更の適用] を選択します。

Microsoft Defender for Cloud を Microsoft Sentinel に接続する

Microsoft Sentinel ワークスペースのページで、構成したワークスペースを選択します。

[構成] の下の [データ コネクタ] を選択します。

一覧から [Microsoft Defender for Cloud] を選択してから、[コネクタ ページを開く] を選択します。

[接続] を選択して、Microsoft Defender for Cloud と Microsoft Sentinel を接続します。

[インシデントの作成] を有効にして、Microsoft Defender for Cloud のためのインシデントを生成します。

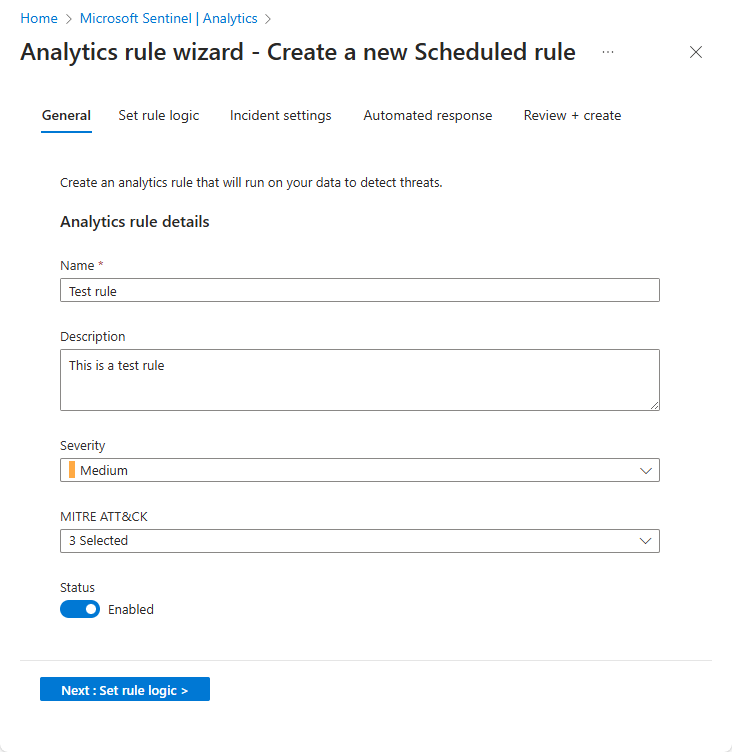

セキュリティの脅威を特定するためのルールを作成する

データ ソースを Microsoft Sentinel に接続したら、検出された脅威に対するアラートを生成するルールを作成できます。 次の例では、正しくないパスワードを使って Windows サーバーにサインインしようとした場合に対するルールを作成します。

Microsoft Sentinel の概要ページで、[構成] の下の [Analytics] を選択します。

[構成] の下の [Analytics] を選択します。

[+ 作成] を選択し、ドロップダウンで [スケジュール済みクエリ ルール] を選択します。

[全般] タブで必要な情報を入力し、[次へ: ルールのロジックを設定] を選択します。

- 名前

- 説明

- 方針

- 重要度

- 状態

[ルールのロジックを設定] タブで必要な情報を入力し、[次へ] を選択します。

ルールクエリ (次にクエリの例を示します)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3エンティティのマップ

クエリのスケジューリング

通知のしきい値

イベントのグループ化

抑制

[インシデントの設定] タブで、[この分析ルールによってトリガーされるアラートからインシデントを作成する] を有効にし、[次へ: 自動応答] を選択します。

確認\) をクリックします。

[確認と作成] タブで情報を確認し、[作成] を選択します。

ヒント

Windows サーバーへのサインインの試みが 3 回失敗すると、作成されたルールにより、失敗した試みすべてに対してインシデントがトリガーされます。

アラートを表示する

生成されたインシデントは、Microsoft Sentinel で表示できます。 インシデントを割り当てて、解決されたら閉じることもできます。これらはすべて Microsoft Sentinel 内から行えます。

ヒント

問題解決後は閉じることができます。

クエリを使用してセキュリティの脅威をハンティングする

環境内の脅威を特定するには、クエリを作成するか、Microsoft Sentinel で利用できる定義済みのクエリを使用できます。 次の手順では、定義済みのクエリを実行します。

Microsoft Sentinel の概要ページで、[脅威の管理] の [ハンティング] を選択します。 定義済みのクエリの一覧が表示されます。

ヒント

[+ 新しいクエリ] を選択して、新しいクエリを作成することもできます。

![[+ 新しいクエリ] が強調表示されている、Microsoft Sentinel の [ハンティング] ページのスクリーンショット。](../sentinel/media/hunting/save-query.png)

クエリを選択してから、[クエリの実行] を選択します。

[結果の表示] を選択して結果を確認します。

次のステップ

Azure VMware Solution の VM を保護する方法がわかったので、さらに次のことを学習できます。

![[リソースの種類] で [サーバー - Azure Arc] が選択されていることを示す、Microsoft Defender for Cloud の [インベントリ] ページのスクリーンショット。](media/azure-security-integration/select-resource-in-security-center.png)

![Microsoft Sentinel の [セキュリティ イベント] ページのスクリーンショット。ここで、ストリームするイベントを選択できます。](media/azure-security-integration/select-events-you-want-to-stream.png)

![Microsoft Defender for Cloud と Microsoft Sentinel を接続するための選択を示す Microsoft Sentinel の [データ コネクタ] ページのスクリーンショット。](media/azure-security-integration/connect-security-center-with-azure-sentinel.png)

![インシデントが選択され、解決のためにインシデントを割り当てるオプションが表示されている、Microsoft Sentinel の [インシデント] ページのスクリーンショット。](media/azure-security-integration/assign-incident.png)