Microsoft Entra ID を使用してアプリケーション要求を承認する

Azure Web PubSub では、アプリケーションからの要求を認可するために Microsoft Entra ID がサポートされています。

この記事では、Azure アプリケーションからの Web PubSub リソースへの要求を承認するように Web PubSub リソースとコードを構成する方法について説明します。

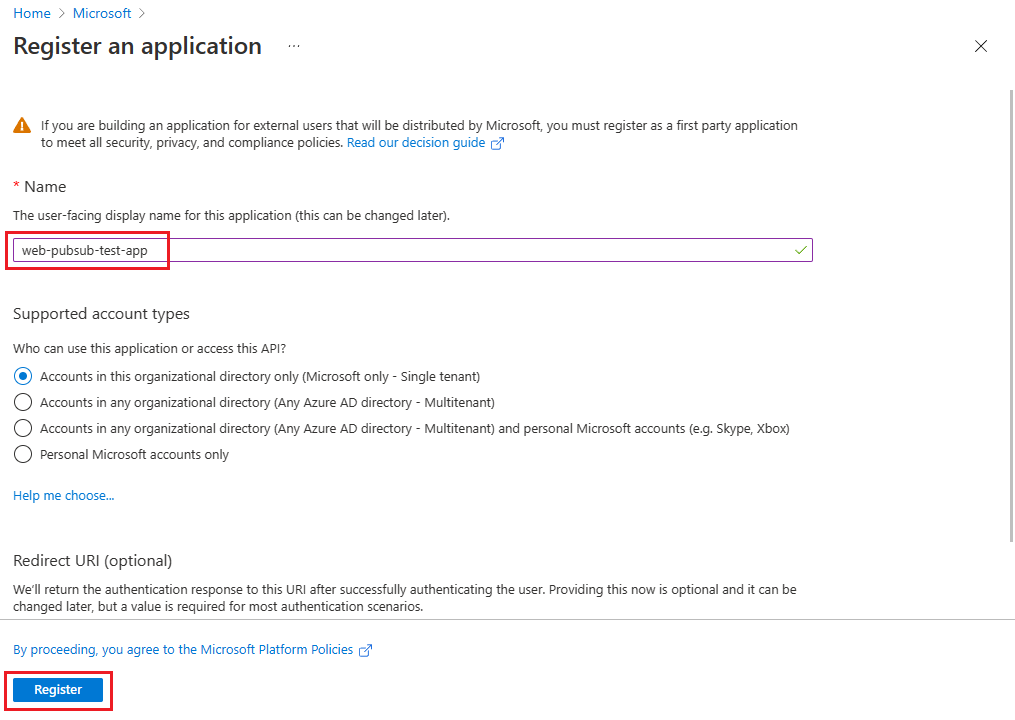

アプリケーションの登録

最初の手順では、Azure アプリケーションを登録します。

- Azure portal で、Microsoft Entra ID を探して選択します。

- 左側のメニューの [管理] で、[アプリの登録] を選択します。

- [新規登録] を選択します。

- [名前] に、アプリケーションに使用する名前を入力します。

- [登録] を選択して、アプリケーションの登録を確認します。

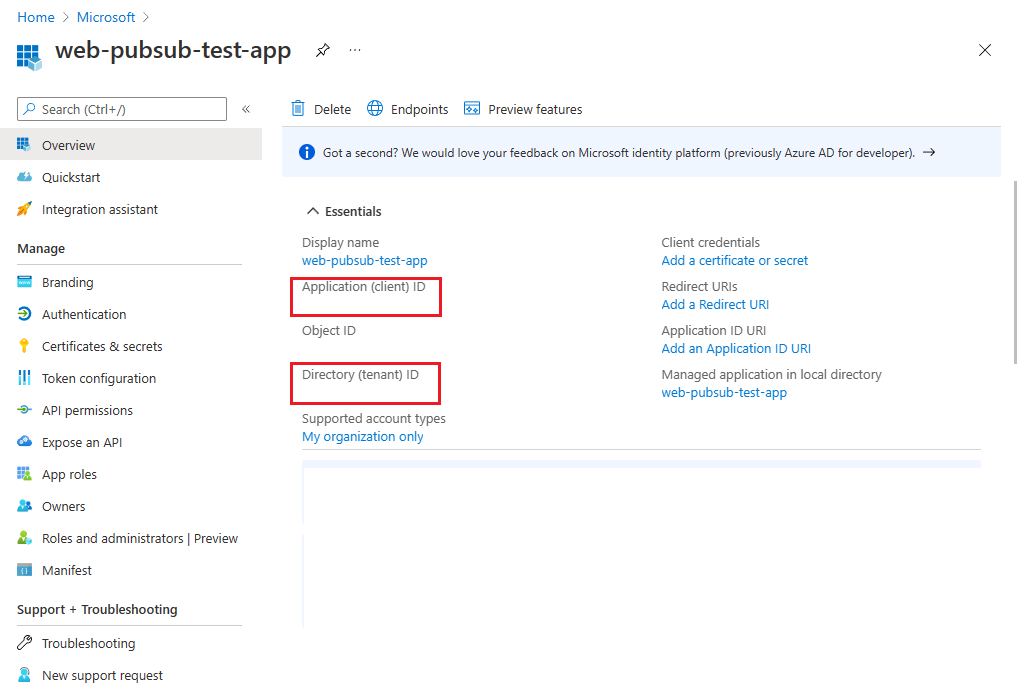

アプリケーションが登録されたら、アプリケーションの概要に移動して、[アプリケーション (クライアント) ID] と [ディレクトリ (テナント) ID] の値を表示します。 これらの値は、次のセクションで使用します。

アプリケーションの登録の詳細については、Microsoft ID プラットフォームを使用したアプリケーションの登録に関するクイック スタートを参照してください。

資格情報の追加

証明書とクライアント シークレット (文字列) の両方を資格情報として Confidential クライアント アプリの登録に追加できます。

資格情報の追加の詳細については、「資格情報を追加する」を参照してください。

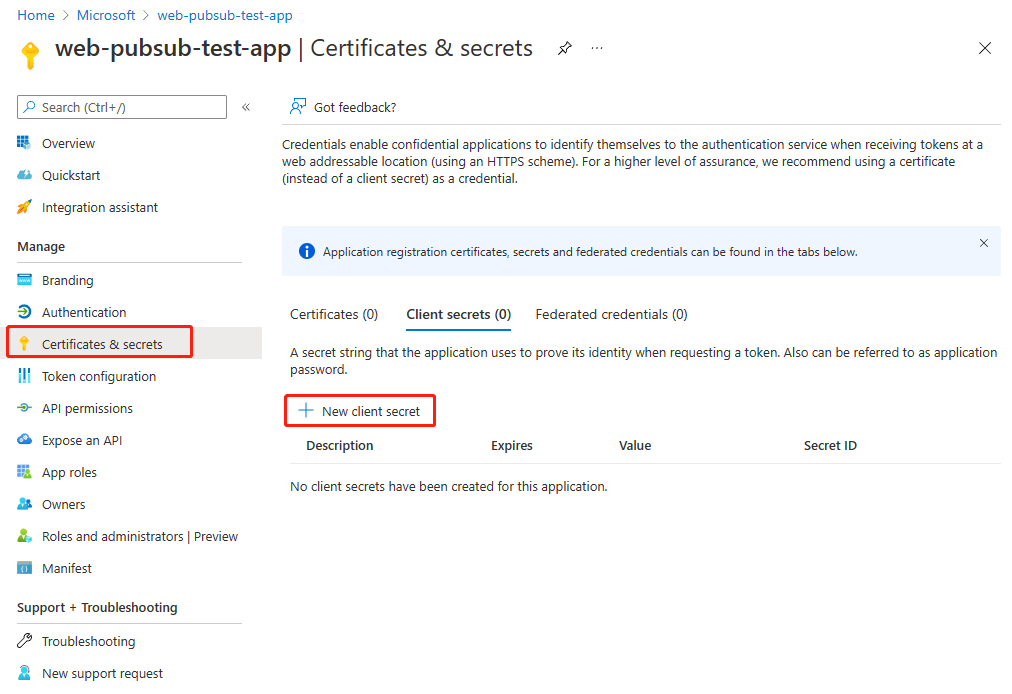

クライアント シークレットの追加

アプリケーションでは、クライアントがトークンを要求するときに、その ID を証明するためのクライアント シークレットが必要です。

クライアント シークレットを作成するには、次の手順に従います。

左側のメニューで、[管理] の [証明書とシークレット] を選択します。

[クライアント シークレット] タブで、[新しいクライアント シークレット] を選択します。

クライアント シークレットの説明を入力し、シークレットの [期限切れ] 時を選択します。

クライアント シークレットの値をコピーし、後で使用するために保存する安全な場所に貼り付けます。

Note

シークレットは、シークレットの作成時にのみ表示されます。 後でポータルでクライアント シークレットを表示することはできません。

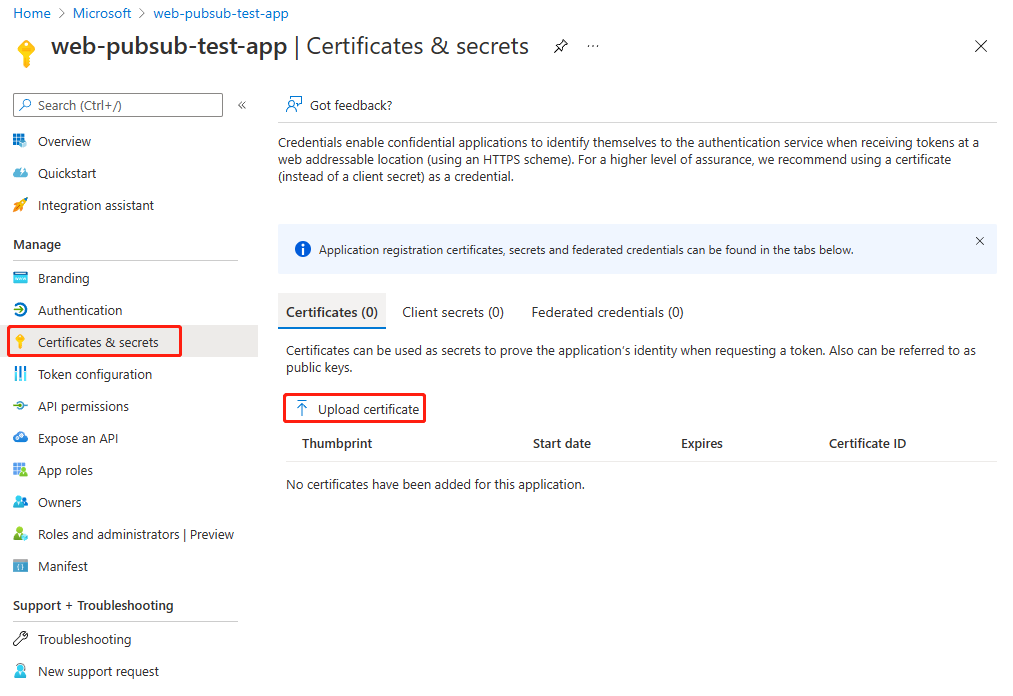

証明書を追加する

クライアント シークレットを作成する代わりに、証明書をアップロードすることもできます。

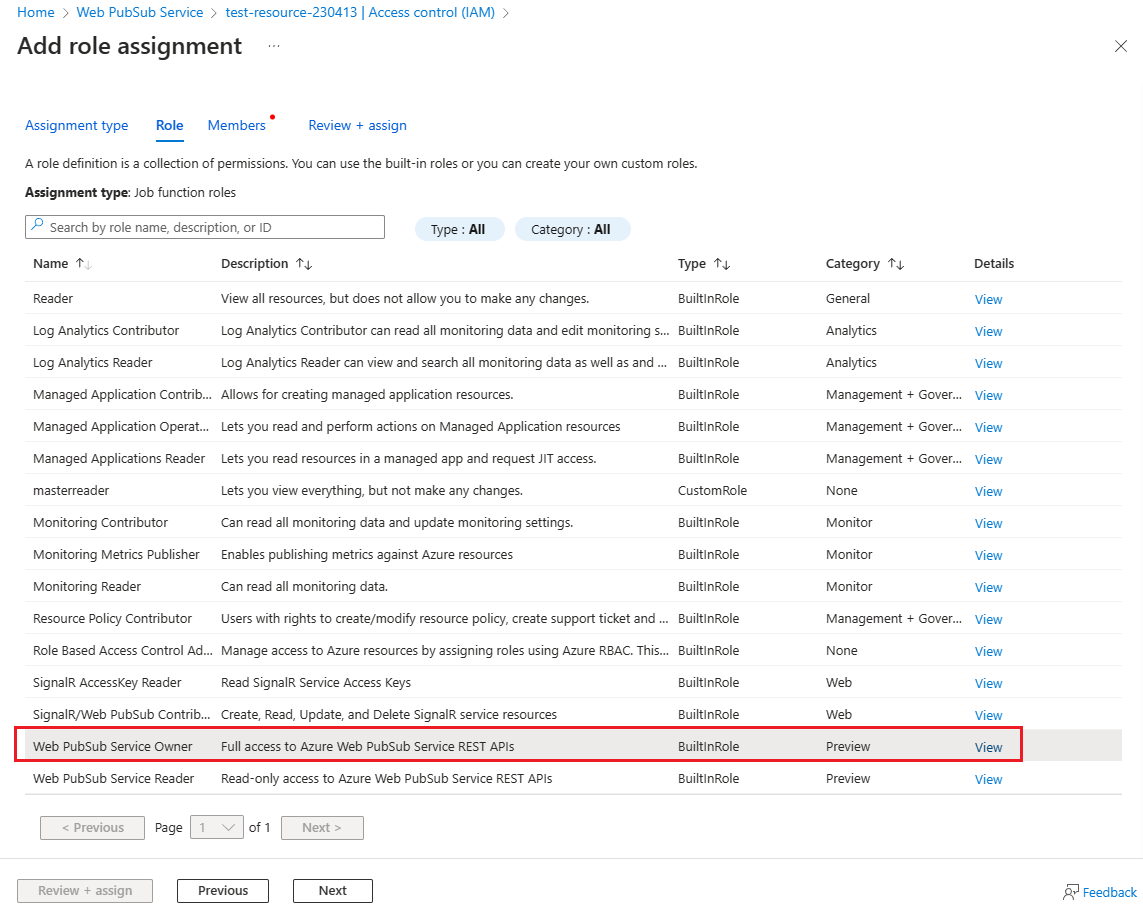

Azure portal でロールの割り当てを追加する

このセクションでは、Web PubSub リソースのサービス プリンシパル (アプリケーション) に Web PubSub サービス所有者ロールを割り当てる方法について説明します。

Note

管理グループ、サブスクリプション、リソース グループ、1 つのリソースなど、任意のスコープにロールを割り当てることができます。 スコープの詳細については、Azure ロールベースのアクセス制御のスコープの理解に関する記事を参照してください。

Azure portal で、お使いの Web PubSub リソースに移動します。

左側のメニューの [アクセス制御 (IAM)] を選択し、リソースのアクセス制御設定を表示します。

[ロールの割り当て] タブを選択して、このスコープのロールの割り当てを表示します。

次の図は、Web PubSub リソースの [アクセス制御 (IAM)] ペインの例を示しています。

![[アクセス制御 (IAM)] ペインの例を示すスクリーンショット。](media/howto-authorize-from-application/access-control.png)

[追加] > [ロール割り当ての追加] の順に選択します。

[ロール] タブを選択し、[Web PubSub サービス所有者] を選択します。

[次へ] を選択します。

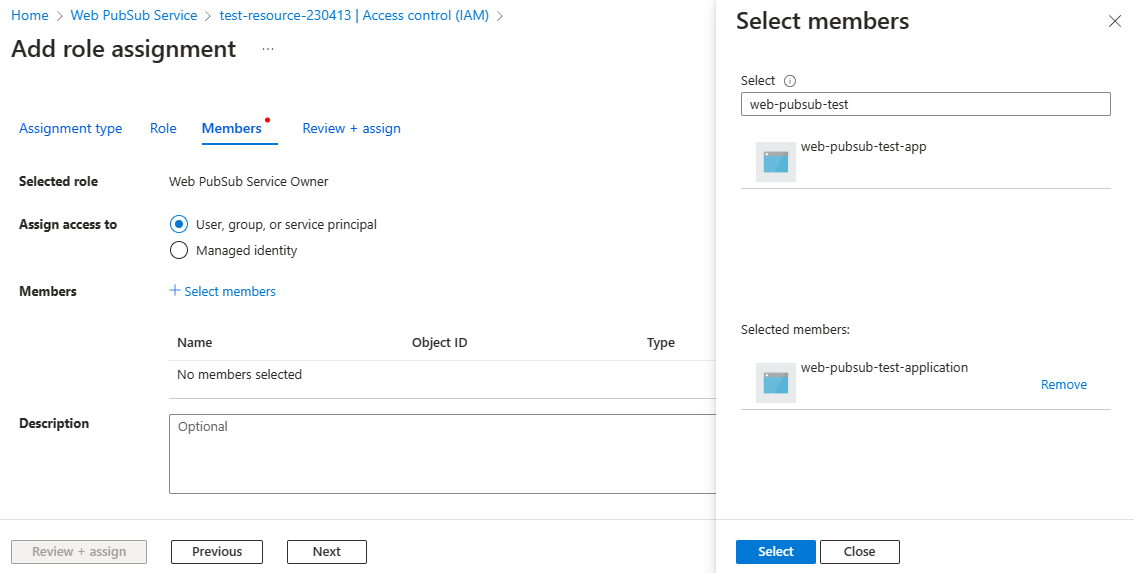

[メンバー] タブを選択します。[アクセス権の割り当て先] で、[ユーザー、グループ、またはサービス プリンシパル] を選択します。

[メンバーの選択] を選択します。

ロールを割り当てるアプリケーションを探して選択します。

[選択] を選択して、選択内容を確認します。

[次へ] を選択します。

[レビューと割り当て] を選択して、変更内容を確認します。

重要

Azure ロールの割り当ての反映には最大で 30 分かかる可能性があります。

Azure ロールの割り当てを割り当てて管理する方法の詳細については、次の記事を参照してください。

- Azure portal を使用して Azure ロールを割り当てる

- REST API を使用して Azure ロールを割り当てる

- Azure PowerShell を使用して Azure ロールを割り当てる

- Azure CLI を使用して Azure ロールを割り当てる

- Azure Resource Manager テンプレートを使用して Azure ロールを割り当てる

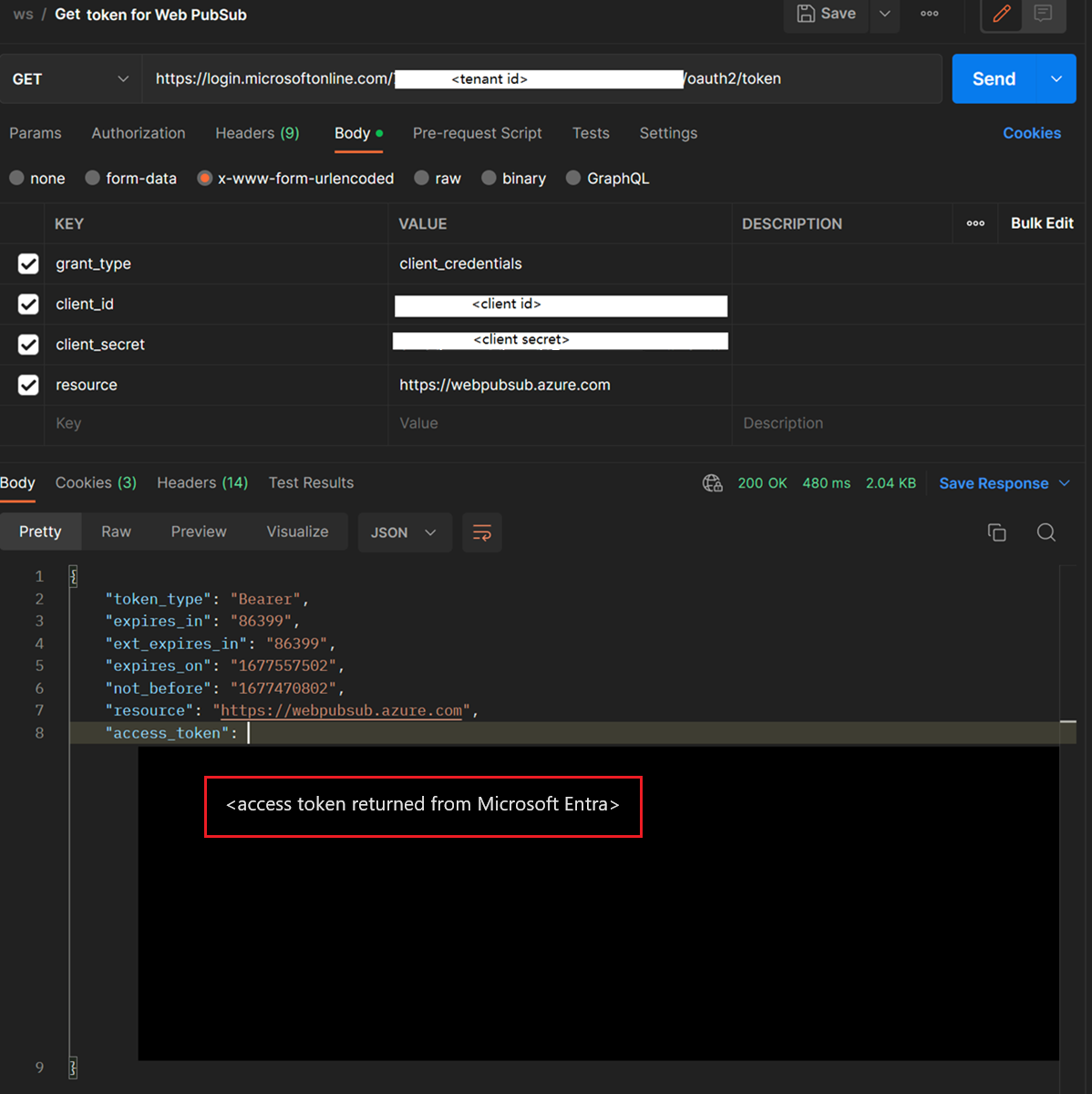

Postman を使用して Microsoft Entra トークンを取得する

Postman を開きます。

[メソッド] で [GET] を選択します。

[URI] に「

https://login.microsoftonline.com/<TENANT ID>/oauth2/token」と入力します。<TENANT ID>を、作成したアプリケーションの [概要] ペインの [ディレクトリ (テナント) ID] の値に置き換えます。[ヘッダー] タブを選択し、次のキーと値を追加します。

- [キー] で、[Content-Type] を選択します。

- 値に

application/x-www-form-urlencodedと入力します。

![Postman を使用してトークンを取得するときの [基本] タブの情報を示すスクリーンショット。](media/howto-authorize-from-application/get-azure-ad-token-using-postman.png)

[Body] タブを選択します。

本文の種類 x-www-form-urlencoded を選択します。

[キー] で、次のキーと値を追加します。

- [grant_type] を選択し、[client_credentials] 値を選択します。

- [client_id] を選択し、作成したアプリケーションの [概要] ペインから [アプリケーション (クライアント) ID] の値を貼り付けます。

- [client_secret] を選択し、保存したクライアント シークレットの値を貼り付けます。

- [resource] を選択し、値に

https://webpubsub.azure.comを入力します。

![Postman を使用してトークンを取得するときの [本文] タブのパラメーターを示すスクリーンショット。](media/howto-authorize-from-application/get-azure-ad-token-using-postman-body.png)

OAuth2/v2.0/token エンドポイントの場合は、

resourceの値でなく、scopeの値を渡します。client_id: *your client ID* client_secret: *your client secret* grant_type: client_credentials scope: https://webpubsub.azure.com/.default[送信] を選択して、トークンの取得要求を送信します。

access_tokenの値はアクセス トークンです。

Microsoft Entra 認可を使用するコード サンプル

公式にサポートされている 4 つのプログラミング言語で Microsoft Entra 認可を使用するサンプルを利用してください。