ネットワーク暗号化の要件を定義する

このセクションでは、オンプレミスと Azure の間、および Azure リージョン間で、ネットワーク暗号化を実現するための主な推奨事項について説明します。

設計上の考慮事項

コストと使用可能な帯域幅は、エンドポイント間の暗号化トンネルの長さに反比例します。

Azure Virtual Network 暗号化を使用すると、Azure の既存の転送中暗号化機能が強化され、仮想マシン (VM) と仮想マシン スケール セットの間のトラフィックについて暗号化と復号化をシームレスに行うことができます。

VPN を使用して Azure に接続する場合、インターネット上のトラフィックは IPsec トンネルによって暗号化されます。

プライベート ピアリングで Azure ExpressRoute を使用する場合、現時点ではトラフィックが暗号化されません。

サイト間で ExpressRoute プライベート ピアリング経由の VPN 接続を構成することができます。

Media Access Control Security (MACsec) 暗号化を ExpressRoute Direct に適用して、ネットワーク暗号化を実現できます。

Azure のトラフィックが (Microsoft または Microsoft の代理によって制御されていない物理的境界の外部で) データセンター間を移動する場合、基になるネットワーク ハードウェア上では MACsec データリンク層暗号化が使用されます。 これは、仮想ネットワーク ピアリング トラフィックに適用されます。

設計の推奨事項

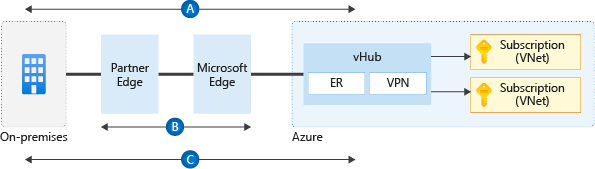

図 1: 暗号化のフロー。

VPN ゲートウェイを使用してオンプレミスから Azure への VPN 接続を確立すると、トラフィックは IPsec トンネルを通してプロトコル レベルで暗号化されます。 上の図では、フロー

Aでこの暗号化が示されています。同じ仮想ネットワーク内、またはピアリングされたリージョン/グローバル仮想ネットワーク間で VM 間トラフィックを暗号化する必要がある場合は、仮想ネットワーク暗号化を使用します。

ExpressRoute Direct を使用するときは、組織のルーターと MSEE の間でレイヤー 2 でトラフィックを暗号化するために、MACsec を構成します。 図では、フロー

Bでこの暗号化が示されています。MACsec がオプションではない (たとえば、ExpressRoute Direct を使用していない) Virtual WAN のシナリオでは、Virtual WAN VPN Gateway を使用して、ExpressRoute プライベート ピアリング経由で IPsec トンネルを確立します。 図では、フロー

Cでこの暗号化が示されています。Virtual WAN 以外のシナリオで、MACsec がオプションではない場合 (たとえば、ExpressRoute Direct を使用していない場合)、オプションは以下のものだけです。

- パートナーの NVA を使用して、ExpressRoute プライベート ピアリング経由で IPsec トンネルを確立します。

- Microsoft ピアリングを使用して ExpressRoute 経由で VPN トンネルを確立します。

- サイト間の ExpressRoute プライベート ピアリング経由の VPN 接続を構成する機能を評価します。

Azure のネイティブ ソリューション (図のフロー

BとCで示されているもの) で要件が満たされない場合は、Azure でパートナーの NVA を使用して、ExpressRoute プライベート ピアリング経由でトラフィックを暗号化します。