ランディング ゾーンのネットワーク セグメント化を計画する

このセクションでは、ネットワークのゼロ トラスト実装を促進するために、ランディング ゾーン内で高度にセキュリティ保護された内部ネットワーク セグメント化を提供する場合の、主な推奨事項について説明します。

設計上の考慮事項

ゼロ トラスト モデルでは、侵害された状態を想定して、制御されていないネットワークから発信された要求のように、各要求を検証します。

高度なゼロ トラスト ネットワークの実装では、完全に分散されたイングレスおよびエグレス クラウド マイクロ境界と、より深いマイクロ セグメント化が採用されています。

ネットワーク セキュリティ グループ (NSGs) では、Azure サービス タグを使用して、Azure PaaS (サービスとしてのプラットフォーム) ソリューションへの接続を容易にすることができます。

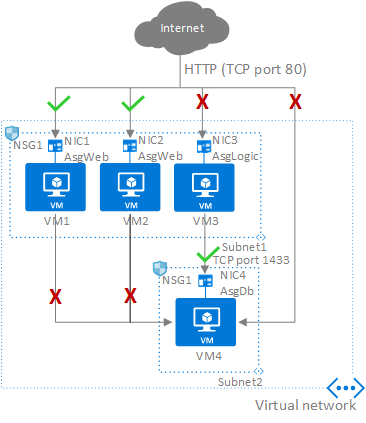

アプリケーション セキュリティ グループ (ASG) では、複数の仮想ネットワークにまたがって保護が拡大または提供されることはありません。

NSG がアタッチされたネットワーク ポイントを通過するトラフィックを検査するには、NSG フロー ログを使用します。

仮想ネットワーク フロー ログは、NSG フロー ログと同様の機能を提供しますが、より広範囲のユース ケースに対応します。 また、仮想ネットワーク レベルでログ記録を有効にできるため、トラフィック監視の範囲を簡略化できます。

設計の推奨事項

サブネットの作成をランディング ゾーンの所有者にデリゲートします。 これにより、サブネットをまたいでワークロードをセグメント化する方法を定義できます (1 つの大きなサブネット、多層アプリケーション、ネットワークに挿入されたアプリケーションなど)。 プラットフォーム チームは、Azure Policy を使用して、特定の規則 (インターネットからの受信 SSH または RDP を拒否する、ランディング ゾーンをまたぐトラフィックを許可またはブロックする、など) が設定された NSG を、拒否のみのポリシーを持つサブネットと常に関連付けることができます。

サブネット間のトラフィックおよびプラットフォームを横断する East/West トラフィック (ランディング ゾーン間のトラフィック) を保護するには、NSG を使用します。

アプリケーション チームは、サブネット レベルの NSG でアプリケーション セキュリティ グループを使用して、ランディング ゾーン内の多層 VM を保護する必要があります。

NSG とアプリケーション セキュリティ グループを使用して、ランディング ゾーン内のトラフィックをマイクロセグメント化し、中央の NVA を使用してトラフィック フローをフィルター処理しないようにします。

イングレス トラフィック フローとエグレス トラフィック フローに関する分析情報を取得するには、仮想ネットワーク フロー ログを有効にして、トラフィック分析を使用します。 サブスクリプション内のすべての重要な仮想ネットワークとサブネット (Windows Server Active Directory ドメイン コントローラーや重要なデータ ストアを含む仮想ネットワークとサブネットなど) でで、フロー ログを有効にします。 さらに、フロー ログを使用して、潜在的なセキュリティ インシデント、コンプライアンス、監視を検出して調査し、使用状況を最適化することもできます。

ランディング ゾーン間の接続を選択的に許可するには、NSG を使用します。

Virtual WAN トポロジでは、お客様の組織がランディング ゾーン間を流れるトラフィックに対するフィルター処理とログの機能を必要とする場合、Azure Firewall を介してランディング ゾーン間のトラフィックをルーティングします。

組織でオンプレミスへの強制トンネリング (既定のルートのアドバタイズ) を実装することにした場合は、BGP セッションがドロップした場合に VNet からインターネットに直接流れるエグレス トラフィックを拒否するために、次の送信 NSG ルールを組み込むことをお勧めします。

Note

ルールの優先順位は、既存の NSG ルール セットに基づいて調整する必要があります。

| Priority | 名前 | source | 宛先 | サービス | アクション | 注記 |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

通常の操作中にトラフィックを許可します。 強制トンネリングが有効になっている場合、BGP が ExpressRoute または VPN Gateway にアドバタイズしている限り、0.0.0.0/0 は VirtualNetwork タグの一部と見なされます。 |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

アドバタイズされたルートから 0.0.0.0/0 ルートが引き出された場合 (たとえば、障害や構成の誤りが原因で)、インターネットへの直接トラフィックを拒否します。 |

注意事項

仮想ネットワークに挿入できる Azure PaaS サービスには、強制トンネリングと互換性がない可能性があります。 サービスが正しく動作するには、コントロール プレーン操作で、特定のパブリック IP アドレスへの直接接続が必要な場合があります。 特定のサービス ドキュメントを確認してネットワーク要件について調べ、最終的には既定のルート伝達からサービス サブネットを除外することをお勧めします。 特定のサービス タグが使用可能な場合に、UDR のサービス タグを使用して、既定のルートをバイパスし、コントロール プレーン トラフィックのみをリダイレクトすることができます。