ランディング ゾーン サンドボックス環境

サンドボックスは、運用、開発、ユーザー受け入れテスト (UAT) 環境などの他の環境に影響を与えずにテストおよび実験できる分離された環境です。 制御された環境で Azure リソースを使用して概念実証 (POC) を実施します。 各サンドボックスには独自の Azure サブスクリプションがあり、Azure ポリシーによってサブスクリプションが制御されます。 ポリシーはサンドボックス管理グループ レベルで適用され、管理グループは、その上の階層からポリシーを継承します。 目的に応じて、個人またはチームがサンドボックスを使用できます。

ヒント

既定の Azure ランディング ゾーン ポリシーの割り当ての詳細については、「Azure ランディング ゾーンのリファレンス実装に含まれるポリシー」を参照してください。

サンドボックス環境は、Azure の実践的な学習に最適な場所です。 一般的なユース ケースは次のとおりです。

- 開発者は、アプリケーションの設計パターンをすばやくテストするために、制御された Azure 環境を必要としています。

- クラウド アーキテクトは、Azure サービスまたはリソースを組織に対して正式に承認する前に、それらを評価したり、POC を実行したりするためのサンドボックス環境を必要としています。

- クラウド エンジニアは、Azure リソースで設定が変更されたときにどうなるかをより理解するために、サンドボックス環境を必要としています。

- プラットフォーム エンジニアは、新しい Azure ポリシーを構築してテストし、カナリア ガイダンスに従ってその動作を確認したいと考えています。

- 開発者は、アプリケーションの作成時に Azure のサービスまたはリソースを試したいと考えています。

サンドボックス アーキテクチャ

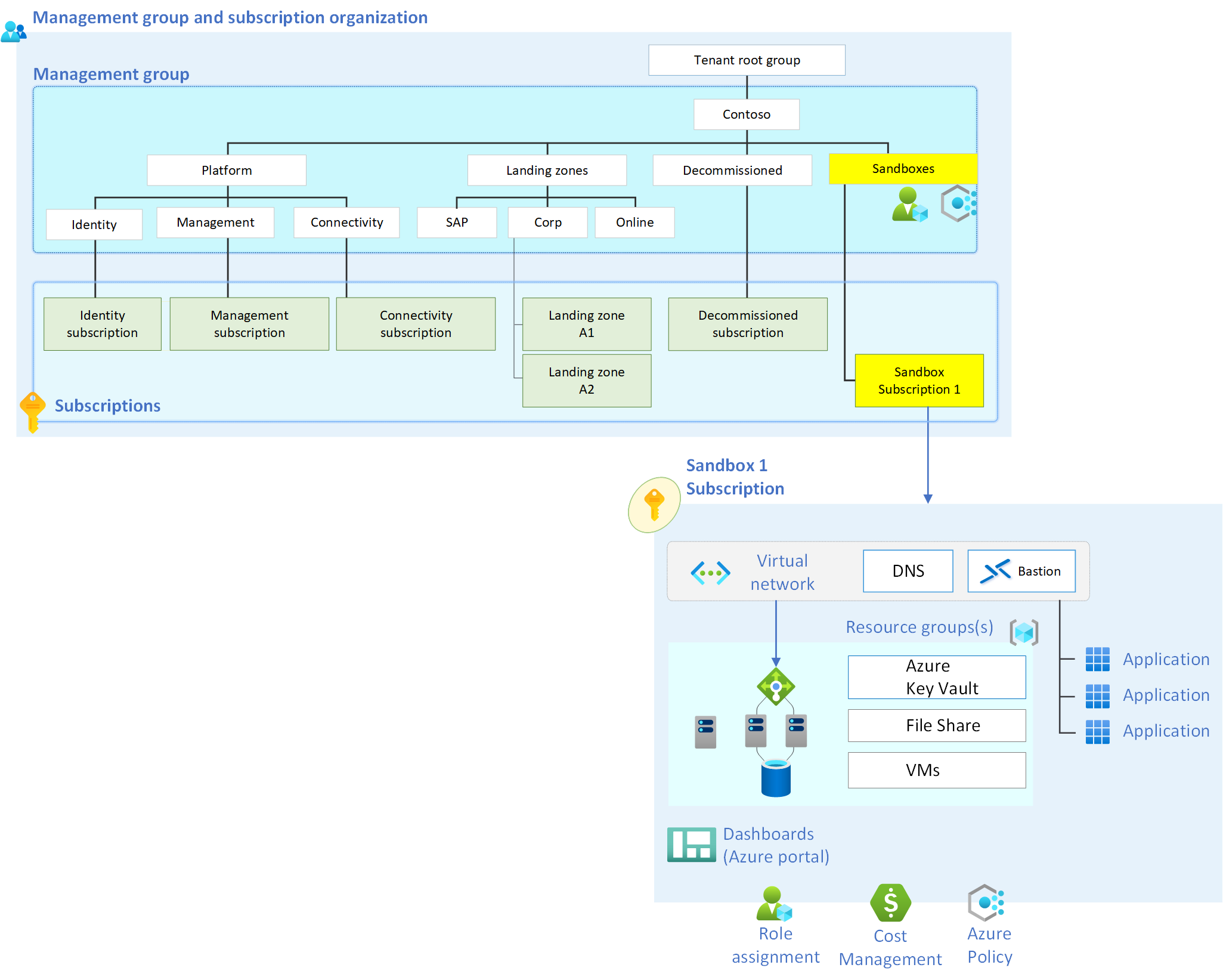

次の図は、管理グループとサブスクリプションのレイアウトを示しています。

サンドボックス管理グループにサンドボックス サブスクリプションを配置します。 管理グループとサブスクリプションの編成の詳細については、「ランディング ゾーンの設計領域と概念アーキテクチャ」を参照してください。 サンドボックス用に作成された Azure ポリシーは、サンドボックスの管理グループ レベルに配置されます。 そうすると、サンドボックス環境は上にある管理グループ階層から Azure ポリシーを継承します。

サンドボックス サブスクリプションは、各プログラムまたはプロジェクトのコストを管理するのに役立ちます。 コストを簡単に追跡することができ、予算が減ったり、サンドボックスの有効期限が切れたりした場合はサンドボックスを取り消すことができます。

ネットワーク

ご自分のニーズに合ったサンドボックス サブスクリプション ネットワークを作成します。 サンドボックスを分離したままにするには、サンドボックス サブスクリプション内に作成したネットワークが、サンドボックスの外部の他のネットワークとピアリングされていないようにします。 サブスクリプション間の仮想ネットワーク ピアリングの拒否ポリシーを使用して、各サンドボックスが独自の分離環境であることを確認できます。

ExpressRoute ゲートウェイ、VPN ゲートウェイ、Virtual WAN ハブの作成を拒否するには、ExpressRoute/VPN/Virtual WAN 作成の拒否ポリシーを使用します。 これらのリソースを拒否すると、サンドボックス サブスクリプション ネットワークが分離されたままになります。

監査ログ

セキュリティのためには、サンドボックス環境の監査ログを有効にすることが重要です。 すべてのサンドボックス サブスクリプションに対して、少なくとも管理ログとセキュリティ ログのカテゴリ (監査) を含む診断設定を有効にします。 監査ログは、Azure ランディング ゾーンの既定の Log Analytics ワークスペースなどの中央の宛先に保存して、簡単に確認できるようにします。 または、Microsoft Sentinel などのセキュリティ情報イベント管理 (SIEM) プラットフォームと統合することもできます。 詳細については、「インベントリと可視性に関する推奨事項」を参照してください。

エンタープライズ規模のランディング ゾーン参照実装に含まれる Azure ポリシーには、すべてのサブスクリプションの監査ログを有効にする Azure ポリシー定義 ("指定された Log Analytics ワークスペースにストリーミングするように Azure アクティビティ ログを構成する") があります。 サンドボックス管理グループは、サンドボックス サブスクリプション診断ログを有効にするために、このポリシーを継承する必要があります。

サンドボックスのアクセス権

サンドボックス ユーザーは、サンドボックス サブスクリプションへの所有者アクセス権を持っています。 サンドボックスが取り消されると、すべてのサンドボックス ユーザーの所有者ロールベースのアクセス制御 (RBAC) は削除されます。

その他の注意事項

信頼性が高く効率的なサンドボックス環境のパフォーマンスを確保するには、次の要因を考慮してください。

サンドボックスの有効期限

必要に応じて、サンドボックスをキャンセルまたは削除できます。 コストを節約し、セキュリティが確実に維持されるように、サンドボックスを削除するための戦略を計画します。 コストとサンドボックスの有効期限を考慮して、サンドボックスを削除するタイミングを決定します。 サンドボックスの有効期限が切れたら、使用停止管理グループに移動します。

コスト

クラウドベースのサンドボックス環境の主な懸念事項は、コストの追跡です。 追跡を容易にするために、Microsoft Cost Management で予算を作成できます。 予算機能により、実際の支出または予測支出が設定したしきい値を超えたときにアラートが送信されます。

サンドボックスのデプロイ時に、Microsoft Cost Management 予算を作成してサブスクリプションに割り当てることができます。 予算機能により、支出のしきい値が指定した割合を超えたときにサンドボックス ユーザーにアラートが表示されます。 たとえば、100% の支出のしきい値を予算が超えたときのアラートを設定できます。 その場合、サブスクリプションを取り消しまたは削除することができます。 アラートだけでは、単なる警告メカニズムです。

すべてのサンドボックスに予算を割り当てることができます。 サンドボックス管理グループ レベルで Deploy-Budget Azure ポリシーを使用して、既定の予算を適用します。 既定の予算を、サンドボックスに対して組織が承認する最大コストに設定します。 既定の予算では、具体的な予算が割り当てられていないサンドボックスに対してコストのアラートが送信されます。

有効期限

ほとんどの組織は、一定期間後にサンドボックスを期限切れにして、削除したいと考えています。 サンドボックスを期限切れにすると、コスト管理とセキュリティ上の利点が提供されます。 サンドボックス環境は、テストと学習の目的で作成されます。 サンドボックス ユーザーがテストを実行するか、意図した知識を得た後は、不要になったサンドボックスを期限切れにできます。 各サンドボックスに有効期限を指定します。 その日付に達したら、サンドボックス サブスクリプションを取り消しまたは削除します。

サンドボックスを作成するときに、有効期限が設定された Azure タグをサブスクリプションに配置できます。 自動化を使用して、サブスクリプションが有効期限に達したときに取り消しまたは削除するようにします。

Azure リソースを制限する

サンドボックス ユーザーに最も堅牢な学習環境を提供するには、すべての Azure サービスをサンドボックス環境で使用できるようにします。 無制限のサンドボックスは理想的ですが、一部の組織には、サンドボックスにデプロイされる Azure サービスを制限するための要件があります。 Azure Policy を使用してこれらの制限を制御します。 Azure サービス ブロックリスト ポリシーを使用して、特定の Azure サービスのデプロイを拒否します。

情報の保護

ほとんどの組織は、機密データをサンドボックス環境から保護することが重要であることに同意します。 情報保護のために最も重要なのは、ユーザー教育です。 ユーザーをサンドボックスに割り当てる前に、サンドボックスに機密データを追加しないことを明確に示す免責事項と情報を提供します。

Microsoft Purview を使用すると、サンドボックス環境の情報保護が提供されます。 組織によって機密としてラベル付けされたデータをユーザーがサンドボックス環境に追加した場合、Purview によりアラートを送信できます。