Azure VMware Solution のアーキテクチャの例

Azure VMware Solution ランディング ゾーンを確立するには、まずネットワーク機能を設計して実装する必要があります。 Azure のネットワーク製品とサービスは、さまざまなネットワーク シナリオをサポートしています。 適切なアーキテクチャを選択し、組織のワークロード、ガバナンス、要件を評価することによって、ニーズに合わせてサービスを構築するための計画を立てます。

Azure VMware Solution のデプロイを決定する前に、次の考慮事項と主要な要件を確認してください。

- Azure VMware Solution アプリケーションへの HTTP/S または HTTP/S 以外のインターネット イングレス要件

- インターネット エグレス パスに関する考慮事項

- 移行のための L2 拡張機能

- 現在のアーキテクチャでの NVA の使用

- 標準ハブ仮想ネットワークまたは Virtual WAN ハブへの Azure VMware Solution の接続

- オンプレミスのデータセンターから Azure VMware Solution のプライベート ExpressRoute 接続 と ExpressRoute Global Reach を有効にする必要があるかどうか

- 次に対するトラフィック検査の要件:

- Azure VMware Solution アプリケーションへのインターネット イングレス

- インターネットへの Azure VMware Solution エグレス アクセス

- オンプレミスのデータセンターへの Azure VMware Solution アクセス

- Azure Virtual Network への Azure VMware Solution アクセス

- Azure VMware Solution プライベート クラウド内のトラフィック

次の表では、Azure VMware Solution のトラフィック検査要件を使用して、最も一般的なネットワーク シナリオに関する推奨事項と考慮事項を示します。

| シナリオ | トラフィック検査の要件 | 推奨されるソリューション設計 | 考慮事項 |

|---|---|---|---|

| 1 | - インターネット イングレス - インターネット エグレス |

既定のゲートウェイの伝達で Virtual WAN で保護されたハブを使用します。 HTTP/S トラフィックの場合は、Azure Application Gateway を使用します。 HTTP/S 以外のトラフィックの場合は、Azure Firewall を使用します。 セキュリティで保護された Virtual WAN ハブをデプロイし、Azure VMware Solution でパブリック IP を有効にします。 |

このソリューションは、オンプレミスのフィルター処理では機能しません。 Global Reach は Virtual WAN ハブをバイパスします。 |

| 2 | - インターネット イングレス - インターネット エグレス - オンプレミスのデータセンターへ - Azure Virtual Network へ |

Azure Route Server を使用して、ハブ仮想ネットワークでサードパーティのファイアウォール NVA ソリューションを使用します。 Global Reach を無効にします。 HTTP/S トラフィックの場合は、Azure Application Gateway を使用します。 HTTP/S 以外のトラフィックの場合は、Azure でサードパーティのファイアウォール NVA を使用します。 |

既存の NVA を使用し、ハブ仮想ネットワーク内のすべてのトラフィック検査を一元化する場合は、このオプションを選択します。 |

| 3 | - インターネット イングレス - インターネット エグレス - オンプレミスのデータセンターへ - Azure Virtual Network へ Azure VMware Solution 内 |

Azure VMware Solution で NSX-T Data Center またはサード パーティ製の NVA ファイアウォールを使用します。 HTTP には Application Gateway を使用し、HTTP 以外のトラフィックには Azure Firewall を使用します。 セキュリティで保護された Virtual WAN ハブをデプロイし、Azure VMware Solution でパブリック IP を有効にします。 |

- 2 つ以上の Azure VMware Solution プライベート クラウドからのトラフィックを検査する必要がある場合にこのオプションを使用します。 このオプションを使用すると、NSX-T ネイティブ機能を使用できます。 このオプションは、L1 と L0 の間の Azure VMware Solution で実行されている NVA と組み合わせることもできます。 |

| 4 | - インターネット イングレス - インターネットエグレス - オンプレミスのデータセンターへ - Azure Virtual Network へ |

Azure Route Server を使用して、ハブ仮想ネットワークでサードパーティのファイアウォール ソリューションを使用します。 HTTP および HTTPS トラフィックの場合 は、Azure Application Gateway を使用します。 HTTP/HTTPS 以外のトラフィックの場合は、Azure でサードパーティのファイアウォール NVA を使用します。 オンプレミスのサードパーティ製ファイアウォール NVA を使用します。 Azure Route Server を使用して、ハブ仮想ネットワークでサードパーティのファイアウォール ソリューションをデプロイします。 |

Azure ハブ仮想ネットワーク内の NVA から Azure VMware Solution に 0.0.0.0/0 ルートをアドバタイズするには、このオプションを選択します。 |

ネットワーク シナリオに関する重要なポイント:

- すべてのシナリオには、Application Gateway と Azure Firewall を使用した類似したイングレスパターンがあります。

- Azure VMware Solution では、L4-L7 ロード バランサー NVA を使用できます。

- これらのシナリオのいずれでも、NSX-T Data Center ファイアウォールを使用できます。

次のセクションでは、Azure VMware Solution のプライベート クラウドに対するアーキテクチャのパターンの概要を説明します。 このリストは全てを網羅しているわけではありません。 詳細については、「Azure VMware Solution におけるネットワークと相互接続性の概念」を参照してください。

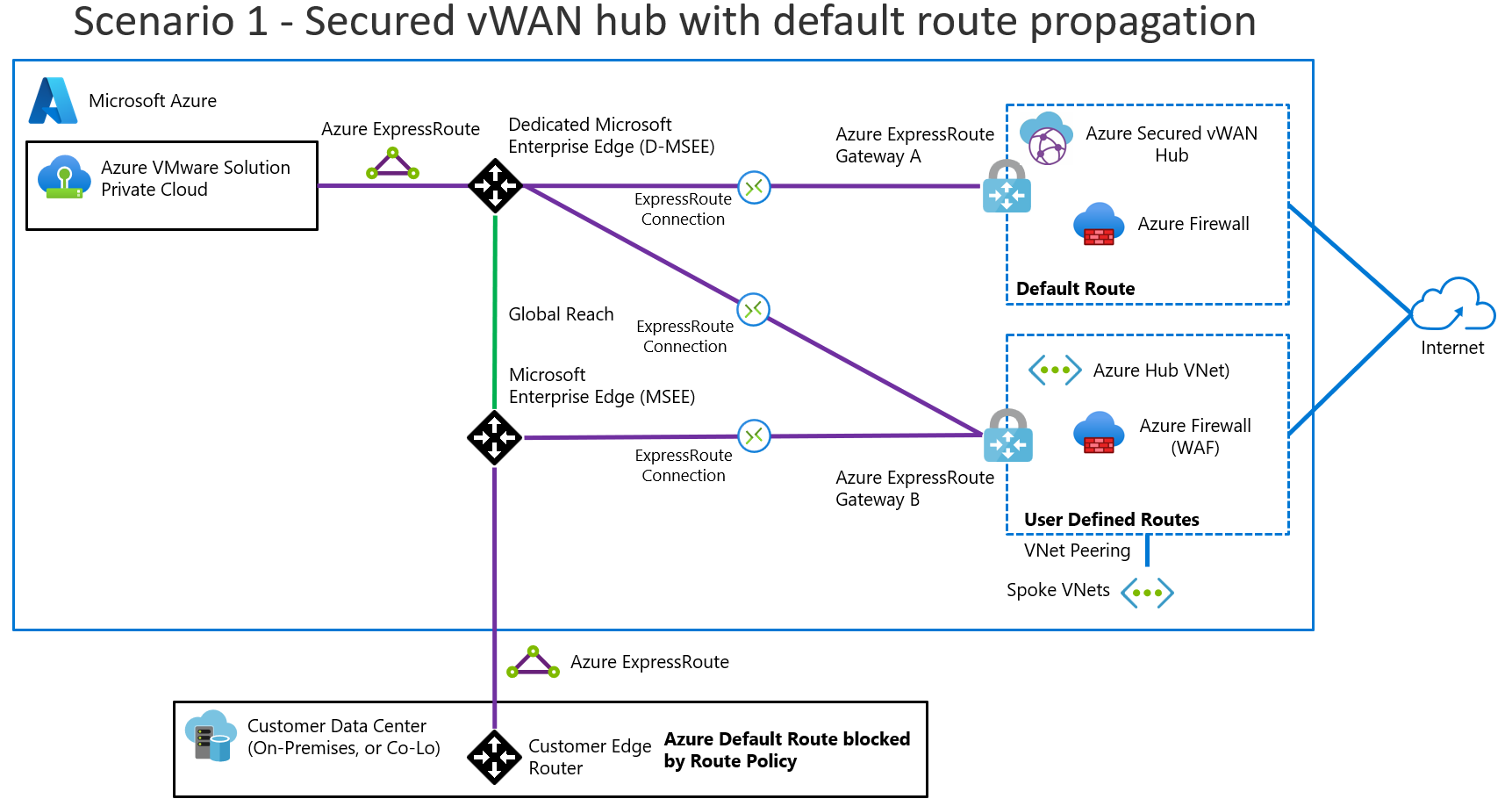

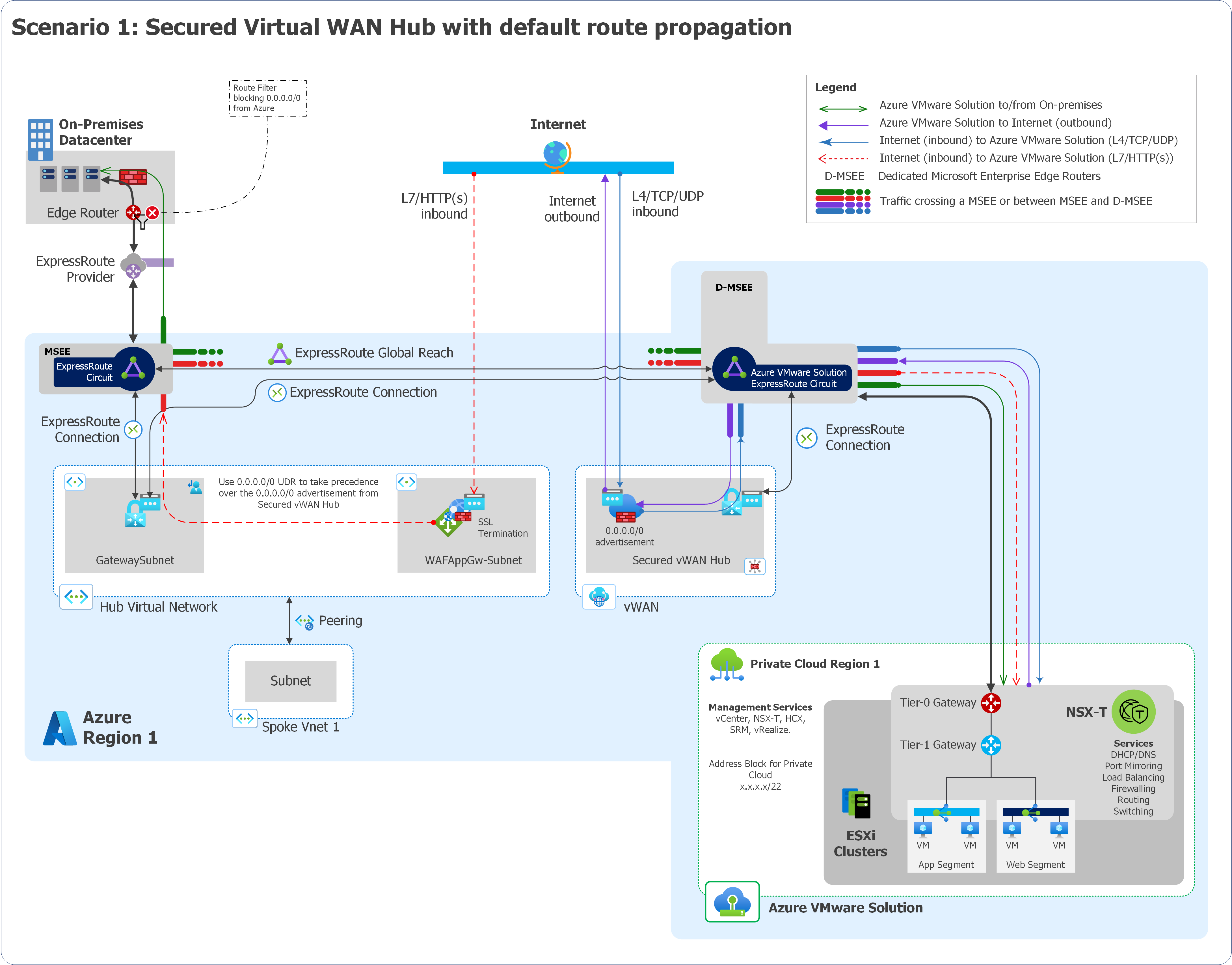

既定のルート伝達を備えたセキュリティで保護された Virtual WAN ハブ

このシナリオには、次の顧客プロファイル、アーキテクチャ コンポーネント、および考慮事項が含まれます。

顧客プロファイル

このシナリオは、次の場合に最適です。

- Azure VMware Solution と Azure Virtual Network の間のトラフィック検査が必要ない。

- Azure VMware Solution とオンプレミスのデータセンターの間のトラフィック検査が必要ない。

- Azure VMware Solution ワークロードとインターネット間のトラフィック検査が必要。

このシナリオでは、Azure VMware Solution をサービスとしてのプラットフォーム (PaaS) オファリングのように使用します。 このシナリオでは、パブリック IP アドレスを所有しません。 必要に応じて、公開されている L4 および L7 の受信サービスを追加します。 オンプレミスのデータセンターと Azure の間に ExpressRoute 接続がある場合とない場合があります。

概要

次の図は、シナリオの概要を示しています。

アーキテクチャ コンポーネント

このシナリオは、次で実装できます。

- ファイアウォール用のセキュリティで保護された Virtual WAN ハブでの Azure Firewall

- L7 負荷分散のための Application Gateway

- ネットワーク イングレス トラフィックを変換およびフィルター処理するための Azure Firewall を使用した L4 宛先ネットワーク アドレス変換 (DNAT)

- Virtual WAN ハブの Azure Firewall 経由の送信インターネット

- オンプレミスのデータセンターと Azure VMware Solution 間の接続のための ExR、VPN、または SD-WAN

考慮事項

既存の環境と競合するため、Azure VMware Solution から既定のルート 0.0.0.0/0 のアドバタイズメントを受信しない場合は、追加の作業を行う必要があります。

セキュリティで保護された Virtual WAN ハブ内の Azure Firewall により、0.0.0.0/0 ルートが Azure VMware Solution にアドバタイズされます。 このルートは、Global Reach を通じてオンプレミスでもアドバタイズされます。 0.0.0.0/0 のルート学習を防ぐために、オンプレミスのルート フィルターを実装します。 SD-WAN または VPN を使用して、この問題を回避します。

現在、直接ではなく ExpressRoute ゲートウェイ経由で仮想ネットワークベースのハブアンドスポーク トポロジに接続している場合、Virtual WAN ハブからの既定の 0.0.0.0/0 ルートがそのゲートウェイに伝達され、仮想ネットワークに組み込まれているインターネット システム ルートよりも優先されます。 この問題を回避するには、仮想ネットワークに 0.0.0.0/0 ユーザー定義ルートを実装して、学習した既定のルートをオーバーライドします。

0.0.0.0/0 のアドバタイズメントを必要としないセキュリティで保護された Virtual WAN ハブへの確立された VPN、ExpressRoute、または仮想ネットワーク接続は、アドバタイズメントを受信します。 これを防ぐには、次のいずれかを実行します。

- オンプレミスのエッジ デバイスを使用して、

0.0.0.0/0ルートを除外します。 - 特定の接続で

0.0.0.0/0の伝達を無効にします。- ExpressRoute、VPN、または仮想ネットワークを切断します。

0.0.0.0/0の伝達を有効にします。- これらの特定の接続で

0.0.0.0/0の伝達を無効にします。 - これらの接続を再接続します。

Application Gateway は、ハブに接続されたスポーク仮想ネットワークまたはハブ仮想ネットワークでホストできます。

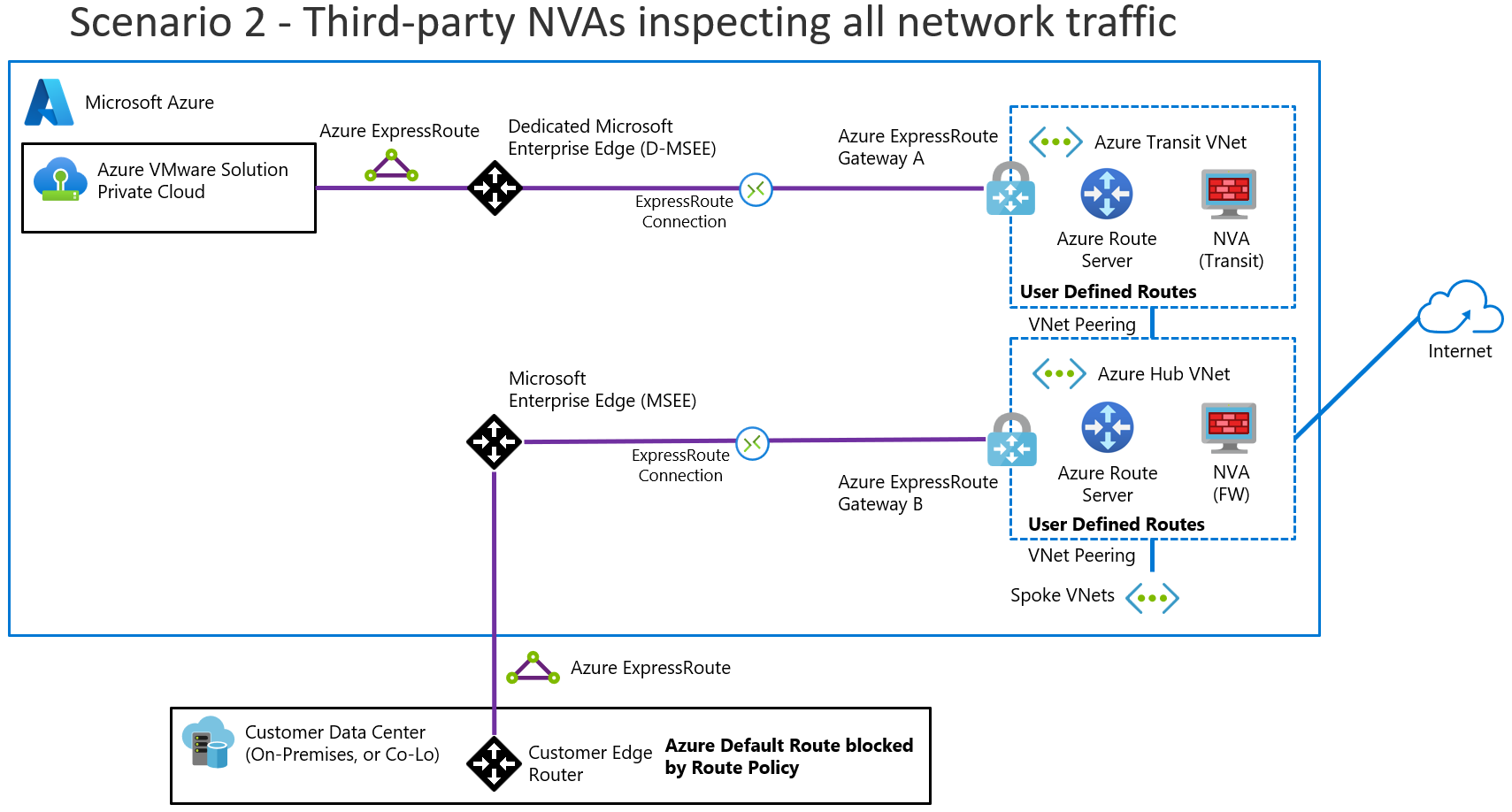

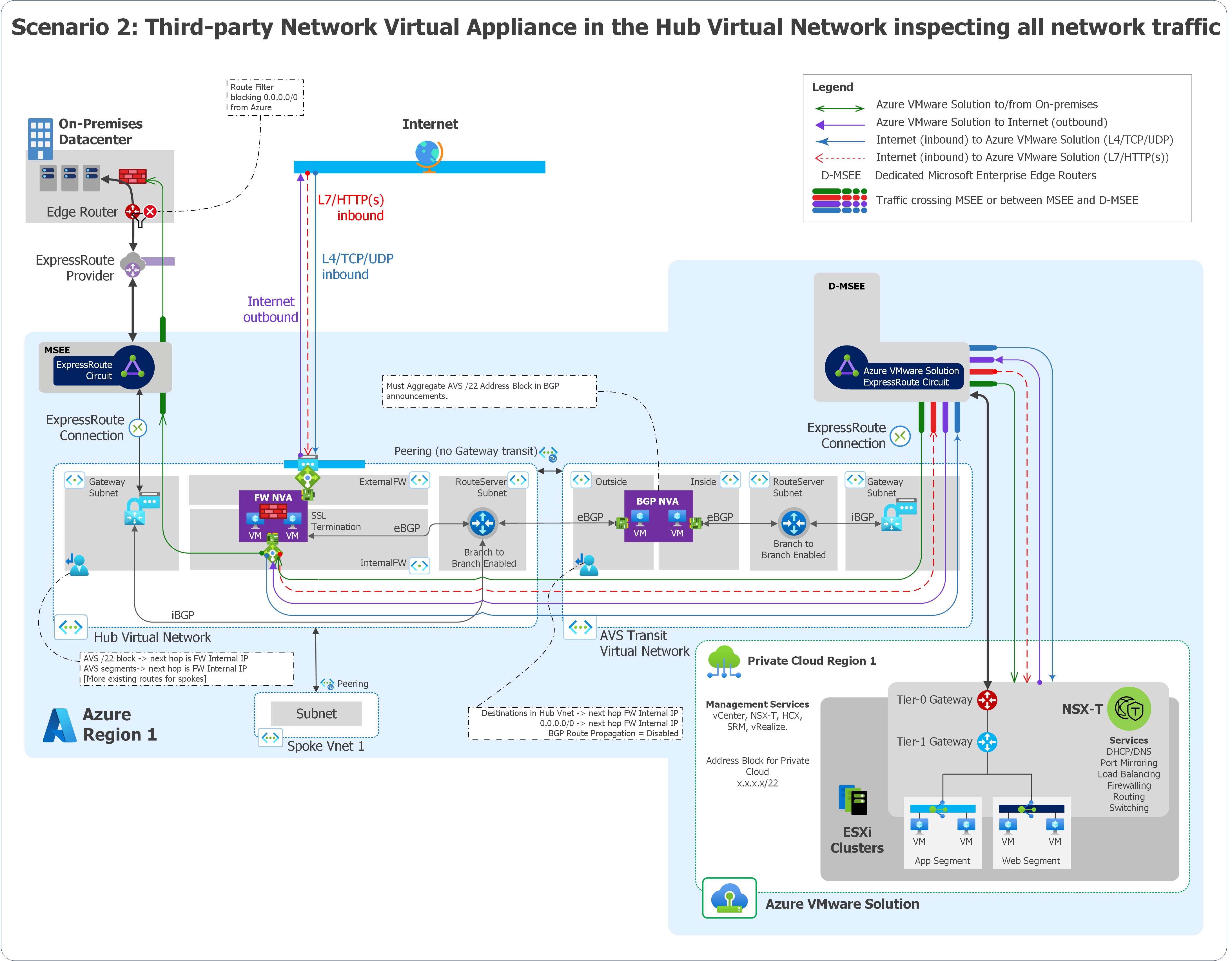

すべてのネットワーク トラフィックを検査するための Azure Virtual Network 内のネットワーク仮想アプライアンス

このシナリオには、次の顧客プロファイル、アーキテクチャ コンポーネント、および考慮事項が含まれます。

顧客プロファイル

このシナリオは、次の場合に最適です。

- ハブ仮想ネットワークでサードパーティのファイアウォール NVA を使用してすべてのトラフィックを検査する必要があり、地政学的またはその他の理由で Global Reach を使用することはできません。

- オンプレミスのデータセンターと Azure VMware Solution の間にいます。

- Azure Virtual Network と Azure VMware Solution の間にいます。

- Azure VMware Solution からのインターネットイングレスが必要です。

- Azure VMware Solution へのインターネットエグレスが必要です。

- Azure VMware Solution のプライベート クラウド外のファイアウォールをきめ細かく制御する必要があります。

- 受信サービスには複数のパブリック IP アドレスが必要であり、Azure では定義済みの IP アドレスのブロックが必要です。 このシナリオでは、パブリック IP アドレスを所有しません。

このシナリオでは、オンプレミスのデータセンターと Azure の間に ExpressRoute 接続があることを前提としています。

概要

次の図は、シナリオの概要を示しています。

アーキテクチャ コンポーネント

このシナリオは、次で実装できます。

- トラフィック検査やその他のネットワーク機能のために仮想ネットワークでホストされているサードパーティのファイアウォール NVA。

- Azure VMware Solution、オンプレミスのデータセンター、仮想ネットワーク間でトラフィックをルーティングする Azure Route Server。

- L7 HTTP/S 負荷分散を提供する Application Gateway。

このシナリオでは、ExpressRoute Global Reach を無効にする必要があります。 サードパーティの NVA は、Azure VMware Solution に送信インターネットを提供する役割を担います。

考慮事項

- このシナリオでは ExpressRoute Global Reach を構成しないでください。これにより、Azure VMware Solution トラフィックは、ハブ仮想ネットワークをスキップして、Microsoft Enterprise Edge (MSEE) ExpressRoute ルーター間を直接フローできます。

- Azure Route Server は、ハブ VNet にデプロイし、トランジット VNet 内の NVA と BGP ピアリングする必要があります。 ブランチ間接続を許可するように Azure Route Server を構成します。

- カスタム ルート テーブルとユーザー定義ルートは、Azure VMware Solution との間のトラフィックをサードパーティのファイアウォール NVA のロード バランサーにルーティングするために使用されます。 すべての HA モード (アクティブ/アクティブおよびアクティブ/スタンバイ) がサポートされ、ルーティング対称性が保証されます。

- NVA の高可用性が必要な場合は、NVA ベンダーのドキュメントを参照し、高可用性 NVA をデプロイしてください。

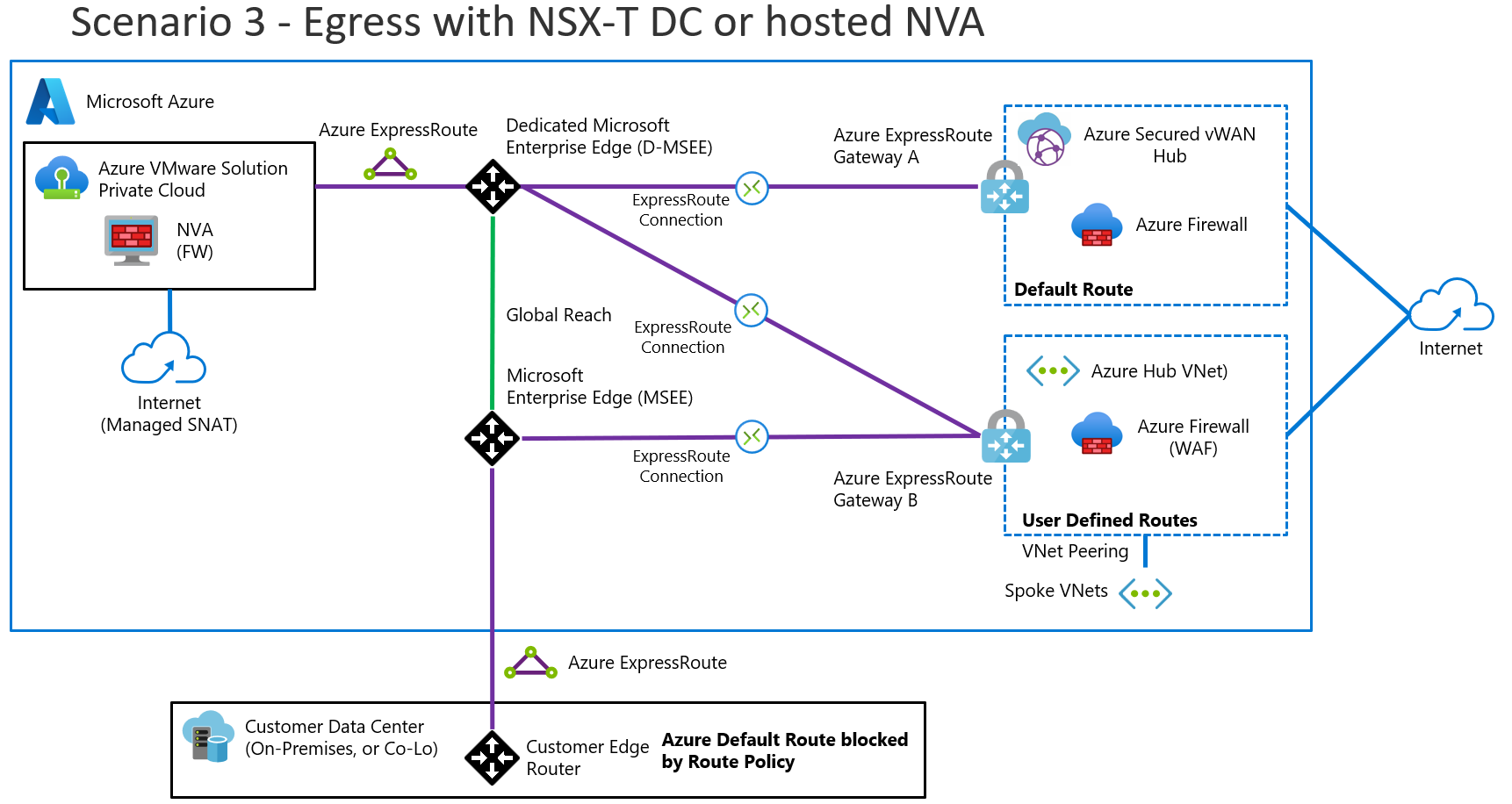

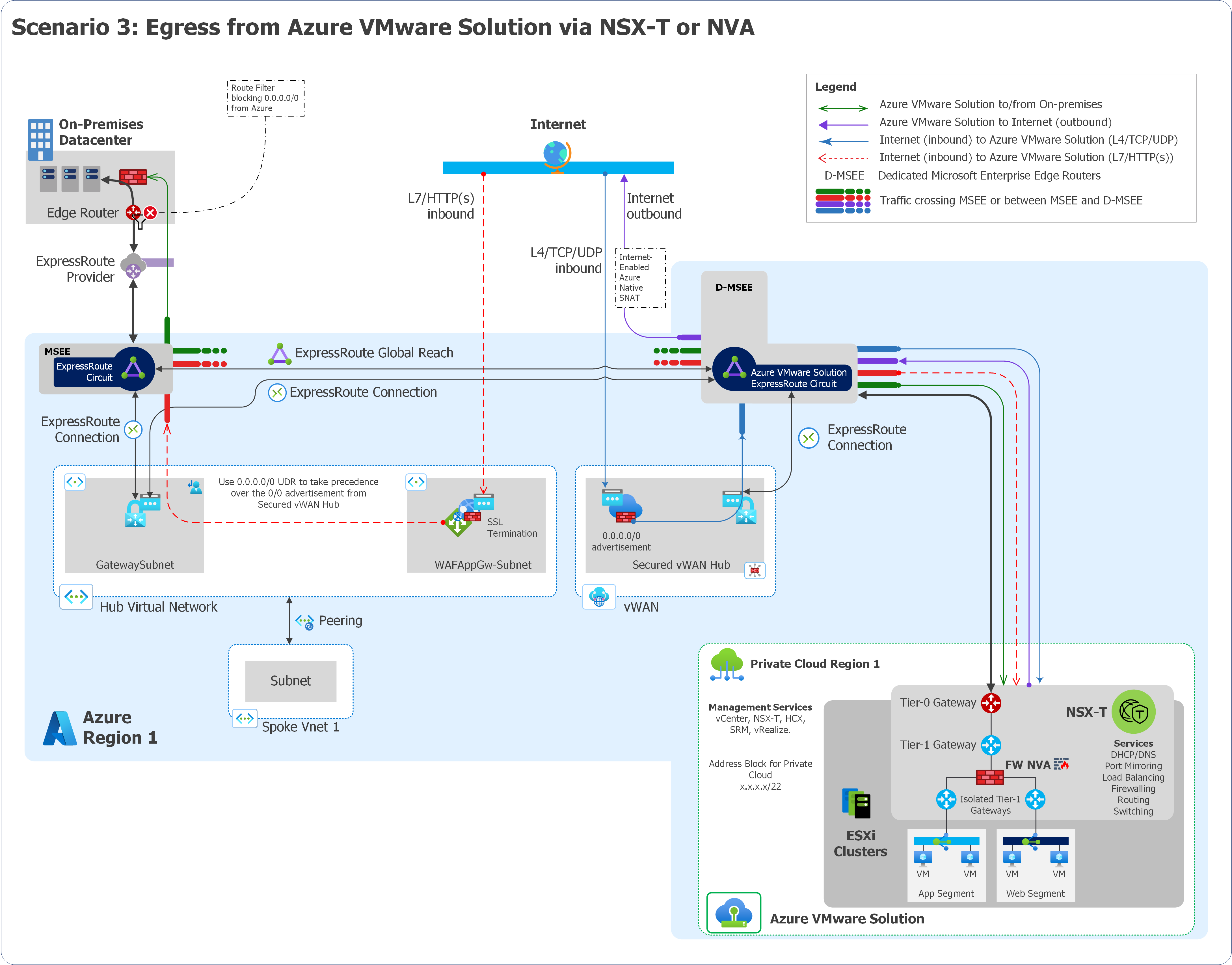

NSX-T または NVA を使用する場合と使用しない場合の Azure VMware Solution からのエグレス

このシナリオには、次の顧客プロファイル、アーキテクチャ コンポーネント、および考慮事項が含まれます。

顧客プロファイル

このシナリオは、次の場合に最適です。

- ネイティブ NSX-T Data Center プラットフォームを使用する必要があるため、Azure VMware Solution には PaaS デプロイが必要です。

- トラフィック検査のために、Azure VMware Solution 内にライセンス持ち込み (BYOL) NVA が必要です。

- オンプレミスのデータセンターと Azure の間に ExpressRoute 接続がある場合とない場合があります。

- 受信 HTTP/S または L4 サービスが必要です。

Azure VMware Solution から Azure Virtual Network へ、Azure VMware Solution からインターネットへ、Azure VMware Solution からオンプレミス データセンターへのすべてのトラフィックは、NSX-T Data Center Tier-0/Tier-1 ゲートウェイまたは NVA を経由して送信されます。

概要

次の図は、シナリオの概要を示しています。

アーキテクチャ コンポーネント

このシナリオは、次で実装できます。

- NSX 分散ファイアウォール (DFW)、または Azure VMware Solution の tier-1 の背後にある NVA。

- L7 負荷分散を提供する Application Gateway。

- Azure Firewall を使用した L4 DNAT。

- Azure VMware Solution からのインターネット ブレークアウト。

考慮事項

Azure portal でインターネット アクセスを有効にします。 この設計では、送信 IP アドレスは変更される可能性があり、決定論的ではありません。 パブリック IP アドレスは NVA の外部に存在します。 Azure VMware Solution の NVA には引き続きプライベート IP アドレスがあり、送信パブリック IP アドレスは決定されません。

NVA は BYOL です。 ライセンスを取得し、NVA の高可用性を実装する責任は、お客様にあります。

NVA の配置オプション、および VM 上の最大 8 個の仮想ネットワーク インターフェイス カード (NIC) の VMware の制限については、VMware のドキュメントを参照してください。 詳細については、「Firewall integration in Azure VMware Solution」 (Azure VMware Solution でのファイアウォールの統合) を参照してください。

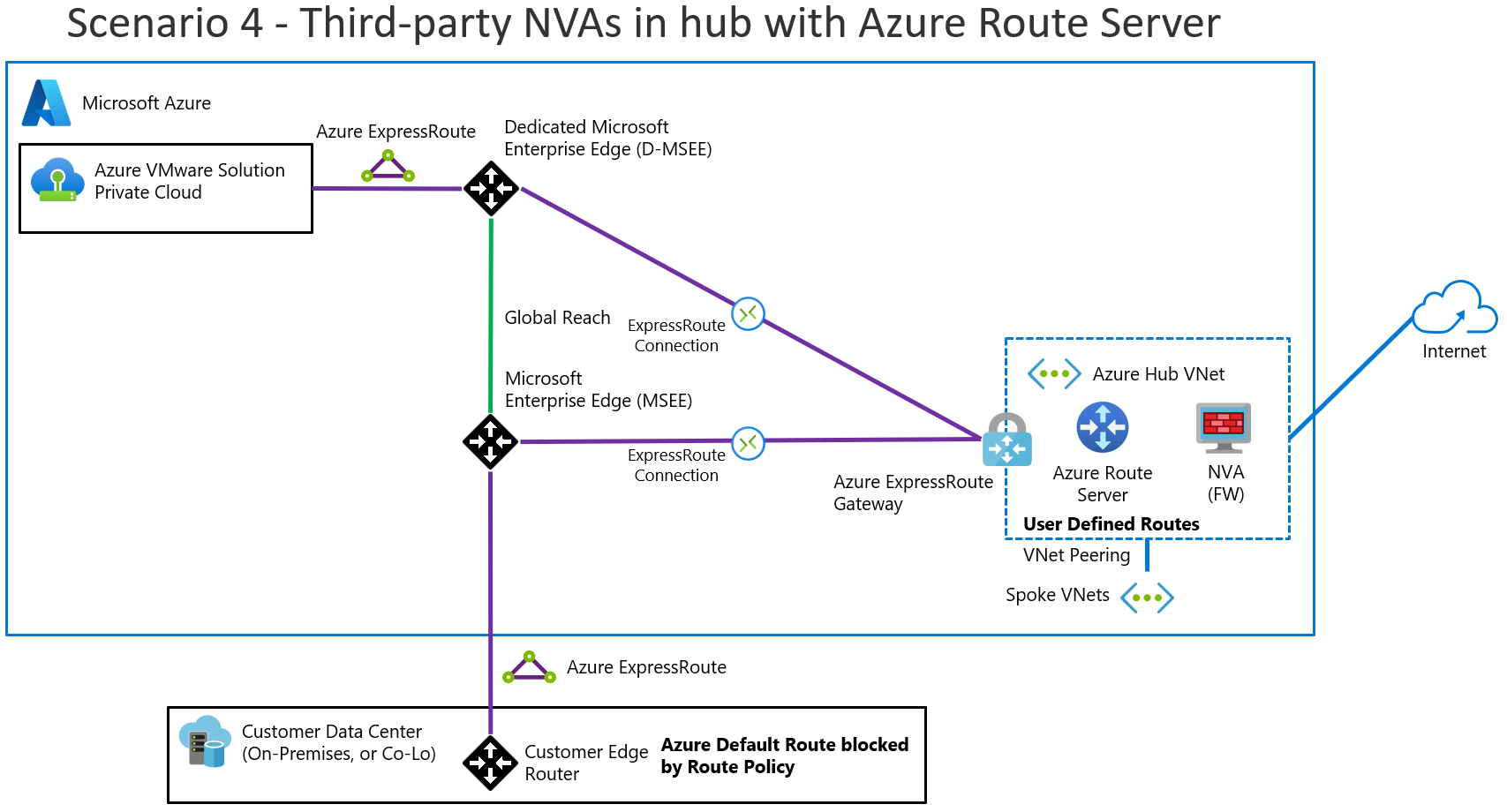

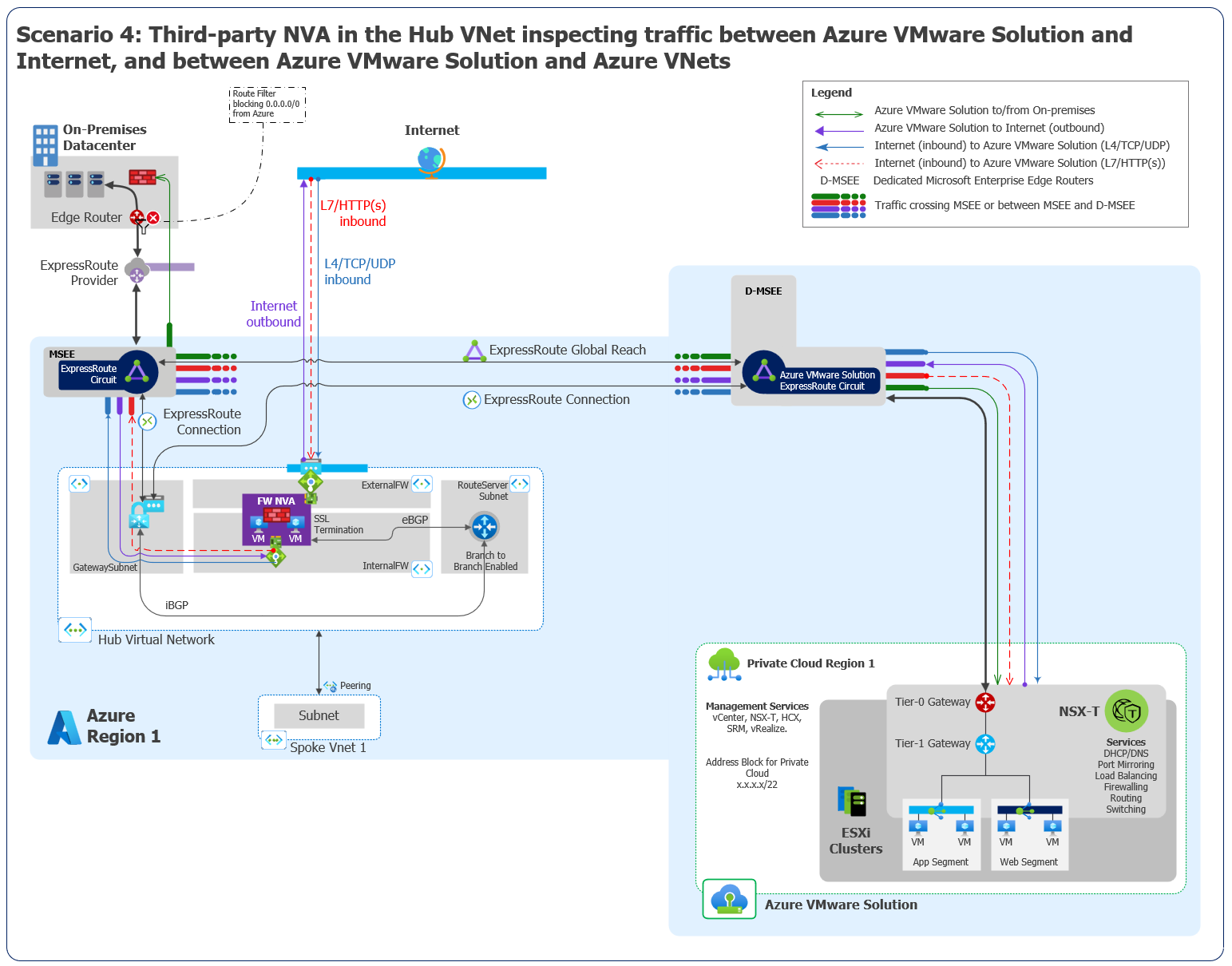

Azure Route Server を使用したハブ仮想ネットワークにおけるサードパーティのファイアウォール ソリューション

このシナリオには、次の顧客プロファイル、アーキテクチャ コンポーネント、考慮事項があります。

顧客プロファイル

このシナリオは、次の場合に最適です。

- Azure VNet ハブのサード パーティの NVA を使用して Azure VMware Solution のインターネットエグレスを使用し、Azure VMware Solution と Azure Virtual Network 間のトラフィックを検査する必要があります。

- オンプレミスのサード パーティの NVA を使用して、オンプレミスのデータセンターと Azure 間のトラフィックを検査する必要があります。

- 受信サービスには複数のパブリック IP アドレスが必要であり、Azure では定義済みの IP アドレスのブロックが必要です。 このシナリオでは、パブリック IP を所有しません。

- Azure VMware Solution のプライベート クラウド外のファイアウォールをきめ細かく制御する必要があります。

概要

次の図は、シナリオの概要を示しています。

アーキテクチャ コンポーネント

このシナリオは、次で実装できます。

- ファイアウォールやその他のネットワーク機能のために VNet でホストされているサードパーティの NVA アクティブ/アクティブまたはアクティブ/スタンバイ。

- Azure Route Server を使用して、Azure VMware Solution、オンプレミスのデータセンター、および仮想ネットワーク間でルートを交換します。

- Azure VMware Solution への送信インターネットを提供する Azure Virtual Network ハブ内のサードパーティの NVA。

- オンプレミスのデータセンターと Azure VMware Solution 間の接続のための ExpressRoute。

考慮事項

- この設計では、送信パブリック IP アドレスは Azure VNet の NVA と共に存在します。

- 仮想ネットワーク ハブ BGP 内のサード パーティの NVA は、Azure Route Server (ECMP) とピアリングされ、 Azure VMware Solution に既定のルート

0.0.0.0/0をアドバタイズします。 - 既定値の

0.0.0.0/0ルートは、Global Reach 経由でオンプレミスでもアドバタイズされます。 既定値の0.0.0.0/0ルート学習を防ぐために、オンプレミスのルート フィルターを実装します。 - Azure VMware Solution とオンプレミス ネットワーク間のトラフィックは、「オンプレミス環境を Azure VMware ソリューションにピアリングする」で説明されているように、ExpressRoute Global Reach を経由します。 オンプレミスと Azure VMware Solution の間のトラフィック検査は、Azure Virtual Network ハブのサードパーティの NVA ではなく、オンプレミスのサードパーティ NVA によって実行されます。

- Application Gateway は、ハブに接続されたスポーク仮想ネットワークまたはハブ仮想ネットワークでホストできます。

次の手順

ハブアンドスポーク ネットワークでのAzure VMware Solution の詳細については、「ハブ アンド スポークのアーキテクチャで Azure VMware Solution を統合する」を参照してください。

VMware NSX-T Data Center ネットワーク セグメントの詳細については、「Azure VMware Solution を使用して NSX-T データ センター ネットワーク コンポーネントを構成する」を参照してください。

クラウド導入フレームワークのエンタープライズ規模のランディング ゾーンのアーキテクチャ原則、Azure VMware Solution のさまざまな設計上の考慮事項、ベスト プラクティスについては、このシリーズの次の記事を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示