Azure Virtual Machines ランディング ゾーン アクセラレータ上の Oracle のネットワーク トポロジと接続

この記事は、ネットワーク トポロジと接続性に関する Azure ランディング ゾーンの設計領域で定義されているいくつかの考慮事項と推奨事項に基づいています。 Azure 仮想マシンで実行する Oracle インスタンスのネットワークと接続に関する主要な設計上の考慮事項とベスト プラクティスが提供されます。 Oracle はミッション クリティカルなワークロードをサポートするため、Azure ランディング ゾーンの設計領域に関するガイダンスも設計に含める必要があります。

Oracle ワークロードのセキュリティに優先度を付ける

ほとんどの運用データベースと同様に、Oracle ワークロードのセキュリティ保護は不可欠です。 データベースは、非公開にしておく必要があり、パブリック エンドポイントを使用してはいけません。 ビジネス アプリケーションや Web フロントエンド サービスのなど承認されたクラウド サービスだけから、データへのアクセスを制御する必要があります。 一部の認可された少数の個人が、セキュリティで保護されたサービスを使用して任意の運用データベースを管理できます。 詳細については、「VM リモート アクセスのプラン」を参照してください。

おおまかなネットワーク設計

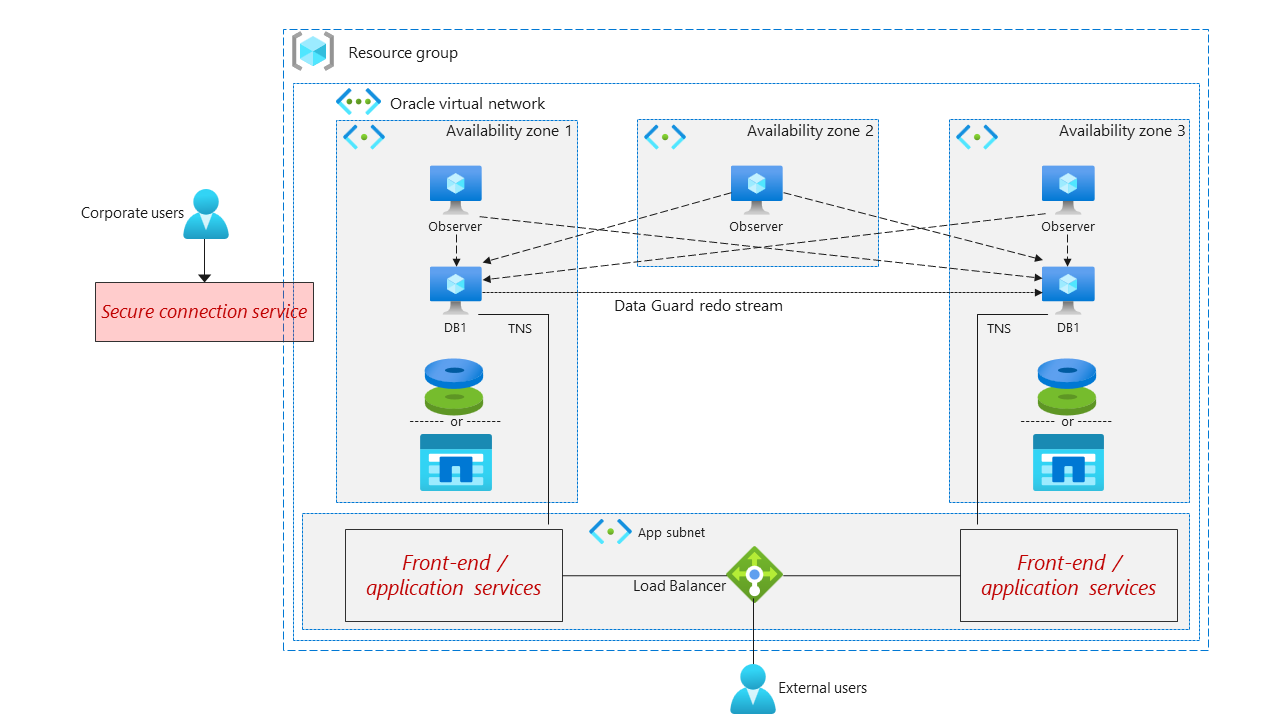

次のアーキテクチャの図は、Azure ランディング ゾーン内の Oracleインスタンスのネットワークに関する考慮事項を示しています。

すべてのソリューション サービスが、単一の仮想ネットワーク内に存在することを確認します。

Azure Firewall、Azure Application Gateway、またはその他のセキュリティ メカニズムを使用して、ソリューションへのアクセスは重要なトラフィックのみが許可されるようにします。

高度なネットワーク セキュリティ対策の詳細については、 ネットワーク DMZを実装します。 詳細については、「セキュリティ保護されたハイブリッド ネットワークを実装する」を参照してください。

Azure Monitor、 Azure ネットワークセキュリティグループ (NSG)、またはアプリケーション セキュリティ グループを使用して、トラフィックの監視とフィルター処理を行います。

Oracle データベースを直接サポートするすべての VM が専用サブネットに存在し、インターネットからセキュリティで保護されていることを確認します。

Oracle データベース サブネットには、次のトラフィックを許可する NSG を含める必要があります:

Oracle データベース サービスが Windows でセキュリティ保護されたソースだけから実行されている場合は、受信ポート 22 または 3389。 セキュリティで保護された VM アクセスの詳細については、「VM リモート アクセスのプラン」を参照してください。

フロントエンド サブネットだけからの受信ポート 1521。 フロントエンド サブネットは、インターネットに接続するワークロードのためのベスト プラクティスに従っている必要があります。

セキュリティで難読化が必要な場合は、ポートを変更します。 既定のポートは使用しないでください。

Azure Bastion を使用することで、Oracle の管理アクセスが許可されているユーザーの数を最小限にを制限して、Oracle サブネット内の VM に安全に接続します。

Azure Bastion を使用して Oracle データベース サーバーにアクセスする場合、AzureBastionSubnet に、ポート 443 での受信トラフィックを許可する NSG が含まれていることを確かめます。

ネットワーク待ち時間を最小限に抑えるために、Oracle アプリケーション サーバーと Oracle データベース サーバーの近接配置グループを構成します。

高速ネットワークを使用して、すべてのサービスをデプロイします。

次のステップ

Oracle Virtual Machines ランディング ゾーン アクセラレータの事業継続とディザスター リカバリー