Oracle Database@Azure のネットワーク トポロジと接続性

この記事は、「ネットワーク トポロジと接続性に関する Azure ランディング ゾーンの設計領域」で定義されているいくつかの考慮事項と推奨事項に基づいています。 Oracle Database@Azure のネットワークと接続性に関する主要な設計上の考慮事項と推奨事項を示します。

設計上の考慮事項

Oracle Database@Azure のネットワーク トポロジを設計するときは、次のガイダンスを考慮してください。

Oracle Database@Azure サービスは、Azure データセンターまたは Azure 可用性ゾーンに物理的に配置できます。 可用性ゾーンはサブスクリプション固有であり、ネットワーク待ち時間と回復性に影響します。 たとえば、可用性ゾーンには、サブスクリプション間で同じ物理データセンターが存在するとは限りません。 詳細については、「可用性ゾーンとは」を参照してください。

すべての Oracle Database@Azure SKU には、最大 8 つの仮想マシン (VM) クラスターを含めることができます。 VM クラスターを作成する前に、仮想ネットワークが必要です。 VM クラスターは、同じ仮想ネットワークまたは異なる仮想ネットワークに接続できます。

Oracle Database@Azure サービスは Azure のプライベート サブネットにデプロイされ、インターネットからすぐにアクセスすることはできません。

Oracle Database@Azure サービスに必要な最小サイズのサブネットは、使用する SKU によって異なります。 詳細については、「Exadata Cloud Infrastructure インスタンスのネットワークセットアップ」を参照してください。

通常のサブネットとは異なり、Oracle Database@Azure ソリューションに委任するサブネットには制約があります。 詳細については、「Oracle Database@Azureのネットワーク計画」を参照してください。

Oracle Database@Azure はプライベート サブネットでのみ実行されるため、データベース ノードには既定の名前の登録または解決がありません。

設計の推奨事項

Oracle Database@Azure のネットワーク トポロジを設計するときは、次の推奨事項を考慮してください:

Azure ネットワーク仮想アプライアンス (NVA)、ファイアウォール (Azure Firewall など)、Azure Virtual WAN ハブ、パートナー NVA を使用して、アプリケーションとデータベース サブネットの間でトラフィックをルーティングしないでください。 この構成により、ネットワーク待ち時間が増加します。 代わりに、同じ仮想ネットワーク内のサブネット間の直接通信を使用して、効率的なトラフィック フローを実現できます。 アプリケーションとデータベースのサブネットがさまざまな仮想ネットワーク内にある場合は、ハブ経由の推移的なルーティングではなく、直接仮想ネットワーク ピアリングを使用します。

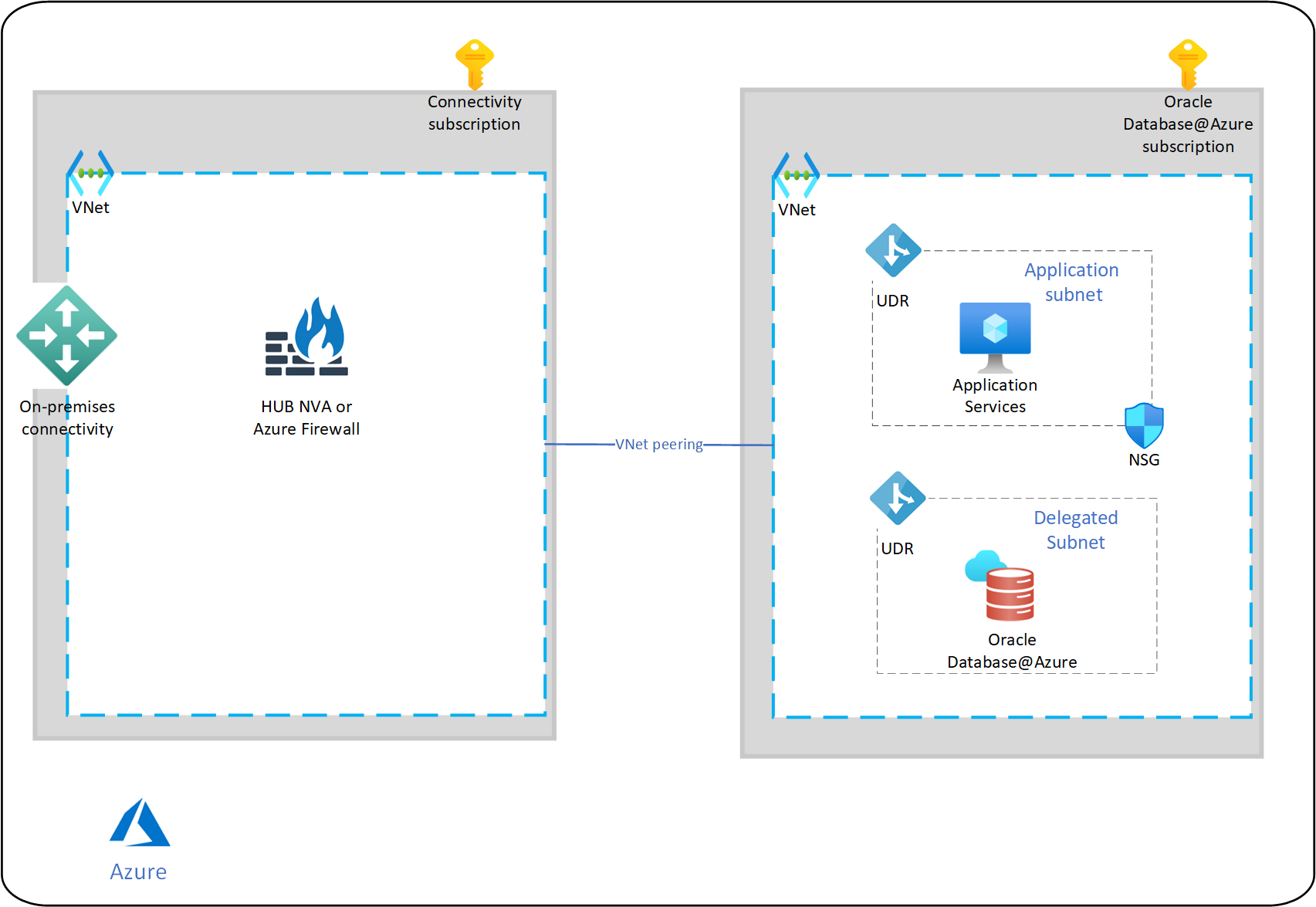

1 個のチームが管理する制限されたアプリケーション ポートフォリオにサービスを提供するデータベースの数が限られている場合は、同じ仮想ネットワーク内にアプリケーション ポートフォリオとデータベース サービスを併置します。 コロケーションにより待機時間が短縮され、ネットワーク設計が簡素化されます。

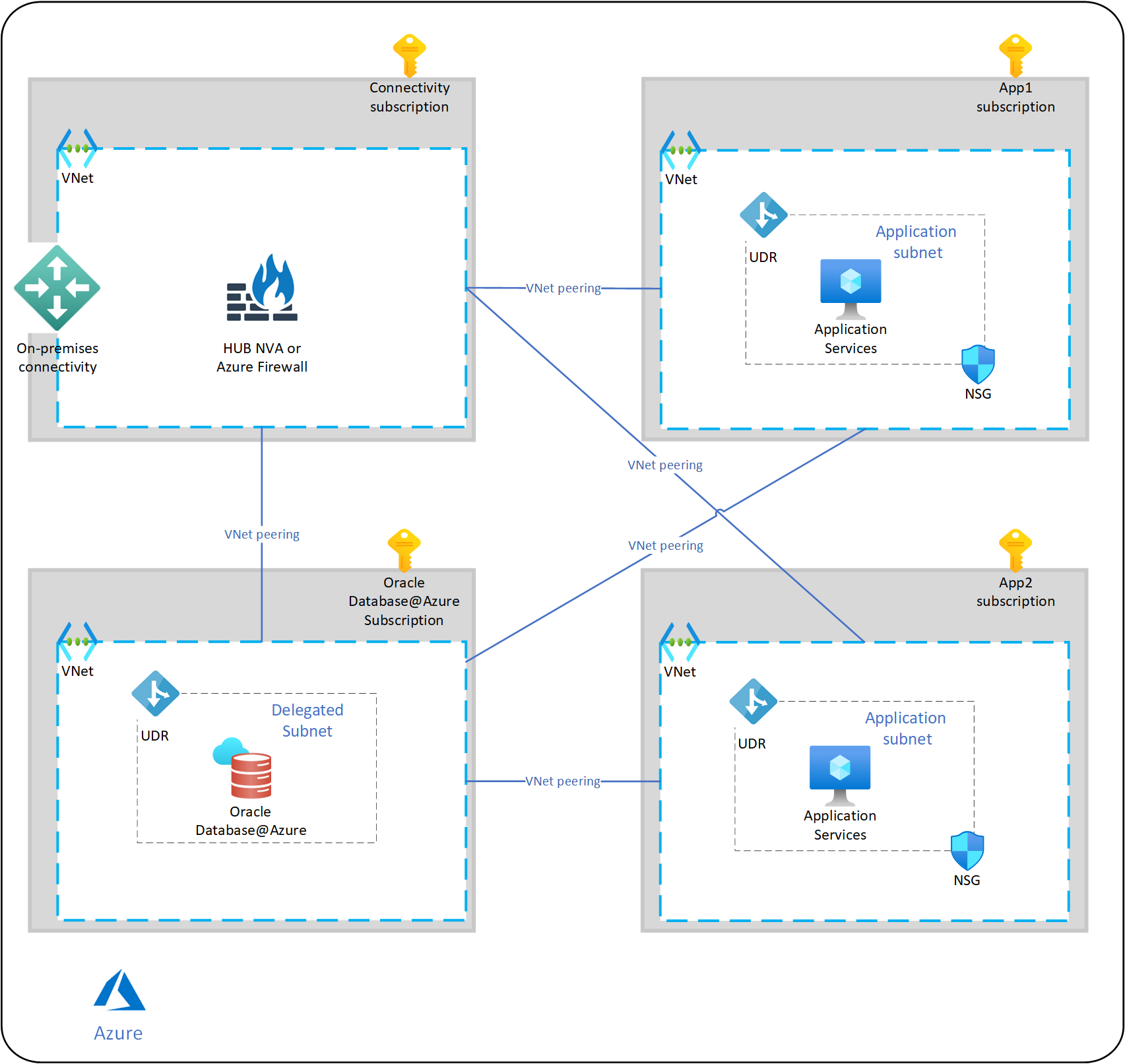

異なるチームによって管理される異なるアプリケーションにサービスを提供する複数のデータベースがある場合は、Oracle Database@Azure ソリューションを専用サービスとして扱います。 Oracle Database@Azure ソリューションを 1 個以上の専用サブスクリプションにデプロイします。 アプリケーション ソリューションを別のサブスクリプションにデプロイし、仮想ネットワーク ピアリングを使用してアプリケーション ネットワークをデータベース ネットワークに接続します。 この構成を使用して、アプリケーションとデータベースのサブネットを個別に管理します。

アプリケーションとデータベースの間の待機時間を短縮するために、アプリケーションとデータベースのコンポーネントが同じリージョンと可用性ゾーンに配置されていることを確認します。 アプリケーション コンポーネントがデータベース コンポーネントとは異なるサブスクリプションにある場合は、「物理可用性ゾーンと論理可用性ゾーン」を参照してください。

AvailabilityZoneMappingsプロパティを使用して、サービスを併置するための特定の物理可用性ゾーンを識別します。Oracle Database@Azure サブネットは、ネットワーク セキュリティ グループ (NSG) をサポートしていません。 セキュリティについては、次の推奨事項に従ってください:

アプリケーション サブネット上の NSG を使用して、アプリケーション サブネット間のトラフィックを制御します。

Oracle Database@Azure VM クラスターで、Standard Edition Linux やセルウォールなどのプラットフォーム上のファイアウォール製品を使用して、サービスへのトラフィックを制御します。

アプリケーションとデータベース サブネット間の名前解決には、Azure プライベート DNS ゾーンを使用します。 詳細については、「プライベート DNS」を参照してください。

次のネットワーク トポロジの例は、単一または複数のデータベースによって提供される複雑なアプリケーション ポートフォリオ用です。